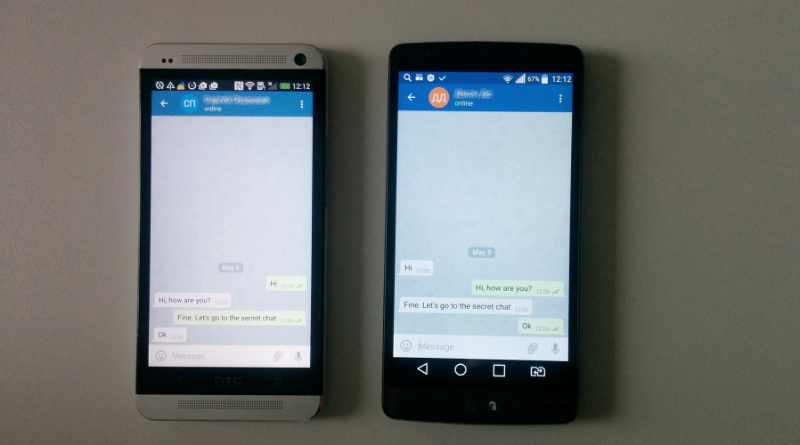

他の誰かの電報アカウントにアクセスするためにあなたが本当に特別なサービスである必要があるかどうかを確認することにしました。 これを行うために、テストテレグラムアカウントを登録し、いくつかのテストメッセージを交換しました。

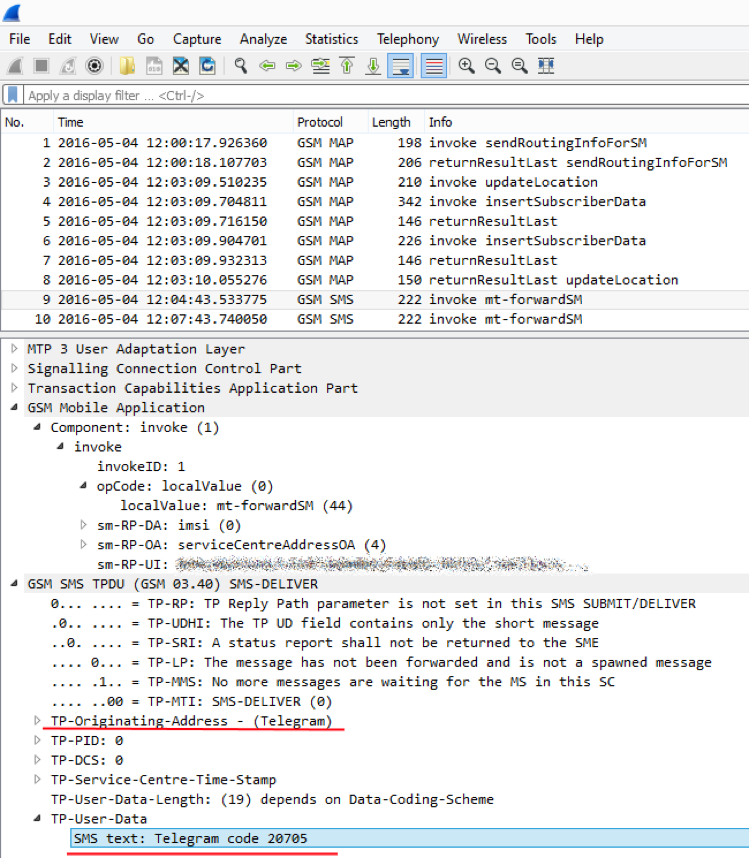

そして、SS7ネットワークを介してテスト番号の1つに攻撃を実行しました(攻撃自体については以前に詳しく説明しました )。 そして、ここに私たちが得たものがあります:

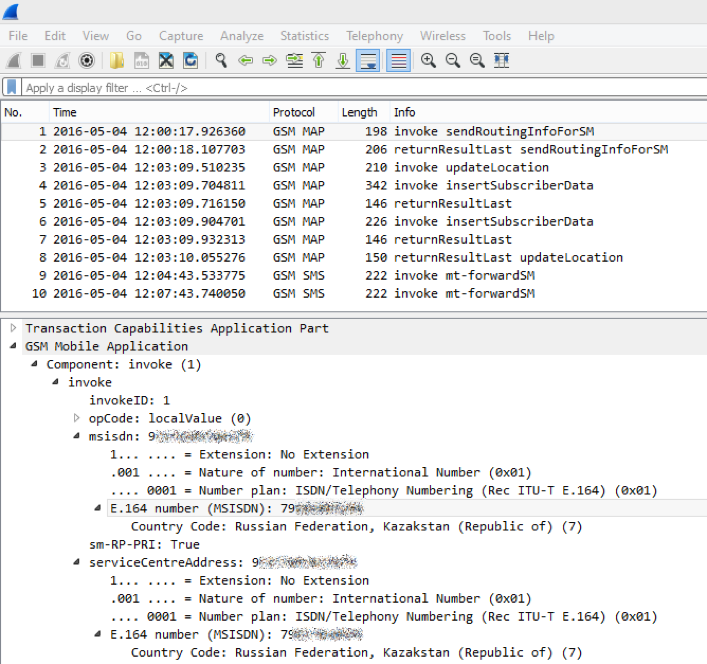

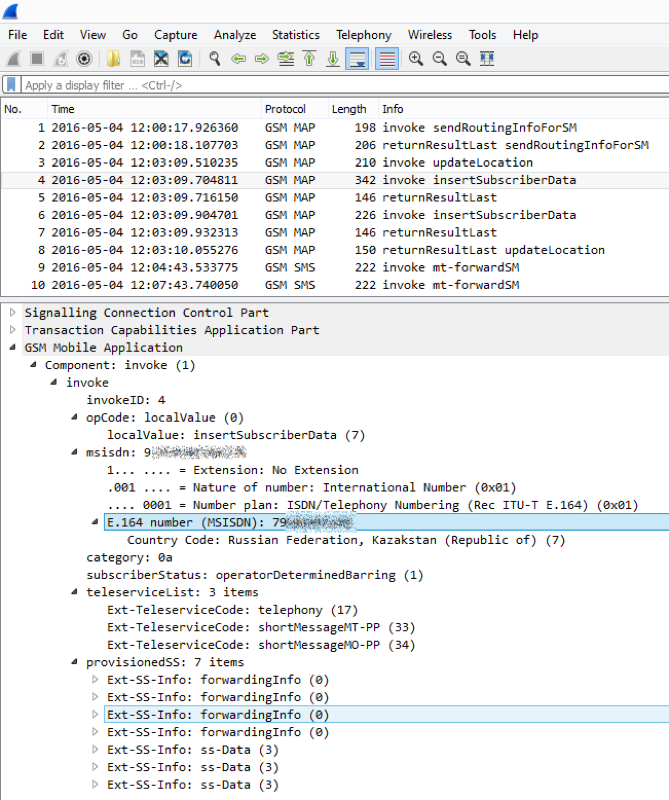

最初にIMSIを見つけます...

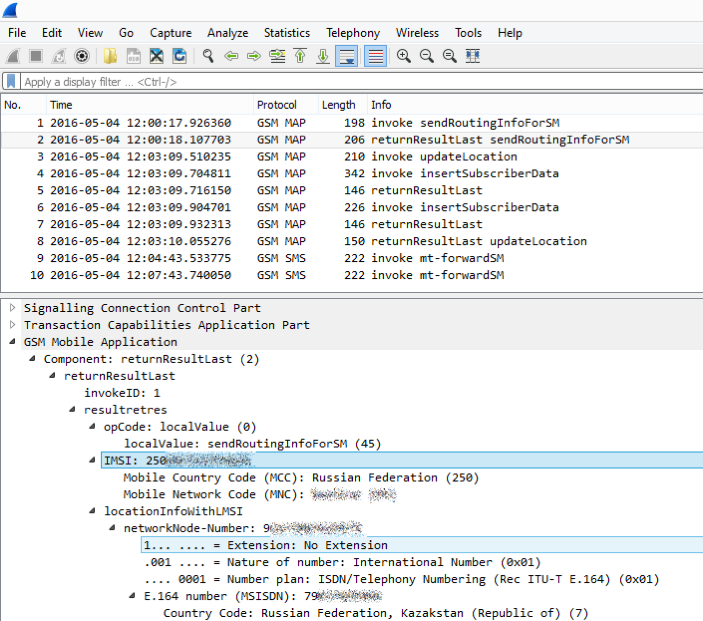

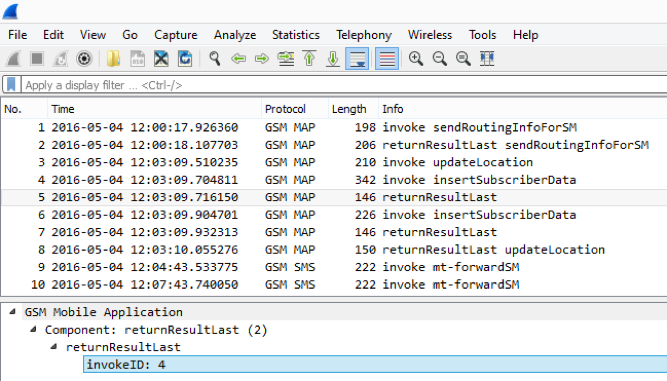

サブスクライバーを端末に再登録します...

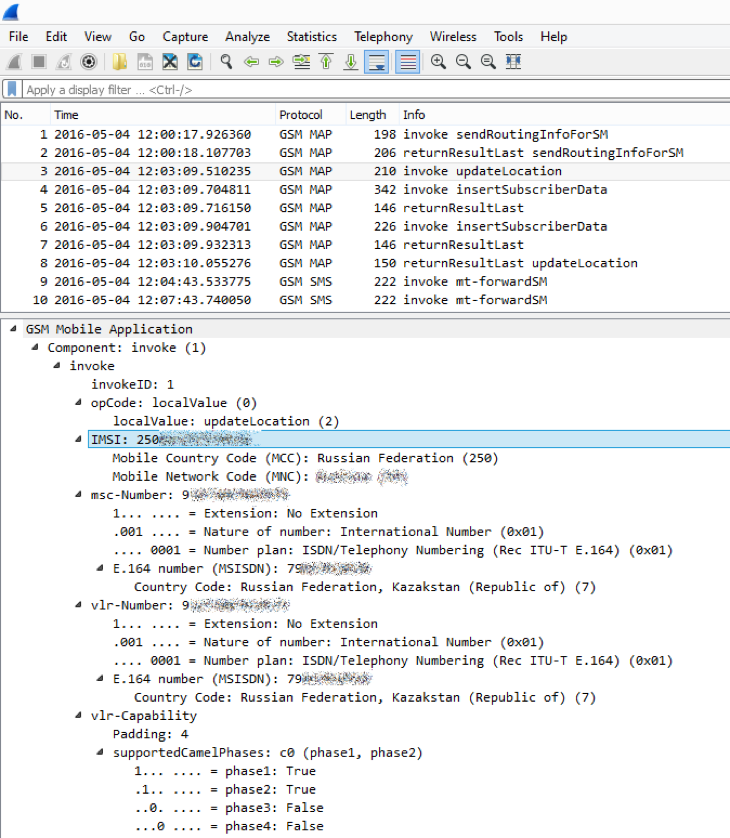

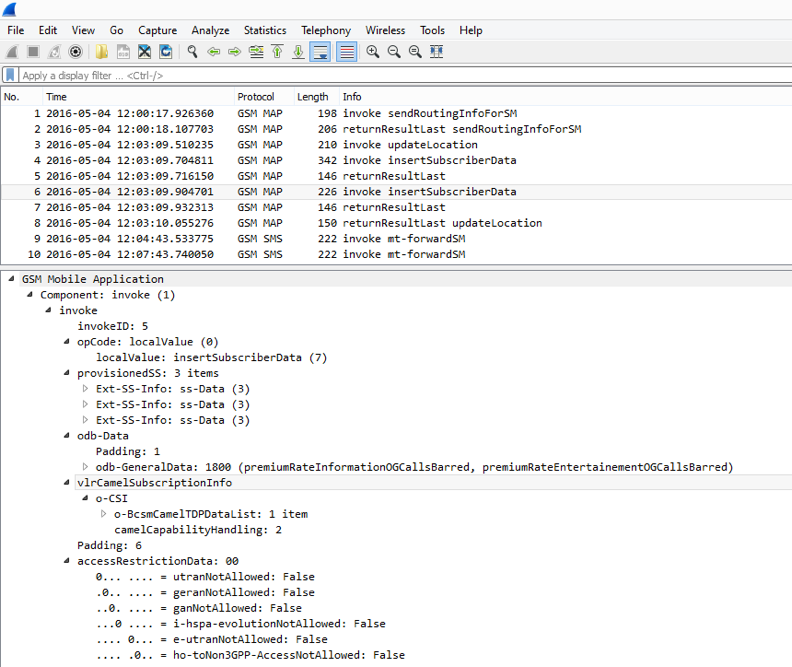

加入者プロファイルの取得...

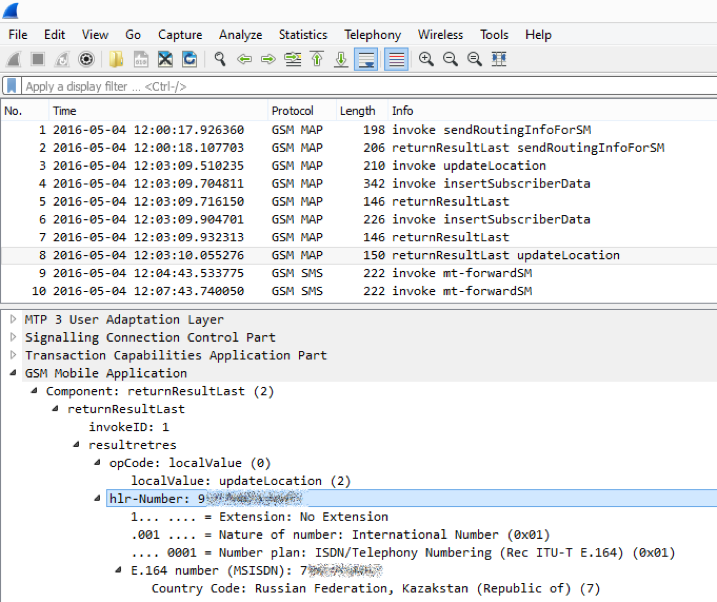

サブスクライバーを再登録する手順を完了しています...

現在、被害者番号は完全に管理されています。 被害者のアカウント(電話番号)でTelegramに接続するための手順を任意のデバイスで開始し、切望されているSMSを取得します...

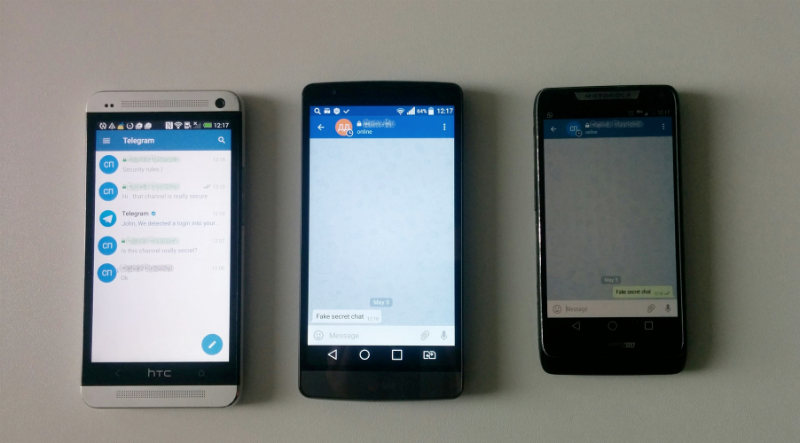

コードを入力すると、Telegramアカウントにフルアクセスできます。 これで、被害者に代わって通信を行うだけでなく、Telegramクライアントが親切に読み込むすべての通信を読み取ることができます(右側の電話には、左側に電話通信の完全なコピーがあります)。

ただし、秘密のチャットを読むことはできません。

ただし、新しいものを作成し、被害者に代わって対応することができます。

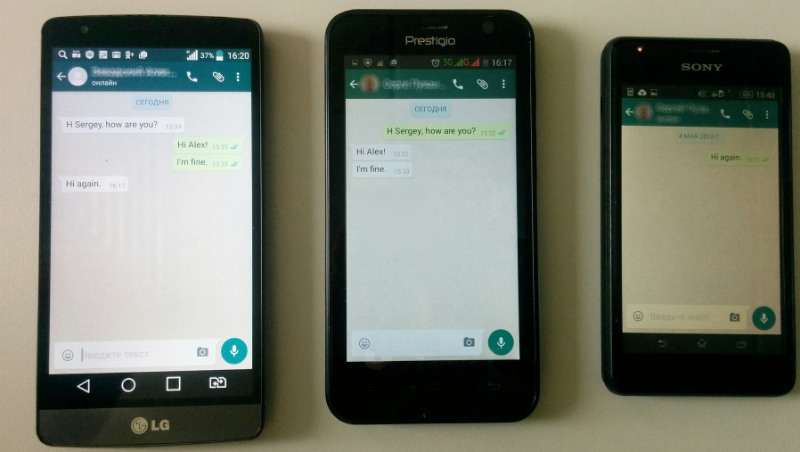

その後、WhatsAppで同じスキームに従って攻撃を実行しました。 もちろん、アカウントにアクセスできましたが、WhatsApp(おそらく)はサーバー上の通信履歴を保存しないため、以前の通信にアクセスすることはできませんでした。 WhatsAppはバックアップ通信をGoogleドライブに保存するため、アクセスするには、Googleアカウントをハッキングする必要があります。 しかし、被害者に代わって通信を行い、彼女がそれについて知らないようにする-それは非常に現実的です:

結論:モバイル通信は一般に安全ではないため、SMSを介してワンタイムコードを送信することは安全でないと