サイバー攻撃ベクトルは、ドライブバイダウンロードを開始する特別なlibxslt JavaScriptエクスプロイトコードを持つ悪意のあるWebサイトです。 その後、Towelrootエクスプロイトの変更がデバイスの所有者にダウンロードされ、Androidで最大のルート権限を取得できるようになります( CVE-2014-3153 )。 最初のドライブバイエクスプロイトは、Androidバージョン4.0.3から4.4.4のユーザーに関連しています。 最初の悪用および悪意のあるアプリケーションのインストール中、Androidはユーザーに警告や通知を表示しません。 ESETウイルス対策製品は、Towelroot LPEエクスプロイトをAndroid / Exploit.Towel.Fとして検出します。

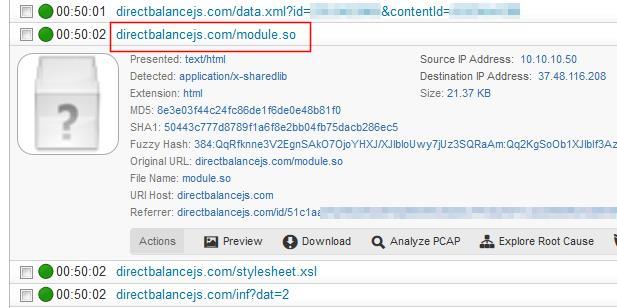

図 libxsltドライブバイエクスプロイトによってロードされるTowelrootエクスプロイトファイル(module.so)に関する情報。 ( Blue Coatデータ )

Androidの古いバージョンのユーザーは、デバイスを侵害するこのようなメカニズムの関連性を考慮する必要があります。 そのようなバージョンのAndroidを実行しているデバイスの古いモデルの製造元はそれらの更新をリリースしないことも考慮に入れる必要があります。つまり、ユーザーはこの状況を修正できず、上記の悪意のあるスキームの潜在的な犠牲者のままです。

ブルーコートのスペシャリストは、そのようなスキームに感染したデバイスの224のユニークなモデルを検出できました。 それらはすべて4.0.3から4.4.4までのAndroidバージョンを実行していました。

図 ランサムウェアロック画面ユーザーデバイス。 ( Blue Coatデータ )

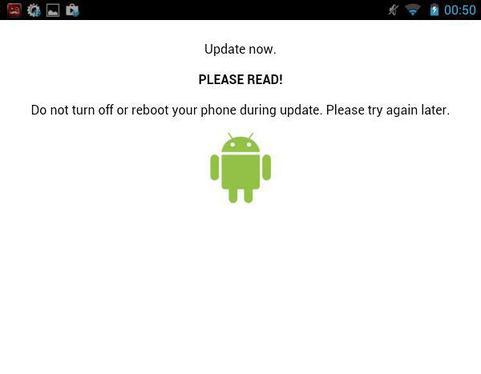

エクスプロイトによってインストールされたランサムウェアはCyber.Policeと呼ばれ、法執行機関からの警告でユーザーを怖がらせます。 デバイスの名前、IPアドレス、国、およびAndroidバージョンがロック画面に表示されます。 ランサムウェアはデバイス上のデータを暗号化しませんが、画面をロックするだけで、ユーザーが操作する余地はありません。 Android / Locker.HRなどのESETアンチウイルス製品によって検出されます。

図 マルウェアがインストール直後にユーザーに表示するメッセージ。 ランサムウェアアクションは、正当なAndroidアップデートとして偽装します。 ( Blue Coatデータ )

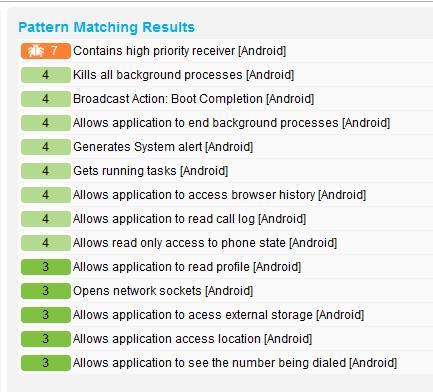

図 ランサムウェアによって実行されるAndroidシステム機能のリスト。 アプリケーションは、他のプロセスの強制終了、ネットワークソケットのオープン、およびデバイスに関するさまざまな情報の取得を専門としていることがわかります。 ( Blue Coatデータ )

図 200ドルの返済に関する情報は、iTunesギフトカードを使用して支払われます。 彼らの場合、ビットコインを使用して支払いが行われるため、この支払いメカニズムは、このランサムウェアを他のものと区別します。 ( Blue Coatデータ )

図 ランサムウェアが表示するITunesギフトカード情報。 ( Blue Coatデータ )

このようなマルウェア感染の場合、デバイスに保存されたデータをタイムリーにバックアップすることをお勧めします。これにより、後でデバイスの工場出荷時設定へのリセットを安全に実行し、ユーザーデータを復元できます。 Androidユーザーの場合、リリースされた更新プログラムをインストールすることも重要です。 Googleは少なくとも1か月に1回Androidを更新します。これにより、このモバイルOSで検出された脆弱性を迅速に解決できます。 GoogleがGoogleで閉鎖する脆弱性に関する情報は、ブログに定期的に掲載されています。 また、Android向けのウイルス対策ソフトウェアを使用することをお勧めします。当社のウイルス対策製品ESET Mobile Securityは、悪意のあるプログラム自体だけでなく、攻撃者が使用するエクスプロイトも正常に検出します。