SpyEyeについてはすでに多くのことが書かれているので、もう一度繰り返す必要はありません。 いわゆる前にそれが注目に値する。 フル機能のクライムウェアツールキットはまだ珍しく、ZeusとSpyEyeはこのビジネスのフォーマットをそのように定義していました。 クライアントは、ボットネットを作成し、オンラインバンキングデータを盗むことで侵害された被害者から一元的に資金を引き出すための既製のツールを販売しました。 さらに、さまざまな部分の盗まれた資金は、攻撃者のアカウントに分配され、いわゆるいわゆるを使用して部分的にキャッシュアウトされました。 お金のラバ。

Bx1は、この悪意のあるツールを他のサイバー犯罪者に販売することに特化しただけでなく、パニンがSpyEyeを改善するのを助けました。 さらに、Bx1は独自のボットネットを作成しました。これにより、オペレーターは20万件のSpyEye被害者の銀行カードからデータを収集できました。 専門家によると、サイバー犯罪者はこのボットネットから1億ドルの利益を上げました。

2010年11月、パニンは、スラヴィック(ボガチェフ)という仮名でサイバー犯罪者からゼウスと呼ばれる別の有名な銀行トロイの木馬のソースコードを自由に受け取りました。 その後、SpyEyeはZeusの悪意のある機能の多くを取得しました。 パニンとは異なり、ボガチョフはまだ一般的ですが、世界で最も指名手配されているサイバー犯罪者の1人です。

図 サイトfbi.govからBogachevへのオリエンテーション。

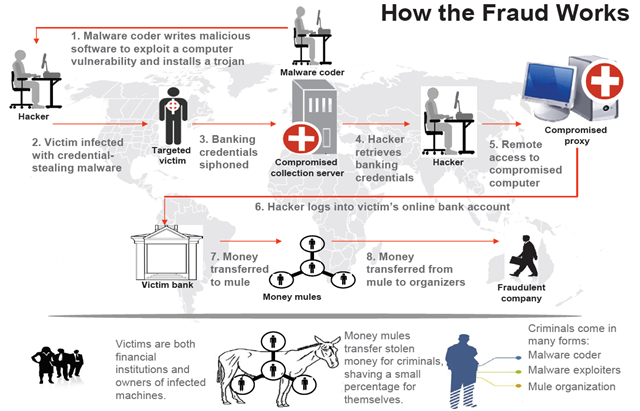

SpyEyeを使用した一般的な詐欺スキームを次の図に示します。 大規模なマルウェアベースのボットネットの背後には、トロイの木馬ドロッパーのディストリビューター、インフラストラクチャにサービスを提供するハッカー、盗まれた資金の「キャッシュアウト」に特化したラバの管理など、共通チェーンのサイバー犯罪リンクを調整するオーガナイザーがいます。

図 銀行口座から資金を盗むためにクライムウェアツールキットを使用するサイバー犯罪者の作業スキーム。

- トロイの木馬の作成者は、ボットの必要な機能を開発しています。

- オペレーター(ハッカー)は、トロイの木馬のコンパイル済み実行可能ファイルを配布する責任があります。 彼はスパマーのサービスを使用してスパムメールを整理し、「ifremers」にハッキングされたサイトの正当なユーザーをトロイの木馬またはサイバー犯罪の世界で知られている他の方法にリダイレクトします。

- ユーザーは銀行のトロイの木馬に感染した後、ブラウザを使用して(悪意のあるコードが存在するプロセスで)オンラインバンキングを操作します。 オンラインバンキングシステムの操作時に指定された機密データは、攻撃者のサーバーに送信されます。

- オペレーター(ハッカー)は、前のステップでボットから送信されたデータを受信します。

- オペレーターは、被害を受けた別のコンピューター(プロキシ)を使用して、被害者のアカウントで不正な操作を実行し、攻撃のソースを隠すことができます。

- 前の段落で指定されたプロキシを使用して、オペレーターはステップ4で盗まれたログイン/パスワードのペアを使用してユーザーのオンラインバンキングアカウントにログインします。

- 被害者の口座からの資金は、いくつかの不正な銀行口座に少しずつ振り込まれ、その後、犯罪制度に参加しているさまざまな人(ラバ)によってATMで現金化されます。

- 犯罪スキーム全体のオーガナイザー(コーディネーター)は、「ミュール」から資金を受け取り、それぞれの「ミュール」はそのシェアを獲得します。

図 「マネーラバ」の逮捕事件の一部として発行されたFBIプレスリリース、いわゆる 米国v。 2010年の「ゼウスマネーミュール」旧ソ連からのダース以上の学生が逮捕され、その多くは偽造文書を使用して米国に来て、ゼウスを使用して銀行の顧客から盗まれた「汚いお金」の現金化を実行しました。 SpyEyeによって設立されました)。 調査によると、このケースの枠組みでは、7000万ドル以上が盗まれました。