OPSEC LEAの中心は、クライアント/サーバーアーキテクチャです。 サーバーはCheckpoint SmartCenterであり、ポート18184 TCP(デフォルト)への着信接続をリッスンします。 OPSEC LEAクライアントは上記のポートでサーバーに接続し、ログを受信します。

Fw1-loggrabberは、OPSEC LEAをサポートするソフトウェアであり、管理サーバー(Checkpoint SmartCenter-以下SCと呼びます)からログを受信するように設計されています。 Fw1-loggrabberは、受信したログを画面に表示し、ファイルまたはsyslogにリダイレクトできます。

LinuxとWindowsの両方にこのソフトウェアのバージョンがあります(Windowsの場合、syslog出力はサポートされていません)。

与えられた:

- チェックポイント管理サーバー。 チェックポイントソフトウェアバージョン-R77.30(sc.local);

- CentOS 6.6(loggraber.local)を備えたサーバー。

- syslogサーバー(syslog.local)。

チャレンジ:

SCからログを取得し、syslogプロトコルを介して外部syslogサーバーに送信します。

解決策:

この問題を解決するために、認証を必要とする「sslca」と呼ばれるfw1-loggrabberおよびSC通信テクノロジーを使用します。 fw1-loggrabber MANで説明されている認証なしなど、他のメカニズムを使用することもできます。 sslcaを最初に使用するのは、(認証が利用できるため)より安全な接続を提供するためです。また、Checkpoint自体も将来の製品でサポートを継続することを約束します。

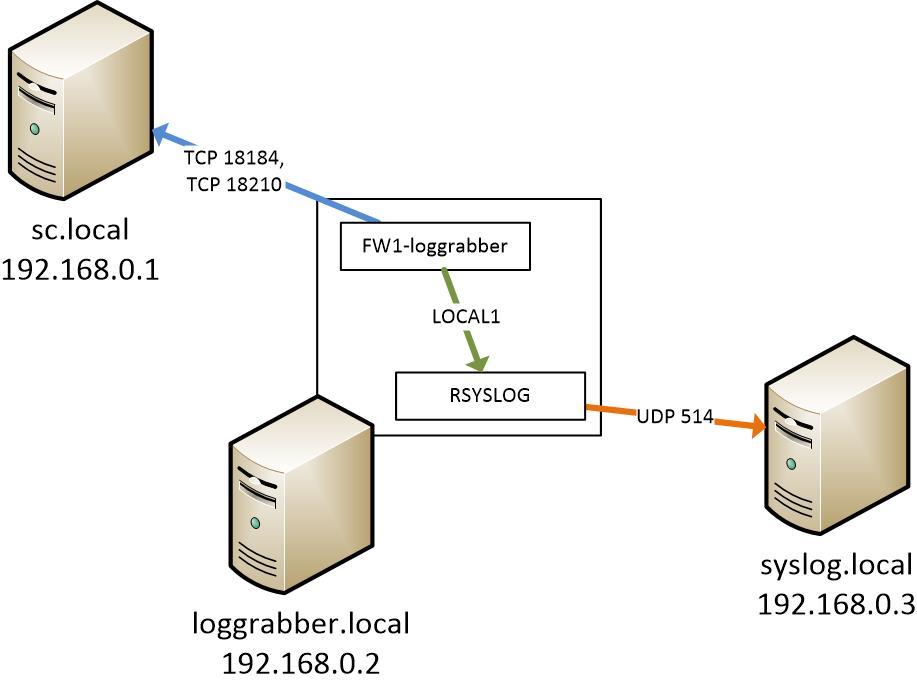

スタンドのレイアウトを次の図に示します。

図1-スタンドFW1-loggrabberのスキーム

問題を解決するには、以下を実行する必要があります。

- loggrabber.localサーバーにfw1-loggrabberをインストールします。

- チェックポイントSC側でのOPSEC LEAオブジェクトの作成。

- チェックポイント管理サーバーを構成します。

- fw1-loggrabberを構成します。

1. fw1-loggrabberのインストール

インストールするには、loggrabberソフトウェア自体(https://sourceforge.net/projects/fw1-loggrabber/)をダウンロードし、アーカイブを解凍して、解凍されたフォルダーのルートアカウントからINSTALL.shファイルを実行する必要があります。

# gzip –d fw1-loggrabber-1.11.1-linux.tar.gz # tar xvf fw1-loggrabber-1.11.1-linux.tar # cd fw1-loggrabber-1.11.1-linux # ./INSTALL.sh

インストールスクリプトは、loggrabberファイルを/ usr / local / fw1-loggrabberにコピーします。 これでインストールは完了です。 セットアップに進みます。

2. OPSEC LEAオブジェクトの作成

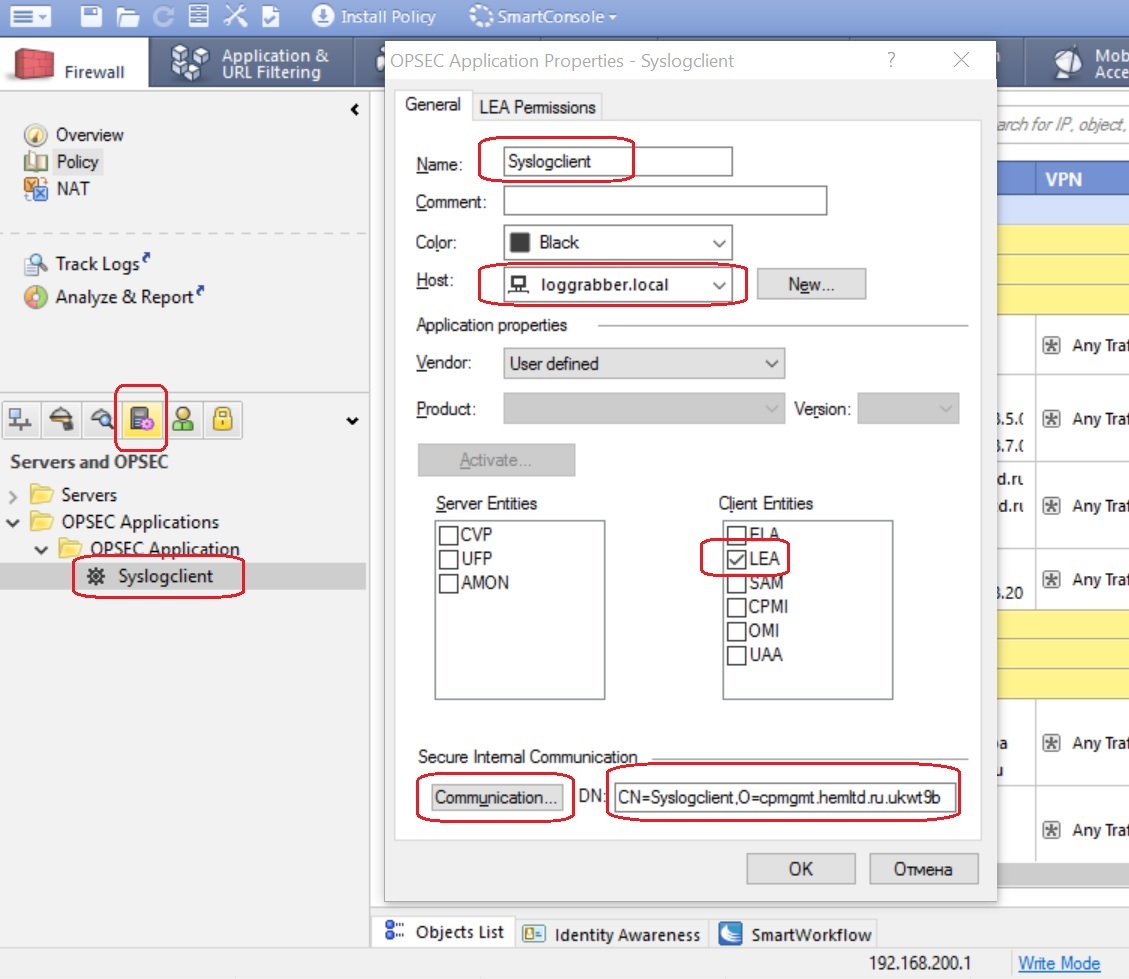

SmartConsoleグラフィカルクライアントを使用してsc.localサーバー管理コンソールに接続したら、Syslogclientオブジェクトを作成します(図2を参照)。

「ホスト」フィールドで、「grab.local」ホストであるオブジェクトを「クライアントエンティティ」テーブルで指定し、「LEA」を選択します。 [通信]ボタンをクリックして、SICを設定して接続を確立します。 SICの作成時に使用されるパスフレーズは覚えておく必要がありますが、後で必要になります。 オブジェクトのDNをテキストファイルにコピーして保存します-CN = Syslogclient、O = cpmgmt.hemltd.ru.ukwt9b 彼は次のステップで必要になります。

図2-チェックポイントでのOPSECオブジェクトの構成

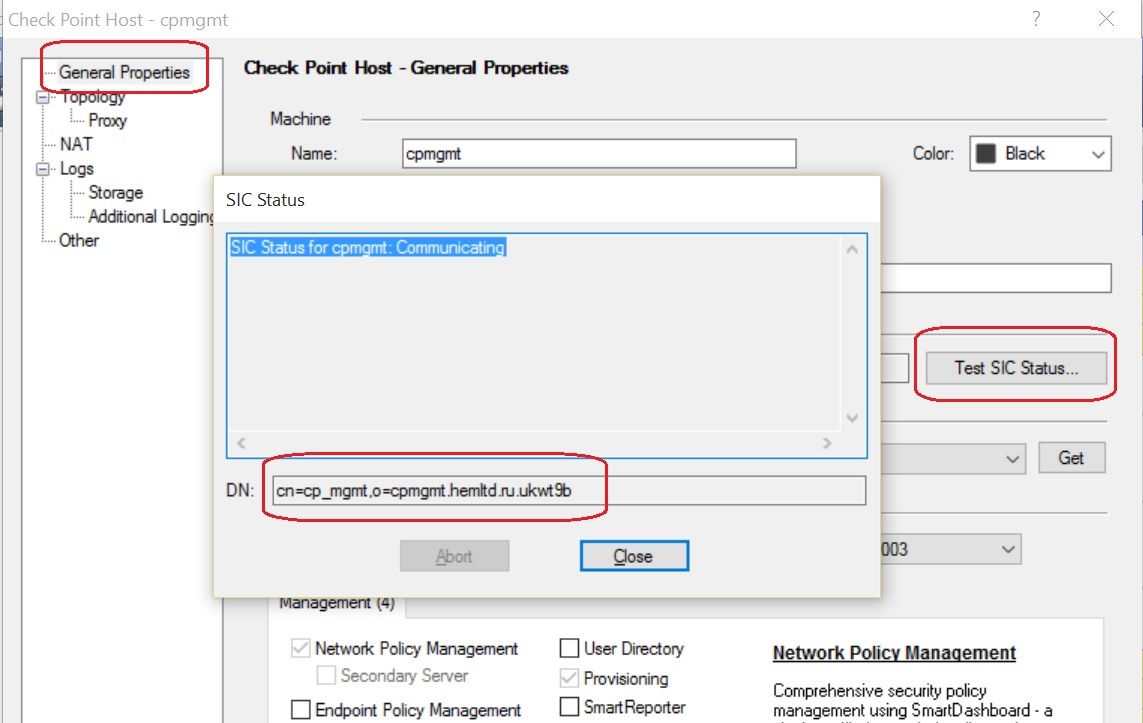

また、チェックポイント管理サーバー(sc.local)のDNを記録します。これは、グラフィカルコンソールインターフェイスでチェックポイント管理サーバーに対応するオブジェクトの[全般]メニューの[テストSICステータス]ボタンをクリックすることで確認できます(図3を参照)。 この例では、これは次のとおりです。cn= cp_mgmt、o = cpmgmt.hemltd.ru.ukwt9b

図3-チェックポイント管理サーバーDN(sc.local)

3.チェックポイント管理サーバーを構成する

ssh経由でCheckpoint管理サーバー(sc.local)に接続し、エキスパートモードに切り替えて、次の行を$ FWDIR / conf / fwopsec.confファイルに追加(または変更)します。

lea_server port 0 lea server auth_port 18184 lea server auth_type sslca

次に、チェックポイントサービスを再起動します。

# cpstop # cpstart

Checkpointグラフィカル管理コンソールを使用して、loggrabber.localサーバーからsc.localへの方向のtcp 18184およびtcp 18210ポート(tcp 18210ポートはloggrabber.localサーバーによってCheckpointサーバーから証明書を受信)のトラフィックを許可するファイアウォールルールを作成します。

ポリシーをインストールします。

4. FW1-loggrabberの構成

loggrabber.localサーバーで、opsec-toolsパッケージまたはOPSEC SDKからopsec_pullユーティリティをインストールします。 このユーティリティは、fw1-loggrabberとCheckpoint管理サーバー間のSIC接続を確立するために必要です。

次のコマンドにより、チェックポイント管理サーバーから証明書を取得します。

# opsec_pull_cert -h 192.168.0.1 -n Syslogclient -p < , SIC 2>

結果のファイルはfw1-loggraberフォルダーに配置されます:/ usr / local / fw1-loggrabber

ファイル/usr/local/fw1-loggrabber/etc/lea.confを次のように変更します。

lea_server auth_type sslca lea_server ip 192.168.0.1 lea server port 0 lea_server auth_port 18184 opsec_sic_name "CN=Syslogclient,O=cpmgmt.hemltd.ru.ukwt9b" opsec_sslca_file /usr/local/fw1-loggrabber/opsec.p12 lea_server opsec_entity_sic_name "cn=cp_mgmt,o=cpmgmt.hemltd.ru.ukwt9b"

lea_server ipには、sc.localサーバーのIPアドレスを指定します。 opsec_sic_nameには、手順2で作成されたOPSEC LEAオブジェクトのDNを指定します。lea_serveropsec_entity_sic_nameには、手順2で取得したチェックポイントサーバーDNを指定します。

ファイル/usr/local/fw1-loggrabber/etc/fw1-loggrabber.confを次のように変更します。

DEBUG_LEVEL="0" # debug, 3 FW1_LOGFILE="fw.log" # Checkpoint FW1_OUTPUT="logs" # , loggrabber Checkpoint. files, loggrabber FW1_TYPE="ng" # Checkpoint (Checkpoint FW-1 4.1) 2000 FW1_MODE="normal" # audit – , normal – ONLINE_MODE="yes" # . No – loggrabber RESOLVE_MODE="no" # DNS SHOW_FIELDNAMES="yes" # RECORD_SEPARATOR="|" # DATEFORMAT="std" # LOGGING_CONFIGURATION=syslog # loggrabber syslog, file OUTPUT_FILE_PREFIX="fw1-loggrabber" # ( ) OUTPUT_FILE_ROTATESIZE=104857600 # SYSLOG_FACILITY="LOCAL1" # syslog facility

fw1-loggrabberを実行します。

/usr/local/fw1-loggrabber/bin/fw1-loggrabber

rsyslog構成ファイルで、次を追加します。

LOCAL1.* @192.168.0.3

そして、rsyslogを再起動します。

/etc/init.d/rsyslog restart

したがって、loggrabber.localサーバー(192.168.0.2)のfw1-loggrabberがCheckpoint sc.localサーバー(192.168.0.1)から受信したログは、LOCAL1 rsyslogファシリテーションにリダイレクトされ、ネットワーク経由でsyslog.localサーバー( 192.168.0.3)、図1に示すように。