ロシア銀行の専門家によると、これは送金業者のローカルコンピューターネットワーク(LAN)の内部インフラストラクチャ、つまり銀行、支払いインフラストラクチャサービスプロバイダーのセキュリティが不十分であり、従業員にソーシャルエンジニアリング手法を使用している(悪意のある電子メールの送信など)コードまたは悪意のあるサイトへのリンク)は、信用機関やサーバーのATMを含む情報インフラストラクチャへの攻撃につながる可能性があります 体系的な方法このようなデバイス。 そして、攻撃者の行動の重点はシフトしています-モバイルデバイスを含むインストールされた送金ソフトウェア(クライアントバンクまたはインターネットバンキング)でジョブを攻撃することにより銀行の顧客に対して以前に行動した場合、2015年にその数は増加しました運用(信用機関および支払いシステムの支払いインフラストラクチャに対する標的型攻撃。

さまざまなサイバー脅威の実施による損害のリスクを最小限に抑えるために、信用機関、および決済システムの決済センターおよび運用センターは、特にロシア銀行によって開発および承認された情報セキュリティ要件のため、組織的手段および情報保護の技術的手段の適用に対する管理を強化する必要があります、規則番号382-P。 特に、ロシア銀行は、支払いシステムを含む支払いシステムとの相互作用で使用される情報インフラ施設を運用する場合、支払いカードを使用した送金が行われることを推奨します。

- 運営と保守に従事する人々の支払いインフラストラクチャのオブジェクトへのアクセスの制御、ならびに公務の遂行のみを目的としたオブジェクトへのアクセス権の提供。

- 選択したLANセグメントでのLANセグメンテーションと支払いインフラストラクチャ施設の配置。

- プロキシサーバーへのアクセス、ファイアウォールの構成の監視、および可能な場合は侵入検知および防止ツールの使用など、ネットワークアクティビティの監視。

- アプリケーションレベルとネットワークレベルの両方で明らかになった、支払いインフラストラクチャの異常な機能の兆候の出現を監視する。

- 悪意のあるコードに対する保護など、情報を保護するように設計されたソフトウェアの機能および定期的な更新を監視します。

シスコ企業はこれらの推奨事項をサポートし、多くのクレジット組織およびその他の決済システムの参加者のインフラストラクチャが当社のソリューション上に構築されているという事実を考慮して、内部ネットワークの情報セキュリティの分野におけるシスコのアプローチの詳細を提供します。 それでも、多くは境界を保護する方法について話すことができますが、内部ネットワークのセキュリティについて言う人はほとんどいません。

アクセス制御を実装し、さまざまな基準(地理、組織、論理、技術、優先度など)に従って支払いインフラストラクチャをセグメント化できる主要なシスコのテクノロジーは、エントリーレベルのスイッチとルーターから始まる幅広いシスコネットワーク機器に実装されたTrustSecです。カーネルスイッチと仮想ルーターとスイッチで終わる。 このテクノロジを使用すると、セキュリティ問題をローカライズして、インフラストラクチャ全体に拡散するのを防ぎ、ネットワークレベルで最小限の特権の原則を実装できます。

ただし、ネットワークインフラストラクチャレベルでのセキュリティメカニズムの導入には常に多くの困難が伴います。つまり、各ネットワークデバイスで数十から数百のアクセス制御リスト(ACL)を手動で構成する必要があります。チーム。 デバイス数の増加と保護された環境のダイナミクスにより、これはネットワークインフラストラクチャの保守を担当する専門家の悪夢に変わりました。

Cisco TrustSecテクノロジーとその監視および管理システムであるCisco Identity Service Engine(ISE)は、インフラストラクチャセキュリティを設定するすべての日常的なタスクを完全に自動化することにより、問題の深刻さを解消しました。 特に、Cisco ISEを使用して、銀行の従業員(または労働者のグループ)をオブジェクトおよび支払いインフラストラクチャオブジェクトのグループにアクセスするためのロールマトリックスが定義され、それ自体は、手作業の参加なしで、スイッチまたはルーターの特定のモデルの設定に変換されます。 同時に、Cisco ISEは、現在のネットワーク機器設定の関連性と、採用されたセキュリティポリシーへの準拠も監視します。

しかし、ネットワークをセグメント化し、情報セキュリティインシデントをローカライズし、支払いインフラストラクチャ施設へのアクセスを管理するだけでは不十分です。 リアルタイムで発生しているすべてを監視し、緊急事態や攻撃者の行動の明らかな兆候に迅速に対応する必要があります。 ただし、内部のインフラストラクチャオブジェクトに侵入防止システムまたはウイルス対策をインストールするという形で、従来のアプローチを常に適用できるとは限りません。 セグメントは、原則として、侵入検知システムのインストールを許可しないか、スイッチのSPANポートがすでに占有されているか、サーバーにペイメントアプリケーションがすでにロードされており、ウイルス対策ソフトウェアをインストールできません。 最後に、経済的実行可能性の原則を忘れてはなりません。銀行は多額のお金を所有していますが、これは、銀行とその顧客の安全を確保することなくお金を使うことができるという意味ではありません。 セキュリティとその価値の間の健全なバランスが必要です。

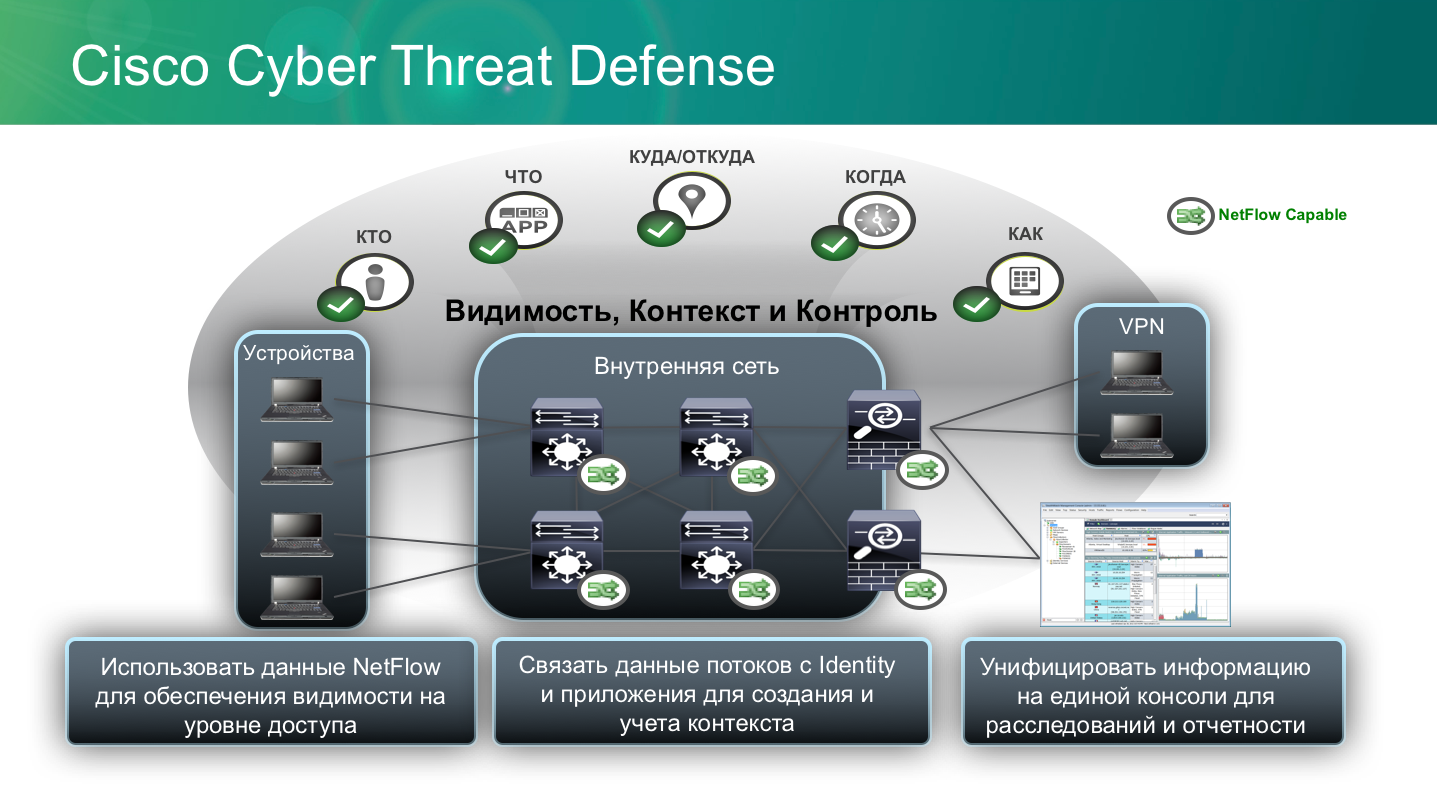

シスコは、Cyber Threat Defenseの形式でこのようなバランスの取れたソリューションを提供します。これにより、ネットワーク機器から収集されたNetFlowを分析することにより、銀行のネットワーク内の異常を監視できます。 ネットワークの問題を検出するために当初設計されたNetFlowは、Cisco Cyber Threat Defenseで使用されていたセキュリティ目的にも使用できます。 各スイッチまたはルーターを侵入検知システムのセンサーとして使用すると、セキュリティの観点からデータ収集および分析システムのみを実装することにより、セキュリティシステムを節約できます。 実際、ネットワーク全体を異常なアクティビティを監視するシステムに変えています。

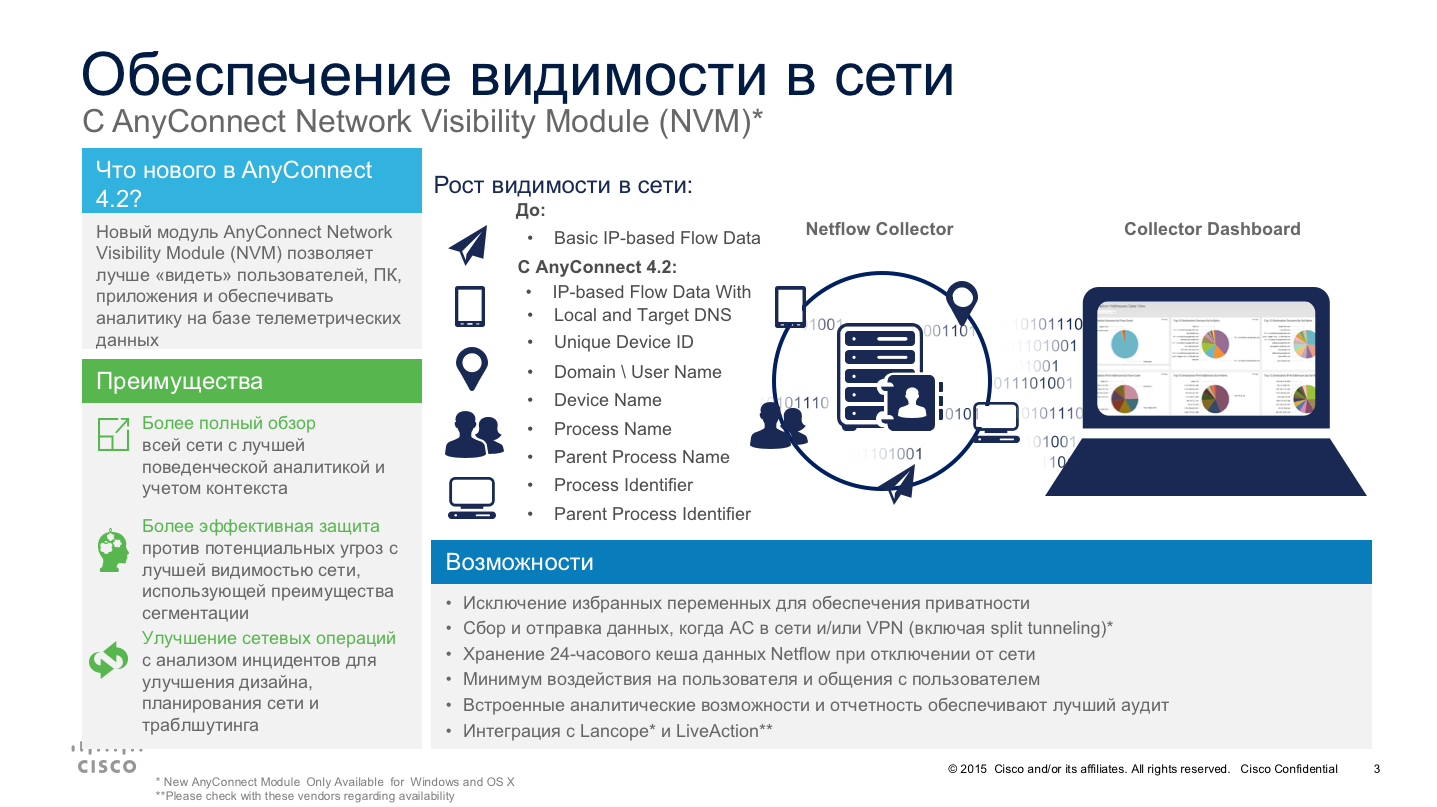

しかし、NetFlowをサポートしないATM、コンピューターオペレーター、サーバーをどうすればよいでしょうか? この問題を解決するために、シスコは端末プロトコルのレベルで異常を監視するために特別に設計された新しいプロトコルzFlowを開発しました。 このプロトコルは、Cisco AnyConnectセキュリティエージェントに実装されているため、支払いインフラストラクチャのアプリケーションレベルで発生していることに関する情報を収集し、この情報をサイバー脅威防御ソリューションに送信して、NetFlowを使用して収集したネットワークレベルの異常と相関させることができます。

すでに説明したCisco ISEおよびCisco AnyConnectを使用すると、ロシア銀行がレビューで推奨するもう1つのタスクを実行して、支払いインフラストラクチャのセキュリティを高めることができます。 マルウェア対策コードを含む保護機器の機能の監視について話している。 銀行のネットワークに接続するコンピューターがセキュリティ機能をまったく持たないか、これらのツールが機能しないか、古い構成または古いウイルス対策データベースを持っていることは珍しくありません。 この場合の対処方法 ネットワーク上のそのようなデバイスを許可するか、アクセスをブロックしますか? 手放した場合、接続されたノードの設定がセキュリティポリシーの要件を満たさないためにインシデントが正確に開始された場合、誰が責任を負いますか? シスコには、この場合にも役立つテクノロジーがあります。特定の組織で確立されたルールへの準拠の評価に基づいてデバイスのアクセスを制御できるネットワークアドミッションコントロールまたはNACについて話します。 コンピューター、ATM、PoS端末、サーバー、またはIP電話、CCTVカメラ、ターンスタイルACSを初めてネットワークインフラストラクチャに接続するとき(および指定された間隔で)、Cisco ISEシステムはインストールされたパッチ、使用されたパスワードの長さ、およびハードディスク暗号化の包含をチェックします、ウイルス対策データベースの現在のバージョン、VPNクライアントまたはその他の保護エージェントの存在、すべてのチェックに合格した後、支払いインフラストラクチャに接続できるようにします。 「テスト」の1つが失敗した場合、デバイスを検疫できます。自動モードまたは自動モードでは、ポリシーの要件に完全に準拠し、その後アクセスが許可されます。 このようなNACメカニズムにより、セキュリティ機能の単なる定期的な更新以上のことが可能になります。 悪意のあるコードに対抗するだけでなく、これらの資金の現在のステータスを監視することもできます。

ロシア銀行のレビューで確認された最後の緊急課題は、支払いインフラストラクチャの異常な機能の兆候を監視することです。 すでに指定されているCisco Cyber Threat Defenseに加えて、このタスクは、さまざまな異常の監視を可能にする他のシスコテクノロジーとソリューションを使用して解決できます。

- Cisco OpenDNSは、DNSトラフィックの異常を検出します。この異常なコードでは、外部から受信したコマンドや、侵害されたノードまたはセグメントから送信されたデータがしばしば隠されます。

- Cisco Cognitive Threat Analyticsは、プロキシログで異常な動作を検出します。

- Cisco Advanced Malware Protectionは、電子メール、Webトラフィック、FTPトラフィック、共有リソースを介した転送など、さまざまなチャネルを介して支払いインフラストラクチャに入るファイル内の悪意のあるアクティビティを検出します。

- Cisco FirePOWERサービスは、ルーター、ファイアウォール、または侵入防止システムを通過するネットワークトラフィックで、その場で悪意のあるアクティビティを検出します。

残念ながら、情報セキュリティの分野に特効薬はなく、1つのソリューションで解決することはできません。 そしてこれは、メーカーがより多くの決定を売りたいという願望からではありません。 今日の脅威は非常に多様であり、ネットワークは非常に動的であり、異なる原則に基づいて構築されているため、単一のソリューションは存在できません。 98年に、ISSソリューションのプレゼンテーションに携わったとき、将来、多くの警備員が望むように、1つの「オン」ボタン(「オフ」オプションなし)が描かれました。 それからほぼ20年が経過しましたが、このボタンは登場しませんでした。 したがって、現代の脅威から保護し、すべての規制要件を満たすには、さまざまなアプローチ、さまざまなテクノロジー、さまざまなソリューションを使用する必要があります。 そして、以前と同じように、1つのファイアウォールとアンチウイルスができない...

結論として、私は1年前に公開された資料へのリンクを提供したいと思います。それは、それ自体がセキュリティシステムになりつつある現代のネットワークをどう見るかについてです。 私たちはこれについて長い間話し合ってきましたが、新しいロシア銀行レビューは私たちの要点を確認するだけです:ネットワークはヒンジ式ソリューションなしでそれ自体を保護できる必要があります(場合によっては非常に有用でもあります)。