彼のブログ( Yonathan Klijnsma )の情報源によると、特定の国の特定のユーザーが攻撃されました。

- Microsoft Internet Explorerをブラウザーとして使用する(またはユーザーエージェントInternet Explorerを使用する)訪問者

- GoogleまたはBingからの訪問者。

- 使用されているIPブロックリストとIPによる位置情報。

サイトのページからリダイレクトした後、被害者はAnglerエクスプロイトキットページに移動し、フラッシュまたはシルバーライトコンポーネントを使用してこの脆弱性を悪用しました。 Anglerエクスプロイトキットは、まず被害者のマシンで「 Bedep 」トロイの木馬を実行し、最新のペイロードペイロードをダウンロードします。

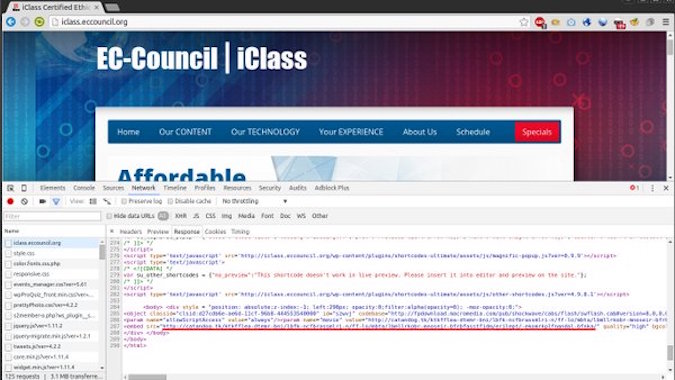

ソースに記載されているように、ほとんどの場合、EC評議会のWebサイトは、脆弱なモジュールを備えた有名なCMS Wordpressを使用しています。

感染後、 TeslaCryptはファイルを解読するために被害者から1.5 BTCまたは622ドルを必要とします。

追加情報については、 YonathanはMalvariの制御サーバーと配信サーバーのアドレスを残したため、企業ネットワークではこのリストをブラックリストに追加できます。

Bedep C&C:

- 89.163.240.118 / kjnoa9sdi3mrlsdnfi [。] Com

- 85.25.41.95 / moregoodstafsforus [。] Com

- 89.163.241.90 / jimmymorisonguitars [。] Com

- 162.244.32.121 / bookersmartest [。] Xyz

TeslaCrypt C&C:

- 50.87.127.96 / mkis [。]組織

- 213.186.33.104 / tradinbow [。] Com