このトロイの木馬がユーザーを侵害するように設計されている銀行のリストには、上記の国の最大の銀行が含まれています。 SMSメッセージを傍受する機能のおかげで、悪意のあるプログラムは2要素認証の保護メカニズムをバイパスできます。 トロイの木馬アプリケーション自体は、自身をFlash Playerに偽装し、これに同じアイコンを使用します。

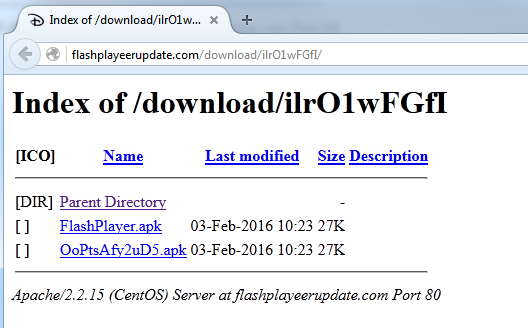

このトロイの木馬は、2016年1月と2月の終わりに公的に登録されたいくつかのサーバーからダウンロードできました。悪意のあるAPKファイルへのURLパスが1時間ごとに生成され、アンチウイルス製品による検出の可能性を遅らせることに注意してください。

図 1.マルウェアファイルのあるディレクトリ。

図 2.マルウェアファイルのあるディレクトリ(新しいリンク)。

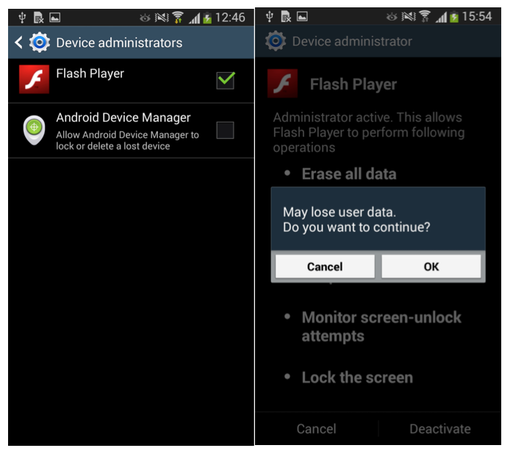

他のAndroidマルウェアの場合と同様に、このバンキング型トロイの木馬はインストール中にシステムの管理者権限を要求します。 この自己防衛メカニズムは、デバイスからマルウェアを削除する試みを防ぎます。 システムへのインストールが成功すると、悪意のあるプログラムはユーザーの目からFlash Playerアイコンを隠しますが、バックグラウンドで動作し続けます。

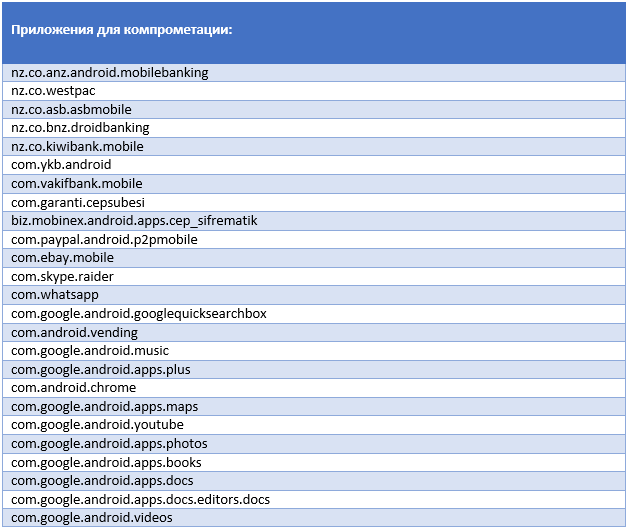

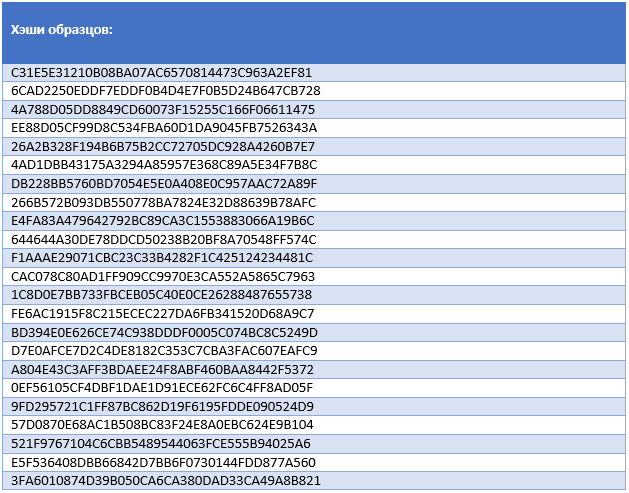

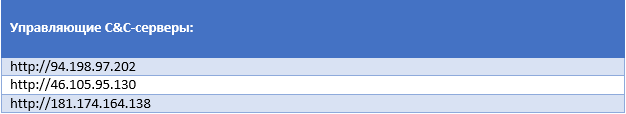

さらに、マルウェアはリモートのC&Cサーバーと対話します。 送信されたデータをtransmitted索好きな目から隠すために、ボットとサーバーはbase64エンコードを使用します。 悪意のあるプログラムは、モデルタイプ、IMEI ID、言語、SDKバージョン、Androidのデバイス管理者のアクティベーション時間に関する情報などのデバイスデータをサーバーに送信します。 このような情報は、マルウェア操作の25秒ごとにサーバーに送信されます。 次に、トロイの木馬は、デバイスにインストールされているアプリケーション(バンキングアプリケーションを含む)のリストを収集し、このリストをリモートサーバーに送信します。 ボットがアプリケーションを危険にさらすように構成されている場合、C&Cサーバーは、攻撃者が危険にさらそうとする49の異なるアプリケーションのリストを送信します。

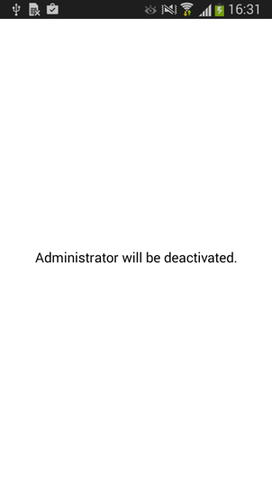

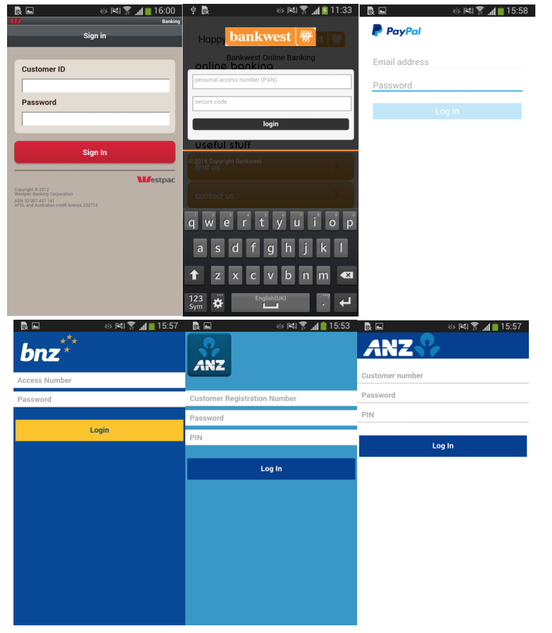

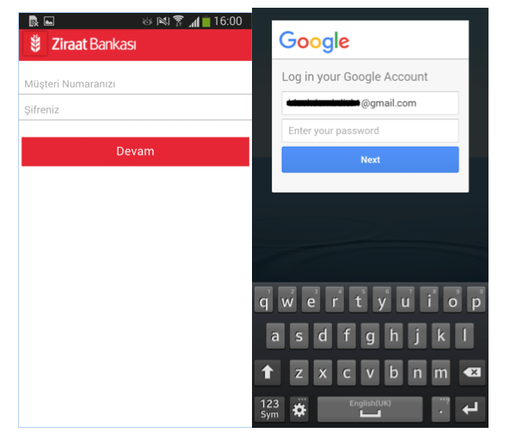

このトロイの木馬は、銀行口座を操作する正当なアプリケーションのウィンドウをブロックする特別なウィンドウを作成することにより、オンラインバンキングデータを盗む機能を実行します。 このようなトロイの木馬のフィッシング活動は、ユーザーのデバイスの画面をロック解除することなくロックするランサムウェアの活動に似ています。 トロイの木馬は、ユーザー入力を受信すると、リモートサーバーに送信します。 攻撃者は、オンラインバンキングアカウントの資格情報だけでなく、Googleアカウントのデータの取得にも関心を持っています。

トロイの木馬の最初のバージョンは非常にシンプルに見えましたが、その真の目標はすぐに計算できました。 マルウェアの新しいバージョンは難読化と暗号化メカニズムを受け取り、分析を複雑にしました。

攻撃者にとって関心のあるアプリケーションがAndroidで起動されると、マルウェアがアクティブ化され、ユーザーに銀行アプリケーションのウィンドウをオーバーレイする偽のウィンドウが表示されます。

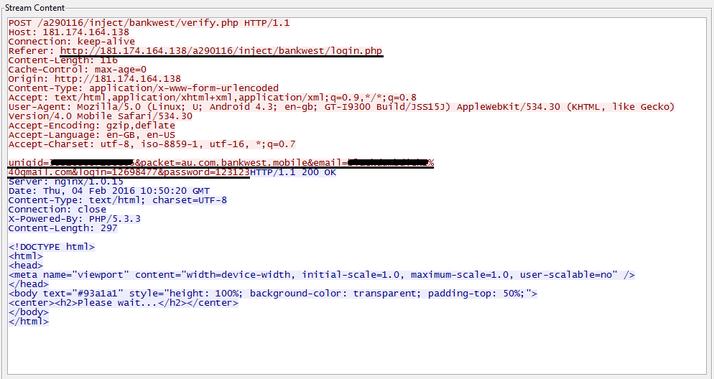

図 3.悪意のあるプログラムと管理CおよびCサーバーとの相互作用。

ユーザーが偽のウィンドウフィールドに銀行口座のログイン名とパスワードを入力すると、偽のトロイの木馬ウィンドウが閉じ、実際の銀行アプリケーションのウィンドウが表示されます。 前述のように、ボットとサーバー間で送信されるすべての情報はbase64でエンコードされますが、盗まれた資格情報はクリアテキストで送信されます。

図 トロイの木馬は、盗んだ資格情報をプレーンテキストで送信します。

悪意のあるプログラムは、デバイスが受信したSMSテキストメッセージをリモートサーバーに送信することにより、2要素2FA認証をバイパスすることもできます。 これにより、攻撃者は銀行からのすべてのメッセージをタイムリーにインターセプトし、侵害されたデバイスですぐに削除して、ユーザーから悪意のあるアクティビティを隠すことができます。

マルウェアの削除

ユーザーがシステムからトロイの木馬を削除しようとすると、2つの異なるシナリオが考えられます。 最初に、ユーザーはアプリケーションの管理者権限を拒否してから、デバイスから偽のFlash Playerを削除できます。 トロイの木馬の管理者権限を無効にするには、2つの方法があります。 最も簡単な方法は、組み込みのAndroid設定[設定]-> [セキュリティ]-> [デバイス管理者]-> [Flash Player]-> [無効化]を使用し、表示されるトロイの木馬ウィンドウを無視して[OK]をクリックすることです。

図 トロイの木馬のデバイス管理者モードを無効にします。

その後、ユーザーは[設定]-> [アプリケーションマネージャー]-> [Flash Player]-> [削除]からトロイの木馬を削除することができます。

ボットがサーバーから管理者権限の無効化を禁止するコマンドをデバイスから受け取った場合、削除手順はより複雑になる可能性があります。 この場合、ユーザーがそれらを無効にしようとするとすぐに、悪意のあるプログラムは、ユーザーが権利の切断を確認できない特別な重複ウィンドウを作成します。

図 ユーザーが管理者権限の取り消しを確認できない特別なウィンドウ。

管理者権限を安全に無効にする別の方法は、セーフモードを使用することです。 セーフモードでダウンロードする場合、Androidはサードパーティアプリケーションのダウンロードを無効にします。 この場合、ユーザーは最初の場合と同様に安全に無効化できます。 ESETアンチウイルス製品は、トロイの木馬をAndroid / Spy.Agent.SIとして検出します。

以下は、トロイの木馬によって使用される偽の銀行業務アプリケーションウィンドウのレイアウトです。

追加情報

ESETの検出:

Android / Spy.Agent.SI。

トロイの木馬の標的となる銀行は次のとおりです。

Westpac、Bendigo Bank、Commonwealth Bank、St。 ジョージバンク、オーストラリア国立銀行、バンクウェスト、ミー銀行、ANZ銀行、ASB銀行、ニュージーランド銀行、キーウィバンク、ウェルズファーゴ、ハルクバンク、ヤプクレディ銀行、ヴァクフバンク、ガランティ銀行、アクバンク、フィナンスバンク、トゥルキエイシュバンカシュ、ジラートバンカシュ。