この投稿では、OS X向けの最初のランサムウェアに関する独自の調査からの情報を提示し、ウイルス対策製品を使用したKeRanger検出の機能についても説明します。 Transmissionの作成者は、2.91という識別子を持つアプリケーションの新しいバージョンをリリースしているため、このソフトウェアのすべてのユーザーがこのバージョンにアップグレードすることをお勧めします。

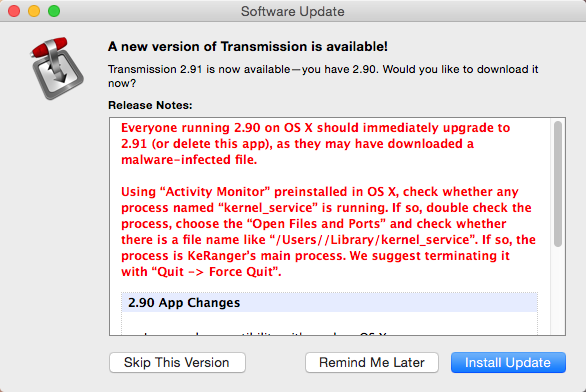

図 OS Xの古いバージョンのTransmissionを表示する更新アラート。

Transmissionアプリケーション自体によって表示され、公式Webサイトにも存在する前述の警告によると、アプリケーションのバージョン2.90がランサムウェアによって侵害されたため、すべてのユーザーが最新バージョン2.91にアップグレードするよう招待されています。

次の質問への回答は、ユーザーが状況をすばやく理解するのに役立ちます。

1. KeRangerマルウェアは単なる実験的なバージョンですか、それともインザワイルド配布用に設計されていますか?

攻撃者は、大量配布にKeRangerを使用します。

2.攻撃者はどのようにランサムウェアを拡散しますか?

配布のために、攻撃者は、無料で配布されるBitTorrentクライアントであるTransmissionアプリケーションの正当な配布を侵害する効果的な方法を選択しました。 悪意のあるバージョンのディストリビューションは、2016年3月4日から5日の間に公式Webサイトからダウンロードできました。また、正当なデジタル証明書で署名されました。

3. Transmissionマルウェアの配布は現在配布されていますか?

3月5日に、プログラムの悪意のあるバージョンがWebサイトから削除されました。 さらに、Appleは署名に使用したデジタル証明書を取り消しました。 この対策は、OS Xのユーザーが、他の場所からダウンロードできる感染したディストリビューションの脅威から身を守るのに役立ちます。

4.身代金要求メッセージを受け取りませんでした。 これは、ポピーが危険にさらされなかったことを意味しますか?

必ずしもそうではありません。 発見されたKeRangerのインザワイルドバージョンは、最初の感染から3日後に破壊的なアクションを実行します。 手動モードでケシの感染を検出するには、システム内の次のファイルの存在を確認する必要があります。 それらが存在する場合は、アプリケーション自体と同様に削除する必要があります。

/Applications/Transmission.app/Contents/Resources/ General.rtf

/Volumes/Transmission/Transmission.app/Contents/Resources/ General.rtf

%HOME_DIR%/ライブラリ/ kernel_service

%HOME_DIR%/ライブラリ/ .kernel_pid

%HOME_DIR%/ライブラリ/ .kernel_time

5.身代金を支払わずにファイルを復号化することはできますか?

残念ながら、ありません。 ランサムウェアは、このプロセスを不可能にする暗号化アルゴリズムRSA-2048とAES-256のペアを使用します。

6.データを保護するにはどうすればよいですか?

これを行うには、ウイルス対策プログラムを使用します。 ESETアンチウイルス製品のユーザーはこの脅威から保護されています; KeRangerはOSX / Filecoder.KeRanger.Aであることがわかります。 また、ユーザーが定期的にデータをバックアップすることを強くお勧めします。

すでに何度も書いているように、アプリケーションのマルウェア配布には、2016年3月4日の署名日を含む正当なデジタル署名が提供されます。

図 悪意のあるアプリケーションのデジタル署名情報。

署名識別子は、「POLISAN BOYA SANAYI VE TICARET ANONIM SIRKETI」という行に対応します。一方、正当なアプリケーションは、識別子Digital Ignition LLC証明書を持つ証明書で署名されました。

システムでの起動後、悪意のあるTransmissionアプリケーションはkernel_serviceというモジュールのアクティビティをチェックします。 ファイルが見つからない場合、悪意のあるコードはGeneral.rtfという名前の実行可能ファイルを%HOME_DIR%/ Library / kernel_serviceの場所にコピーして実行します。

図 悪意のあるアプリケーションの逆コンパイルされたコード。

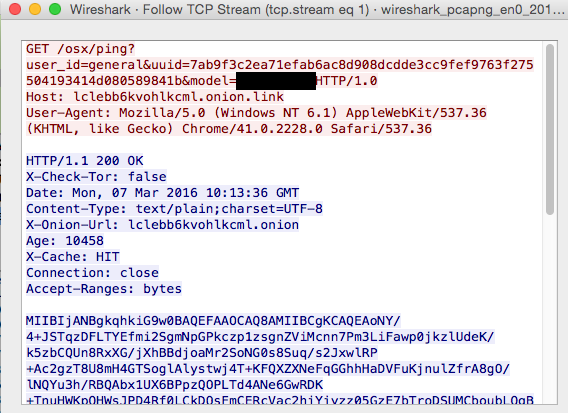

kernel_service実行可能ファイルは、ランサムウェアの主要部分であり、対称AESアルゴリズムと非対称RSAを使用してユーザーファイルを暗号化し、解読のために身代金を要求します。 システムでの実行後、KeRangerは悪意のある機能の実行を3日間遅らせます。 時間カウンターは.kernel_timeファイルにあります。 最後に、ランサムウェアは匿名TORネットワークでホストされている6つのサイトの1つに接続し、身代金要求を含むテキストメッセージと、AESファイル暗号化キーを暗号化する公開RSAキーをダウンロードします。 TORへの接続は、パブリックTOR2WEBインターフェイスを使用して実行されます。

図 キャプチャされたOSX / Filecoder.KeRanger.CおよびCサーバーを管理するためのランサムウェアリクエスト。

ランサムウェアは/ Usersおよび/ Volumesディレクトリ内のすべてのファイルのリストを受け取り、それらを暗号化しようとします。 この操作には強力な暗号化が使用されます-悪意のあるプログラムはランダムな256ビットAESキーを生成し、それを使用してファイルを暗号化します。その後、キーはRSA公開キーを使用して暗号化され、その後、既に暗号化されたファイルの本文に保存されます。 したがって、ファイルごとに独自の暗号化キーが生成されます。

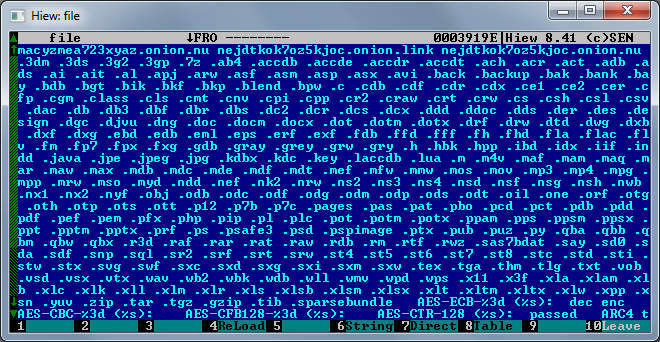

図 ランサムウェアが暗号化しようとするファイル拡張子のリスト。

ランサムウェアは、ドキュメント、写真、ビデオ、アーカイブなどを含む300種類以上のファイルの暗号化を専門としています。暗号化後、.encrypted拡張子が元のファイル名に追加されます。 KeRangerは、暗号化されたファイルを使用して各ディレクトリに身代金要求のあるテキストファイルを作成します。 テキストファイルの情報は、C&Cサーバーからランサムウェアによってダウンロードされます。 つまり、攻撃者はテキストをいつでも変更できるため、要求された身代金の額やその他の機能を変更できます。 ランサムウェアは、このメッセージでユーザーのデスクトップをブロックしません。

図 引き換えメッセージ。

ランサムウェアの感染を防ぐには、ESET Cyber SecurityおよびESET Cyber Security Proウイルス対策製品を使用する必要があります。これには、新たな脅威に迅速に対応するためのウイルスシグネチャデータベースの定期的な更新メカニズムが含まれています。 新しい脅威の検出に応じて最高速度を実現するには、ESET Live Gridを有効にします。 詳細については、 こちらをご覧ください 。 ユーザーがOS Xで定期的にデータをバックアップすることをお勧めします。

妥協識別子

SHA-1:

5F8AE46AE82E346000F366C3EABDAFBEC76E99E9

FD1F246EE9EFFAFBA0811FD692E2E76947E82687

管理C&Cサーバーのアドレス:

lclebb6kvohlkcml.onion [。]リンク

lclebb6kvohlkcml.onion [。] nu

bmacyzmea723xyaz.onion [。]リンク

bmacyzmea723xyaz.onion [。] nu

nejdtkok7oz5kjoc.onion [。]リンク

nejdtkok7oz5kjoc.onion [。] nu