前回の記事では、産業用スイッチのファームウェアセキュリティの研究の進展について説明しました。 発見されたアーキテクチャ上の欠陥により、ファームウェアイメージを偽装し、それらでスイッチを更新し、それらでコードを実行することが容易になることを示しました(場合によっては、スイッチに接続するクライアントでも)。 さらに、埋め込みコードをデバイスに固定する機能についても説明しました。 彼らは、ファームウェアコードの低品質と、バイナリ脆弱性の悪用に対する保護メカニズムの欠如を強調しました。

強力なファームウェアセキュリティモデルの実際の例を提供することを約束しました。実行可能コードの変更は、潜在的な攻撃者にとって非常に重要なタスクです。

最新のx86プラットフォームのアーキテクチャの最も神秘的なコンポーネントであるIntel Management Engineサブシステムをご覧ください。

はじめに

まず、主題分野を完全に理解します。 それは何で、どこで、なぜそれから来たのですか?

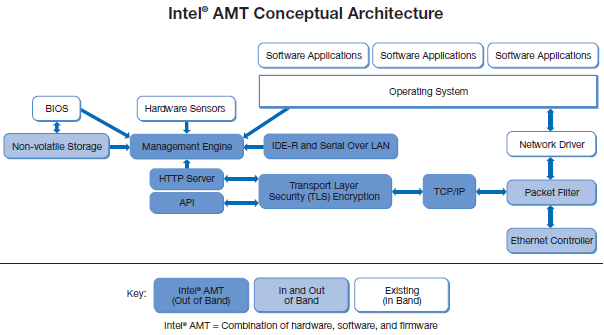

2005年に、IntelはActive Management Technology(AMT)バージョン1.0を導入しました-リモート管理(管理、インベントリ、更新、診断、トラブルシューティングなど)と、インテリジェントプラットフォーム管理インターフェイステクノロジの一種であるデスクトップコンピュータシステムの保護のためのソリューション(IPMI)サーバーで使用されます。

[ ここからの図面]

AMT 1.0のアーキテクチャは、チップセットに統合されたマイクロコントローラー(管理エンジン)に基づいており、次のような非常に優れた機能を備えています。

- メインCPUと共有するネットワークインターフェイス(イーサネット)への帯域外アクセス。ただし、独自のリンクレベルコントローラーを持ち、パケットを「カット」するすべての着信ネットワークトラフィックを監視します(パケットフィルターを使用)彼のために設計されました。 OSの場合(ちなみに、AMTの動作に影響を与えないプレゼンスとステータス)、このトラフィックは表示されなくなります。

- TLS暗号化を備えた内部Webサーバー。

- 周辺機器へのアクセス、不揮発性メモリ(ファームウェアと同じ場所)での周辺機器に関する情報の受信と保存。

また、このマイクロコントローラーは、コンピューターシステムのマザーボードに電力が供給されたとき(つまり、ユーザーが電源ボタンを押す前であってもコンピューターが電気ネットワークに接続されたとき)に動作を開始します。

そのため、管理エンジンは常にオンになっていますが、AMT機能を使用するには、BIOSセットアップ、より正確にはMEBxセットアップでのアクティベーション(パスワード、ネットワークパラメーターの設定など)が必要です。

[ ここからのスクリーンショット]

最初のエントリのデフォルトのパスワード(「admin」)は、特定の要件を満たす新しいパスワードに変更する必要があります。少なくとも8文字、そのうち少なくとも1桁、大文字、特殊文字が必要です。 シンボル。

AMT互換コンピューターシステムをセットアップした後、リモート管理者

ネットワーク機能が使用可能になります(使用するにはログインとパスワードが必要です):

- ハードウェアインベントリ;

- Webインターフェース(ポート16992を介したHTTP経由);

- Serial Over LAN(SOL)-ネットワークを介した仮想COMポート。コンピューターの電源をオン/再起動/オフにしたり、BIOSセットアップメニューにアクセスしたりできます。

- IDE-Redirection(IDE-R)-ローカルブートデバイスからリモートにブートをリダイレクトするオプション(事前に準備されたシステムイメージ)。

AMT 1.0は、チップセットのサウスブリッジに統合されたIntel 82573Eシリーズギガビットイーサネットコントローラーネットワークモジュール(Input / Output Controller Hub、ICH)に実装されました。

その後、2006年にAMTバージョン2.0以降、マイクロコントローラはチップセットのノースブリッジ(Graphics and Memory Controller Hub、GMCH)に移されました。 そのとき、サブシステムはIntel Management Engine(ME)バージョン2.0で命名されました。

[ ここからの図面]

同時に、Intel MEに基づいて実装された一連のテクノロジーであるAMT、Trusted Execution Technology(TXT)、Virtualization Technology(VT)を指定するIntel vProブランドが登場しました。 このリストには、後にIdentity Protection Technology(IPT)およびAnti-Theft(AT)が含まれていました。

同時に、Intel MEにはさらに優れた機能が備わっていました。たとえば、内部DMAコントローラーを介したコンピューターのRAMのすべてのコンテンツへのフルアクセス、およびモニターに表示されるビデオストリームの監視が可能になりました(ただし、統合グラフィックコアが使用されている場合のみ) 。

次第に、このサブシステムでさまざまなシステム機能がハングアップし始めました(一部は以前はBIOSで処理されていました)。コンピュータープラットフォームの動作を保証します。

- Advanced Control and Power Interface(ACPI)およびAlert Standard Format(ASF)機能の一部。

- Quiet System Technology(QST);

- 統合クロック制御(ICC);

- トラステッドプラットフォームモジュール(TPM);

- ...

およびその他の技術。

AMTも静止しておらず、積極的に開発されていました:使用されるプロトコルの構成は変化していました(たとえば、ポート16993を介してHTTPSサポートが追加されました)。リモート管理者向けのバージョン6.0では、リモートデスクトップ機能が登場し、KVM(キーボードビデオマウス)などでした。

Intel AMTの開発の詳細については、 こちらをご覧ください 。

ただし、実装コストが高いため、このサブシステムはいくつかの例外を除き、Intel Qシリーズチップセットを搭載したマザーボードにのみ存在しました。

| GMCH | ICH | ME / AMTバージョン |

|---|---|---|

| Q965 | ICH8 | ME 2.x(AMT 2.x) |

| GM965 / GME965 / GL960 / GLE960 / PM965 | ICH8M | ME 2.5.x(AMT 2.5.x)<-ラップトップでの初登場 |

| Q35 | ICH9 | ME 3.x(AMT 3.x) |

| GM45 / PM45 | ICH9M | ME 4.x(AMT 4.x)<-ラップトップのみ |

| Q45 | ICH10 | ME 5.x(AMT 5.x) |

それでは、vProネームプレートを使用した鉄のすべての特異性が、高コストのために(ロシア連邦では)少数しか獲得できなかったのはなぜですか(他の理由で)。

実際、2010年から、ノースブリッジの機能ブロックの一部(グラフィックコア、メモリコントローラーなど)がCPUケースに転送されるとともに、Intel MEサブシステムがすべてのIntelチップセットに組み込まれ始めました。 同時に、MEコントローラーはチップセットケース-プラットフォームコントローラーハブ(PCH)に残りました。 これらは5シリーズ以上のチップセットです。

そのため、デスクトップおよびラップトップ用の以下のバージョンの年表:

| PCH | ME / AMTバージョン |

|---|---|

| 5シリーズチップセット | ME 6.x(AMT 6.x) |

| 6シリーズチップセット | ME 7.x(AMT 7.x) |

| 7シリーズチップセット | ME 8.x(AMT 8.x) |

| 8シリーズチップセット | ME 9.x(AMT 9.x) |

| 9シリーズチップセット | ME 9.5.x / 10.x(AMT 9.5.x / 10.x) |

| 100シリーズチップセット | ME 11.x(AMT 11.x) |

注:今日までのAMT機能は、Qシリーズチップセット、つまり vProネームプレートを備えた機器のみ。

デスクトップとラップトップのみを考えますか? いいえ、Intelが答えです!

同じ運命がIntelのサーバープラットフォームに影響を与えました。サブシステムが組み込まれていますが、Intel Server Platform Services(SPS)という異なる名前が付けられています。 SoC(System-on-a-Chip)にIntel Trusted Execution Engine(TXE)という名前で登場しました。

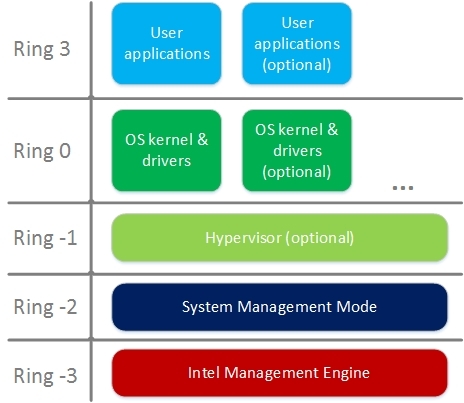

その結果、Intelチップセット/ SoCを搭載した最新のモバイル/ラップトップ/デスクトップ/サーバー/コンピュータープラットフォームのアーキテクチャには、最も機密性の高い(システムユーザーからの)実行環境とIntel MEサブシステムが含まれます。 このアーキテクチャの開発において、Intelが侵害からの保護に真剣に取り組むことを余儀なくされたことは驚くことではありません。

息を吸い込み、このサブシステムのアーキテクチャを検討して、適用されるセキュリティモデルを理解します。 それが落ち着くのに役立つとしたら?

Intel MEアーキテクチャ

Intel Management Engine(ME)は、さまざまなIntelテクノロジーのハードウェアおよびソフトウェアサポートを提供するコンピュータープラットフォームに組み込まれたサブシステムです。

すでに述べたように、このサブシステムの最初のバージョンはIntelデュアルシャーシチップセットに基づいていました。 次に、標準ARC32コマンドシステムを備えたARCtangent-A4をMEコントローラーのベースモデルとして使用しました。

[本1からの抜粋]

シングルケースチップセットは、コンパクトコマンドシステムARCompact(ARC16 / 32)でARCtangent-A5 / ARC600を既に使用しています。

[本1からの抜粋]

Intel SoC(このサブシステムはIntel TXEと呼ばれます)では、SPARCがMEコントローラーのベースモデルとして使用されます。

ARC、SPARCなど 逆にすると不快になります!

大丈夫、Intelがこれを処理しました。最新のプラットフォーム(Skylake、100シリーズチップセット、Intel ME 11.x)では、MEコントローラーのアーキテクチャは... x86です!

はい、はい、別のx86がチップセットに搭載されています。

ただし、Intel MEサブシステムのコンポーネントの構成(バージョン2.0以降)は変更されていません。 これは:

- MEコントローラ -チップセットに組み込まれた32ビットRISCタイプのマイクロコントローラで、内部ROMとSRAMを備えています。

- ME領域はSPIフラッシュメモリにあり、Intelによって開発および署名されたMEコントローラファームウェアが格納されます(したがって、 Intel MEファームウェアです )。

- ME UMA -MEコントローラーを除くすべてのユーザーから隠されています。コンピューターのRAM内の領域(16〜32 MB)は、ファームウェアをホストおよび実行するためのランタイムメモリとして使用されます。

- Management Engine Interface(MEI) (以前はHost Embedded Controller Interface(HECI)と呼ばれていました)は、PCI構成スペース内のレジスタのセットであり、MMIO内のエリアです。MEIOは、MEコントローラー(実際、ソフトウェアを実行するための唯一の通信チャネルIntel MEサブシステムを搭載したCPU上);

- 別のMACは、コンピュータシステムのリモート管理のために、帯域外MEコントローラに共通の物理ネットワークインターフェイスへのアクセスを提供するリンクレベルコントローラです。

- BIOSの一部のモジュールは、プラットフォームを初期化し、MEIを介してMEコントローラーに作業結果を報告する役割を果たします。

Intel vProネームプレートがある場合、Intel MEサブシステムには、 ME BIOS Extenstion(MEBx) BIOSモジュールが追加されます。これは、グラフィカルインターフェイス(上記参照)を提供し、MEIを介してAMTを有効化および構成します。

したがって、リング3ランタイム(従来から呼ばれているように)が1つあります。 その特権は、MEコントローラーに与えられている機能によって決定されます(それらについては上記で説明されています)。秘密は、ソフトウェア(およびボードの製品版のハードウェアさえ)を制御する機能が完全に欠如しているためです。

MEコントローラアーキテクチャ

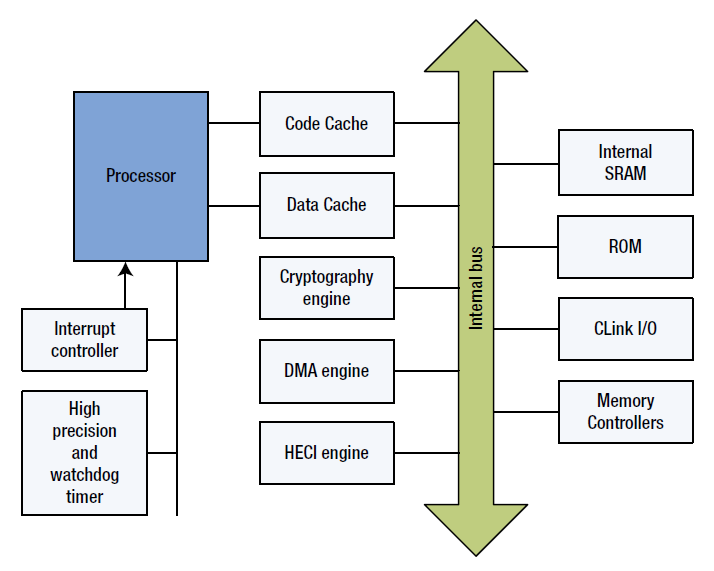

MEコントローラの内部、ARC / SPARC / x86マイクロプロセッサに加えて:

- ME ROM-MEコントローラの開始コードが保存されている不揮発性の書き換え不可能なメモリ。

- ME SRAM-動作の初期段階など、ME UMAが利用できない場合にMEコントローラが使用するRAM。

- メモリを操作する際のパフォーマンスを向上させるためのコードキャッシュとデータキャッシュ。

- C-Link(コントローラーリンク)-MEコントローラーがS5(システムシャットダウン)/ S3(スリープモード)モードで周辺機器ハードウェアとやり取りできるようにするバス。

- さまざまなハードウェアブロック:

- 高精度タイマーとWDT。

- 割り込みコントローラー。

- メモリコントローラとDMA。

- HECI / MEIインターフェース;

- RNG、暗号化機能および圧縮機能のアクセラレーター。

[本2からの抜粋]

この富をすべて制御するコードがどのように変更から保護されるかを理解する時が来ました。

Intel MEファームウェア

Intel MEファームウェアは、コンテンツに応じて、2つのタイプに分けられます。

- 1.5 MB、必要最低限のバージョン。

- 5 MBのフルバージョン。

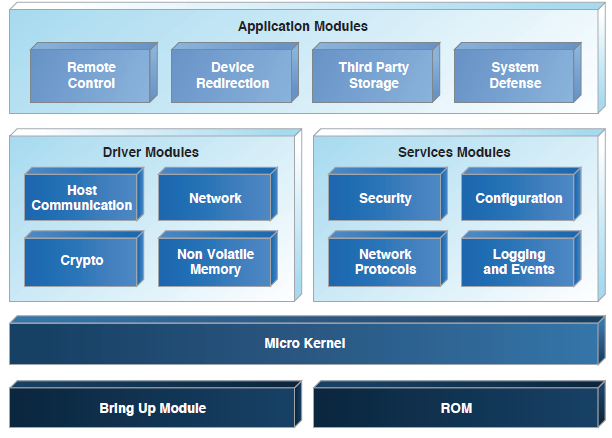

ファームウェアのタイプは、特定のテクノロジーが実装されているアプリケーションモジュールの構成を決定します(AMT、IPTなど)。 異なるファームウェアで同じ基本的な部分がありますが:

- ファームウェアからの最初の実行可能モジュール、Bring Up。

- カーネル、RTOS Core ThreadX;

- いくつかのドライバーとサービス。

Intel MEファームウェアの内容の一般的な説明は、参考文献リストのブック2にありますが、より詳細な構造(分析的に分解)は、たとえば、Intel MEファームウェアを解凍するためのこのスクリプトにあります。

順番に行きましょう。

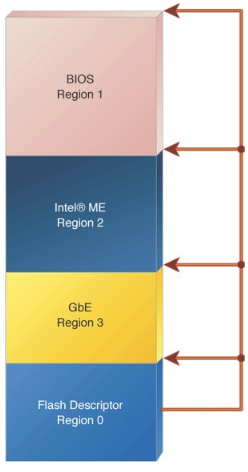

フラッシュSPIにはいくつかの領域があります。

- 他のすべての領域へのポインターと、このメモリのユーザーの読み取り/書き込み特権を格納するフラッシュ記述子。 通常、これらの記述子は、MEコントローラー自体を除くすべてのユーザーのME領域の書き換えを禁止します。

- GbE(ギガビットイーサネット);

- ME、MEコントローラーのファームウェアはここに保存されます。

- BIOS

- 3PDS(サードパーティデータストレージ)、オプションの領域。

[ ここから撮影した写真]

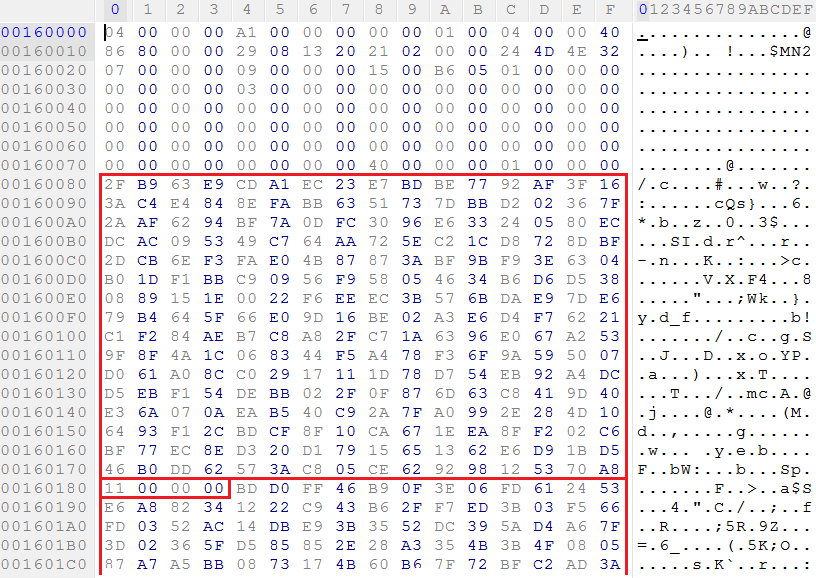

次に、MEリージョン自体を見てみましょう。最初からのコンテンツの例を次に示します。

これは、フラッシュパーティションテーブル(FPT)、MEファームウェアパーティションテーブルです。 さまざまなタイプ(コード、データ、仮想領域など)セクションとそのパラメーターへのポインターを格納します。 このテーブルの整合性は、1バイトのオフセットで1バイトのヘキサムによって制御されます。

実行可能なセクション、つまり 実行可能コードを保存するもの。 通常、それらはいくつかあります。そのうちの1つを検討してください。

コードセクションの先頭には、ヘッダー(サービスデータとデジタル署名付き)およびモジュールのテーブルで構成されるマニフェストがあります。

上記のダンプでは、2048ビットのオープンRSAキー(セクションの先頭から80hオフセットのモジュールと180hオフセットの指数)を確認できます。 これに、256バイトの署名が続きます。

Intelは秘密鍵を使用して、マニフェストヘッダーの一部とモジュールテーブル(次のダンプを参照)に署名し、受信した署名と公開鍵を検証用に適用します。

そして、このセクションのモジュールの表の断片は次のとおりです。

このテーブルには、いくつかのパラメーターとSHA256ハッシュが示されているモジュールヘッダーが含まれています(ヘッダー内のオフセット14h)。

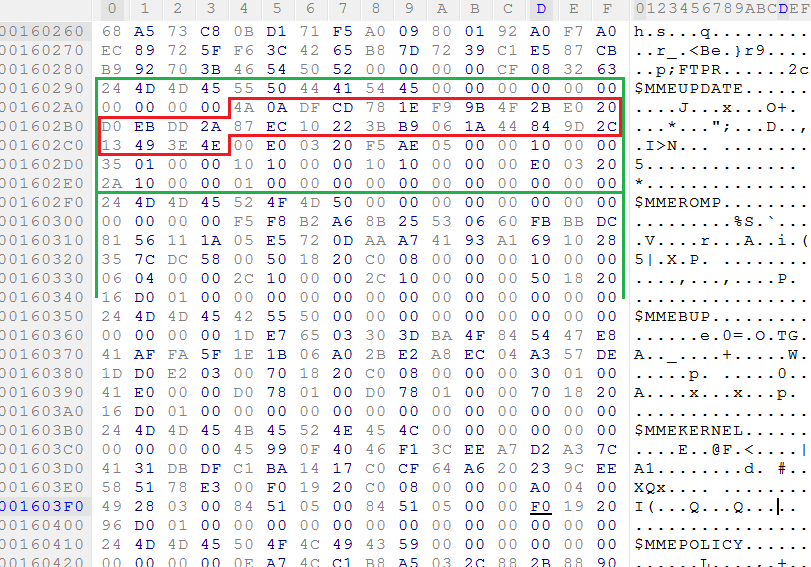

独自のRSA-2048キーペアを生成してセクションに署名することは機能しません。これは、接続された公開キーの整合性が、Intel公開キーのSHA256ハッシュを保存するME ROMの開始コードによってチェックされるためです。

その結果、MEファームウェアコードセクションの検証スキームを図に要約できます。

各コードセクションは、このスキームによって検証されます。

これは、ファームウェアを偽造から保護するには十分です。 SPIフラッシュメモリのME領域をプログラムで書き換えることはできません(Flash記述子のアクセス許可を思い出してください)。ハードウェアはもちろんこの制限を回避できますが、認証制御をオフにしないでください。

最後に、バイナリ脆弱性に対する保護に目を向けましょう。

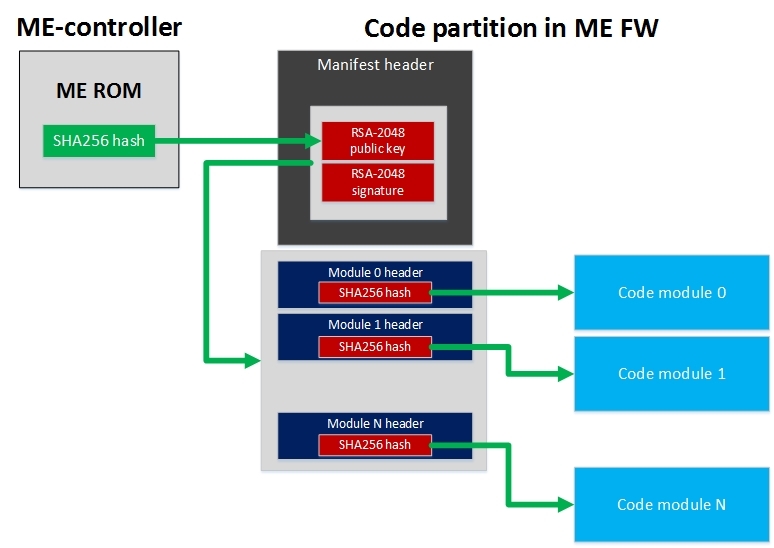

MEファームウェアの実行可能コード全体が、さまざまな目的のためにモジュールに分割されていることがわかりました。

[本1からの抜粋]

MEコントローラーには、特権モードとユーザーモード(CPUのカーネルモードとユーザーモードのアナログ)の2つの動作モードがあります。 特権モードは、まず、ハードウェアリソースにアクセスする機能と、このモジュールに割り当てられたメモリ範囲外のアドレスにアクセスする機能によって区別されます。

各モジュールが起動され、指定されたモード(このモジュールのヘッダー内)で動作します。

[本1からの抜粋]

MEリージョン全体を解析すると、特権モードがRTOSカーネルと一部のドライバーによって使用されていることがわかります。 サービスおよびアプリケーションモジュールには、予想どおり、ユーザーモードのみが割り当てられます。

おわりに

Intel MEサブシステムは、最新のコンピュータープラットフォーム(Intelチップセット/ SoCに基づく)のアーキテクチャに不可欠な部分であることを示しました。 明らかに、その妥協案は潜在的な攻撃者にプラットフォームの無制限の制御を提供します:RAM(システムメモリ、ハイパーバイザーメモリ、SMRAM、ACRAM、グラフィックコアに割り当てられたメモリ-GFX UMA)のすべてのコンテンツへのアクセス、ネットワークインターフェイスへの帯域外アクセス(すべてのネットワークトラフィックの監視)、標準AMT機能の一部としてのリモートコントロール、フラッシュメモリのSPI領域の書き換え。 これに対するボーナスは、検出機能の完全な欠如です。

これはIntel Intelが深刻な保護を持っている正当な理由です。 組み込みネットワーク機器のベンダーは、記載されているセキュリティモデルを目指して努力する必要があると考えています。 次の原則が特徴です。

- デフォルトパスワードの使用の禁止。強力なパスワードの設定を強制します(特定の要件に対応)。

- ネットワークプロトコルでの暗号化機能の使用。

- 実行可能なファームウェアコード全体の整合性と信頼性を監視します。

- バイナリ脆弱性の悪用に対する保護メカニズム。

AMDのCPUとチップセットに基づいたコンピュータープラットフォームを使用する可能性のある呼び出しについて事前にコメントします。これらには、Platform Security Processor(PSP)と呼ばれる非常に類似したテクノロジーがあります。 少し前、2013年に発表されました。 彼女についてはまだあまり知られていませんが、 ここで何かを読むことができます 。

参照資料

1. A. Kumar、「アクティブなプラットフォーム管理の分かりやすい説明:Intel VPro(TM)テクノロジーの力を解き放つ」、2009年、Intel Press。

2. Xiaoyu Ruan、「Platform Embedded Security Technology Revealed:Safeguarding the Future of Computing with Intel Embedded Security and Management Engine」、2014年、APress。