免責事項

以下の資料は研究目的のみです。 この研究は、科学的研究の目的でのみ著者によって実施されたものであり、その結果は、違法行為を行うリーダーシップによって認識されておらず、認識できません。 研究を実施する際、著者はロシア連邦の法律に従って行動した。 研究結果の使用は、科学的および教育的な目的でのみ許可されています。 科学活動から違法またはその他の結果を達成するために研究結果を使用すると、刑事責任、行政責任、および(または)民事責任を負う可能性があります。 著者は、研究トピックに関連する情報セキュリティ事件について責任を負いません。

エントリー

会社のセキュリティを確保し、既成のソリューションを実装し、これらの既製のソリューションが特定のリスクを完全にカバーすると想定して、誰もがお金を割り当てることに慣れています。 市場では、さまざまな製造会社のさまざまなソリューションが提供されているため、購入者はそれらを管理するための幅広いセキュリティハードウェアおよびソフトウェアを選択できます。 それは、そのようなソフトウェアの情報セキュリティに関するものであり、議論されます。 今日は、アクセス制御と管理システム(ACS)についてお話します。

どうやってこれに来たの

さまざまな企業で侵入テストを実施し、デフォルトのユーザー名とパスワード「SYSDBA; masterkey」でFirebirdデータベース(以降FB)の3050 / tcpポートを開いていることがよくありました。 これらのホストを研究すると、これらはFBを使用したまったく異なるソリューションおよびプログラムであることがわかりました。会計ソフトウェアやCRMシステムから、ビデオ監視およびアクセス制御システム、さらにはリモートバンキングシステムまでです。 このポートを介して、対応するソフトウェアのデータベース全体を使用できます。データベースを編集することにより、アプリケーションのロジックに影響を与えることができます。

通常、ログインとパスワードは、プログラム自体のグラフィカルインターフェイスを介して機能にアクセスするためにデータベースに保存されます。つまり、これらを読み取った後、最初はこのシステムのログインとパスワードを知らなくても、美しいグラフィカルインターフェイスを介してアプリケーション自体のすべての機能を使用できます。 パスワードは、暗号化またはハッシュ化された形式で保存される場合があります。

なぜなら パスワード暗号化アルゴリズムはソフトウェア自体に「接続」されているため、暗号化の意味が失われます。 リバーシブル暗号化アルゴリズムが使用されており、手元にあるソフトウェアのサンプルで簡単に認識できます。 また、ハッシュはプロセスを複雑にしますが、それほど複雑ではありません。

それで、私にとっては面白くなってきましたが、「脆弱性」と言わないまでも、どのくらいのソフトウェアにこのような欠点がありますか? そして一般的に、これはソフトウェアの脆弱性ですか? たぶん、これはこのソフトウェアを正しく設定しなかったユーザーの計算ミスでしょうか? 1つのことは明らかです。この状況は非常に一般的であり、ビジネスに脅威をもたらします。

研究のために、アクセス制御とビデオ監視の興味深いシステム、リモートバンキングシステム、会計および財務ソフトウェアを見つけました。 ただし、この記事ではACSのみに焦点を当てます。 アクセス制御システムに同様の脆弱性を使用すると、ローカルネットワークのメンバーはドアを開閉でき、アクセス制御に違反する可能性があります。 一般に、ACSの管理者ができることはすべて、さらにそれ以上です。

研究方法論

研究プロセス自体は非常に簡単です。 サイトで入手可能なものに応じて、メーカーの公式Webサイトからデモまたは通常のソフトウェアバージョンをダウンロードしました。 サイトにソフトウェアを簡単にダウンロードする機能が提供されていない場合は、ソフトウェアの製造元に電子メールで連絡し、テストまたは比較分析のためにソフトウェアのデモ版または試用版を要求しました。 RF / CIS市場で最も一般的なACSシステムの分布を収集し、テストを開始しました。

各ソフトウェアインスタンスは仮想マシンにインストールされ、開いているポートで分析されました。 とりわけ、3050 \ tcpポートが表示された場合、デフォルトのログインとパスワードでログインしようとしました。 標準の認証情報を使用してログインできない場合、つまり FBサーバーのインストール時にパスワードが変更されたため、どのパスワードを見つけようとしました。 ソフトウェアを数回インストールしてみましたが、FBサーバーからのパスワードハッシュが変更されたかどうかがわかりました。 変更されていない場合、つまり いくつかのインストールで同じままであったため、このソリューションを使用する人にとって、このパスワードはこのソフトウェアのすべてのインストールで共通であると想定しました。 これは、よく知られているデフォルトの資格情報を使用するよりも優れています。 このソリューションをインストールした人は、他のすべてのクライアントからハッシュを見つけますが、これは正しく安全なオプションではありません。

これらの手順が完了した後、仮想マシンを元の状態にロールバックし、次のソフトウェアサンプルに進みました。 ソフトウェアがWindowsXPにインストールされていない場合、Windows 7でも同じことが試されました。もちろん、他のデータベースでも同様の状況に気付いた場合は、最初はFBのみを探す予定でしたが、私も注意しました。 ACSがローカルネットワークに配置され、デフォルトでインストールされている場合、状況に対するすべてのチェックが実行されました。 ACSは脆弱であり、データベースに接続してデータベースの内部を見ることができると考えました。

調査結果

合計で、25のACSソリューションが調査に参加しました。

さらに、脆弱性の確認として、データベースへの正常な接続のスクリーンショットが(各アクセス制御システムのポイントごとに)提供されます。

APACS 3000

ENTコントロール

コドス

リリックス

スフィンクス

城

Elsys BASTION

テンポレアル

ヴァンガード

KRONVERKリバース

ガード

Electra-AS

脆弱性は必ずしも危険ではありません

また、すべての場合において、このような脆弱性が大きなリスクをもたらすわけではないことにも注意してください。 そのような脆弱なシステムが、たとえば、チェックポイントに1-2人の警備員が座っている家/複合体の地下駐車場で使用される場合、ここではほとんどリスクがありません。 この脆弱性を悪用するには、ACSサーバーがインストールされているコンピューターが存在するローカルネットワークにアクセスできる必要があります。 駐車の場合、すでにシステムへのアクセスを許可されている警備員自身を除いて、このような欠点を利用する人は誰もいません。 工場、政府機関、中規模および大企業など、特権のないユーザーや施設が存在しない大規模なオフィスや組織に関しては、もう1つです。

脆弱性のvalence延

この脆弱性の有病率を評価するには、FBでインターネットをスキャンするだけでは十分ではありません。 健全な人はインターネットにACSを投稿せず、通常のACS製造会社はそのような宿泊施設の危険性をクライアントに思い出させます。 したがって、有病率は製品レビューなどの自発的な開示によってのみ判断できます。 もちろん、この情報を100%信頼することはできません。 そのソリューションが現在どのような形で使用されているかは明確ではありません。

また、レビューと感謝によれば、一般的にこのソリューションがレビューのソース会社で使用されているか、会社でのアプリケーションの規模について使用されているとは言えません。 これは、1つのドアまたは大企業の小さなリモートオフィスにずっと適用できます。 最終的には、組織自体がFBサーバーの設定を変更してローカルホストのみで使用できるようにするか、この問題を解決することができました。そのような例があります。

おそらく、例で脆弱なシステムを持っている人:

-2014年冬季オリンピック

-GAZPROM、SYNTTERRA、InfoTeCSおよびその他の大規模で有名な企業...

-銀行

-工場

-コスモドローム

-空港

-倉庫

-GUVDおよびその他の政府機関...

-プロバイダー

-宗教コミュニティ

例:

1.最初の国家試験コスモドローム(ミルニー市)

2. AZIAグループテクノロジー

3.バイオマン

4. Dr.Oetker

5. DSSL”(Trassir)-ヴォルガ地域

6.イーストライン

7. ENKA(「Enka Ishaat Ve Sanayi Anonymous Shirketi」)

8.エキスパートセキュリティシステム

9. RBサービスホームネットワーク

10.スパー

11.シンテラ

12. XCOM

13. Zoneco

14.「スポーツカーセンター」

15.絶対SB

16. JSC「帝国磁器工場」

17. ASBキット

18.空港コンプレックスドモジェドヴォ

19.ペルマン、ムルマンスクの都市の空港

20.銀行VISAVI

21.モスクワ銀行

22.開発銀行資本

23.スネヒンスキー銀行

24.銀行:産業銀行

25.オンラインセキュリティ

26.ドゥカットプレイスllビジネスセンター

27.セントラルオフィスとAtakスーパーマーケットの1つで

28.ガスプロム

29. GAZPROMBANK

30. SEB MULINEKSグループ

31.サンクトペテルブルクおよびレニングラード地域の中央総務局

32.データパーマ

33.シェレメーチエヴォ2空港でのCJSCエアロフェスト

34. CJSCベラルーシ通信ネットワーク(BeST Life)

35. CJSC「ケラマ・マラッツィ」

36. 2014年冬季オリンピック

37. HMB

38. KAMAZINSTRUMENTSPETSMASH(NABEREZHNYE CHELY)

39.富士通

40.統合セキュリティシステム

41.コント

42. Cube-Systemsプロジェクト

43.オフショア耐氷定置プラットフォーム「Prirazlomnaya」

44. MosCableMet

45.モスクワ地域科学研究臨床研究所。 M.F. ウラジーミルスキー(MONIKI)

46.モスクワ劇場「レンコム」

47. NPK "Bios"

48. OJSC Helicopter Service Company(OJSC OPK Oboronpromの100%子会社)

49. OJSC「KIROV PLANT」。

50.ガスプロムブレニーLLC

51. LLC Gazpromneft-South

52. LLC「ダノン産業」

53. LLC「ラーメンカ」

54. OOO "SVYAZSPETSPROEKT"

55.ヴォロネジのSiemens Business Services LLC

56.フォルクスワーゲングループルーシLLC

57. LLC NGOシティシステム

58. OSMP(ユナイテッドインスタントペイメントシステムのセントラルオフィス)

59.オープン合資会社「ベラルーシ冶金工場」

60.会社「YIT HOUSE」およびSG「Etalon」の住宅団地の駐車場

61. HC PhosAgroの企業

62.プロの自動化

63.ラスター

64.宗教団体「ミンスクの諸聖人を称える教区、ベラルーシ正教会のミンスク教区」

65.ロスモーポート

66.境界-92

67. SANTEHPROM

68.サテライトウラル

69.サトロ・パラディン

70.サターン

71.シッディセキュリティ

72. JSCインターターミナル(サンクトペテルブルク)の倉庫物流施設

73.完全なシステム

74.ソノプレス

75.セキュリティスペシャリスト

76.電話

77.サンクトペテルブルクの暖房システム

78. HeatElectroCentral No. 25

79. TNKカレリアネフテ製品

80.トライアドST-V

81. Trade Telecom

82.ウファネット

83. AvtoVAZ JSCの金融決済センター

84.トムスク地域のロシア連邦中央銀行

85.ケルベロス

86.エルシー

87.エルトラ

88.エネルギー同盟

...

そして、他の多くのオブジェクト。

操作例

次に、この脆弱性を悪用するのがどれほど難しいか見てみましょう。 このためには、特別な知識は必要なく、すべてが公開されているツールを使用して数分で完了します。

FireBirdサーバーを見つける

攻撃者が明らかに最初に行うことは、会社の内部ネットワークで3050 / tcpのオープンポートを探すことです。 これを行うには、 nmapプログラム( nmap.org/download.html )をダウンロードし、cmdコンソールから次のキーを使用して実行します。

nmap -sS -p3050 --open 192.168.0.0/24

応答として、しばらくすると、nmapはネットワーク192.168.0.0/24で見つかったすべての開いている3050 / tcpポートを表示します。

したがって、各ネットワークには独自のアドレス指定がありますが、原則は同じです。 nmapが似ていない場合は、他の多くのプログラムを使用できます。それらのほとんどはグラフィックであり、通常のユーザーが使用できます。 開いているポートの1つはACSサーバーに属します。 ほとんどの場合、スクリーンショットのようにポートは1つだけですが、念のため、複数のポートを想像してください。

FireBirdに接続する

FBポートを特定したら、それらに接続する必要があります。 これは、 IBExpertプログラムを使用して実行できます。 それにはfbclient.dllライブラリが必要であることを忘れないでください(FBサーバーを自分でインストールするか、インターネットからダウンロードすることで入手できます)。 次に、各FBサーバーへの接続を一貫して試みる必要があります。 FBに接続するには、FBサーバー自体のユーザー名、パスワード、データベースパスを知る必要があります。 ログインとパスワードを知っています。これは脆弱性であり、データベースへのパスは非常に高い確率で標準で使用されます。 私のスクリーンショットからパスを取得できますが、スクリーンショットでデモ版を使用しているため、パスは異なります。 このACSをインストールして、デフォルトで使用されるパスを確認することもできます。 ACSの名前を見つけるのは非常に簡単です。どのACSが使用されているかを直接尋ねることができます。セキュリティマネージャーにアドバイスを求めることができます。 チェックポイントでモニターのインターフェースのアイコンまたはアウトラインを覗くことができます。 カードリーダーにはソフトウェアメーカーのバッジが付いている場合があります。 また、すべての標準オプションを簡単に並べ替えることができますが、多くはありません。

したがって、データベースに直接接続し、公式の管理インターフェイスで許可されていないことでも、必要なことは何でも行うことができます。

ACSで使用されるデータベースの構造を理解する

FBサーバー経由でACSを使用するには、データベース形式を理解する必要があります。 データベースにデータを保存するためのACSの数、非常に多くの異なる形式。

簡単なものから始めましょう。

アクセス制御システムの公式アクセス制御インターフェースへのアクセス

ACSサーバーに接続するには、特定のバージョンのクライアントプログラムが必要です。 おそらく、公式クライアントを介した一部のACSがローカル接続のみをサポートしているのかどうかはわかりませんが、確認しませんでした。 接続するには、IP、ログイン、パスワードが必要です。 ポートスキャナーを使用してIPを既に検出していますが、ACSインターフェイスのユーザー名とパスワードは不明ですが、ACSデータベースで確認できます。 たとえば、私のお気に入りのACSであるACS ENT Controlの例を見てみましょう。

テーブル「FB_UZP」には、ACS管理ユーザーの許可に関するデータが含まれています。

ログインはクリアテキストで保存され、パスワードはハッシュ(md5)の形式で保存されます。 ここでは、さまざまな方法で行動できます。

1.ハッシュをクリアしてパスワードを学習するには、こんにちは、cmd5.ru:

2.既存のユーザーのハッシュを既知のハッシュに置き換えます。たとえば、「c4ca4238a0b923820dcc509a6f75849b」はパスワード「1」を意味します。

3.パスワード/ハッシュで新しいユーザーを作成します。

これらのすべてのステップの後、すべての変更が保存されるようにコミットすることを忘れないでください:

公式クライアントを使用してサーバーに接続した後:

そして、法的な管理者としてACSのアクセスコントロールパネルにアクセスできます。

インターフェイスを介するよりも、データベースを介して直接多くのことができます。 インターフェイスを介して、ACSが自発的に許可することを行う方が便利で高速です。

偽のACSイベントの作成

そして今、私たちは最も無害なベクトルを再生しようとします-私たちは訪問時間を修正します。 まず、名前にユーザーIDを取得する必要があるため、サーバーに対してSQLクエリを作成します。

select ID from fb_usr where LNAME=''

次のボタンをクリックして実行できます。

これに応じて、データベースから行を取得します。通常、最初の列にはシステム内の識別子が書き込まれます。通常はデジタルです。 データベースから数行で答えが返ってきた場合、どの記号があなたを指定しているのかを間接的な記号で理解する必要があります。 結果の残りの列。

これで、識別子がわかったら、ドアの開閉の記録を保持するテーブルfb_evnを見ることができます。 ここで、2番目のリクエストを実行します。これにより、パスカードに関連するすべてのイベントが表示されます。

select * from fb_evn where USR=(select ID from fb_usr where LNAME='')

ここでは、実際、ほとんどすべてのものです。 ドアを通る各通路は2つのイベントであることに注意してください。 通過中のドアの開閉。 これが制御ゾーンへの入り口である場合、これらはイベント2および3です。これがそのようなゾーンからの出口である場合、これらはイベント4および5です。

ドアからの出口をシミュレートするために、会社の外部ドアからの出口の事実を見つけ、「退出」したいときに、これら2つのラインの出口時間を変更します。

このような詐欺を検出できます。データベースでは、置換されたイベントのシーケンス番号が時系列からノックアウトされますが、これはデータベースへの直接接続と徹底的な検索によってのみ認識できるため、これについて心配する必要はありません。 職場にリモートアクセスできる場合は、組織外から編集できます。

脅威とリスク

この脆弱性を使用することの最も一般的で無害なリスクは、 従業員による勤務時間ログの編集です 。 脆弱なACSが存在する企業の1つで働いていたとき、私自身もこれを行いました。 遅刻し、早めに出発するというルールに成功し、リーダーシップはそれを知っていましたが、それを制御したり停止したりすることはできませんでした。 その日に出勤しなかったときに、ACSが職場での自分の存在を示すことができるようになりました。 したがって、雇用主にはリスクがあります。労働時間の損失と従業員間の規律の欠如です。

別の可能性のあるベクトルは、会社の従業員による自分のアクセスプロファイルの変更です。 たとえば、私の最後の職場では、時間制限が設定されており、特定の時間前に建物を離れなければ、中に閉じ込められたままになります。 警備員に電話して呪いを聞かなければなりませんでした。 そのため、時間制限のない、またはまったく制限のない既存のプロファイルにアクセスプロファイルを変更し、ゼネラルディレクターのオフィスにでも自由に行くことができました。 したがって、別のリスクは、スパイ行為、盗難、またはその他の悪意のある行為のためにACSによって保護されている部屋にいつでも従業員が侵入することです。

新しいパスを作成します 。 攻撃者は自分のアクセスカードを持ってきて、データベースに新しい従業員としてその識別子を入力するか、さらに悪いことに、既存の会社の従業員にバインドします。 同時に、チェックポイントで警備員の間で疑念を抱かないように、新しいマップに写真を添付できます。 リスク-会社の法定従業員を装った攻撃者の保護領域への侵入。

妨害またはアクセシビリティの拒否(DoS) -データベースへのアクセス権を持つ攻撃者は、すべてのACSオペレーターのすべてのパスワードを変更してACS管理からそれらを削除し、ACSによって制御される領域のすべてのドアをブロックできます。 これにより、部屋間の従業員の移動が完全に麻痺し、その結果、重要なビジネスプロセスが停止します。 システムを制御された状態に戻すことはできません。ACSを無効にすると、すべてのドアが完全に開きます。 重要な顧客があなたと一緒にロックされるあなたの領域を訪問するとき、そのような攻撃が起こると想像してください。

包括的な攻撃、ビデオ監視 。 多くのACSは、ビデオ監視システムとの統合をサポートするか、監視カメラを直接接続します。 したがって、不正な侵入と並行して攻撃者は任意のカメラを無効にすることができ、ビデオ監視システムは侵入者の行動を記録しません。 ところで、アクセス制御システムの一部のメーカーは、アクセス制御システムと同じくらい脆弱な独自のビデオ監視システムを持っています。 しかし、私はビデオ監視システムの包括的な研究を実施しなかったため、これ以上説明することもリストすることもしません。 また、データベース内の1つのカメラを別の「偽の」カメラに置き換えることができ、置き換えられた画像の一部をループでブロードキャストするため、カメラの画像を置き換えることも可能です。

言い換えれば、セキュリティシステムにこのような小さな抜け穴が存在することは、知識豊富な攻撃者にとってのアクセス制御システム全体の適切性に疑念を投げかけ、会社が状況に対する完全な制御に自信を持っている場合、彼が気付かれずに企業内でスパイ行為を行うことを可能にします。

開発者の対応

重要なポイントは、開発者がバグレポートにどのように対応するかです。 ACSのメーカーに製品の欠点を知らせたところ、すべてがそれほど単純ではないことがわかりました。 次に、各開発者の対応について説明します。 調査中に、質問を調整する必要があったため、企業によって若干異なる場合があります。

一般に、ほとんどの開発者は彼らの問題よりも上の状況を考慮せず、多くは私の質問を無視しましたが、彼らは私が彼らの製品に関する記事を書いていることを知っていました。 私の会社への呼びかけをゲームとして認識し、「抜け出そう」と嘘をついて、FireBirdは無料版のソフトウェアでしか使用せず、有料版では大丈夫で、見つけたものにも興味がないと説明する人もいました。 その結果、もちろん、すべてが完全に間違っていることが判明しました。 製品を販売する人々と同様の「つるつるした」会話が行われましたが、私が話していることを理解しているため、話すことができませんでした。 会社の普通のクライアントがそのような売り手を「きれいな水」に連れて行くのがどれほど難しいか想像します。

技術者は、すべてがはるかに簡単です。 テクニカルサポートは基本的に内容をすぐに理解し、すべてをメールでまとめるように求めましたが、これらの「ツイスト」のほとんどは文字を無視することになりました。 しかし、ACSからのパスワードに加えて、FireBirdからのパスワードがあり、ソフトウェアインターフェイスからアクセスできないことに、テクニカルサポートが頑固に気付かない場合もありました。

最初の電話連絡後の会社は手紙に答えなかったので、何が起こったのかを理解するために再び会社に電話をかけたときに、「ああ...はい、はい、はい。 私たちのプログラマーは、私たちは興味がないと言った。 そのような手紙に答えないことは可能です。」

これは何ですか プログラマーが上司にそのような情報を広めないようにしたいですか? とにかく、彼らの作品の品質に対する完全な無関心は、とにかく、「誰もそれがどのように機能するか理解していない」のでしょうか?

いずれにせよ、会社が情報を受け入れてコメントをしたとき、それはすでに大成功でした。 少なくとも、そのような企業は評判を真剣に受け止め、製品を大事にしていると感じています。

企業調査結果:

1.「ユーザー名とパスワード「SYSDBA;マスターキー」の脆弱性またはセキュリティ上の欠陥により、ネットワークカードの外部インターフェイスでポート3050 /trが開いていますか?」

最初の質問への回答

ENTコントロール

ヴァンガードとガード

KRONVERKリバース

Electra-AS

APACS 3000およびLyriX

一般的な答えを与えました(以下を参照)

Elsys BASTION

拒否されたコメント

コドス

無視された質問

スフィンクス

無視された質問

城

無視された質問

テンポレアル

無視された質問

当社のソフトウェアパッケージはポート3050 / tcpを使用します。

このFirebirdのデータベースの操作に必要です。 のデフォルトのユーザー名とパスワード

データベースは標準の「SYSDBAとマスターキー」をインストールしました。 このアプローチ

ハードウェアとソフトウェアの統合が複雑であるため

他のシステムおよびサードパーティの機器と連携する機能

プログラマ。 このソリューションはセキュリティの脆弱性ではありませんが、

システムユーザーには文書化された変更オプションがあるため

データベースに接続するためのパスワード。

ヴァンガードとガード

ありません。 これは、リモートクライアントを接続するために意図的に行われます。 クライアントがVPNなどのセキュリティ機能なしで接続する場合、これは脆弱性になります。 しかし、神に感謝します。そのような接続が必要な人は、自分で問題を引き起こさないように、リモートの「厚いクライアント」を接続する方法を完全に理解しています。 デフォルトのパスワードとユーザー名は、クライアントが内容を理解している場合、クライアントが変更できます。

KRONVERKリバース

私はそうは思いません。 もちろん、ユーザー名と管理者パスワードの両方をいつでも変更できます。

また、3050 / tcpを外部で開く必要はありません。

2000年の初めに、Interbaseパスワードデータベースをハッキングするスキャンダルがありましたが、この脆弱性は長い間修正されています。

Firebirdの使用は基本的な予防策を講じながら安全であることが現在では認識されています。

Electra-AS

それはそうですが、一般にACSを使用している人に依存します。 で

ドキュメントでは、標準のデータベースパスワードを秘密のパスワードに変更することを推奨しています。

APACS 3000およびLyriX

一般的な答えを与えました(以下を参照)

Elsys BASTION

拒否されたコメント

コドス

無視された質問

スフィンクス

無視された質問

城

無視された質問

テンポレアル

無視された質問

Shalt PROの場合、最初の質問は異なっていました。

「すべてのクライアントに同じパスワードを使用して、ネットワークカードの外部インターフェイスでFireBirdポートが開いていますか?脆弱性またはセキュリティ上の欠陥、およびその理由は?」

アンサーShalt PRO

Shalt PRO

ほとんどの場合、はい、ACSの下のネットワークが物理的または論理的に分離されておらず、Firebirdデータベースサーバーに接続できる場合、および外部メディアからソフトウェアをインストールしたり、ネットワーク(グローバル/ローカル)からソフトウェアをダウンロードしたりできる場合 最も単純なケースでは、データベースのアーカイブコピーがない場合、これによりデータが失われたり、企業への不正アクセスやデータ破損が発生する可能性があります。 たとえば、勤務時間の会計。 多くのオプションがあり、それらはすべて攻撃者の目標に依存します。

これらの回答から、次の結論と仮定を作成できます。

-多くの開発者は、ACSネットワークは物理的に分離されたネットワークでなければならないため、コンポーネントを保護する必要がないことを意味します。

私の意見: ACSネットワークとビデオ監視は物理的に隔離する必要があることに完全に同意します。 ただし、このようなネットワークの情報セキュリティを完全に開始できることに同意しません。 たとえば、アクセス制御システム用に個別の物理ネットワークを提唱する同じ会社のソフトウェアには、アクセス制御システムのユーザーへの分割があります。 一部のユーザーはACSからレポートを受信でき、一部のユーザーはリアルタイムでパッセージを表示できますが、管理者権限を持つのはごく少数です。 管理が非常に簡単な場合、このユーザーの分離のポイントは何ですか。 ユーザーへの分割があるため、これによりユーザーはいくつかのリスクから保護されますが、効率が悪いことがわかります。 さらに、多くの人が企業のコンピューターを介してACSを使用したいと考えています。

-開発者は、製品のセキュリティを管理する責任をあなたに移します。

私の意見: これは部分的に正しい、なぜなら 安全ではないACSを設定する場合-あなたはそれを行い、開発者はそれとは何の関係もありません。 しかし、私の意見では、開発者はデータベースのパスワードを変更できること、およびインストール後すぐにパスワードを変更する必要があることを顧客に十分に通知していません。 実際、一方では、クライアント自体がACSを安全に構成できず、もう一方では、ACSが既に脆弱な状態になっていることすら知りません。 インストール中にデータベースのパスワードを設定するようユーザーに求められず、パスワードを変更するために必要な(可能性のある)技術文書に単純に行を追加する理由-わかりません。

-ソフトウェアの一部は、明らかに、ACSサーバーとデータベースサーバー間の通信ではなく、ACSクライアントとデータベースサーバー間の通信にFireBirdポートを使用します。 (それ以外の場合、ポートがリモートクライアントに必要であることを説明する方法)。

私の意見: クライアントソフトウェアがまだ「SYSDBA; masterkey」を介してACSを管理している場合、ACSユーザーにパスワードを要求するのはなぜですか? これは、目をそらすための「スクリーン」、欺ceptionであることが判明し、そうであるかどうかを確認し、その結果に非常に驚きました。 詳細については、以下をご覧ください。

2番目の質問に進みましょう。

2.「製品で使用されるネットワークカードの外部インターフェイスのポート3050 / tcpは何ですか? ローカルホストのみに残すことは可能ですか?」

2番目の質問への回答

ENTコントロール

ヴァンガードとガード

KRONVERKリバース

Electra-AS

Shalt PRO

APACS 3000およびLyriX

一般的な答えを与えました(以下を参照)

Elsys BASTION

拒否されたコメント

コドス

無視された質問

スフィンクス

無視された質問

城

無視された質問

テンポレアル

無視された質問

ポート3050 / tcpは、FirebirdネットワークSQLデータベースを操作するために使用されます。

ネットワークデータベース機能は同時操作を意味します

データベースに保存されたデータを持つ異なるワークステーションの複数のユーザー

リモートサーバーまたはAWP。 これには、ポート3050が使用されます。

ヴァンガードとガード

一部の構成では可能ですが、一部の構成では不可能です。 当社のソフトウェアは、複数のクライアントの同時操作を同時にサポートする分散システムです。

KRONVERKリバース

ローカルホスト上でのみ使用の意味内で可能ではありません-ネットワークソフトウェアは魅力を伴います

複数のクライアントが単一のデータベースに配置します。

Electra-AS

非常に古いバージョンのソフトウェアを使用しました。 最新バージョンでは、ソフトウェア

複合体は、異なるコンピューター上のローカルネットワークで動作します。 だから

データベースサーバーは、他のコンピューターからアクセスできる必要があります。

Shalt PRO

もちろん、システムはローカルコンピューターでのみ動作するように構成できます。 これを行うには、標準のWindowsファイアウォールでこのポートをブロックして、外部から接続します。

APACS 3000およびLyriX

一般的な答えを与えました(以下を参照)

Elsys BASTION

拒否されたコメント

コドス

無視された質問

スフィンクス

無視された質問

城

無視された質問

テンポレアル

無視された質問

これらの回答から、次の結論と仮定を作成できます。

-多くの場合、ポートは異なるワークステーションから複数のクライアントを接続するために使用されます。

私のコメント: 繰り返しになりますが、クライアントとデータベース間の通信は、中間のACSサーバーではなく、FireBirdポートを介して直接行われます。 つまり、各クライアントはFireBirdサーバーからのパスワードを知っている必要があり、ACSのパスワードとユーザー名がビューを求められます。 すべてのクライアントは、FireBirdデータベースからACSクライアントに保存されたパスワードを取得し、プログラムインターフェイスアクセスのグラフィック共有をバイパスして、データベースに直接接続できます。

私は1つの議論を予見します:FireBirdからのパスワードは常にクライアントに保存されます。ユーザーがログイン時に入力しないため、特にデフォルトのパスワードが変更された場合、クライアントは認証されません。

3番目の質問:

3.「なぜ、データベースポートを開かないEmbeddedバージョンではなく、製品でFireBirdのバージョンを使用することにしたのですか?」

3番目の質問への回答

耳鼻咽喉科コントロール

この質問はヴァンガードとガードに尋ねられていません

KRONVERKリバース

Electra-AS

APACS 3000 LyriX

( )

Elsys BASTION

KODOS

Castle

Tempo Reale

この質問はヴァンガードとガードに尋ねられていません

上記を参照してください。

KRONVERKリバース

2.組み込みFirebirdは「REVERSE START 8000」という名前で製品に使用されているため

、その使用の欠点は、組み込みサーバーをロードしたアプリケーションがデータベースを排他的に所有していることです

。シングルユーザーシステムの場合、組み込みバージョンを使用すること

は正当です。さらに、埋め込みバージョンはローカルデータの保存に使用すると便利な場合があります。

Electra-AS

.

.

Firebird , Firebird , UNIX.

.

APACS 3000 LyriX

( )

Elsys BASTION

KODOS

Castle

Tempo Reale

ここで、過去の質問と同じ結論を導き出すことができます。

4.「ソフトウェアのインターフェースでデータベースのパスワードを変更することは可能ですか?もしそうなら、それを行う方法?」

4番目の質問への回答

ENT

. : , . とても快適です。

-

APACS 3000 LyriX

( )

Elsys BASTION

KODOS

Castle

Tempo Reale

. : , . とても快適です。

上記を参照してください。 .

はい、もちろんです。 . «» «» « 8000».

-

あります。

28.3

.

– – . に

.

.

Config.ini

.

(->-> )

APACS 3000 LyriX

( )

Elsys BASTION

KODOS

Castle

Tempo Reale

すべての開発者が質問に答えたわけではないため、一部の開発者はソフトウェアの機能を維持しながらパスワードを変更できないという仮定がありました。そのような検証の結果を以下に示します。

5.「この問題に関して、製品の次のバージョンで何か変更しますか?」

5番目の質問への回答

ENT

-

APACS 3000 LyriX

( )

Elsys BASTION

KODOS

Castle

Tempo Reale

, ,

. ,

. ,

,

‚ , .

, ,

, .

時間はわかります。 FireBird , . . . , — . . 15 . . ;)

. . 1-4.

-

.

.

1.10

APACS 3000 LyriX

( )

Elsys BASTION

KODOS

Castle

Tempo Reale

6.「アクセス制御データベースへの不正アクセスが可能な場合、この状況を修正するために今できることを製品ユーザーにアドバイスしますか?」

6番目の質問への回答

ENT

-

APACS 3000 LyriX

( )

Elsys BASTION

KODOS

Castle

Tempo Reale

, , ,

,

,

.

B , . のために

8 20, 10 18.

8 800 505 02 30

.

IT .

: 3050/tcp , SYSDBA.

-

SYSDBA

.

APACS 3000 LyriX

( )

Elsys BASTION

KODOS

Castle

Tempo Reale

Shelt PRO第六質問に異なっていた:

「彼らのデータベースACSからのパスワードハッシュはよく皆に知られているとき、彼らは、この状況を解決するために、今取ることができ、製品の利用者に助言します?」

アンサーShalt PRO

1.

2. , .

APACS 3000とLyriXすべての質問に答えは一つを受けました:

APACS 3000およびLyriXに回答する

APACS 3000 LyriX

:

, . , “ ”, . , , , , . , .

, , , . , , . , IT . .

調査結果

その結果、アクセス制御システムがデータベースのデフォルトパスワードを使用してローカルネットワークに固定されている場合、私自身が誰のせいにすべきかを疑い始めました。開発者とユーザーの両方を理解していますが、それでも開発者のより大きな責任に傾倒しています。現在、どの企業にもアクセス制御システムがあり、そのようなソフトウェアはITの非専門家にも必要なだけなので、「脆弱性のあるすぐに使える」ソリューションを販売する価値はありません。それ以外の場合、このような各ACSは、上記の脆弱性を「カバー」する専門家によって実装される必要があります。明らかに、クライアント自体は壁に穴を開けません。つまり、外部からの誰かも彼らにACSを導入し、同時にその安全な設定を気にしませんでした。

追加の研究

しかし、調査の結果によると、他の新しい質問がありました

。1.アクセス制御機能を維持しながら、データベースから標準のSYSDBAパスワードを変更することは本当に可能ですか?

2. ACSクライアントアプリケーションは、パスワードを要求せず、データベースに接続する場合、データベースからのパスワードをどのように認識しますか?

私たちは、と理解して最初の質問:

どのような私はここにいる私が追加:

すべての時にこの機能を持っていないか、それがデモにのみ存在しません:残念ながら、いくつかのソフトウェアはテスト、私はデモ版を持って、時にはそれを理解することは非常に困難であるが存在しますか?私が答えに苦労した場所、私はテーブルで灰色で強調表示しました。

その結果、操作性を損なうことなく、次のパスワードを変更できました。

-APACS 3000およびLyriX

-ENT Control

-スフィンクス

-その後、城

- ELSYS BASTION

-とVANGUARD Strazh

残りのためには、パスワードを変更することができなかったが、おそらくこれは、デモ版のために、あるいはそうでないかもしれないです。

たとえば、Elektra-ASとShalt PROの場合、調査の4番目の質問ではSYSDBAパスワード変更メカニズムについて詳しく説明していますが、サイトからダウンロードしたデモバージョンではこれを行うことができませんでした。Elsys BASTION

にも注意を払う価値がありますなぜならSYSDBAアカウントはACSによってまったく使用されません。 Elsys BASTIONの作業では、特別に作成されたFireBirdユーザーAPP_ADMINを使用して、ACSサーバーをデータベースに接続し、クライアントをデータベースに接続します。 Elsys BASTIONインターフェースでは、APP_ADMINのパスワードのみを変更できます。今日、私は現在のシステム(デモではなく)でSYSDBAパスワードを変更しようとしましたが、システムはすべての人のために保存されていました。これを確認するために、ACSサーバーを再起動しました。このことから、SYSDBAアカウントは忘れられたアカウントであると結論付けました。マスターキーパスワードを持つSYSDBAアカウントが常にシステムに存在する場合、APP_ADMINの複雑なパスワードの意味は失われます。

次に、APP_ADMINパスワードについて説明します。 ACSをインストールするときは、ACSをユーザーに設定するか、標準のACSを使用することをお勧めします。 2番目のオプションを選択すると、すべての購入者に同じパスワードが設定されますが、これも最適なオプションではありません。攻撃者は、ACSをハッキングしようとすると、すべての標準パスワード\ハッシュを確実に試行します。

APP_ADMINユーザーハッシュ自体は次のとおりです。2 番目の質問であるENT Control、Sphinx、Castleに対処

することが私の注目を集めました。スフィンクスと城

インストール直後の空のパスワードを持つmysqlは、データベースとして使用されます。パスワードはプログラムインターフェイスを使用して設定できますが、何らかの理由でACSクライアントで新しいパスワードを指定する必要はありません。ACSクライアントは何らかの方法でデータベースに直接接続します。

仕組みは次のとおりです。

1.クライアントソフトウェアは、最初にユーザーが入力したユーザー名とパスワードでACSサーバーにアクセスします

。2.ユーザーとパスワードの有効性を確認し、すべてが問題なければ、次に進み

ます。3.サーバーは、mysqlサーバーの承認に必要なデータをルート権限で提供します。

4.クライアントはrootとしてmysqlサーバーにログインします。

それはそれほど怖くないが、それでも悪い。 ACSのユーザーは、最小限の権限を持っていても、ユーザーが完全に削除された後でも、rootになり、アクセス制御データベースで何でもできるようになります。はい。また、mysqlからパスワードを変更しても役に立ちません。なぜなら、攻撃者は、誰にも知らないmysqlユーザーを追加するだけで、簡単にサーバーの足がかりを得ることができるからです。

耳鼻咽喉科コントロールでより困難な状況。

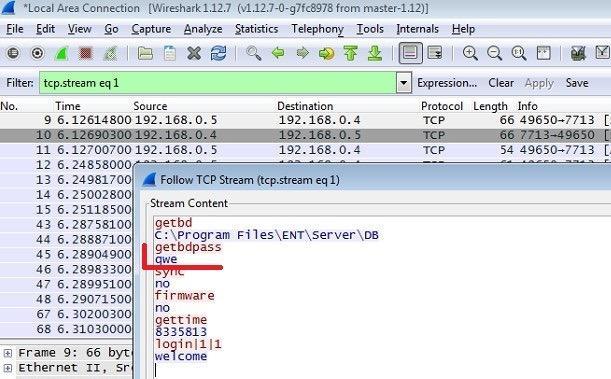

また、このクライアントは最初にACSサーバーにアクセスし、クリアテキストでFireBirdからパスワードを受け取りますが、ユーザーが検証される前にこれを行います。つまりACSポートに接続してSYSDBAのパスワードを丁寧に尋ねるだけで、サーバーはあなたが誰であろうと丁寧にそれを提供します。

実用的な操作は非常に簡単で、telnet接続で十分です。

総論

一般に、クライアントの作業のためにすべてのユーザーに共通のアカウントでデータベースへの直接接続を使用することは、控えめに言っても安全ではありません。少なくとも、ユーザーデータベースアカウントとしてユーザーアカウントが必要です。また、これは良いアイデアではありません、なぜなら データベースによって、アクセス制御システムのユーザーの権利を常に区別できるとは限りません。良いところによると、アクセス制御サーバーのみがデータベースと通信し、すべてのクライアントは、APIなどのアクセス制御サーバーのみを介してデータベースを操作する必要があります。これにより、データベース内のユーザーを分離できないため、ユーザーの権利を正確かつ正確に共有できます。また、先ほど示したように、そのような原始的なものをクランクアップすることもできません。これはすべて、デフォルトでデフォルトのパスワードを持っている人だけでなく、すべてのACS開発者に適用されます。

していないこと

また、情報セキュリティのこれらの欠点やその他の欠点をさらに明らかにすることができる、さまざまな興味深いチェックや調査を行いたいと思いました。しかし、残念ながら、労働集約型の研究に無料で従事するための自由な時間とリソースはそれほど長くありません。さらに、リバースエンジニアリングが明らかにしたものと比較して、この記事で説明されているものはすべて「花」であることが判明する場合がありますが、このためにはプログラム所有者の法的許可が必要です。

一般に、研究されたソフトウェアのほとんどは、「原始的」な印象(セキュリティの観点から)を与えます。これがプログラマーの言い回しです。「それがどのように書かれているかは私だけが知っています。つまり、何が何であるかを誰も理解できないということです。あなたは怠andで、好きなように書くことができます。」だからこそ、リバースエンジニアリングACSソリューションは重大な脆弱性を明らかにします。

言い換えれば、物理セキュリティ市場はまだ情報セキュリティの専門家の注目を集めておらず、BugBountyプログラム、脆弱性に関するレポート、注目を集めるインシデントにまだ精通していない。したがって、そのような電話や手紙に対する反応は人によって異なります。人々は何をすべきかわかりません。誰もがサードパーティから脆弱性を受け取って修正するための組み込みのメカニズムを持っているわけではありません。

そのような脆弱性の理由

次に、このようなエラーがソフトウェアに表示される理由と、なぜ気付かないのかを見てみましょう。すべての開発者は、オペレーティングシステムAPI、一般に受け入れられているライブラリおよびドライバーであるかどうかにかかわらず、外部コンポーネントに基づいて製品を構築します。データベースは、独自のデータベースを開発する合理的な理由がないため、サードパーティのコンポーネントとしても使用されます。すでに書かれているものは非常に適切であり、プロジェクトに最も適したものを選択するだけです。サードパーティのコンポーネントを製品に含める場合、プロジェクト用に作成されたものではないことを理解する必要があります。サードパーティのコンポーネントは、可能な限り汎用性と機能性を高めようとしました。したがって、それを使用するには、「追加」機能が製品のロジックに違反せず、ドキュメント化されていない機能のカテゴリに入らないように注意する必要があります。

また、開発者は、ACSが隔離されたネットワークで動作するという信念から始まることがあるようです。その安全性は監視する必要はありません。クライアントがACS用に別のネットワークを構築する準備ができていないという理由だけで、開発者がクライアントにACSを金銭的に実装することを拒否することはないでしょう。良心的な開発者は、どのネットワークでも安全に作業できるように、製品を安全に開発します。

同じことは、ACSトラフィックをスニッフィングから保護する場合にも当てはまります。単に存在しません。彼らは90年代にコードを書きましたが、すでに2015年です。アクセス制御システムとビデオ監視システムは、企業を侵入者から保護するために設計された重要かつ非常に重要なシステムであるため、トラフィックの暗号化と安全な認証を導入する時期です。そして今、どの学生も攻撃を開始してトラフィックを傍受できます。

さらに、ACSを管理するためにクライアントのデータベースへの直接接続を使用すると、すべてのタイプのACSユーザーに対する1つのアカウンティングにより、攻撃者の必要なスキルがデバッガーの基本的な所有権のレベルまで低下します。これにより、ACSクライアントのグラフィカルシェルによって課せられるすべての制限を簡単にバイパスし、データベースに直接接続できます。

これはすべて、時代遅れのプログラミング手法について語っています。

開発者は、多くの場合、セキュリティの観点から製品を批判的に見るのが非常に困難です。これは、企業のネットワークでの侵入テストとの類推によって知っています。ネットワークを設定する管理者は、少し「ぼやけた」外観を持ち、落ち着いた批判的な外観で側面から見ることは困難です。さらに、彼らは1つのこととアプローチを教えられ、攻撃者は完全に異なる知識、アプローチ、思考方法を使用します。管理者や開発者の日常業務にはまったく役に立ちません。したがって、適切に構築された開発プロセスでは、必須のテストフェーズがあり、セキュリティテストを含む事前に作成されたテストに従ってソフトウェアをテストする特別なテストスタッフがいます。または、アウトソーシングテストを企業に提供できます。これに特化した人。

恥ずかしい状況のもう1つの理由は、顧客とネットワーク管理者の軽薄さです。有能な管理者は、「設定して忘れる」という原則に基づいて行動したり、売り手が言うすべてを信じたりすることはありません。すべての設定のセキュリティを個別に検証し、ソフトウェアの動作を理解し、ポートをスキャンし、そのようなデータベースで使用されている標準パスワードをインターネットで読み取り、すべてをチェックする必要があります。Wiresharkの起動とアプリケーショントラフィックの確認は5分で完了し、IT分野の特別な知識は必要ありません。これらの5分間は、将来的に時間とリソースを節約する可能性があります。はい。疑わしいものを見つけたら、開発者は喜んで製品を改善します。

専門家の意見

このトピックをより多様化するために、他の専門家の意見を聞いてみましょう。これを行うために、さまざまな種類のビジネスの代表者、および「無敵の」アクセス制御システムの開発者やその他の情報セキュリティの専門家に、この問題について意見を述べてもらいました。

営業担当者

Acron OJSCモスクワ事務所IT部長ALEXEY KUCHIN(www.acron.ru)

会社について:

Acron Groupは鉱物肥料の世界最大のメーカーの1つです。アクロンは、ロシアおよび世界中に多数のオフィス、支店、工場、倉庫を有する国際的な大企業です。6か国で15,000人を超える従業員。

コメント:

.

, , . – . - . – «» , , . .

, «» .

, VLAN, , « », , . . , , , – .

, , , « ». – , – , . « ». , , .

, , . , . , , , . – , .

VITALY TERENTYEV、HeadHunter Special Projects Department Director(hh.ru):

会社について:

HeadHunterは、ロシア、ウクライナ、ベラルーシ、カザフスタン、リトアニア、ラトビア、エストニアで事業を展開しているロシアのインターネットリクルート会社です。

コメント:

1. , IT , . , .

2. , .

3. , , , , .

PARKHOMOV VLADISLAV、Finam Investment Group(finam.ru)の管理委員会のメンバー:

会社について:

FINAM Holdingはロシアのブローカーです。 FINAMは取引所で活動し、資金の信託管理を行い、外国為替市場に投資しています。世界90都市の代表オフィス。

コメント:

– . , , . , . – . - , .

, , , . , , – . , . : ( , ), ( , ). , , , . , , , «» , . , , – .

Elite Security(elite-security.ru)のCEO、Dmitry Budanov:

会社について:

Elite Securityは、ロシア、ヨーロッパ、CISで活動する数少ない大規模な民間警備会社の1つです。総従業員数が5000人を超える25を超える代表オフィス。

コメント:

Firebird . , / , . . , , ( , /, , - ) «» «». , .

. , , .

, , . : Bolid, Gate, Parsec, Perco, Quest , , .

, Parsec ( parsec.ru ):

:

«1) ? ?

3- , , .

- MS SQL Server TCP/IP Named pipes. SQL- , Parsec.

, . , .

SQL Server ( ) SQL Server (sa) - – , .

– , .

, – SA Windows , , SQL, Microsoft , SQL Server.

, .

, , , . .

2) ? ?

, , – , .

, , .

3) – .

ProviderBase, .NET Framework 2.0. «» .

, «-» ( bio-smart.ru ):

:

1) ? ?

Biosmart-Studio v5 , . - , PostgreSQL, . . , , , ip , .

2) ? ?

, . , .

:

1) , . .

2) , , , legacy . .

, , . . , . , .

, «ITV | AxxonSoft» (axxonsoft.com):

:

« , / . — , . . , . , , .

, «PERCo» (perco.ru):

:

Apollo.

, , . – , .

— , , — . . , , .

. PERCo. :

. , ,

.-, -,

,

, -,

, ,

,

,

Suleyman Demirel University, ,

.

, , , root:root .

- -

, :

:

, — . — -. — .

Andrey Bryzgin、監査およびコンサルティング責任者、Group-IB(group-ib.ru):

会社について:

Group-IBは、高度な技術を使用したサイバー犯罪と詐欺の防止と調査で世界をリードする企業の1つです。ガートナーのレポートに含まれるロシア初の脅威インテリジェンスソリューションプロバイダー。 Business Insiderによると、最も影響力のある7つのサイバーセキュリティ企業の1つです。欧州安全保障協力機構(OSCE)が推奨する会社。欧州警察警察庁Europolの公式パートナー。

コメント:

, , . , (hardcoded credentials), «» , , CRM/ERP-, , - /SCADA. , .

, , , .

, , , , , , .

, :

:

- . , , , , — , , . , , , , , . , , , , . , — .

( ), . , , CCTV, – . , . , , « ». , , .

分析とテストを怠ると、重大な財政的および評判上のリスクにつながる可能性があり、その重大度は、一般的な評価を行うことが不可能である場合、私の意見では、高いレベルの重要性を割り当てることは容認できます。

Cisco Systems(cisco.com)のセキュリティビジネス開発マネージャー、Alexey Lukatsky:

会社について:

シスコは、主に大規模な組織や通信企業向けのネットワーク機器を開発および販売するアメリカの多国籍企業です。ハイテクに特化した世界最大の企業の1つ。最初は、企業のルーターのみを扱いました。

コメントの著者について:

Alexei Viktorovich Lukatskyは、有名なビジネスセキュリティコンサルタントです。

コメント:

はい、これはソフトウェア開発者にとって典型的な問題です。

なぜお客様が脆弱性を見つけるのが難しいのですか?

このソフトウェアの購入者が脆弱性を判断することは、たとえ標準的なデータベースユーザーから標準的なパスワードを使用する場合のように明白であっても困難です。買い手はそれを決定するために必要な資格を持っていないため、ソフトウェアの動作方法と実際の動作方法のみを推測できます。ソフトウェアベンダーは、常にソフトウェアの欠陥を取り除き、ソフトウェアのメリットに注意をそらします。また、ソフトウェアに脆弱性という深刻な欠陥があるとは決して言いません。買い手は、製造業者の信頼性と顧客のフィードバックのみに頼らざるをえず、顧客はその製造業者も信頼しています。

脆弱性検出の課題

重要なソフトウェアの脆弱性を識別する際の問題は長い間知られています。まず第一に、これは論理的な脆弱性に関するものです。ソフトウェアの情報セキュリティリスクをなくすために、多くのメーカーが既知の脆弱性の自動コード調査用にソフトウェアを購入しています。このアプローチの大きなマイナス点は、標準のソースコードの脆弱性のみが検出されることです。自動チェックなどの非標準エラーは「見落とし」ます。

これは特に、論理的な脆弱性について当てはまります。論理的な脆弱性は、特定のコードを記述するプロセスにおけるプログラマーのエラーではなく、ソフトウェア設計エラーです。デフォルトの認証を使用したFBサーバーと同様。

脆弱性を検出し、特に修正する際の2番目の問題は法律です。当社および他のほとんどの国の法律は、ソフトウェアの著作権者の同意なしにリバースエンジニアリングを禁止しています。 (リバースエンジニアリングは、逆アセンブラーを使用してソフトウェア内部を学習するプロセスです)。ハッキングに対抗するために、そのような法律が作成された理由を説明することができます。しかし、欠点もあります-研究プログラムの閉鎖性は、開発者が低品質のサービスと商品を提供することを可能にし、さらに、買い手には商品の品質と安全性をチェックする権利がありません。

とにかく「逆転」し、脆弱性を見つけて違法目的に使用するサイバー犯罪者も多数います。状況は次のとおりです。ISの購入者と専門家は、プロセスにいかなる方法でも影響を与えることはできず、攻撃者の一歩だけ遅れることができます。法律に違反したハッカーは、脆弱性を明らかにし、多くの犯罪を犯し、脆弱性の詳細をパブリックドメインに投稿しました。脆弱性を開示する前に、攻撃者はそれを平均2年間使用します。したがって、この法律が誰を保護するのかは明確ではありません。攻撃者、この2年間で誰も彼らに干渉しないように?または開発者、だれもそれらを非難できないように?明らかに消費者ではありません。

結論

1. 監査-必要性

顧客の安全性を真剣に考えている製造業者は、脆弱性を特定するために、サードパーティのプロファイル会社に監査用のソフトウェアを提供する必要があります。販売されるプログラムは常に進化しているため、「不死身」の制御は開発プロセスの一部である必要があります。また、直接の技術審査員を変更することは理にかなっています。これは、異なる専門家や専門家からの結果の信頼性を高めるだけです。

2. 実績のあるソフトウェアの特徴が必要

バイヤーにとって特徴的な機能の必要性も明確に追跡されています。これにより、実績のあるソフトウェアを他のソフトウェアと区別して、バイヤーが情報に基づいた選択を行えるようになります。言い換えれば、製品のセキュリティの分析に予算の一部を費やしているメーカーを、製品を開発するだけの企業と区別する必要があり、安全全般と効率性を重視するかどうかは明確ではありません。良い方法では、企業自身が監査のために製品を提出することに関心を持ち、製造会社が非常に有名であっても、このソフトウェアがセキュリティチェックに合格したことを示す証明書を顧客に提示する必要があります。

3. 誰も脆弱性から安全ではない

多くの場合、侵入テストの一環として、監査人は非常に有名で深刻なソフトウェアメーカーのサードパーティソフトウェアの脆弱性を見つけます。そして同様に、「Pentest」の顧客は、脆弱性を脆弱なソフトウェアの開発者に報告しないよう監査人に依頼し、これを正当化するために「もう一度、私たちの費用で脆弱性を発見しました。彼ら自身は何もしません。なぜ私たちは彼らの脆弱性にお金を払わなければならないのでしょうか?正式には、彼らは正しいです、彼らは仕事にお金を払い、仕事の結果を自分で自由に処分します。このような状況は珍しくありません。

4. 自分で脆弱性をカバーできる場合もあります

まあ、同様の欠点を持つソリューションを実装した人のために、SYSDBAのパスワードを自分で変更することをお勧めします。これを行うには、IBExpertやIBConsoleなどのプログラムが必要です。そのような変更後のパフォーマンスは失われる可能性があり、すべて特定のアプリケーションとその開発者に依存します。

たとえば、IBExpertを使用した方法です

。1. FireBirdサーバーに接続します

2.ツールをクリックします

3.ユーザーマネージャーをクリックします

4. SYSDBAを選択し

ます5.編集をクリックし

ます6.新しいパスワードを指定します

7. OKをクリックします

検査されたアクセス制御システムの一部での安全でない許可に関しては、開発者自身が状況を修正できます。それまでの間、ACSサーバーを企業ネットワークから隔離することのみをお勧めします。また、異なるACSユーザーの異なる権限は意味をなさないことを忘れないでください。読み取り専用アクセス権を持つユーザーは、データベースに変更を加えることができます。

Sobolev Evgeny

「実用セキュリティラボ」/「実用セキュリティのラボ」

itpsl.ru / itpsl.org