Exodus Intelligenceの研究者David Barksdale、Jordan Gruskovnyak、およびAlex Wheeler は 、Cisco ASAファイアウォールの重大な脆弱性を特定しました。 セキュリティエラーにより、リモートの不正ユーザーが任意のコードを実行したり、デバイスを再起動したりできます。

問題は何ですか

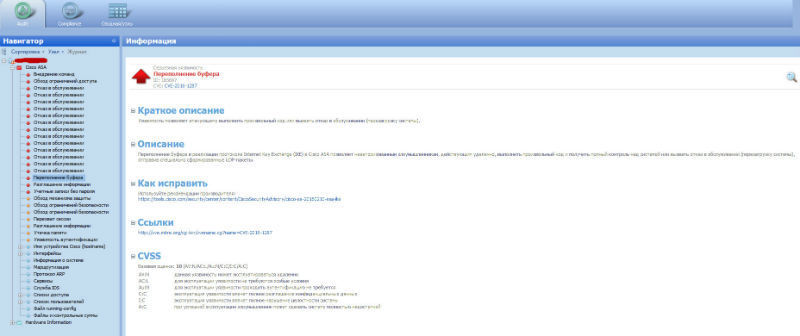

CVSSによると、 CVE-2016-1287には最高の10の評価が割り当てられており、非常に危険なセキュリティエラーのみを受け取ります。 この脆弱性を悪用するには、特別に形成されたUDPパケットをターゲットシステムに送信する必要があります。

この脆弱性は、ファイアウォールソフトウェアのIKE(Internet Key Exchange)モジュールv1およびv2に含まれています。 このエラーは、特別に形成されたUDPパケットのシーケンスがバッファオーバーフローを引き起こし、リモートコード実行(RCE)の可能性につながるという事実につながります。 したがって、この脆弱性は、IKEv1またはIKEv2を介したVPN接続を受け入れるように構成されたシステムで悪用される可能性があります。 クライアントレスSSLおよびAnyConnect SSL VPN接続で動作するように構成されたデバイスは、このエラーの影響を受けません。

脆弱性のあるデバイスをリストしたセキュリティ情報がシスコのWebサイトに公開されています。

- Cisco ASA 5500シリーズ適応型セキュリティアプライアンス

- Cisco ASA 5500-Xシリーズの次世代ファイアウォール

- Cisco Catalyst 6500シリーズスイッチおよびCisco 7600シリーズルータ用のCisco ASAサービスモジュール

- Cisco ASA 1000Vクラウドファイアウォール

- Cisco Adaptive Security Virtual Appliance(ASAv)

- Cisco Firepower 9300 ASAセキュリティモジュール

- Cisco ISA 3000産業用セキュリティアプライアンス

シスコの声明によると、現在、攻撃者が発見された脆弱性を使用して攻撃を実行したという情報はありません。

それでも、SANS ISCのテクニカルディレクターであるJohannes Ulrichは、組織のWebサイトで公開された声明で、UDPポート500および400へのトラフィックが大幅に増加したことに言及しました。

自分を守る方法

バージョンが脆弱なデバイスのリストにあり、製造元が推奨するセキュリティ推奨事項がまだインストールされていないCisco ASAデバイスの管理者は、次のコマンドを使用して、デバイスが脆弱かどうかを確認できます。

ciscoasa# show running-config crypto map | include interface

チームが暗号カードを返却すると、デバイスは脆弱になります。

エクソダスの研究者たちはまた、彼らの資料の搾取の試みを検出する方法を説明しました。 彼らによると、デバイス管理者は、長さフィールドフラグメントペイロード(タイプ132)IKEv2またはIKEv1の値を分析する必要があります。 フィールド値が8バイト未満の場合、専門家はこのケースを試行された操作と見なすことを推奨します。

Cisco Security Bulletinは、脆弱なデバイスの修正プログラム情報も提供します 。 シスコの機器管理者は、できるだけ早くアップデートをインストールすることをお勧めします。

さらに、Cisco ASAバージョン(7.2、8.2、8.3、および8.6)もありますが、これらも脆弱ですが、製造元によってサポートされなくなりました。 これらのデバイス用の脆弱性を修正するパッチはリリースされません。 そのような機器の所有者は、新しい機器と交換するか、専門の保護ツールを使用してサイバー犯罪者によって生成されたパッケージを検出することができます-これはDPIを使用して実行できます。 ネットワーク機器の脆弱性は、 MaxPatrol 8セキュリティおよびコンプライアンス監視システムを使用して検出することもできます。

Cisco ASAの脆弱性は、有名なネットワークセキュリティソリューションプロバイダーの製品で最近発見された最初のセキュリティエラーではありません。 そのため、2015年12月末に、報道機関はジュニパーのファイアウォールのバックドアに関する情報を得ました。 さらに、フォーティネットのセキュリティ会社はスキャンダルの中心にありました。リモートアクセス用の有線パスワードが製品に見つかりました。