UEFIファームウェアのマルウェアのよく知られた例は、昨年発見されたハッキングチームルートキットです。 このレベルでのOSの侵害の成功は、攻撃者にとって非常に難しいタスクですが、OSを初期段階で起動するプロセスを完全に制御することができます。 以下は、サービスがファームウェアイメージで提供する情報です。 その助けを借りて、ファームウェアを危険にさらす可能性を設定できます。

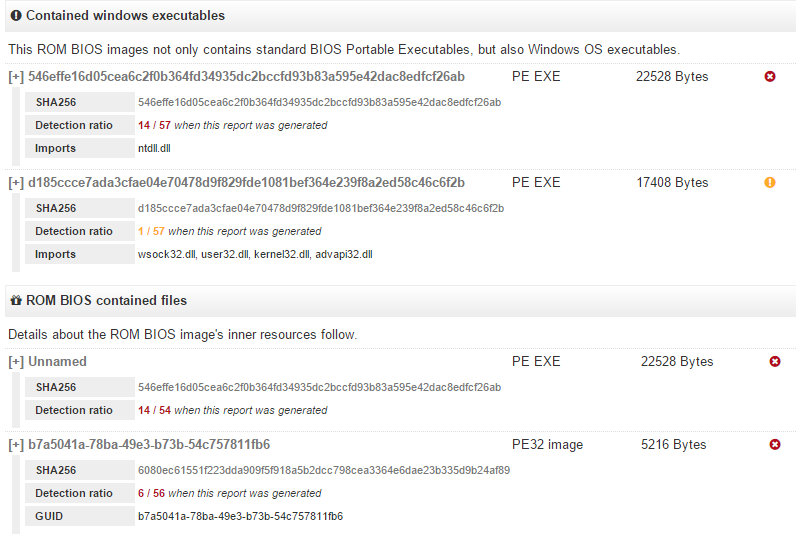

図 スキャンレポートの1つのファームウェアイメージに関する情報。

新しいファイル分析ツールは、次の機能を実行します。

- Apple Macコンピューターのファームウェアを識別します。

- イメージ内のラインの分析に基づいて、デバイスおよびファームウェアのメーカーを検出します。

- ファームウェア自体およびPEファイルからの署名に使用されたイメージからデジタル証明書に関する情報を抽出します。

- PCIクラスコードの分析に基づいて、デバイスのクラスを識別できます。

- ACPIシステムテーブルからデータを取得します。

- NVAR変数に関する情報を取得します。

- ROMデータとそこに保存されているコードを取得し、入力したポイントコードの逆コンパイルを実行します

- イメージからPEファイルを抽出し、その中の他のPEファイル(Windowsアプリケーション)を見つけようとします。

- SMBIOSに関する情報を取得します。

悪意のあるコードまたは不正なコードは、ファームウェアイメージにあるPEファイルにある可能性があります。 分析ツールはそこからそれらを抽出し、クライアントにサービスの潜在的な有害性に関する情報を提供します(スキャン評価)。 セキュリティの観点からの最良のケースは、画像に配置されたすべてのファイルがデジタル署名され、それらに対する単一の検出がない場合です(クリーンなファイル)。 以下は、検出された画像ファイルの1つが悪意のあるプログラムのように見えるオプションです(14/57の検出係数があります)。

図 ウイルス対策製品から検出率の高いPEファイルを含むイメージファイルをスキャンした結果。これは、ファームウェアの侵害を示している可能性があります。 このサービスは、PEリソースデータをスキャンして疑わしいデータを探します。

新機能の詳細については、 こちらをご覧ください 。