情報セキュリティでは、特別な発見が発生しない場合があります。 代わりに、以前に発見された脆弱性を閉じる(または閉じない)ルーチン作業で十分です。 今週はまさにそのような期間です。最も人気のあるニュースはほとんど完全にパッチに当てられています。 まあ、それは悪いことでもありません。特に、パッチに対するさまざまな企業のアプローチは非常に異なっており、このトピックの認識は時々、やや奇妙です。

情報セキュリティでは、特別な発見が発生しない場合があります。 代わりに、以前に発見された脆弱性を閉じる(または閉じない)ルーチン作業で十分です。 今週はまさにそのような期間です。最も人気のあるニュースはほとんど完全にパッチに当てられています。 まあ、それは悪いことでもありません。特に、パッチに対するさまざまな企業のアプローチは非常に異なっており、このトピックの認識は時々、やや奇妙です。

簡単な例:昨年末のAppleソフトウェア(特にMac OS XおよびiOS)で記録的な数の脆弱性がカウントされました 。 つまり、CVEデータベースを調べたところ、ほとんどの脆弱性がMac OS X、iOS、およびAdobe Flashで見つかっていることがわかりました。 一部のメディアは、Appleプラットフォームを「最も危険」とさえ呼んでいますが、これはもちろん真実ではありません。 実際、「発見された脆弱性」と「危険にさらされているユーザー」との関係は、実際には追跡されていません。 それどころか、CVEデータベースのコンテキストでは、「検出された」とは通常「クローズ」を意味します。 そして、これは一般に良いニュースです。

おそらくここでのポイントは、多くの人が脅威の状況を誤って理解していることを示す絶対数で、ホールの単純で理解可能な評価をつかんだことです。 トピックを「単純化」する良い試みですが、いいえ、この手法はセキュリティでは機能しません。 したがって、今週のパッチをより詳しく見てみましょう。 すべてのダイジェスト版はこちらです。

Linuxカーネルの脆弱性により、ルート権限が許可される

ニュース 。 Perception Pointによる研究 。

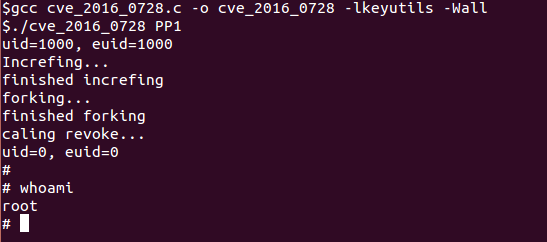

Linuxカーネルの深刻な脆弱性がPerception Pointの専門家によって発見され、3.8以降、つまり2012年以降のカーネルのすべてのバージョンに影響を与えています。 Linuxコンピューターも影響を受けやすい可能性が高いため、この時点でWindowsおよびMac OS Xユーザーは安reliefのため息をつくべきですが、急いではいけません。 Linuxは最も予想外の場所で発見されています。もちろん、会社のWebサイトはLinux上で実行でき、携帯電話はLinux上で実行でき、自宅やSoHoルーターはLinux上でほぼ正確に動作します。 実際、これは起こりました。PCとサーバーに加えて、すべてのAndroidスマートフォンは、KitKatバージョン、つまりほとんどすべてから脆弱です。

この脆弱性の操作は、素人にとってはかなり複雑に思えますが、実際には非常に簡単で信頼性があります。コードを実行し、30分後に無制限の権限でアクセスできます。 カーネル関数keyctl、バッファーオーバーフローなどにアクセスするトリッキーなプロセスには30分かかります。 ルート権限を取得するには、システムにアクセスする必要があります。Androidの場合、悪意のあるアプリケーションである可能性があります。Linuxを実行しているデスクトップの場合も同様ですが、サーバーの場合も多少複雑です。 メインのLinuxディストリビューションでは、パッチがすでにリリースされています(コードに1行追加することで問題が解決します)が、Androidではすべてがいつもよりずっと複雑です。

OpenSSHの脆弱性により、秘密キーが盗まれる

ニュース 。 セキュリティアドバイザリ 。

カーネルを更新しましたか? 開発者が示唆するように、OpenSSHパッケージを同時に更新します。 「これはバグではなく、これは機能です」というマントラに従って、バージョン5.4-7.1のSSHクライアントは脆弱でした。 バージョン5.4では、UseRoaming関数が追加され、サーバーへの中断された接続を復元できます。 興味深いことに、同じ機能がOpenSSHのサーバー側に実装されていませんでしたが、クライアントに脆弱性が発見されました。 穴は、RAMからのデータ漏洩につながります。特別に準備されたサーバーに接続すると、プライベートクライアントキーも漏洩する場合があります。 将来、攻撃者は同じキーを使用して他のLinuxシステムに侵入することができます。

一般に、かなり深刻な脆弱性ですが、Linuxカーネルに穴がある場合のように、多くの予約があります。 たとえば、このようなシナリオでは、中間者などの攻撃を組織してキーを盗むことはできません。 クライアント自体は、攻撃者のサーバーまたは侵害された独自のサーバーに接続する必要があります。 問題は単純に解決されます-更新をロールアップするか、クライアント構成で不要なUseRoamingオプションを無効にします。 サーバー側にサポートがない場合にデフォルトで有効にされた理由は、あまり明確ではありません。

AppleはGatekeeperの脆弱性を2回閉じましたが、両方とも完全ではありませんでした

ニュース 。

この物語は、ソフトウェア開発者と研究者との関係で何かがうまくいかないことをよく示しています。 昨年6月、研究者のパトリック・ウォードルは、ゲートキーパー機能の脆弱性についてアップルに(個人的に)通知しました。 ゲートキーパー-これは、Mac OS Xの最新バージョンではまさにそれであり、ネットワークからダウンロードしたプログラムを取得して実行することはできません。適切な証明書で署名する必要があります。 この機能は、セキュリティの向上を目的としています。インターネットからのわいせつな行為は一切なく、ストアのソフトウェアを使用します。 一般に、それは事実です。iOSでのこのアプローチにより、Appleモバイルエコシステムは非常に安全になりました。

そのため、研究者は、ダウンロードしたソフトウェアを起動するときのチェックが単純すぎることを発見しました。実際、ユーザーがクリックした実行可能ファイルのみがチェックされます。 証明書によって署名されている場合、実行されます。 このプログラムが同じ場所から別のプログラムを起動すると、2番目のプログラムは一切チェックされなくなります。 つまり、攻撃ベクトルは非常に理解しやすいです:コードに署名します(Appleの助けを借りて、または独自の証明書で-この機能は企業でサポートされています)、別のファイルの起動を提供しますが、私たちは既に好きなことをしています。

Wardleによると、研究者が概念実証として送信したファイルをAppleがブラックリストに追加するだけでした。 当然、このようなパッチは約30秒で「回避」できます。 12月、Appleは新しいパッチをリリースしましたが、まったく同じ戦術を適用しました。 本当にそうだった場合、ベンダーは行列を使用して火を消したことがわかります。 しかし、これは研究者によると。 Apple自体は、従来の方法では、状況についてコメントしていません。 一般に、ベンダーが問題が解決されたと判断し、独立した専門家が同意しない場合、多くの状況があります-さらにあります。 これをどうするかはそれほど明確ではありませんが、解決策は明らかに、脆弱性とそれらのパッチに関するよりオープンな情報交換にあります。 今では、パッチコードの公開についてではなく、ベンダーとコミュニティとの相互作用についても話しています。 一般的に、Mac OS Xの開発者は必ずしもそれが得意というわけではありません。

他に何が起こった:

CiscoはAironet 1800シリーズWiFiコントローラー用のソフトウェアを含む独自のソフトウェアにパッチを適用します -そこには有線パスワードとデフォルトアカウントが見つかりました。

Yahoo! Webメールで 現れる ! 危ない! 脆弱性! (ごめん)。 XSSの脆弱性により、悪意のあるJavaScriptを使用してサイトにユーザーを誘導することができ、同じブラウザでメールにログインしている場合、他の誰かのメールアカウントを広範囲に操作できます。 フィンランドの研究者JoukoPünnönenenは、バグ報奨金プログラムを通じて1万ドルを発見しました。 そして、ここに彼の概念実証があります:

古物:

古物:

「シート-1614」

常駐の非危険ウイルス。 これらは、起動時に.COMおよび.EXEファイル(COMMAND.COMを除く)に影響します。 EXEファイルは標準的に影響を受け、COMファイルは最初にあります。 ファイルが15回成功した後、彼は画面上に裸の背中を描き、任意のキーを押すと、それに対応する音(バック)を生成します。 int 9、int 1Ch、int 21hをフックします。 「VVF3.4」というテキストが含まれています。

Eugene Kaspersky著の本「MS-DOSのコンピューターウイルス」からの引用。 1992年。 82ページ

免責事項:このコラムは、著者の個人的な意見のみを反映しています。 カスペルスキーの位置と一致する場合もあれば、一致しない場合もあります。 ここは幸運です。