今週、最も話題になったニュースの1つは、Microsoft Internet Explorer 8、9、および10 のサポートの終了です 。これらのブラウザーバージョンは、重大な脆弱性が発見された場合でも更新の受信を停止します。 このニュースは、ダイジェストで多くのスペースを無駄にしないように十分に明白ですが、それは私に別の考えにつながります。 IE 8を使用している人は、アップグレードする時が来ました。おそらく、サポートをやめることで、最終的にこのステップに進むことができます。 更新は非常に簡単ですが、誰かがこのために新しいコンピューターを購入する必要がありますが、これは大きな問題ではありません。

今週、最も話題になったニュースの1つは、Microsoft Internet Explorer 8、9、および10 のサポートの終了です 。これらのブラウザーバージョンは、重大な脆弱性が発見された場合でも更新の受信を停止します。 このニュースは、ダイジェストで多くのスペースを無駄にしないように十分に明白ですが、それは私に別の考えにつながります。 IE 8を使用している人は、アップグレードする時が来ました。おそらく、サポートをやめることで、最終的にこのステップに進むことができます。 更新は非常に簡単ですが、誰かがこのために新しいコンピューターを購入する必要がありますが、これは大きな問題ではありません。

問題は、開発と開発に同様のアプローチを持つ「コンピューター」がある場合に始まります。典型的なソフトウェアとハードウェアが最大2〜3年で古くなると、電気メーターからやかん、電気ストーブまで、各アパートに数十個あります。 CESの 「スマート」な家庭用電化製品(これまではかなり奇妙で非常に高価な冷蔵庫や洗濯機)が特に強調されていたが、これはすぐに起こるだろう。 現在の形態では、このようなデバイスは何十年も使用できます。 そして将来的には? Androidエコシステムがアイロンとコーヒーグラインダーにまで広がったことを想像してください。 更新する必要のある安全でないデバイス、製造元がサポートしていない安全でないデバイス、製造元自身でさえ安全でないことを知らない安全でないデバイスが判明します。

それほど明るい見通しではありませんが、これまでのところ、他の開発オプションは見当たりません。 「スマートなもの」のメーカーは、額に同じバンプを埋める必要があります。これは、「大規模な」オペレーティングシステムのメーカーにとっては、長い間ステージを通過していました。 すべてのダイジェスト版はこちらです。

バックドアを安価なD-Linkウェブカメラにねじ込む方法

ニュース 。 研究

ウェブカメラの脆弱性は常に大きな関心事です。 理由は明らかです。攻撃者があなたとあなたの愛する人をスパイすると、すぐに私の頭に絵が現れます。 Vectra Networksの調査では、このようなデバイスの深刻な問題が明らかになっていますが、最悪の問題ではありません。 最も安価なD-Linkカメラの1つを購入した専門家は、ファームウェアを分解し、バックドア(この場合、攻撃者を

D-Linkに対する研究者の主な主張は、コードの真正性はデバイスのどこでも検証されないということです。 それはかなり合理的ですが、セキュリティに関してもっと深刻なことがウェブカメラで起こっています。 昨年のFoscamウェブカメラのハッキングを思い出すだけで十分です。ハッキングはあまりありませんでした。デフォルト設定で保護されていないカメラにのみネットワークからアクセスできました。

Foscamといえば。 今週米国では、誰かがこのメーカーのベビーモニターをハッキングしただけでなく、3歳の子供を怖がらせ、夜怖い声で話しているというニュースがありました。 メディアとのインタビューで子供の両親は、現在、セキュリティが彼らの最優先事項であると言いました。 まあ、少なくともそのような人のために。

ジュニパーネットワークスは、脆弱なプロトコルDUAL_EC_DRBGを削除することを決定しました。 聴衆は当惑しています。

ニュース 。

昨年の最後のダイジェストで、私は 、ジュニパーのデバイス上のトラフィックを解読できるバックドアと脆弱性を検出するという話が確実に継続されることを提案しました。 そして推測した。 年の初めにこのトピックは開発されましたが、より明確になったとは言えません。 a)コードでのDUAL_EC_DRBGアルゴリズムの使用、b)このアルゴリズムの出力の誤った実装により、トラフィックの復号化が可能になったことを思い出させてください。 おそらく、コードの「不正な」変更によってトラフィックの復号化が可能になりましたが、公正な疑問が生じます。コードに挿入された擬似乱数を生成するこのアルゴリズムはなぜですか? 特にこのような奇妙な形で、このアルゴリズムの出力が別のアルゴリズムによってさらに処理されると、より安全になりますか?

Real World Crypto会議でも 、研究者の代表グループはこの質問に答えることができませんでしたが、異なるバージョンのScreenOS(NetScreenデバイスが動作するシステム)のコード分析の結果を共有しました。 アルゴリズムは2008年または2009年に登場したことが判明しました。2007年の直後に、DUAL_ECの問題が明らかになりました。 ScreenOSバージョン6.2より前では、ANSI X9.31アルゴリズムのみが使用されていました。 同じバージョンでは、このアルゴリズムとともにDUAL_ECが使用され始め、後者の出力は20バイトから32バイトに増加しました。これが攻撃を可能にしたニュアンスです。

つまり、これは一連の意図しないエラーであった可能性がありますが、このバージョンをさらに続けるにはあまりにも多くの偶然があります。 ただし、このWiredの資料で詳細に説明されている推測と未確認の仮説は、すでにこの場所から始まっています。 実際、今週のニュースは、ジュニパーが疑わしいアルゴリズムの使用を完全に放棄することを決定したことで、この脆弱性は完全に解決されました。 しかし、12月にリリースされたパッチは、問題を完全には解決しませんでした。

MicrosoftはSilverlightの穴を塞ぎ、Labの専門家は脆弱性を見つけることについて語る

ニュース 。 研究

今週の製品で新たに発見された脆弱性をカバーするためのMicrosoftの毎週の更新には、Adobe Flashとほぼ同じタスクを実装するプラグインであるMicrosoft Silverlightのパッチが含まれていました。 この脆弱性は、プラグインの人気に合わせて調整されたFlashの多数の「穴」と同じくらい危険です。 脆弱性により、攻撃されたマシンで任意のコードが実行される可能性があります。 一般に、それは非常に普通の穴ですが、「しかし」1つあります。カスペルスキーラボの専門家の研究は、発見の歴史を詳細に示します。そのような詳細は通常、さまざまな理由で「舞台裏」のままです。

そして物語は興味深いです。 それはすべて、昨年のHackingTeamアーカイブの悪名高いハックとリークから始まりました。 特にAdobe Flashの、これまでに知られていない脆弱性の悪用は、アーカイブ自体で発見されました。 しかし、Silverlightの脆弱性を見つけるための出発点は、HackingTeamの「エクスプロイトハンター」とのやり取りでした。 この記事では、ArsTechnicaによって分析されました。 とりわけ、グレーゾーンで働き、HackingTeam(または前回の号で言及したZerodium)などの企業と協力することを好む人たちの報酬番号がここで点滅しました。 つまり、ある種のエクスプロイトが送信され、そのためにお金が受け取られましたが、これらはすべて導入可能なものです。

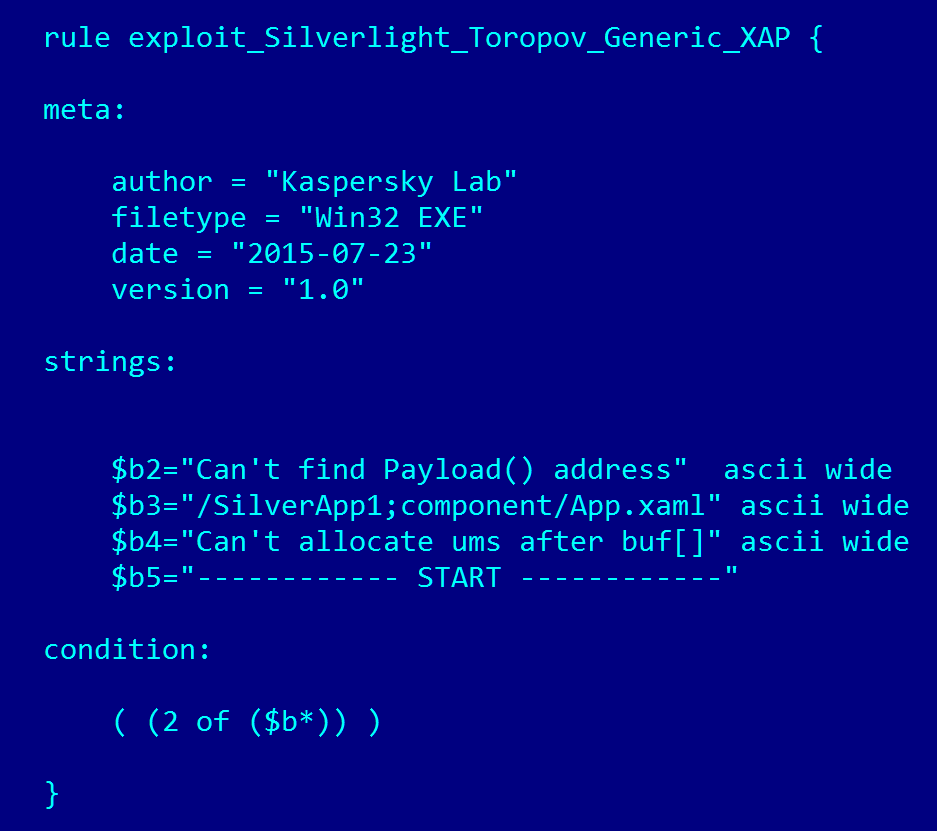

「ハンター」の名前で検索すると、Silverlightの別の脆弱性に関する情報が得られました。同じVitaly ToporovがPacketStorm Webサイトに説明を掲載し、重要な概念実証を投稿しました。 PoCは脆弱性の無害なデモンストレーションであり、通常、研究者はギャップの助けを借りて、標準のWindows計算機を実行することで何でもできることを示しています。 有名な概念実証のプログラミングスタイルと1人の著者が書いた未知のエクスプロイトが一致すると仮定して、専門家は次のようなYARAルールを作成しました。

ここではすべてがシンプルです-おそらくエクスプロイトに含まれている可能性のあるテキスト文字列があります。それらを見つける必要があります。 検索には、Kaspersky Security Network LabsクラウドネットワークとVirusTotalサービスの機能の両方を使用しました。 11月末、ベイトは機能しました。最初はKSNで、数時間後に悪意のあるファイルがVirusTotalにアップロードされました。 その後、このファイルを分析し、脆弱性パラメーターを決定し、Microsoftに情報を報告するために残ります-これはまだ未知の新しい脆弱性であることが判明しました。 興味深いことに、このファイルはHackingTeamアーカイブのリークから2週間後にコンパイルされました。つまり、誰かがおそらくアーカイブを慎重に分析し、法律や倫理などに制限されていません。

この研究は、他のほとんどの研究と根本的に異なるという点で注目に値します。 通常、実行可能ファイルを受け取って分析した瞬間から開始されます。 また、ここでは、実行可能ファイルの取得も通常はかなり難しいタスクである例を示します。 しかし、たとえ最小の空きがあっても、絶望的ではありません。 詳細はこちら 。

他に何が起こった:

Adobe ReaderおよびAcrobatの17個の脆弱性がクローズされました。

Tyupkinマルウェア攻撃を使用してATMからお金を盗んだグループのメンバーを逮捕しました 。

古物:

古物:

「Feist-760」

常駐する危険なウイルスであり、COMファイルとEXEファイルが起動および開かれると、デフォルトでそれらに感染します。 MCBフィールドを変更せずに、TSRコピーを9800:0000に書き込みます。これにより、システムがフリーズする可能性があります。 int 21hをフックします。

Eugene Kaspersky著の本「MS-DOSのコンピューターウイルス」からの引用。 1992年。 67ページ

免責事項:このコラムは、著者の個人的な意見のみを反映しています。 カスペルスキーの位置と一致する場合もあれば、一致しない場合もあります。 ここは幸運です。