まず、ブータブルCD-ROMを使用して、犯罪者はWindowsの古いバージョンの1つを実行しているATM内にインストールされたコンピューターにアクセスし、マルウェアに感染させました。 このウイルスにはいくつかの機能がありました。インストールされたアンチウイルス保護をオフにし、週のほとんどを冬眠状態で過ごしました。土曜日から日曜日まで、日曜日から月曜日まで犯罪者からコマンドを受け取りました。 また、このトロイの木馬はローカルネットワークを切断し、銀行サービスがリモートでATMに接続して何が起こっているかを確認できないようにする可能性があります。

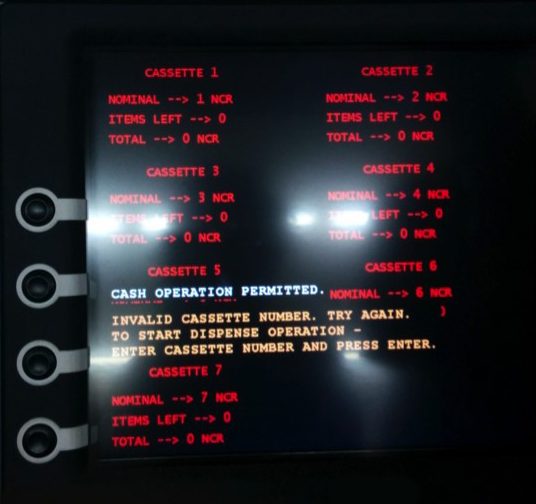

お金を得るために、攻撃者は感染したATMに行き、特定のPINコードを入力した後、秘密のコマンドメニューにアクセスし、そこからお金の発行プロセスを開始したり、削除を含むトロイの木馬自体で操作を実行したりすることができました。

そのため、東ヨーロッパでは、50を超えるATMの感染により、犯罪者は疑いを持たずに数十万ドル相当の金銭を受け取りました。

Kaspersky Labによると、「これまで、ハッカーは特定のメーカーのATMにのみ感染する方法を学びましたが、他のモデルを侵害し、侵害することを防ぐものは何もありません。 製造業者と銀行がATMのより高度な物理的セキュリティの面倒をみなければ、そのような話はより頻繁に繰り返されます。」

したがって、ルーマニアとモルドバ共和国での検索の結果として逮捕された8人の逮捕は、このタイプの詐欺を止めることはできないかもしれません。ATMメーカーと金融機関は警戒すべきです。 ATMを開くことは、見た目ほど難しくないためです。

。

まあ、最近、東ヨーロッパでATMを使用して別の話があったことを忘れないでください。詐欺も銀行の顧客に影響を与えませんでした。つまり、 ハッカーは2億5千万ルーブルを盗む新しい盗難のスキームを発明しました 。

その後、犯罪者は支払いカードを受け取り、それを補充し、ATMで預けたお金をすぐに引き出して小切手を要求しました。 さらに、トランザクションデータは、感染したPOS端末にアクセスできる共犯者に送信されました。 ターミナルを通じて、操作コードに従って、現金引き出しの引き出しが形成されました。 その結果、カードの残高は即座に回復し、攻撃者は口座のお金を「キャンセル」しました。 犯罪者は、ATMで現金がなくなるまでこれらのアクションを何度も繰り返し、銀行がエラーを修正した後にスキームを変更しました。 加害者に対していくつかの訴訟が開かれ、「お金のラバ」はロンドン、ウクライナ、ラトビア、リトアニアからのものでした。

へのリンク。 Europolウェブサイトでの8人の拘留に関するニュース。

ATMとTyupkinウイルスのハッキングに関する追加情報は、 「 TyupkinがATMを奪った方法 」、「Tyupkin:マルウェアでATMを操作する 」 、 「Raspberry Piを使用してATMを攻撃する」を参照してください 。

2016年5月19日の更新:キエフでは、 ATMにウイルスを感染させた犯罪者が熱くなりました