RSA Researchの専門家は、「ゼロ検出レベル」のGlassRAT Trojan for Remote Administration Tool(RAT)を発見しました。これは、盗まれた証明書で署名されているか、中国の人気ソフトウェア開発者から受け取っています。 このマルウェアは、数年間検出を回避できた可能性があります。 批判に耐えられないテレメトリと限られたレポートは、GlassRATの目標が多国籍企業に関連する中国国民であることを示しています。 GlassRATトロイの木馬は、ほとんどのウイルス対策製品に対して完全に「透過的」であるため、詳細な検査とRSA Security AnalyticsやRSA ECATなどのエンドツーエンドの脅威検出ツールを使用して検出できます。 また、GlassRATネットワークコマンドインフラストラクチャの編成方法は、以前は地政学的および戦略的に重要なアジアの組織を標的としていた他の悪意のあるキャンペーンと多くの共通点があるという証拠があります。 この情報の詳細については、 http : //blogs.rsa.com/peering-into-glassrat/をご覧ください。

GlassRATとは何ですか?

GlassRATは、リモートアクセス(RAT)トロイの木馬です。 どうやら、彼はほぼ3年間気付かなかった。 GlassRATは多くの装いを使用しており、独自の方法で非常に効果的で悪意のあるデザインを誇っています。 彼のドロッパーは、信頼できる有名な発行者(この証明書を発行した証明機関、署名したコードの悪意を確認する独立した検査の後、その後失効した)からの侵害された証明書を使用して署名されました。 ドロッパーは、タスクの実装が成功した後、自分自身を削除します。 一度インストールすると、悪意のある.dllファイルは、ウイルス対策の「レーダー検出レベルを下回り」、比ur的に言えば、攻撃者に感染した被害者のシェルコードへのアクセスを提供します。

GlassRatは、2015年2月にRSA Researchの注目を集めました。RSAIncident Responsチームは、大企業のネットワークにおける侵入者の脅威の予防的予防に特化しており、米国に本拠を置く多国籍企業で事件を調査中に悪意のあるトラフィックを検出しました。 サンプルDLLは、中国本土に居住する中国人のPCでRSA ECATを使用して検出されました。

通常、攻撃オーガナイザーは、検出後すぐに、RATなどの低レベルツールを単に置き換えるだけで、戦術、手順、インフラストラクチャ、または攻撃の目的さえも変更しません。 ただし、この場合、事実は反対を示しています。 攻撃の目的は、量(はるかに多い)と特性(伝統的なコマーシャルではなく地政学的)の両方で異なっていました。

RSA Researchは、以前に説明された他の悪意のあるプログラムとの類似性の可能性と、それらの動作を探しました。 Taidoor( http://www.trendmicro.com/cloud-content/us/pdfs/security-intelligence/white-papers/wp_the_taidoor_campaign.pdf )などの他のマルウェアとコードの類似点がいくつか見つかりました

およびTaleret( https://www.fireeye.com/blog/threat-research/2013/09/evasive-tactics-taidoor-3.html )、最も興味深い偶然の一致は地政学的組織への攻撃で使用されるインフラストラクチャ管理システムで見つかりました数年前に記録された値(以下で詳細)。

RSA Security AnalyticsおよびRSA ECATを使用したGlassRAT分析

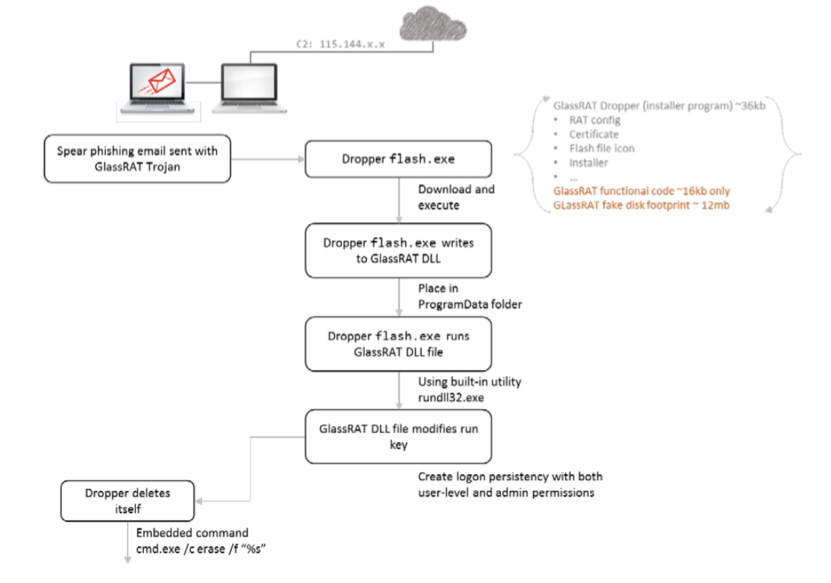

GlassRAT感染スキーム

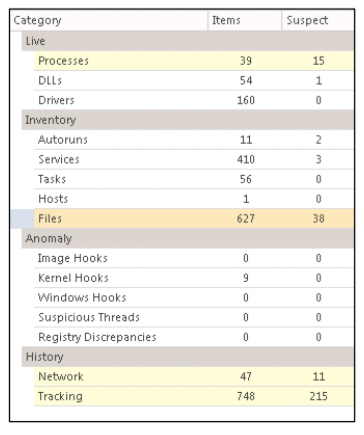

ドロッパーと感染の導入後に攻撃の調査を開始すると、ECATはマシンと対応するモジュールの危険レベルをゼロから分析キューの最大値の1つに自動的に増加させます。

ECATが提供する残りの情報を分析しましょう。 現在のメモリの内容、ディスクに保存されているデータ、異常、ネットワークトラフィックに関する統計にアクセスできます。 これにより、アナリストは、インシデントの調査中に疑念を抱くエンティティに即座に注意を向けることができます。

GlassRATドロッパー

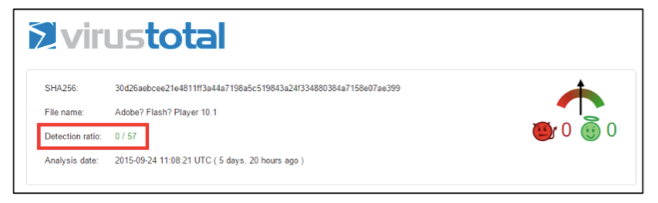

GlassRATマルウェアインストーラーには、ドロッパーと呼ばれる2つの例があります。 VirusTotal Webサイトに掲載された分析結果によると、57種類のウイルス対策ソフトが定期スキャン中にこれらの両方のドロッパーを検出できませんでした。

GlassRATドロッパーの両方のサンプルは、 機能とコードがほぼ同じでした。 最初のサンプルは、2番目よりも約4時間早くVirusTotalにアップロードされました。

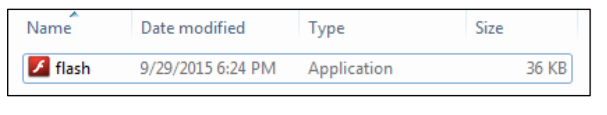

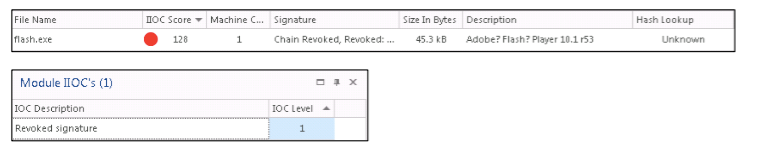

GlassRATドロッパーは独自のAdobe Flash Playerアイコンを使用し、2015年9月17日にVirusTotalに最初にアップロードされたときに「flash.exe」と呼ばれていました。

トロイの木馬をダブルクリックすると、ドロッパーがトリガーされます。 ECATが潜在的に悪意のあるファイルであることを検出すると、さらに調査するためにECAT ConsoleServerに自動的にアップロードされました。 ECAT Modulesビューから、次のことがわかります。

ECATは、ドロッパーを検出し、失効した証明書によるコードの署名が与えられると、InstantIOC(侵害スコアのインジケーター)の危険レベルを高めます。

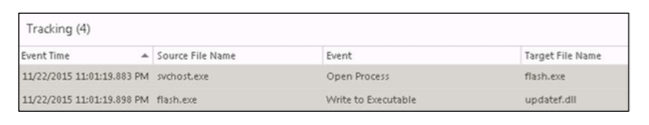

さらに、ECATはセッション追跡モジュールを使用して、接続を確立し、他の疑わしいアクティビティを実行した、環境内の他の潜在的に疑わしいファイルまたはマシンとの接続を識別および確立します。

-

SVCHOST.exe

はSVCHOST.exe

起動しflash.exe

-

flash.exe

のイベント「実行可能ファイルへの書き込み」を起動します

トロイの木馬のインストール中、ドロッパーは組み込みコマンドを使用して自己破壊します。

“cmd.exe /c erase /F "%s",”

新しい悪意のあるファイル

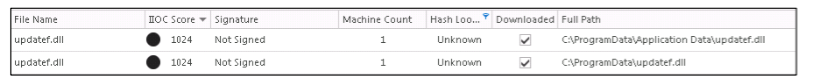

updatef.dll

検出した後、分析を開始しました。 ECATリスクスコアでソートされたファイルのリストからわかるように、ドロッパーには、ユーザーモードと特権モードでのインストール中に使用される2つの異なるプロセスがあります。

これらの2つの異なるDLLファイルはすぐに疑わしいものとしてマークされ、ECATエージェントによって検出された後にサーバーにアップロードされ、それぞれ1024ポイントのリスクスコアを受け取りました。

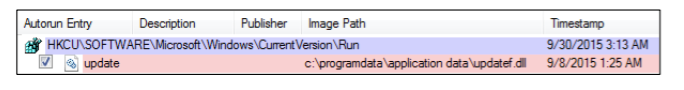

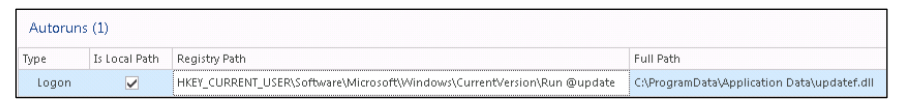

GlassRAT非特権永続エンジン

HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

Image path: c:\programdata\updatef.dll

注:DLLファイルは実際には

C:\ProgramData

ルートに書き込まれますが、Windows Vista以降のバージョンのWindowsへの移行により、パス

C:\ProgramData\Application Data\

がAutorunsレジストリキーに表示されます。

これは、GlassRATの非特権パーシステンスが、自動実行ツールで表示されたときにどのように見えるかです。

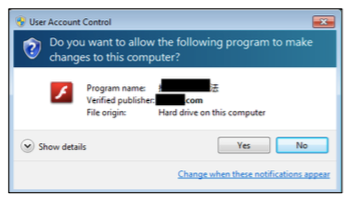

UACを手動で開始する場合、右クリックするとドロッパーに関連付けられたメタデータが表示されます。

注:[ユーザーアカウント制御(UAC)]ダイアログボックスで指定されたプログラム名は、証明書所有者が開発したこのアプリケーションの名前「5億ユーザー」と同じです。

GlassRAT特権持続エンジン

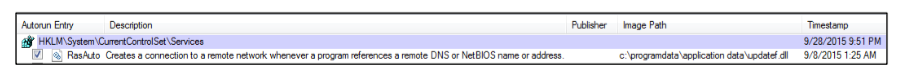

GlassRATトロイの木馬の永続性は、「RasAuto」(リモートアクセスマネージャー)をサービスとしてインストールすることで保証されます。これは通常、Windowsではデフォルトで無効になっています。

HKLM\System\CurrentControlSet\Services

RasAuto image path: c:\programdata\application data\updatef.dll

管理者権限でインストールする場合のGlassRAT永続化メカニズム:

ECATモジュール調査を使用すると、

updatef.dll

をオートローダーとして即座に識別し、適切なレベルのリスクを割り当て、ファイルとレジストリエントリを見つけることができます。

updatef.dll

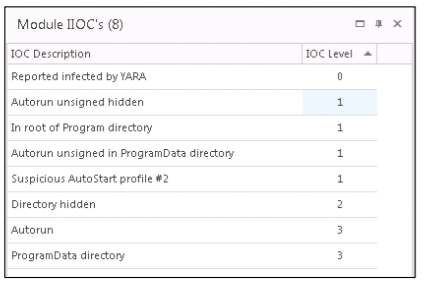

悪意のあるファイルを認識した後、私たちはその特性をよりよく研究することにしました:それが何であるか、何をするか、その特徴的な機能は何かなど。 このために、彼らはInstantIOCモジュール(IIOC)を使用しました。

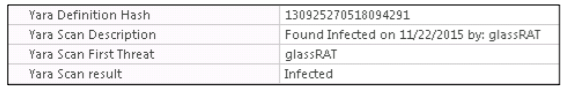

YARAは、研究者がマルウェアのサンプルを識別して分類するのを支援するツールです。 YARA IIOC感染メッセージは、モジュールプロパティで示されているように、GlassRAT用に作成された別のYARAルールによってトリガーされました。

ドロッパーと関連する感染DLLファイルが識別されて実行された後、トロイの木馬は

svchost.exe

をRasAutoサービスとして使用してロードされ、非特権モードでインストールされると

rundll32.exe

が

updatef.dll

起動するという仮定から進みました。

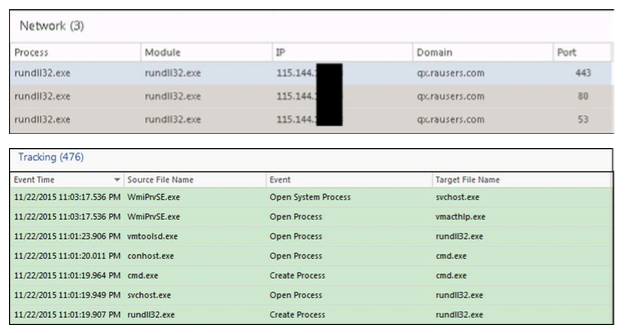

ECATネットワークトラフィックの監視を通じて、ポート53、80、および443を介したqx.rausers.comへの疑わしい接続を検出しました。この場合、ECATは、通知を実行した(

svchost.exe

通信を確立するだけではなく)

rundll32.exe

モジュールであると判断できました

svchost.exe

)。

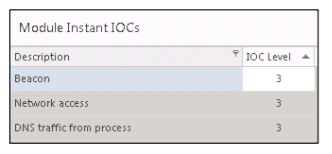

さらに、ECAT IIOCは

rundll32.exe

にタグを付け、潜在的なアラーム、疑わしいネットワークアクセス、およびこのプロセスからの実際のDNSトラフィックを報告しました。

ECAT Security Analyticsを使用したGlassRATコマンドセンターネットワーク分析

GlassRATのガバナンス構造は、太平洋の政府や軍事組織を標的とするその他の悪意のあるキャンペーンで2012年に発見されたコマンドセンターにやや似ていました。 さらに、いくつかのGlassRAT DLLの静的分析により、検出されたすべてのサンプルで混乱を招くコマンドセンターホスト構成が明らかになりました。

003/064/50/60 : 112.175.xx

chur/gnsxntrdd/odu : bits.foryousee.net

012/31/084/353 : 103.20.xx

py/s`trdsr/bnl : qx.rausers.com

ly/s`trdsr/bnl : mx.rausers.com

yy/s`trdsr/bnl : xx.rausers.com

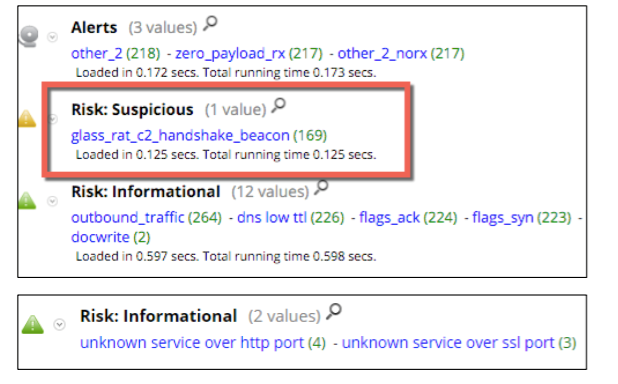

Security AnalyticsとGlass RATの新しいトロイの木馬パーサーを使用して、攻撃者と被害者間のハンドシェイクが検出されました。RSALiveから「箱から出して」アクセスできます。 ネットワークトラフィックが

glass_rat_c2_handshale_beacon

、

glass_rat_c2_handshale_beacon

に新しいメタ値「リスク:疑わしい」が割り当てられました。

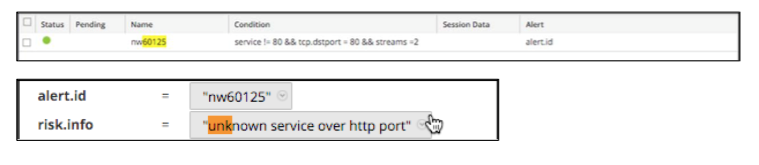

メタ値を持つ「Risk:Informational」のメタ値を持つ「

unknown service over http port

」および「

unknown service over ssl port

」としてマークされたダイレクトアクセスソケットへの接続も、ハンドシェイクを証明します。

ハンドシェイク中に、ハードコードされた値

0x cb ff 5d c9 ad 3f 5b a1 54 13 fe fb 05 c6 22

が送信され、ハンドシェイクの実行中にRSA Security Analyticsによって検出されました。 トラフィックと宛先IPアドレス(dst.ip)の決定:

Windowsシェルと対話するとき(ただし、シグナリングの観点からではありません)、次のアプリケーションルールを使用することもできます。

service = 0 && tcp.dstport = 80 && risk.warning = 'windows command shell'

コンソールのメッセージ(risk.warning:未知のプロトコル(サービス= 0)および一般的なポート(tcp.dstport = 80)を使用した「windowsコマンドシェル」)により、悪意のあるアクティビティを検出できます。 ただし、ここでは誤検知が発生する可能性があります。