SYNful Knock:それは何で、何と一緒に食べますか?

2015年9月、FireEyeの一部である米国の企業Mandiantは、中国のハッカーが活動を減らしたために機器の販売の減少を最近正当化したため、ルーターでCisco IOSオペレーティングシステムの検出された偽のファームウェアに関する事件の詳細な調査に関するメモを彼のブログに公開しました世界のいくつかの国。 Mandiantは彼女のメモを「SYNful Knock-Ciscoルーターインプラント」と呼び、ネットワーク機器の詰め物とその安全性について、個々の研究者の表面的な理解をさらに実証しました。 特に、Mandiantの調査について、「ロシアの大手セキュリティコンサルタント」と自称しているロシアの企業Digital SecurityのCEOであるIlya Medvedovskyは、次のように述べています。「 シスコ自体は、クライアントがいわゆるインプラントを実際に発見したという事実を認めざるを得なかった「NSAのスタイル、またはネットワーク機器のハードウェアルートキット 。」 しかし、Medvedovsky氏による引用で言及されたインプラントのないこと、さらにはハードウェアのことについては、Mandiantの研究では話がありませんでした。 Mandiantは何を掘り出しましたか?

ネットワーク機器の脆弱性に疑いの余地はないとすぐに言わなければなりません! 実装を成功させるには、攻撃者がCiscoルーター管理者アカウント(一部のメディアが書いたようにスイッチではなく)または機器への物理的アクセスが必要です。 シスコは、これについてMandiant研究の1か月前の8月に書き、 警告を発表しました。

PC管理者のログイン名とパスワードを取得した誰かがOSを再インストールしたか、マルウェアをインストールしたと言ったら、驚くでしょう。 ほとんどないでしょう。 これはかなり明白な脅威であり、実際に実装されることがよくあります。 そして、管理者パスワードを秘密にしておくという推奨事項は、昔から消えない古典です。 では、ネットワーク機器に関して、同様の脅威が考慮されておらず、管理者パスワードを保持することを推奨することで疑問が生じるのはなぜですか? ルーターまたはスイッチは、モバイルデバイスまたはパーソナルコンピューターからセキュリティを確保するという原則の点でどのように異なりますか?

Mandiantによって検出されたインシデント/悪意のあるコードの名前であるSYNful Knockの場合、攻撃者は事前に準備されたオペレーティングシステムイメージをルーターにインストールできました(これはハードウェアインプラントと呼ばれますか?!)。

- 攻撃者が設定した特定の条件を満たすトラフィックをリダイレクトします。 これがSYNful Knockの主要な「ペイロード」でした。

- 内部に設置されたネットワーク機器への外部アクセス用のNATを提供します。

- たとえば、プロセスリストで悪意のあるアクティビティを非表示にすることによる難読化。

- サイバー犯罪者からのコマンドとそれらへの応答を、ルーターインターフェイスに送信される特別な形式のTCPパケットにカプセル化します。

SYNful Knockを識別するためのいくつかの非常に単純なメカニズムと推奨事項が提案されています。

- コマンド「show platform | ルータにRO、Validを含めます。 感染したルーターは、結果を生成したり、次のようなものを生成したりすることはありません。

16M 0x40000000:0x41FFFFFF 0x00000000:0x01FFFFFF CacheMode = 3、RO、有効

1M 0x42000000:0x421FFFFF 0x02000000:0x021FFFFF CacheMode = 3、RO、有効

1M 0x42200000:0x423FFFFF 0x02200000:0x023FFFFF CacheMode = 3、RO、有効

1M 0x42400000:0x425FFFFF 0x02400000:0x025FFFFF CacheMode = 3、RO、有効

64K 0x42600000:0x4261FFFF 0x02600000:0x0261FFFF CacheMode = 3、RO、有効

64K 0x42620000:0x4263FFFF 0x02620000:0x0263FFFF CacheMode = 3、RO、有効

- Cisco TalosリサーチユニットによってPythonスクリプトとして記述され、完全に無料で配布される特別なSYNfulKnockスキャナー。

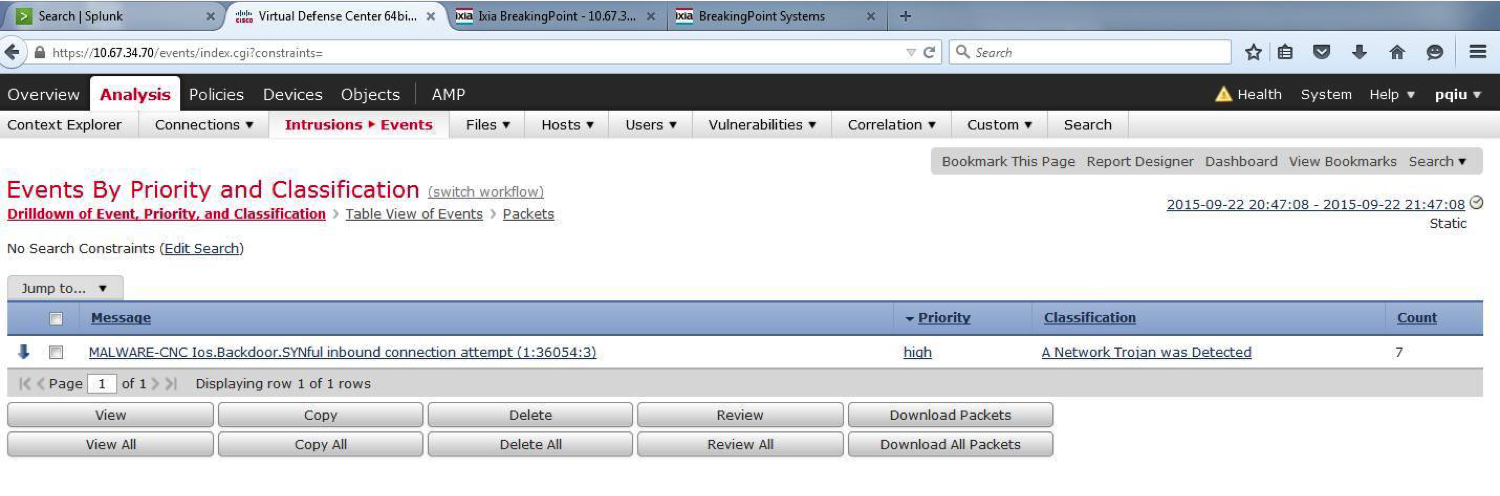

- SIDが36054の Snort攻撃検出システムのシグネチャ 。 Cisco ASA、Cisco ISR、Cisco FirePOWERアプライアンス、Cisco Firepower 9300および仮想実行のFirePOWERサービスの一部であるCisco NGIPS侵入検知システムにも、同様のシグネチャが装備されています。

そのような署名の結果を以下に示します。

現在入手可能な情報によると、SYNful Knockは深刻な損害を引き起こさず、Shadowserverによると、その配信範囲(影響を受けるネットワークデバイスの数)は2015年9月20日に163台に制限されました(この世代の1,000万台の販売デバイスのうち)。

シスコハードウェアインシデント履歴

ただし、SYNful Knockは、シスコのネットワーク製品に関する最初の情報セキュリティインシデントではありませんでした。 合計で、過去4年間に、機器のマルウェア感染を伴う6つのインシデントを特定しました。 これらはすべて、さまざまな方法でさまざまなシスコプラットフォームを攻撃しようとする深刻な侵入者の努力を反映しています。

しかし...これらのインシデントをもう少し詳しく説明する前に、SYNful Knockでインシデントを説明するときにすでに述べた重要なポイントを作りたいと思います。 言及されたケースのいずれにおいても、使用されたシスコソフトウェアの既知または未知の脆弱性はありませんでした。 弊社または弊社のお客様が記録したすべてのケースで、攻撃を受けたのは、ネットワーク機器の管理者アカウントの侵害/盗難、またはCisco IOSを備えた機器への物理的アクセスのいずれかです。

下の表は、過去4年間に記録された機器で発生した6件のインシデントすべてをまとめたものです。 色は実装の複雑さを反映しています(緑-低、赤-高)。 「静的な」感染方法とは、デバイスに保存されているIOSイメージの変更であることを意味します。 「実行プロセス」とは、メモリ内のコードを変更することを意味します(オペレーティングシステム自体のイメージは変更されません)。 「リモート検出」とは、上記のSYNful Knockセクションで説明したように、ネットワーク機器またはそのネットワークトラフィックをスキャンすることにより、ネットワーク機器上の悪意のあるコードをリモートで識別する機能を意味します。

歴史的に、最初の2つのインシデント(オプション0および1)は、技術的な観点から最も単純であることが判明しました。 5年前に本番環境から削除されたCisco ISR 2800、3825、および3845ルーターを使用している特定の顧客を対象としており、攻撃者はデバイスにダウンロードしたIOSイメージを単純に置き換えました。 同様のインシデントとの戦いは簡単です-ネットワーク機器にダウンロードされたIOSコードを確認するだけでよく、これについては後で説明します。

オプション2および3は技術的に複雑であることが判明しました。攻撃者は、侵害された管理者アカウントを使用して、機器のデバッグ機能を使用して、Cisco 7600ルーターのメモリ内のIOSコードの一部を変更できました。 埋め込みコードの主な目標は、攻撃者が設定した基準に従ってIPv4パケットをキャプチャしてリダイレクトすることでした。 悪意のあるコードの2番目の目標は、インターネットから外部から侵入者が内部ネットワークにアクセスするためのNATを実装することでした。 この場合、ダウンロードされたIOSコードの検証は、デバイスのオペレーティングシステムは変更されないため、役に立たなくなりました。悪意のあるコードは実行中にメモリ内でのみ機能します。 一方、デバイスを再起動すると、メモリ内で変更されたコードは機能しなくなります。 両方のインシデントで、従来の手段を使用して機器への管理アクセスを保護し、特権ユーザーのアクセスを許可することにより、問題の繰り返しを中和することができます。また、メモリ内の異常な動作の監視機能を使用することもできます。

4番目のオプションは、ルーターにヒットする方法が前の2つに似ていました(Cisco 1800、3800、および7200が影響を受けます)。 ただし、悪意のあるコードがデバイスの再起動とソフトウェアの更新に耐性があることを発見したのはこれが最初であり、これまでのところ(修正されたROMMON更新コードで悪意のあるコードを見つけたため)。 悪意のあるコードの一部は、以前のインシデントと同様に、ICMPにカプセル化されているため、関心のあるトラフィックを攻撃者にリダイレクトしていましたが、コードのその他の部分はまったく新しいものでした。 モジュラーアーキテクチャ上に構築され、必要に応じて新しい機能部品を読み込むことができました。 デバイスが再起動したら、これらのモジュールをリロードする必要がありました。そのために、変更されたROMMONアップデートに「座っている」悪意のあるコードの基本的な部分が原因でした。 悪意のあるコードのこの変種から自分自身を守るには、変種0から3について説明した対策を使用するか、定期的な更新をインストールすることで変更したROMMON更新を無力化するだけです(シスコがROMMON更新とIOSイメージ用のデジタル署名メカニズムを導入したのは無駄ではありませんでしたが、以前のプラットフォームでは世代の検証は手動でアクティブにする必要があります)。

最後に、最後の5番目のオプション(SYNful Knockとも呼ばれる)は、インシデント0、1、2、および3に似ていました。違いは、管理サーバーとの通信にICMPではなくTCPを使用したことです。 なんらかの理由で、これが最も難しいオプションではなく、広く報道されたのはこれでした。 感染したルーターの数(Cisco 1841、2811、および3825モデルのみが影響を受けました)は、この世代が存在する間販売された1,000万台のうち約150台のデバイスでした。 これはたくさんですか? 実際にはそうではありません。 たとえば、Cisco 40千台のルーターからなる地理的に分散したネットワーク。 2〜3ダースの国にオフィスを持つ会社には、約1〜200のルーターがあります。 国内の「専門家」が書いたように、SYNful Knockはセットではなく、1人の顧客でしか見つかりませんでした。 同じオプションNo. 3では1人の顧客のみが苦しんだため、これは非常に合理的な仮定です。

真面目な会話を始める前の簡単な教育プログラム

そして、ここから少し離れて、今日のシスコのネットワーク機器について簡単に説明します。 「Microsoftを知っているオペレーティングシステムは何ですか?」という質問から始めましょう。「Windows」と答えると、あなたは間違っているでしょう。 MS DOSを考慮に入れない場合、MicrosoftにもいくつかのWindowsがあります。 Windows 3.11、Windows 95、Windows NT、Windows 2000、Windows 7、Windows 8、Windows 8、Windows CE、Windows Embedded、最後にWindows 10があります(これはすべてのWindowsではありません)。 そして、これは同じOSではありません-それらは非常に大きく異なります(グラフィカルインターフェースだけでなく)。 これはシスコの場合です-いくつかのオペレーティングネットワークシステムがあります。 iOS、CatOS、AsyncOS、Firepower OS、NX OSがあります。 そしてIOSでさえも異なります-IOS、IOS XE、IOS XR。 そしてそれは完全に異なっています。 同じiOS XRは、名前に共通する3文字がありますが、通常のiOSとはほとんど関係がありません。 IOS XRはQNXに基づいており、IOS XEはLinuxに基づいており、IOSはBSDiに基づいています。 ちなみに、SYNful Knockを含む上記のすべてのインシデントでは、これまでのところCisco IOSのみが攻撃されています。IOSXE、IOS XR、NX-OS、およびその他のプラットフォームに関しては、インシデントを記録していません。

したがって、研究者や企業が「iOSをハッキングした」と断固として宣言する場合、これは非プロフェッショナリズムの兆候であり、基本的なオペレーティングシステムにさまざまな変更が加えられていることを理解していないか、スピーカーを装飾して作りたいという平凡な欲求ですニュース。 ただし、さまざまなIOSに加えて、機能が異なるさまざまな構成があります(IPベース、IPサービス、IP音声、高度なセキュリティ、サービスプロバイダーサービスなど)。 さて、iOSバージョンもたくさんあります。 たとえば、誰かがIOS 15.1の脆弱性について彼の研究で書いている場合、論理的な質問があります-どの特定のバージョン15.1ですか? 15.1(1)SY5.27または15.1(1)SY6または15.1(2)SY5.32または15.1(4)M11? これはすべて異なるソフトウェアですが、iOS 15.1に適用されます。 シスコは、製品から製品へ、プラットフォームからプラットフォームへ、バージョンからバージョンへ移行する個々のコードの統合をおそらく使用していると考えることができます。 はい、そのような断片があります。 しかし、それにもかかわらず、すべてのシスコソフトウェアに普遍的な悪意のあるコードや脆弱性は発見されていません。

さて、誰かが「シスコをハッキングしました」と言ったら、正確に何がハッキングされたのか、それが本当にシスコなのかを静かに尋ねる価値があります。 そして、たとえば、前述のロシアの会社Digital Securityは、2014年秋に「通信ネットワークの加入者機器のセキュリティ」というレポートを発行し、何らかの理由でLinksys機器をCisco機器と呼び、それらの間に等号を付けました。 ただし、Linksys部門は2013年の春、つまりロシアの「研究者」の報告書の発行の1年半前にBelkinに売却され、シスコは正式な関係を持ちませんでした。 シスコがLinksysを買収した実際の観点から見ると、シスコはそれを自社のビジネスに統合することはなく、孤立してホームユーザーのみを対象としていました。 シスコとLinksysの開発チームと開発プロセスでさえも異なっていました。 しかし、おそらくこれをDigital Securityのせいにすることはできません。 それでも、シスコの機器の安全性に関する記事は、シスコ以外の会社であるLinksysについての記事よりも格段にクールです。

ネットワーク機器を攻撃するのは簡単ですか?

シスコのネットワーク機器は、さまざまな種類のオペレーティングシステム、そのアセンブリ、およびバージョンを備えた非常に異質な環境であることに気付いたので、最初の段落で示した元のタスクに戻り、「ネットワーク機器はどの程度脆弱/保護されているか」を尋ねる価値があります?」

2000年を思い出して始めましょう。 次に、シスコはセキュアエンタープライズネットワーク向けのCisco SAFE (エンタープライズ向けセキュリティアーキテクチャ)設計ガイドの最初のバージョンをリリースしました。これは、シスコのセキュアネットワークアーキテクチャを支える主要な設計原則と基本原理を説明しています。

これらの公理の1つは、「 すべてのIPデバイスが攻撃者の標的になる可能性がある」 ことでした。 ちなみに、すでにCisco SAFEの最初のバージョンでは、ロシア語に翻訳されており、ルーターとスイッチのセキュリティに細心の注意を払う必要があることが述べられています。

その場合でも、「サービス拒否」攻撃やトラフィックの傍受から特権や不正アクセスへのさまざまな不正アクションの実装の潜在的なターゲットとして、ネットワーク機器を真剣に検討することをお勧めします。

ルーターやスイッチを攻撃するのは簡単ですか? はい、最も一般的なWindowsオペレーティングシステムでは動作しません。 しかし、彼らの仕事の原理は、7つのアザラシの背後にある秘密とは言えません。 上記で書いたことを思い出してください。 さまざまなIOSオプションの中心にあるのは、BSDi、Linux、QNXです。 完全に無敵であり、欠陥がないと見なすことができますか? 悲しいかな、それは不可能です。 OSデータに基づいて構築されたネットワーク機器(近年大幅に変更されているにもかかわらず)が実際のインシデントにつながる可能性のある問題を抱えていることは驚くべきことでしょうか? そのようなインシデントの数は、肥大化した感覚よりも比較にならないほど少なく、Cisco PSIRTによって公開されただけです(そして、それが何であるか、以下に記述します)脆弱性速報。

シスコの機器におけるシェルコード、ルートキット、およびその他の問題に関する「感覚」の歴史

上記のシスコのハードウェアインシデントに関する重要なポイントを覚えていますか? それらは、機器への物理的アクセスまたは管理者アカウントの盗難でのみ可能でした。 実用的な観点からは、これは重要です。なぜなら、「任意のシスコ」ハッキング方法を発掘した研究者、またはシスコ機器のルートキットを作成する理論的可能性について説明した研究者、または通常既に無関係なバージョンのIOSのシェルコードを示した研究者に関する多くの記事が公開されているからです

しかし実際には、これらすべてのストーリーには多くの類似した機能があるという事実に直面する必要があります。

- これらは、シスコのWebサイトですでに公開されている脆弱性に関する公開情報に基づいています。

- それらは通常、Ciscoネットワークオペレーティングシステムの無関係なバージョンに適用できます。

- これらは、主にIOS XE、IOS XR、またはNX-OSではなく、Cisco IOSに関連しています。

- それらは、実際の生活や実際の環境とはほど遠い実験室研究に基づいています。

- シスコの機器で利用可能なソフトウェアおよびハードウェアのセキュリティメカニズムは考慮されていません。

これらの物語は実用的な観点から興味深いですか? 研究者-はい。 メディア-はい。 このような出版物が公開されるまでに、製造業者はそのような脅威から保護するための推奨事項を発行し、必要に応じてソフトウェアを修正し、それらを受信するためにサインアップしたすべての顧客に通知を送信していたため、製造業者はもはや存在しません。 ところで、誰でも購読できます。 消費者にとっては、原則としてそれほどではありません。実際の世界では、公開されている脆弱性を悪用する方法の多くは動作しないか、動作条件によって非常に制限されているためです。 これは多くの場合、「楽しい」ため、PRのため、または単に楽しみのために、誤って手に落ちる機器を研究しようとするさまざまな愛好家によって忘れられます。これらの機器は、Cisco IOSの最新バージョンを適切に設定する方法や、研究のために「アップロード」する方法すら知りませんメーカーにとっても関連性が高く、興味深いものでした。

たとえば、研究者は、Catalyst 6500カーネルスイッチ上のIOSバージョン15.1オペレーティングシステムのTclインタープリターの脆弱性の悪用に関する情報を公開しています。この脆弱性により、攻撃者は特権ユーザー(管理者)権限を取得し、特権コマンドを実行できます。 作業コードを受け取った研究者または彼の会社は、ネットワーク機器の製造元に連絡することさえせずに、「息苦しさ」や知名度の高い声明で自分自身の名前を付けるのにすでに慣れているため、急いでメディアに「揚げ事実」を投げ入れ、インターネットで活発に議論され、広まり始めます。 ネットワーク機器の研究に経験のない多くの専門家は、こうした声明を検証できず、「ロシア初」の会社の意見を信頼しているため、そのような声明を信頼します。研究者は、深刻な企業やオペレーターのネットワーク機器や、ラジオ市場での研究のために購入できる中国のモデムやその他の消費財を常に理解しているわけではありません)。

しかし、それに直面しましょう。 Tclインタープリターの脆弱性自体は古くから知られており、独自のCVE識別子さえ持っています。 つまり、発見された脆弱性についての声明は、それ自体のPRのためだけに作られた露骨な嘘です。 これは深刻な脆弱性ですか?また、研究者が書いているように、ネットワークデバイスを完全に制御できるようになりますか? Cisco PSIRTは、中程度の危険性として分類します。 攻撃者はそれを利用できますか? いや 少なくとも、研究の公開時点でのiOS 15.1の指定されたバージョンにおけるこの脆弱性は既に修正されていたためです(他の影響を受けた場合と同様)。 また、バージョン15.1自体(特定のバージョン15.1が問題であるかどうかはわかりませんが)は、もはや関係ありません。

さまざまなソーシャルエンジニアリング手法を使用することはそれほど難しくないかもしれませんが、Catalyst 6500スイッチがインストールされている企業の内部ネットワークのコアに入る必要性については書きません。言及する)。 ただし、この脆弱性をまったく使用できない時間制限があることに注意してください。 どの時点でも、この脆弱性が悪用されることはありません。これにより、アプリケーションの範囲も狭まります。

もう1つの例は、2008年5月のEUSecWest会議でのSebastien Munizによる「センセーショナルな」レポートで、シスコ機器のルートキットが発表されました 。 一般に、iOS用のルートキットは長い間議論されてきましたが、Munitzはプロトタイプを開発した最初の1つです。 すべては問題ありませんが、脆弱性を使用して行われたのではなく、ネットワークデバイスにダウンロードされたIOSイメージを変更することで行われました。 はい、シスコまたはお客様が発見した上記のインシデントと同じオプション。 また、この機会は、 Munitsaのかなり前に、 FXという有名なシスコの機器研究者によって実証されました (たとえば、2003年のBlackHatで)。 それに対して、IOSイメージ検証などの単純な中和メカニズムがありましたが、これはオフライン(デバイス自体の外部)とデバイス自体(検証コマンドを使用)の両方で実行できました。 本質的に、これはCisco PSIRTがニュースレターで書いた脆弱性に関するものではなく、シスコのネットワーク機器を保護するための明確な推奨事項に従わない場合に実際に実装できる興味深い機会に関するものです。

一般に、これは初心者の研究者の最も一般的な欠点の1つです。 脆弱性を「発見」した(おそらく、すでに長い間シスコのWebサイトに公開されている)ため、研究者は意識的または無意識のうちに、発見または悪用された初期データの明確化を忘れています。 しかし、これは実際にこの実験を繰り返すことが可能かどうか、または実験室の条件を決して超えないかどうかに大きく依存します。

そして最後に、一部の未熟な研究者は、「初期レベルのセキュリティ」の概念を忘れています。つまり、ネットワーク機器でかなりの数の保護メカニズムを「上げ」、攻撃者の能力をさらに制限します。言い換えれば、この脆弱性は以前から知られており、すでに排除されており、温室条件の研究者はまだそれを悪用しようとしているので、研究を一般に公開し、ユニークで待望の何かとして提示しています。実際のセキュリティの観点から見ると、脆弱性はもはや危険を伴いませんが、PRはPRです。時には、研究者や会社のことを忘れないために、そのような研究は美しいラッパーに包まれますが、何もありません。

言い換えれば、企業で働いており、彼のネットワーク機器のセキュリティに関する情報に関心があるセキュリティ専門家の観点から、研究者のプレスリリースだけでなく、製造業者が提供する穴とその使用の制限に関する情報も研究する価値があります。

Cisco PSIRTシスコ

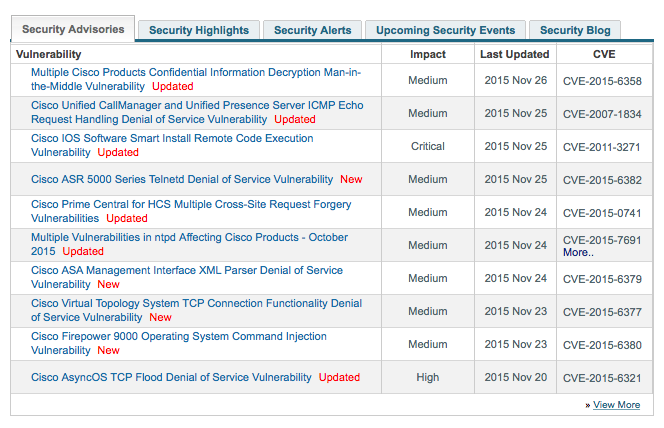

製品セキュリティインシデント対応チームであるシスコ製品セキュリティインシデント対応チームは、専用サイトwww.cisco.com/securityでさまざまなシスコソリューションで見つかったすべての問題に関する情報を定期的に公開しています。

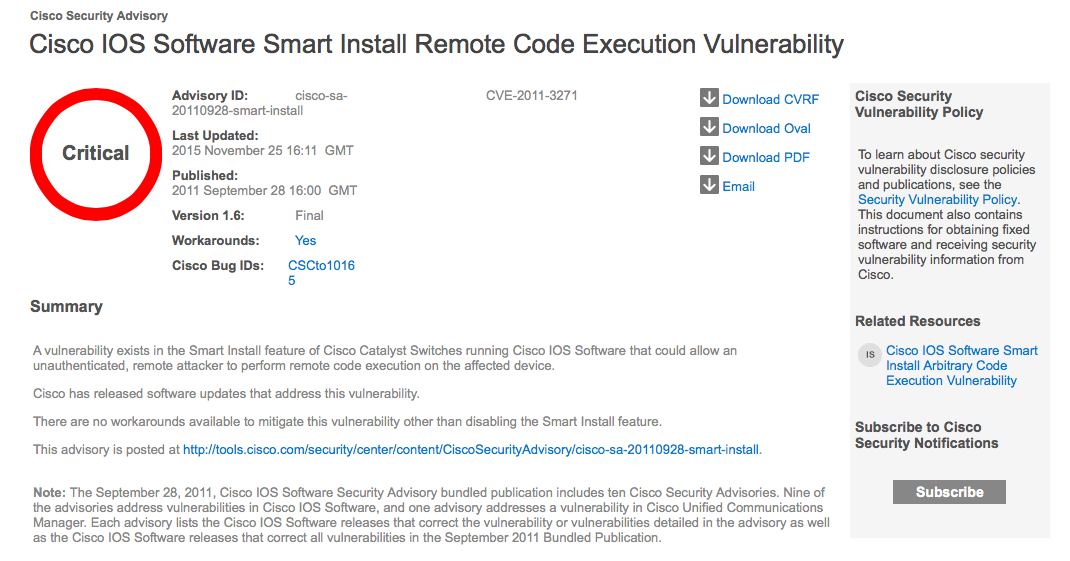

これにアクセスすると、さまざまなバージョンのさまざまな製品のさまざまな脆弱性に関する絶えず更新された情報を見ることができます。同時に、たとえば、この脆弱性を実装できる条件、ソフトウェアのバージョン、修正パッチをダウンロードする場所、不具合のデータベースへのリンク(バグ)などに関する多くの関連情報が示されます。

そしてもちろん、それを排除する方法に関する情報は、各脆弱性に対して提供されます。ソリューションのセキュリティは、その脆弱性の数ではなく、その除去のための組み込みプロセスによって決定されることを忘れないでください。

ところで、脆弱性を修正するプロセスについて。 PRを追求するだけでなく、実際の安全性を宣言していない研究者の間では、特定の問題が存在する機器メーカーと対話する習慣があります。シスコにはそのような慣行があります。私たちによると、ポリシー情報漏えいの脆弱性の、我々は我々の機器の脆弱性を発見した任意の研究者や企業、と協力する準備が整いました。同じFXは積極的に私たちとやり取りし、PSIRTと通信する前に「感覚」を公開しません。

ロシアの会社の中で、私はポジティブテクノロジーズに名前を付けることができます。ポジティブテクノロジーズは、当社のコンサルティングサービスを提供し、さまざまな製品の脆弱性に関する情報を送信する過程で長く協力してくれました。最近、Positive Technologiesからこのような通知を約15件受け取りました。重大度は低から高までさまざまです。このコンテキストでのポジティブテクノロジーは、ソフトウェアの脆弱性を調査する成熟したアプローチの例であり、メーカーのみに開示された脆弱性を含むソフトウェアのユーザーに対する責任ある態度です。しかし、2度言及した国内のデジタルセキュリティは、一度も Cisco PSIRTに接続したことはありません。彼女が発見した脆弱性や私たちの機器の他の問題について!さらに、独自のイニシアチブのCisco PSIRTの専門家が、Cisco機器で発見された脆弱性に関するZeroNightsの最近の報告についてDigital Securityに連絡したとき、Digital Securityの代表者は応答できず、研究の詳細を提供できませんでした。

シスコは何をしていますか?

Cisco PSIRTについて話している場合、ネットワーク機器のセキュリティを確保するための他のイニシアチブについては言えません。しかし、最初に再び教育プログラムに戻りたいです。

IOSのタイプ、アセンブリ、およびバージョンに関するストーリーに、「Ciscoルーター」などの一般的な概念がないことを追加する必要があります(同じことがスイッチにも当てはまります)。研究に関するレポートを読むときは、ネットワーク機器のどの特定のラインとモデルが関係しているか、機器の構成は何か、影響はどのようであったかを常に明確にする必要があります。 ISR、ASR、GSR、CSR、CRSがあります。最も人気のあるラインは、予期せぬことに、異なる世代でも提供されるIntegrated Services Router(ISR)です。最近、私たちはお客様に第3世代のCisco ISRルーターであるISR 4k(別名ISR 4000)を提供しています。第1世代のCisco ISR(モデル1800、2800、および3800)の生産、つまり、SYNful Knockを含む上記のすべてのインシデントで紹介された製品は、5年前の2010年に完成しました。ここから完全に論理的かつ論理的な結論が導き出されます-現在購入されているシスコの機器では、前述のインシデントの多くは原則として不可能です。なぜこのような結論を下すのですか?

すべてが非常に簡単です。Cisco ISRルーターの第1世代は、2004年に登場し、自社製品のセキュリティを確保するための対策が一時的で非体系的でした。それでも、画像に署名する機能(Digital Image Signing)を使用して、不正な変更や置換から画像を保護しましたが、どこでもではありませんでした。現在、この機能は560種類のシスコ製品に存在しています。

2007年には、機器の完全性を制御し、極東を起源とする市場に登場することがある偽造製品から保護するために設計されたACTハードウェアモジュールの最初の実装がありました。 2008年に、Cisco Secure Development Lifecycle(CSDL)プロセスをシスコに導入しました。)、および1年後、第2世代のCisco ISR G2ルーター(1900、2900、および3900)が誕生しました。これには、独自の保護のための機能がはるかに多くあります。さらに、ハードウェアレベルです。特に、ACTモジュールはいわゆるトラストアンカーモジュール(「トラストアンカー」)に変換され、現在では約300のシスコ製品に実装されています。デバイスのソフトウェアの整合性を確認できるセキュアブート機能は、2010年に初めて実装され、今日ではほとんどのシスコ製品の開発プロセスに不可欠な部分です。

セキュリティに関して同様の変更がソフトウェアに影響を及ぼしています。たとえば、IOSの10番目と12番目のバージョン(および現在のバージョンは既に15で始まる)の間でのみ、数千(!)のネットワークオペレーティングシステムの中間バージョンがリリースされ、テスト中に見つかったエラーを修正しただけでなく、悪意のあるコードの性質の変化と攻撃者の行動を考慮して、保護機能も拡張します。たとえば、検証メカニズムとセキュアブートが静的なIOSイメージの置換を防ぐのに十分な場合、ネットワークデバイスのメモリ内の疑わしい異常なアクティビティを監視してメモリで実行される悪意のあるコードと戦うための特別なモニタを開発しました。また、メモリで実行されている悪意のあるコードと戦うために、デバイスの通常の機能には不要な多くのデバッグコマンドを除外しましたが、攻撃者に汚い行為を実行する追加の機会を与えました。ところで、これらすべての保護機能の研究は必須であり、すでに説明したCisco Security Ninjaプログラムの一部です。

開発の過程で、機器の保護能力を強化できるだけでなく、シスコ機器のサポートに関連する他のプロセスに機能を追加することもできました。これらには以下が含まれます。

- ネットワーク機器のインシデントを調査し、「有害性」をチェックするための特別なツールの開発(インストールした機器について何か悪いことが疑われるお客様を支援するアナリストのみが利用可能)。

- ネットワーク機器の保護を強化し、その整合性を制御するための推奨事項の開発。

- 顧客との通信時にCisco TACテクニカルサポートチームが使用する特別なツールの開発。顧客が送信したダンプを分析して、ネットワークOSイメージのなりすましを検出できます。

- シスコの機器にインストールされているソフトウェアイメージを検証するための特別なサービスを開始します。

- そして、他の多くの。

また、シスコの機器に基づいてインフラストラクチャを保護するにはどうすればよいですか?

しかし、この質問への答えは、私は近い将来に別のノートを捧げるだろう...

要約すると

この短いメモを使用して、ネットワーク機器の安全性をどのように調整し、それをどのように向上させるかに関する一連の出版物を開きました。次の記事では、この記事に記載されている問題を回避するためにシスコの機器のユーザーが実行できるアクションを詳しく見ていきます。それまでの間、次のステートメントで要約したいと思います。ターゲットは、ルーターを備えたスイッチなど、何でもかまいません。それらの保護を保証することを怠らないでください。その可能性の説明はメーカーで見つけることができます。さて、研究者にとっては、ネットワーク機器の脆弱性に関する情報を公開することについて、より責任があることをお勧めします。ネットワーク機器は、攻撃者がユーザーに危害を加えるために使用できます。

追加情報: