もちろん、誰もがそれについて書いたので、あなたはジープをコントロールした二人のハッカーについて聞いた。 もっと深く掘り下げて、これではなく、ランダムではないかもしれない他の同様の問題ではなく、攻撃の計画された結果であることを提案したかったのです。 つまり、理論的には、攻撃者は意図的に脆弱性を製品に導入する可能性があります。 今のところ、Mr。Robotの新シリーズの台本に似ていますが、別の主要な自動車の懸念であるフォルクスワーゲンに関連するスキャンダルは、そのような攻撃が実際に行われる可能性があることを示しています(今ではないが、近い将来大丈夫です)。

車のレビューの少しの歴史

このトピックに関する情報を収集し始めたとき、いくつかの例を見ることを期待していましたが、ここ数か月間だけで同様のケースが多数見つかりました! 今年の夏に行われた主なレビューは次のとおりです。

- 7月8日-日本の部品サプライヤーであるタカタは、エアバッグが爆発し、金属部品が運転手と乗客に飛び込む可能性があるため、米国で3380万台の車両をリコールすると発表しました。 エアバッグの欠陥により、7人が死亡し、100人以上が負傷しました。 通常のそのような枕は「危険なし」です。

- 7月8日-フォードは 、ソフトウェアの誤動作を修正するために、北米で約400,000台の車をリコールします。

- 7月9日-ホンダは 、エアバッグが爆発する可能性があるため、450万台の車をリコールしました 。 再び枕。 それは私には思えますか、それともエアバッグは良いことよりも害が大きいのでしょうか?

- 7月13日-ゼネラルモーターズは 、インドで155,000台の車両をリコールしました。 申し訳ありませんが、Rajkumar、バイクに乗り換える必要があります。

- 7月14日-GM は 、シートベルトケーブルの問題により5万台の車をリコールしました。 あなたはそこに夢中ですか? 最初の枕、今ではベルト。 あなたはまだ爆発装置をロックに装備しているので、何かが間違っている場合、すべてがすぐに破れます。

- 7月15日-日産は、イグニッションボタンの故障のために世界中で27万台の車両をリコールし 、エンジンが突然失速する可能性がありました。 ああ! ほぼ推測。 点火ボタン。 まあ、まあ、少なくとも失速。

- 7月15日-スバルは 、エアバッグの問題を修正するために32,400台の車両をリコールしました 。 マジ? 再び枕? はい、冗談です。

- 7月15日-トヨタは 、運転中にシステム全体をシャットダウンする可能性のある誤動作により、世界中で625,000台のハイブリッド車をリコールしました。 ここでは、レニングラードのヘルシーライフスタイルグループのビデオのように、ハイブリッド車の利点があります)

- 7月17日-フェラーリは、エアバッグの欠陥により814台のスポーツカーをリコールしました...すっごく...私が教えられたように、10回の深呼吸? さて...スポーツカーのエアバッグ? 意味がありますか?)

- 7月24日-ハーレーダビッドソンは 、オートバイのサドルが落下して事故につながる可能性があるため、185,000台のオートバイをリコールしました。 当然! 通常のオートバイの荷物ラックには入れないでください。

車のレビューは、一般的にすべての製品レビューのかなりの部分を占めています。 最初のそのようなケースの1つは、1969年に発生しました。ゼネラルモーターズの8気筒エンジンマウントのゴム部品が脱落し、エンジンがゆるみ、ロールオーバーしてスロットルが開き、車が急速に加速しました。 さらに、これにはすべて「ブレーキ」の故障が伴い、機械の停止が困難になりました。 1971年までに、172のエンジンマウントの故障が報告され、非常に深刻な結果(63の事故、18の負傷)に至りました。

歴史へのこの小さな余談からもわかるように(私はまだ12の最大の自動車のレビューを見ることをお勧めします )、 レビューの最も一般的な理由は、エアバッグの問題、シートベルトの機能不良、およびボルトなどの接続メカニズムのさまざまな欠陥です。

フォルクスワーゲンのスキャンダル

独立した活動家がフォルクスワーゲンがわずか2日間(9月21〜22日)でテスト中の排出量を削減する特別なコードを車に挿入したことを発見した後、同社の時価総額は250億ユーロ減少しました(770億ユーロから520億未満)ユーロ)。 自動車産業の歴史上、生命を脅かす欠陥の例はかなりありますが、この事件は深刻な経済的影響で注目に値します:資本金の大幅な削減に加えて、自動車メーカーは罰金を払わなければならず、部品の交換費用がかかります。未来。

フォルクスワーゲンは、テスターをtrickすためにソフトウェアをインストールしたことを認めました。特別なアルゴリズムが車がテストされていることを発見したとき、彼らは排気を過小評価しました。 いいね! 過去6年間で、VWジェッタ、ゴルフ、ビートル、パサート、アウディA3などのモデルがソフトウェアに変更を加えました。 そのため、同社は米国の自動車市場でシェアを獲得しようとしました。 フォルクスワーゲンにテストの改ざん用のソフトウェアとデバイスを提供したサプライヤーも知られており、世界的に有名な会社であるボッシュであることが判明しました。

製品レビューで何ができるか

ソフトウェアのバグと製造プロセスのエラーが製品リコールの主な理由であることは明らかです。 ただし、これが偶然に発生して気付かれない場合は、競合他社であれ、イデオロギー的根拠に基づいて行動する匿名のハッカーのグループであれ、攻撃の結果としてそのようなエラーが意図的に作成される可能性があります。

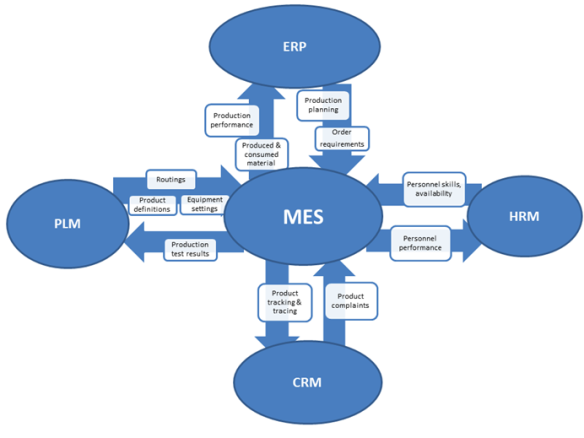

従来、生産、設計、エンジニアリングのプロセスは、さまざまな企業のビジネスアプリケーションで管理されていました。 企業への攻撃を成功させるには、攻撃者はこれらのアプリケーションにアクセスし、設計中、製品ライフサイクル管理の構成中のPLM、またはMESでの生産中に直接CADに若干の変更を加える必要があります。 MESとPLMの統合レベル、およびこれらのシステムの自動化により、攻撃者はこれらのモジュールを簡単に変更できます。 たとえば、シーメンス(自動車業界向けソリューションの最大のサプライヤの1つ) は 、 次のように述べています。「PLMとMESの統合により、最新の開発と組み立て方法をより接続された効率的な生産チェーンに導入し、生産間の完全な透明性を確保することにより、変化する要件に継続的に対応できますとデザイン。」

さらに、生産と設計は相互に関連付けられているだけでなく、企業ネットワークにも関連付けられています。企業ネットワークは、従来のウイルスや攻撃に対して脆弱です。 これらのシステムは接続されていないと思いますか? 石油会社への攻撃に関する最新の研究、Oil and Gas Cyber Securityを読んでください。これについては後で詳しく説明します。

Stuxnetの歴史は、技術システムへの攻撃が本物であり、すでに実装されていることを示しています。 技術的には、ハッカーがICS / SCADAを攻撃したり、MES、PLM、またはCADシステムにアクセスしたりすることに大きな違いはありません。 さらに、後者のセキュリティは、産業システムのセキュリティよりもある程度弱いです。 企業は、SDLを導入し、産業用デバイスの安全性を監視し始めました。これは、産業上の安全性に関する話題の誇大広告の量が考えられるすべての制限を超えており、何かを行う必要があるためですが、現在では、MESまたはPLMシステムの安全性についてほとんど誰も考えていません。 また、これらのシステムは通常、文字通り脆弱性に満ちている他のアプリケーション(ERPなど)に関連付けられていることを忘れないでください。 一般に、MESまたはPLMへのアクセスは特別なものではありません。

可能な攻撃ベクトルに移りましょう。 誰かがホイールボルトの圧力を変更するとどうなりますか? もちろん、現代の車には同様の問題を検出する多くのチェックがありますが、車から車輪が高速で脱落する状況は快適なものではありません。 ちょっと待って? エアバッグの非常に多くの問題に気づいていない場合、わずかにねじれたボルトが寿命を迎えます。 正直に言うと、これは私が最初に思いついたアイデアでしたが、1981年に、サスペンションボルトの問題により約600万個のビュイックが回収されたことを発見しました。 600万人、カール! 600万人のコーシャラッパーが同時に車両を失ったことを想像してください。

リアサスペンションのいずれかの部分が高速で脱落した場合、イベントが劇的に発生する可能性が非常に高くなります。 これを知って、GMは、ボルトが破損したり、ファスナーが緩んだりするという報告があった1980年代初期に、多くのモデルの欠陥部品を交換することに同意しました。 サスペンションボルトの誤動作は、私が提案したオプションと多少似ています。 実際の攻撃者は、例えば...?のエラーなど、より破壊的で目立たない欠陥を作成できます。 そう! 展開を妨げる安全クッション内。 これらの枕には非常に多くの問題があり、誰も別のことに気付かないでしょう。 もちろん、すべての枕の中ではありません。クラッシュテストでも簡単に見つけることができるからです(レビューの数から判断すると、クラッシュテストではないようです)。 その結果、製品の高価なリコールはおそらく最も有利なシナリオです。

そのような事件がまだあまり現実的でないようであれば、多くの攻撃が素晴らしいと思われたことを思い出します。 ほんの一年前、車に対する遠隔攻撃は信じられないように思われ、3年前には誰も車に対するローカル攻撃を想像することさえできませんでした。 6年前、SCADAが何であるかは事実上誰も知りませんでした。8年前、SAPセキュリティはクラスとして存在しませんでした。 これは無限に続けることができるため、このような攻撃が発生するのは時間の問題であり、すでにリコールされた車のレビューの1つは競合他社の攻撃の結果である可能性があります。 フォルクスワーゲンのスキャンダルがドイツの自動車産業全体、さらには欧州経済を脅かすことを考えると、妨害攻撃は単なる競争のツールであるだけでなく、指を向けたくない人が使用できるサイバー兵器でもあります)

自動車メーカーだけが危機にNotしているわけではありません

フォルクスワーゲンがテスト結果を偽造したという事実によって引き起こされたスキャンダルの結果は、自動車産業を超えて他の分野に影響を与える可能性が非常に高いです。 同様のケースはすでに知られています。 たとえば、最近では、独立したテストにより、サムスンのテレビは公式テスト中に実際の使用中よりもエネルギー消費が少ないことが示されています。

実際のパフォーマンスとテスト結果の違いは、欧州連合によって資金提供されたComplianTV研究グループによって発見されました。 完全な結果はまだ公開されていませんが、Guardianによると、エネルギー消費の数値は実際にはテスト中に得られた結果よりも「大幅に高い」です。

したがって、ベンダーが製品の危険な欠陥を隠すために同様の方法を使用できる(そしてすでに使用している)ことは秘密ではありません。 しかし、あなたは、正直なゲームをリードするメーカーとして、重要なシステムを攻撃することによってそのような悪意のあるコードをソフトウェアに注入した人がいないことを確認できますか?