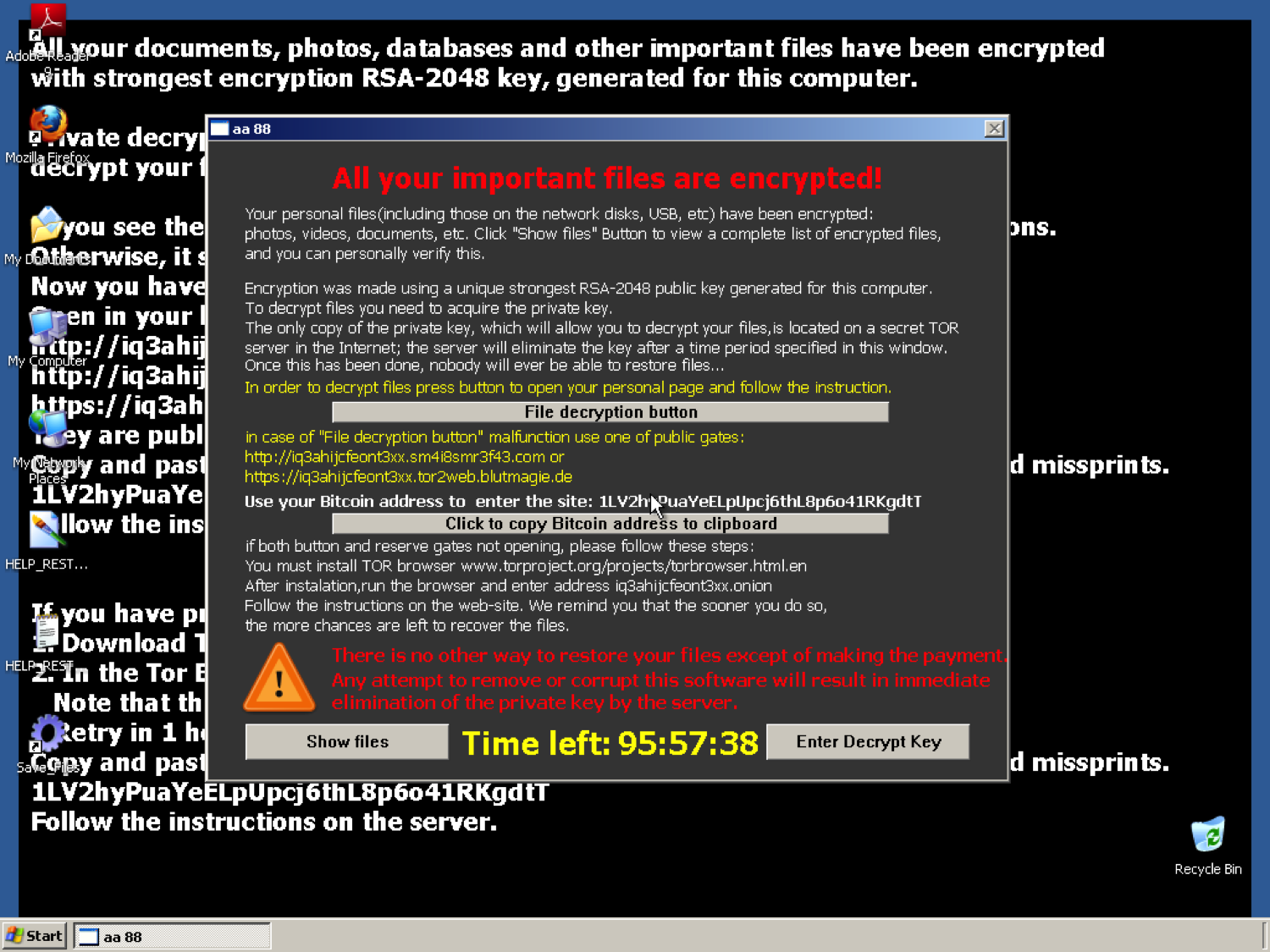

したがって、私たちの組織では、ワークステーションにウイルス対策ソフトウェアがインストールされています。 ウイルス対策もメールサーバーにインストールされます。 アンチウイルスは、ファイアウォールを備えたICAPまたはWCCPを介して統合されています。 ネットワークに入るものすべてが純粋に赤ちゃんの涙のようだと確信できますか? 悲しいかな...さまざまな企業の統計によると、ネットワークのハッキング/侵害を検出する平均時間(検出時間、TTD)は200(!)日です。 あなたがすでに攻撃され、機密情報から引き出されたことに気付いていない200日を想像してください。 そして突然、ある時点で、コンピューター画面にそのような写真が表示されます。

ダイナミクスでは、TeslaCryptエンクリプターについて話しますが、それはすべてさらに面白そうです (2:30まではすべてが退屈で普通です)。

何も捕まえておらず、ほとんど望んでいないウイルス対策を呪い、ウイルス対策会社とのコミュニケーションを開始します。 彼らがハードドライブを助けて解読したらどうでしょう。 しかし、悲しいかな...ウイルス対策会社はあなたを助けることができません。 彼女の仕事は、ウイルス対策ソフトウェアを販売および保守することであり、無料では動作せず、疑わしいファイルを分析します。 おそらく、時間の経過とともに、ウイルス対策アナリストは送信したファイルを解析し、ウイルス対策プログラムにその知識を提供します。 しかし、それは後になりますが、今のところ、「 ランサムウェアを支払うかどうか 」というジレンマに直面しています。最近カザンで開催された会議「情報セキュリティコード」で、私は話題について電撃投票を行いました。肯定的かつ迅速な応答を受け取りましたか?」 残念ながら、私はこの質問に応えて育った武器の森を自慢することはできません。

何が起こったのかを学び、次に疑わしいファイルを受け取ったときに、それを使って何かをしたいとします。 でも何? 多くの人が悪意のあるコードを分析する手段として存在するVirusTotalサービスを聞きます。 しかし、これは完全に真実ではありません。 VirusTotalは基本的に、50以上のアンチウイルスのスキャンを自動化して、ポータルにダウンロードされた(またはされていない)悪意のあるコードを検出するツールです。 VirusTotalは、50個のウイルス対策ソフトウェアを起動するプロセスを自動化し、検出されたかどうかの判定を行います。 ウイルス対策データベースにファイルに関する知識がない場合、VirusTotalは何も通知しません。 つまり、VirusTotalのタスクは、ウイルス対策の有効性を確認することですが、ファイルの分析を支援することではありません。

別の無料のリソースであるMalwrに目を向けることができます。Malwrは、マルウェアの疑わしいファイルを分析できるサンドボックスです。

ただし、このサービスでの分析方法の数はそれほど多くなく、特にサンドボックスをバイパスするように特別に設計された(そしてこれがますます多くなっている)最新の悪意のあるコードは、Malwrに気付かれなくなる可能性があります。 それに加えて、悪意のあるコードを分析するための他のプラットフォームがいくつかあります。 モスクワで開催されたIS SOCフォーラムイベントの監視および対応センターに関するフォーラムで、このようなプラットフォームの概要をまとめた別のレポートを作成しました。 とりわけ、私たち自身のプラットフォームであるCisco AMP Threat Gridについて言及しました。これについてもう少し詳しく説明したいと思います。

しかし、手始めに、TeslaCryptランサムウェアの分析の例でどのように機能するかを示したいと思います。その結果は上の写真で示しました。

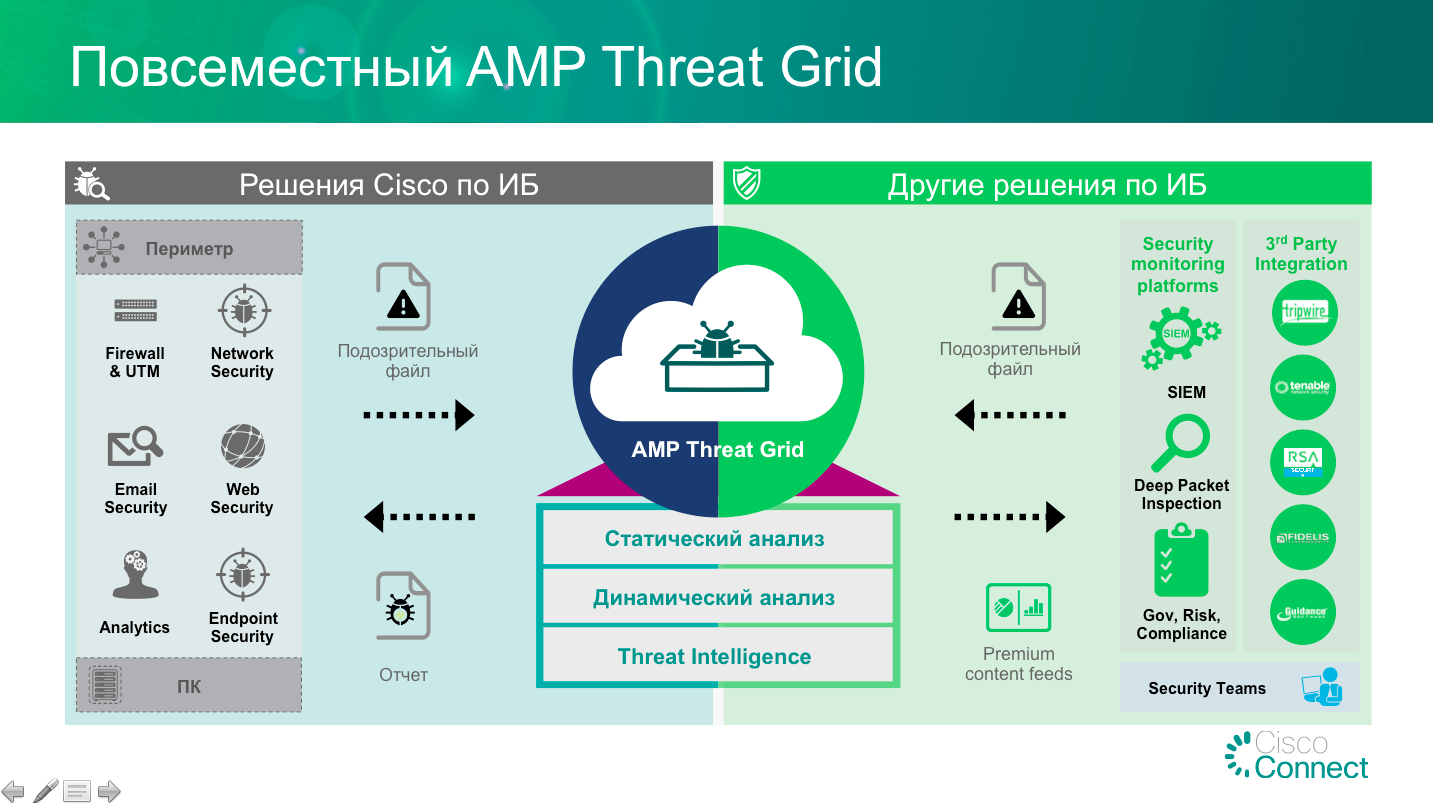

このプラットフォームは、当社の悪意のあるコード検出ソリューションの機能を拡張します。CiscoAdvanced Malware Protection(AMP)プラットフォームは、ファイアウォール、侵入防止システム、電子メールおよびWebセキュリティシステム、およびルーターと端末(PC下のWindows、Linux、Mac、Androidによって制御されます)、既知および未知の悪意のあるコードを自動的に検出します。 ネットワークを介して組織に入ったファイルまたは疑わしいファイルを調査するために、シスコはCisco AMP Threat Gridサービスを提供しています。これにより、マルウェアのファイルを分析できます。 Cisco AMPは、Threat Gridサービスにファイルを自動的に転送できますが、インシデント対応サービス、インシデント調査サービス、情報セキュリティインシデント監視センターのアナリストのポータルとしても使用できます。 上記のビデオは、ポータルを介した作業のみを示しています。

注意してください-分析はわずか数分で完全自動モードで実行されます。 興味のあるファイルをダウンロードするだけで、しばらくして、生成されたレポートを読み取り可能な形式で取得できます。 また、独自のシステムに接続するためのJSON形式のレポートを取得したり、ネットワークインシデント調査システムを使用してさらに分析するためのPCAPファイルを取得することもできます。 たとえば、このPCAPファイルをWiresharkまたはCisco NGIPSを介して実行することにより、将来の悪意のあるコードを検出できる侵入検知システムの署名を作成できます。

シスコのソリューションに加えて、他のソリューションを使用してThreat Gridサービスにデータを自動的にアップロードすることもできます。一部のソリューションは旧ソビエト連邦でも知られています。

- General Dynamicsフィデリス

- ガイダンスソフトウェアEnCaseサイバーセキュリティ

- RSA Security Analytics

- TripWire Enterprise 360

- Splunkエンタープライズ

- Malformity Labsマルテゴ

- IBM QRadar

- HP ArcSight

- マカフェニトロ

ただし、マルウェアの分析は、AMP Threat Gridクラウドだけでなく実行できます。 特殊なアプリケーション(弱いインターネット、隔離されたネットワーク、またはその他の場合)には、顧客のネットワーク上にあり、アップロードされたすべてのファイルを分析する特別なCisco AMP Threat Gridアプライアンスを使用できます。

Cisco AMP Threat Gridの結果は、決定が行われた理由の詳細な説明とともに、脅威の評価を(1ポイントスケールで)計算することです。 ダウンロードされたファイル内の約450の異なるインジケータの動的および静的分析が実行されます-ファイルの操作、メモリの操作、レジストリの操作、ネットワークの操作など。 レポートには、パラメーターごとに詳細な説明が含まれています。 たとえば、同じTeslaCrypt暗号化装置のレポートは次のようになります。 そして、これがレポートがZeus銀行トロイの木馬をどのように見ているかです。

現代の状況では、悪意のあるコードが非常に活発に変化し、確立された従来の検出ツールが脅威をタイムリーに認識およびブロックできない場合、脅威インテリジェンスプラットフォームを使用して疑わしいファイルを分析してプロセスを拡大し、プロセスを自分の手に委ねることが残っています。 また、Cisco AMP Threat Gridはこれを達成するのに役立ちます。

脅威。 おそらく、多くの人がそのような略語を聞いたことがある-CIS、さまざまなプラットフォーム、デバイス、オペレーティングシステムなどの安全な構成のためのガイドを発行することで知られているインターネットセキュリティセンター 。 CISは、 MS-ISAC -Multi-State Information Sharing and Analysis Centerも作成しました。 また、Cisco AMP Threat Gridを使用して悪意のあるコードを分析し、接続されているさまざまな組織にすばやく報告します。