Ammyy Adminは合法的なソフトウェアであるにもかかわらず、以前はサイバー犯罪者が悪意のあるキャンペーンで使用していたため、ESETを含む一部のウイルス対策製品が不要なアプリケーション(PUA)として検出していました。 それにもかかわらず、特にロシアでは、まだ広く使用されています。

図 ウェブサイトammyy.comの外観。

buhtrapの運用に関する以前の調査で指摘したように、このサイバーグループはロシアのビジネスに対するサイバー攻撃を積極的に専門としていました。 このために、フィッシングメールが使用されました。 コンピューターへのリモートアクセス用のさまざまなツールが企業ユーザーによって積極的に使用されているため、AmmyのWebサイトを侵害することは間違いなく重要です。 AmmyyのWebサイトには、ロシアの銀行や500 Fortuneリストの企業などの顧客がリストされていることに注意してください。

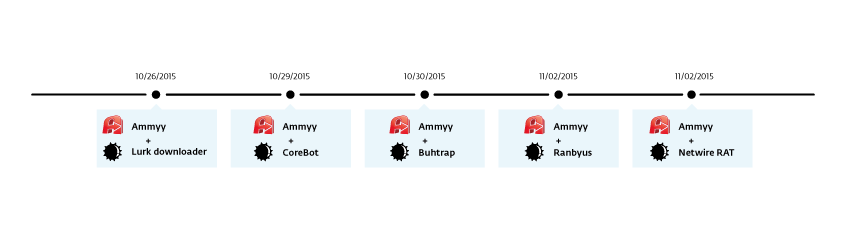

現在、このWebサイトはすでにマルウェアが除去されており、正当なAmmyy Adminディストリビューションを配布していますが、ユーザーは1週間以内にプログラムインストーラーとそこから実行可能なマルウェアファイルを含む偽の配布キットをダウンロードしました。 当社の専門家の調査により、指定された期間にわたって、Webサイトがいくつかのマルウェアファミリを配布したことが示されました。 以下は、サイトがマルウェアのさまざまなファミリーを配布するためのタイムラインです。

図 侵害されたAmmyy Webサイト(Lurk、CoreBot、Buhtrap、Ranbyus、Netwire RAT)でさまざまな種類のマルウェアを拡散するためのタイムライン。

Webサイトで最初に確認されたマルウェアは、潜んでいるトロイの木馬ダウンローダーです。 10月26日に広がりました。 その後、10月29日にCoreBotを、30日にBuhtrapサイバーグループマルウェアを観察しました。 11月上旬に、Ranbyusバンキング型トロイの木馬とNetwire RATリモートアクセスツールを見ました。

上記のマルウェアファミリは互いに接続されていませんが、Ammyy Adminプログラムの偽のディストリビューションは同じアクションを実行しました:リモート管理プログラム自体をインストールし、マルウェアであるAmmyyService.exeまたはAmmyySvc.exeというファイルを起動しました。 Webサイトをハッキングした攻撃者が悪意のあるコンテンツ配信サービスをさまざまな攻撃者に提供したと考えられます。

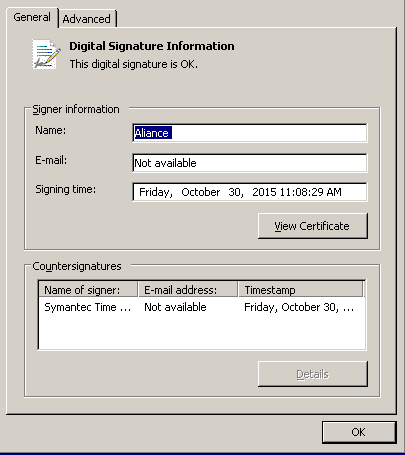

Buhtrapの場合、マルウェアはブートローダー(ダウンローダー)であり、その動作は既に説明したキャンペーンの類似のマルウェアに似ています。 ローダーは、システムにインストールされているソフトウェアのリストと、ユーザーがアクセスしたURLのリストを受け取ります。 侵害したシステムが攻撃者に適していると判断した場合、必要なトロイの木馬をダウンロードします。 ブートローダーファイル自体は、以下のデジタル証明書で署名されています。 Buhtrap操作の前の場合のように、ブートローダーは実行可能ファイル自体のダウンロードに特化せず、マルウェアドロッパーを含むインストールパッケージ(アーカイブ)に特化しています。

図 Buhtrapダウンローダーが署名された有効なデジタル証明書。

ダウンロードしたパッケージには、攻撃者がサイバースパイ活動を実行するために必要なファイルが含まれています。 悪意のあるコードは、キーストローク(キーロガー)の受信、スマートカードの一覧表示、およびリモートC&Cサーバーとの対話を専門としています。 マルウェアの機能は、以前のマルウェアキャンペーンで使用されたマルウェアの場合に検討したものと同じで、どちらもダウンロードにSide-Loading DLLメカニズムを使用します。 主な違いは、今回はYandex Puntoではなく、 The GuideというソフトウェアがDLL Side-Loadingの正当なアプリケーションとして選択されたことです。

おわりに

Buhtrapサイバーグループは引き続きアクティブであり、新しい方法を使用して企業ユーザーの信用を落としています。 Carbanak銀行トロイの木馬の背後にあるサイバー犯罪者のように、 Buhtrapサイバーグループは、標的型サイバー攻撃で見られることに慣れているユーザーを侵害する方法を使用します。 Watering Holeを使用すると、Buhtrapを単純なサイバーグループのカテゴリからAPTグループに再分類できます。