毎年、 Webアプリケーションに対する攻撃の数の増加は増え続けています。 大企業とサービスの共鳴ハッキングの事例が増えています(過去2週間にハッキングされた企業の例):

ハッカーは、最も人気のあるフォーラムエンジンの1つであるvBulletinにゼロデイ脆弱性を発見しました。 違反に関する詳細情報は現在入手できませんが、攻撃者はSQLインジェクションを行った後、vBulletinの公式フォーラムに自分のシェルをアップロードし、その助けを借りて、ログイン、イニシャル、秘密の質問と回答を含むすべての登録ユーザーの個人データを盗んだと想定されていますそれら、およびパスワードのソルト値。

イギリスの通信事業者TalkTalkは、コンピューターシステムのハッキングを確認しました。その結果、攻撃者は会社の顧客の個人データを盗みました。 情報には、ユーザーの名前、アカウント番号、住所、電話番号が含まれていました。

世界で最も人気のある無料ホスティング会社である000Webhostは、サイバー攻撃を実行し、その間に1350万人のユーザーのデータが侵害されました。 盗まれた情報には、名、姓、プレーンテキスト形式のパスワード、電子メールアドレス、およびIPアドレスが含まれます。

これらは大企業であり、このような事件は原則としてニュースフィードの上部に表示されます。 小規模で訪問数の少ないサイトについては、それらは1時間ごとに数千に分割されています(たとえば、 改ざん防止テープの 1つ)。 これらの攻撃は特定のサイトを標的にしており、攻撃者は結果を達成するまで1つのターゲットを攻撃します(または防御手段を克服できずに被害者を放っておきます)。 これはいわゆる 「標的型攻撃」では、特定の被害者を選択することで、攻撃者の人件費が最大数の被害者が最小数になります。

ただし、90%以上のケースでは、ハッカー攻撃の被害者は、「非標的」と呼ばれるこのような非人道的な自動化攻撃の結果として、偶然「配布」の対象となったサイトです。 サイトへの不適切な攻撃は、Webリソースへの不正アクセスを試みる試みであり、攻撃者は特定のサイトをハッキングしようとはせず、ある基準で選択された数百または数千のリソースを一度に攻撃します。 たとえば、コンテンツ管理システムの特定のバージョンで実行されているサイト。 このような攻撃は「エリア」に当たり、最小限のコストで最大数のサイトをカバーしようとします。

不適切な攻撃

非標的型攻撃は、実際に「幸運のために」実行される攻撃であり、人気、ビジネスの規模、地理、または業界に関係なく、ランダムなWebサイトが犠牲になります。 攻撃者は、特定の基準に従ってサイトの選択を作成し(たとえば、CMS Wordpressのプラグインの脆弱なバージョンで実行されるサイトが選択されます)、リストのすべてのサイトでこの脆弱性を悪用しようとします。 ハッカーは成功裏にこれを利用しようとします:ハッカースクリプト(バックドア、Webシェル)をダウンロードしてサイトの足場を獲得し、別の管理者を追加し、悪意のあるコードを挿入するか、データベースから必要な情報を取得します。

たとえば、最後の深刻な脆弱性の1つは、世界中で人気のあるCMS Joomlaに影響を与えます。これに基づいて、かなり多数のサイトが機能します。

人気のあるJoomlaコンテンツ管理システムの開発者は、3つの脆弱性に対処するセキュリティパッチをリリースしました。 欠陥の1つにより、攻撃者はSQLインジェクションを使用してリモートで権限を昇格し、Joomlaを実行しているほとんどのWebサイトで管理者権限を取得できました。 Joomlaカーネルモジュールの脆弱なバージョンに基づいているため、この脆弱性はVirtueMartプラットフォームによって管理されるリソースにも影響を与える可能性があります。 この欠陥はアドオンを必要としないカーネルモジュールで発見されたため、Joomla 3.2以降に基づくすべてのWebサイトは攻撃に対して脆弱です。 この点で、VirtueMartが管理するすべてのリソースも危険にさらされる可能性があります。原則として、この状況での攻撃者はサイト所有者よりも2段階進んでいます。ソフトウェアベンダーは脆弱性を修正する時間を必要とし、サイト所有者は更新/パッチをインストールする必要があります。

実際、サイトが検索結果に入るとすぐに、不適切な攻撃の対象になります。 サイトの規模、訪問者数、引用インデックス、1日に販売する製品とサービスの数、関連するトピックなどは関係ありません。 技術的な特徴のみが重要であり、それによって彼はハッカーの選択に分類されます。 攻撃者は、何らかの理由で、潜在的に脆弱なサイトを見つけ、それらを悪用しようとします。

非標的型攻撃の人気の高まり

Revision社のパートナーの統計によると、 攻撃の約3/4は標的にされていません 。 自動スキャンサービスから収集された独自の統計では、このデータのみが確認されています。2015年には、攻撃者がほとんど即座にサイトを攻撃できる脆弱性がかなりあります。

まず、攻撃の実行の単純さ(アクセシビリティ)です。 現在、パブリックドメインには多くのツール(さまざまなスクリプト、WindowsおよびUnixプラットフォーム用のアプリケーション)があり、その助けを借りて、普通の学生でも数千のサイトで不適切な攻撃を実行できます。

第二に、攻撃の高い効率と有効性です(経済的および技術的)。 低コストで、場合によってはほぼゼロで、文字通り30分で何十万ものサイトにハッキングして、多数のリソースにアクセスできます。 さて、今日のハッキングされたサイトには非常に多くの収益化モデルがあります。

原則として、大量攻撃の被害者はいわゆる「平均的なサイト」であり、その所有者はセキュリティと保護の問題に注意を払っていません-サイトおよびサーバーソフトウェアを更新または不規則に更新せず、弱い管理者パスワードを使用せず、デフォルト設定を変更せず、「壊れた」 »プラグインとテンプレートのバージョン。

所有者のために小さなサイトをハッキングすると、非常に大きな問題とトラブルが発生する可能性があります。サイトを使用してスパムやマルウェア(非常に危険なタイプの暗号ロッカーを含む)を送信します。

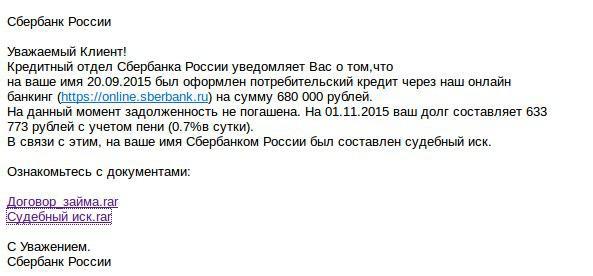

手紙の例:

メッセージのリンクを使用した悪意のあるファイル:

ファイルのウイルスチェック結果。

サイト自体は攻撃者にとって興味深いものではありませんが、ユーザーを攻撃しマルウェアを拡散するためのプラットフォームとして使用します。 これは、小さなサイトの所有者の大きな誤解の1つを破壊します-「なぜそれを壊し、誰がそれを必要としますか」。 この誤解は、ハッキングにまだ遭遇していないサイト所有者の間で発生します。

ハッカーはサイト自体に興味はないかもしれませんが、たとえば、スパムを送信したり、機密ユーザーデータを「盗む」フィッシングページをホストできるホスティングリソースに興味があるかもしれません。 また、サイト訪問者の数は重要ではありません。トラフィックは必要ないか、別の方法で生成できます。 場合によっては、攻撃者はハッキングされたサイトをリソースとして他のWebプロジェクトを攻撃する(ブルートフォースやDOS攻撃を行うなど)ため、または訪問者を他の感染したサイトやページにリダイレクトするための中間リンクとして、つまりリンクに変換しますいわゆる 「多数のエクスプロイト」、ユーザーのブラウザの脆弱性をエクスプロイトするシステム。

ウェブサイト所有者への推奨事項

毎日、何万人もの疑いを持たないWebサイト所有者がWeb攻撃の被害者になっています。 しかし、絶望しないでください-不正な侵入を防ぐことは難しくありません-「平均的な」Webリソースの所有者であることをやめて、Web環境の攻撃性を受け入れてください。

単純なパスワードの使用を放棄するために、サイトとそのコンポーネントを更新する手順を実行して、整合性を検証し、バックアップコピーを作成する必要があります。 コンポーネントまたはユーティリティスクリプトが使用されていない場合は、それらを削除します。 また、予防措置を実行する必要があります-セキュリティ監査、 脆弱性について定期的にサイトをチェックする必要があります 。 認識すべき主なことは、セキュリティは1回限りの手順ではなく、常に注意を払う必要がある継続的なプロセスであることです。