研究者は、LTE / 4Gセルラーネットワークで実行されているスマートフォンの正確な位置を特定する安価な方法を開発しました。 この開発により、新世代のモバイルネットワークは、古い古い通信規格や仕様に従って動作するネットワークと同様に、ある種の攻撃に対して脆弱であることが明らかになりました。

新しい攻撃は、 LTEプロトコルの脆弱性を悪用します 。 年末までに、この規格は13億7,000万人の加入者に通信を提供します。 攻撃を行うには、合計コストが約1400ドルの要素のシステムを組み立てる必要があります。 ソフトウェアとして、オープンソースソフトウェアが使用されます。 システム、NodeBノードを使用すると、LTE標準と互換性のある電話の位置を10〜20メートルの精度で決定できます。 場合によっては、この機器を使用すると、デバイスのGPS座標を確認することもできますが、このタイプの攻撃はスマートフォンユーザーが検出できます。 スマートフォンの座標を決定する別の方法が開発されましたが、攻撃を検出することはほとんど不可能です。 この方法を使用すると、数平方キロメートル内の特定のデバイスの位置を特定できます。

同じ専門家グループが、LTEネットワークから電話を切断できる新しいタイプの攻撃を開発しました。これにより、2Gおよび3Gで動作するデバイス、つまりより脆弱なプロトコルへの移行が引き起こされます。 そして、ここで、攻撃者は手を縛られていません。 したがって、2Gネットワークでは、 1 km2以内の電話の場所を見つけることができます。3Gネットワークでも、状況はほぼ同じです。 専門家によると、発見されたハッキング方法は、新世代ネットワークの不死身の公理に反論しています。

「LTE標準は、多層セキュリティシステムの使用を規定しています。これにより、加入者のローカライズを防ぎ、ネットワークサービスが常に利用できるようになります。 新しい脆弱性はLTEネットワーク加入者のセキュリティを危険にさらすことを示しました」と研究者は報告書で述べています。

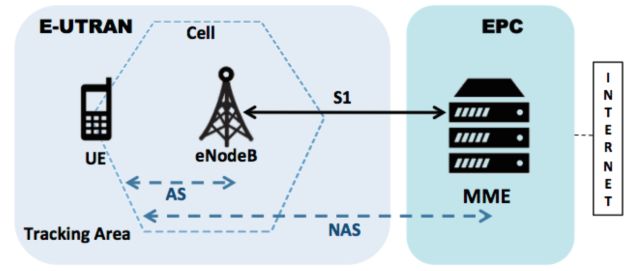

前世代のネットワークと同様に、LTEネットワークは、一時的なモバイル加入者番号(TMSI)を割り当てることにより、加入者(彼の端末)のローカライズを防ぎます。 この識別子は短期間存在します。 ネットワークがデバイスと対話するとき、通常、電話番号やその他の永続的な識別子ではなく、正確にTMSIを使用します。これにより、悪意のあるユーザーがネットワークトラフィックを監視し、特定のユーザーをさらにローカライズできます。 2Gネットワークでは、このようなセキュリティ対策は、ユーザーに隠しメッセージを送信するか、電話の加入者を呼び出すことによりバイパスされます。これにより、モバイルネットワークでデバイスの位置が確認されます。

指摘された脆弱性を発見した情報セキュリティの専門家のチームは、Facebook、WatsApp、Viberなどのソーシャルネットワークやインスタントメッセンジャーのアプリケーションによって一連の要求が開始される可能性があると判断し、デバイスの所有者は追跡を検出できませんでした。 攻撃者は、インスタントメッセンジャーのこの機能を使用して、FacebookプロファイルをTMSIにリンクすることでユーザーを特定できます。 また、すでにTMSIを使用して、電話の座標を決定できます。

偽の基地局、eNodeB通信ノードを使用して、はるかに正確な攻撃を行うこともできます。 このようなステーションを作成するために、研究者はOpenLTEでUniversal Software Radio Peripheralを使用しました。 機器の総費用は約1,400ドルでした。

アクティブモードでは、この通信ノードは自身をオペレータの基地局として識別し、LTE電話のこの通信ノードへの接続を保証します。 その後、攻撃者はステーションに接続したスマートフォンから送信された特定の種類の情報を取得できます。 これは、たとえば、近くの基地局のリストと、それらの基地局ごとの信号強度です。 この後、攻撃者は三角測量を使用して、デバイスの座標を簡単に特定できます(上記のように、場合によってはGPS座標を特定できます)。

同時に、セミパッシブモードでの攻撃では気付かれることはありませんが、スマートフォンの位置に対するそのような攻撃中に取得されたデータは、アクティブな攻撃の場合よりも精度が低くなります。

研究チームについては、そのメンバーはベルリン工科大学のアルタフシャイク(アルタフシャイク)、ヘルシンキ大学のN.アソカン(N.アソカン)、ヴァルテリニエミ(ヘルシンキ大学)、およびジャンピエールサイフェルト(ジャン-ピエール・サイフェルト)、ベルリン工科大学教授。

電気通信事業者が攻撃者によるネットワーク攻撃を回避できるように、専門家は通信会社にネットワークセキュリティの改善方法に関するアイデアを提供しました。