Joomla CMSで実行されている何百万ものサイトがハッキングされる可能性があり、攻撃者はハッキングされたサイトへの管理アクセスを取得します。 これは、先週のみ修正されたJoomlaの脆弱性の結果です(もちろん、このバグ修正を取得するためにすべてのサイトが更新されたわけではありません)。 Joomlaの管理下で現在約280万のサイトを運営しています。

SQLインジェクションの脆弱性は、新しいJoomla 3.4.5のリリースで先週修正されました。 この脆弱性により、攻撃者はCMS Joomlaを実行しているサーバーで悪意のあるコードを実行することができました。この脆弱性は2013年11月に初めて発見され、現在では閉じられています。

「カーネルモジュールで脆弱性が発見されたため、攻撃者はそれを使用するためにモジュールや拡張機能を探す必要はありませんでした。 問題は「クリーン」なCMSであり、Joomla 3.2以降では、数百万のサイトに関連する(そして現在もそうである)と、 彼のブログで情報セキュリティスペシャリストのAsaf Orpaniが書きました 。 脆弱性自体は、識別子CVE-2015-7297、CVE-2015-7857、およびCVE-2015-7858でカタログ化されました。

SQLコードの実装(インジェクション) (英語のSQLインジェクション)は、クエリへの任意のSQLコードの導入に基づいて、データベースを操作するサイトやプログラムをハッキングする最も一般的な方法の1つです。 SQLインジェクションは、使用されるDBMSの種類と実装条件に応じて、攻撃者がデータベースへの任意のクエリを実行できるようにし(たとえば、テーブルの内容の読み取り、データの削除、変更、追加)、ローカルファイルの読み取りおよび/または書き込みと実行の機能を取得できます攻撃されたサーバー上の任意のコマンド。

SQLクエリで使用される入力の処理が正しくないため、SQLインジェクションタイプの攻撃が行われる可能性があります。

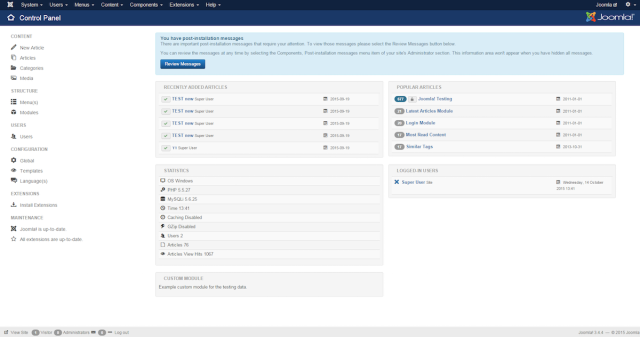

Orpaniによって発見されたバグにより、攻撃者は「管理者」Cookieを使用してブラウザでセッションを開くことができます。 さらに、クラッカーはこの脆弱性を使用してCookieを抽出し、ブラウザにこの要素をロードできます。 その後、攻撃者はサーバーのプライベートディレクトリにアクセスできる真の管理者を取得します。 脆弱性コードが Metasploitフレームワークに追加されました。

Joomlaがまだ更新されていない場合は、CMSバージョンをできるだけ早く更新する価値があります。