これらのエクスプロイトは両方とも、まだアダルトWebサイトを通じて配布されており、デジタル署名されたマルウェア実行可能ファイルをインストールしようとしています。 マルウェア自体は、被害者の個人データとオンラインバンキングデータを盗むことに特化しています。 同様の配信メカニズムは、日本の銀行や金融機関をも狙った別の銀行トロイの木馬を思い起こさせます。 Win32 / Aibatookと呼ばれていました 。

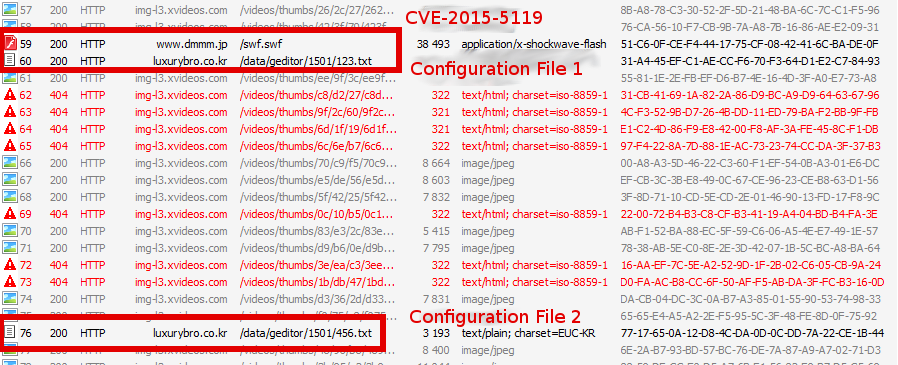

ユーザーが悪意のある大人のWebサイトにアクセスすると、Internet Explorerの脆弱性(CVE-2014-6332)またはFlash Playerの脆弱性(CVE-2015-5119)のいずれかの悪用がシステムで実行されます。 最初の脆弱性に対する実験的なPoCコードは、しばらくの間公開されています。 悪意のあるキャンペーンで使用するために、攻撃者はそれを変更しました。 Hacking Teamサイバーグループのデータ漏洩後、Flash Playerの脆弱性に対する有効な悪用が公開されました。

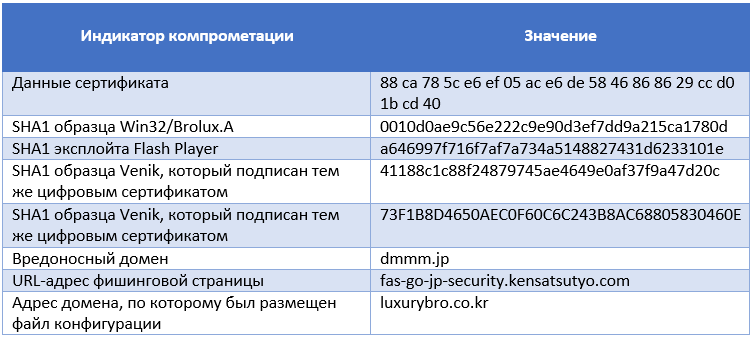

上記の脆弱性は、エクスプロイトキットの作成者によって既にサイバー犯罪の作成に含まれていますが、この悪意のあるキャンペーンでエクスプロイトキットが使用されたという情報はありません。 キットで使用されるエクスプロイトとは異なり、このキャンペーンによるエクスプロイトの難読化はありません。 下のスクリーンショットを見るとわかるように、悪意のあるアダルトWebサイトは訪問者を侵害しようとしている一方で、別の実際のサイトからビデオをダウンロードしています。

マルウェアペイロードコードは2つの構成ファイルを使用します。 1つ目は、トロイの木馬の標的となる日本のオンラインバンキングサイトの88のURLのリストを含み、2つ目は、対応するWebブラウザーウィンドウの名前を含みます。 Win32 / Brolux.Aは、オンラインバンキングWebサイトのユーザーの訪問を追跡する単純なトロイの木馬です。 Internet Explorer、Firefox、Google Chromeなどの妥協的なWebブラウザーをサポートします。

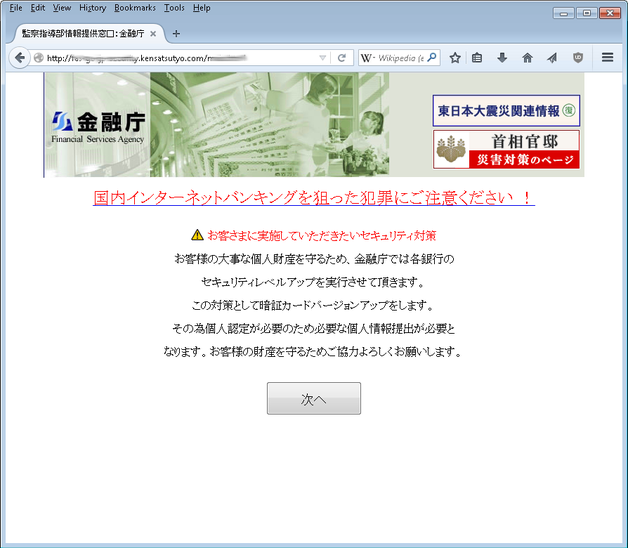

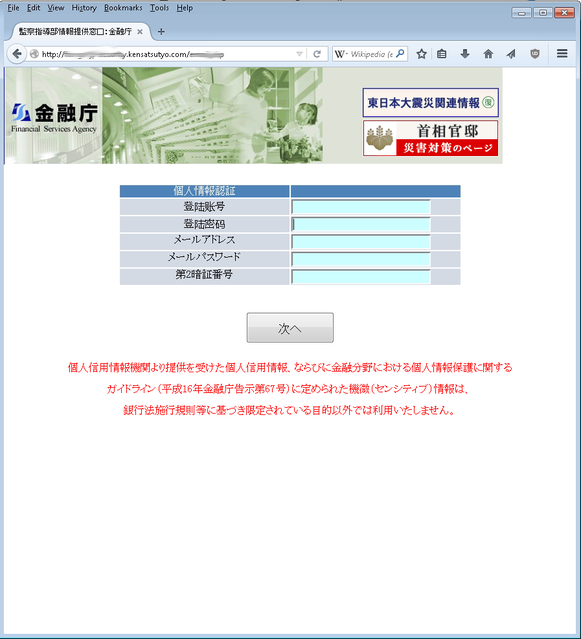

ユーザーがInternet Explorerを使用してWebサイトにアクセスすると、マルウェアは現在のURLを取得し、構成ファイルのリストと比較します。 ChromeおよびFirefoxの場合、悪意のあるコードはWebブラウザーウィンドウのタイトルを2番目の構成ファイルのリストと比較します。 一致する場合、マルウェアはフィッシングWebページを表示する新しいWebブラウザープロセスを作成します。 このWebページには、オンラインバンキングアカウントの入力に関する情報と、アカウント入力の秘密の質問への回答をユーザーに求める特別なフォームが含まれています。 攻撃者は、Webページを日本の信頼できる機関として偽装しようとします。 この機関は、検察庁または金融庁のいずれかです。 URLはこれらの機関の両方へのリンクを使用し、WebページのコンテンツはFSAのみに使用します。

上記のWebページには、次の提案が含まれています。

- オンラインバンキングに関連する不正の可能性に注意してください!

- クライアントは次のセキュリティ対策を使用する必要があります。

- 顧客の重要な個人情報を保護するために、金融サービス機関は、銀行にサービスを提供してその保護を強化することを専門としています。

- 各銀行は、顧客に最新の銀行カードと顧客を識別するために必要な情報を提供する必要があります。

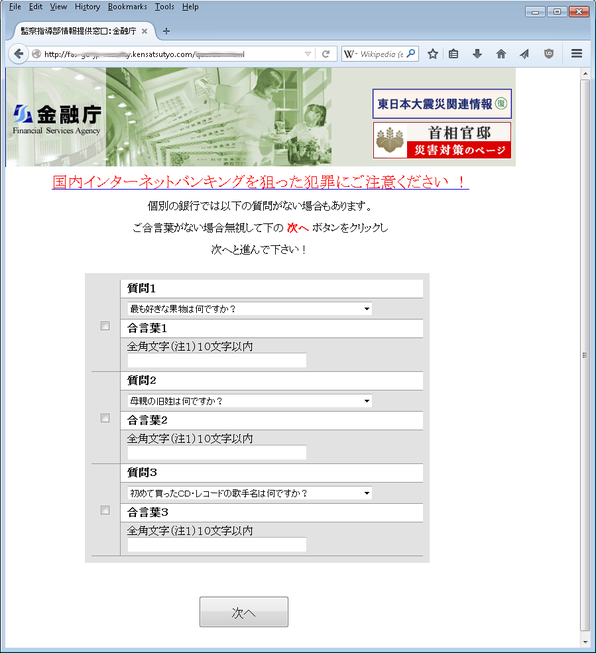

このWebページには、以下の提案が含まれています。

- オンラインバンキングに関連する不正の可能性に注意してください!

- すべての銀行について、質問に対する秘密の回答が必要でない場合の認証の場合があります。

- 秘密のフレーズを入力する必要がないことが通知された場合は、[次へ]をクリックして次のフィールドに進みます。

ユーザーは、フォームフィールドに次の情報を入力する必要があります。

- 個人情報:

- 登録番号

- 秘密のフレーズ

- メールアドレス

- メールアカウントのパスワード

- セカンドPIN

- ユーザーのクレジットカードやその他の個人情報の個人情報は使用しません。個人情報は、個人データの保護に関する文書2004 Financial Services Agency Notification No. 67、銀行法(銀行法施行規則)で示されているように、述べられた目的とは異なる目的のため。

検察庁とFSAの両方が、このタイプの詐欺に関するセキュリティ通知を公開していることに注意するのは興味深いことです。

分析したWin32 / Brolux.Aサンプルは、中国語の名前を持つミューテックスを作成します。これは、以下に示すデジタル証明書で署名されています。 さらに、フィッシングWebページ自体に構文エラーが含まれており、日本語で完全に記述されているわけではありません。3番目のWebページの2つのフィールド(上記のスクリーンショットを参照)は中国語で記述されています。

中国企業に発行されたこの証明書は、過去にさまざまな不要と思われるアプリケーション(PUA)に署名するために使用されてきたことに注意するのは興味深いことです。 手に入れたマルウェアのさまざまなサンプルを分析すると、Venikと呼ばれる別の銀行トロイの木馬の原理はWin32 / Broluxに非常に似ていることがわかりました。 Venikは、被害者OSのホストファイルを変更して、正当なオンラインバンキングサイトからフィッシングWebページにユーザーをリダイレクトすることを専門としています。

Win32 / Broluxマルウェアは単純なトリックを使用しているという事実にもかかわらず、オンラインバンキングで作業する際に必要な予防措置を講じる必要があることをユーザーに思い出させるもう1つの注意点です。 まず、Win32 / Broluxはその配布に古いエクスプロイトを使用するため、ユーザーはオペレーティングシステムのタイムリーな更新に常に注意する必要があります。 ユーザーは、オンラインバンキングページで追加または奇妙なWebフォームの発生も監視する必要があります。