イランの研究者Mohammad Reza Esparghamは、最も一般的なアーカイブツールの1つであるWinRARにRCE(リモートコード実行)の脆弱性を発見しました。 このユーティリティは世界中の約5億人のユーザーによって使用されており、この脆弱性は非常に広範囲に広がっています。

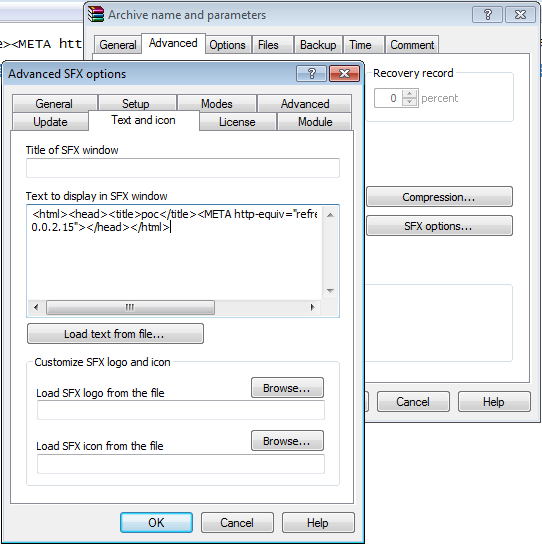

この脆弱性は、「テキスト」モジュールのパネル、「SFXウィンドウに表示するテキスト」タブからのデータの処理が不十分であることに含まれています。 攻撃者は、ターゲットシステムを攻撃するための追加のペイロードをsfxアーカイブに提供できます。 危険なのは、ユーザーがファイルをアンチウイルスで疑ってチェックしたとしても、ほとんどの場合、アーカイブ添付ファイルの「隠れた驚き」を検出できないことです。

この脆弱性は、起動時に実行可能コードを実行するようにWinRAR自己解凍アーカイブ(SFX)を変更する可能性に関連しています。

脆弱性の説明は非常に簡単です: http : //seclists.org/fulldisclosure/2015/Sep/106

- perlコードの実行:perl poc.pl

- 任意のファイルを右クリックして、「アーカイブに追加...」を選択します

- 「SFXアーカイブの作成」を選択します

- [詳細設定]メニューに移動し、[SFXオプション...]を選択します

- 「テキストとアイコン」メニューに移動します

- このperl出力(HTML)をコピーして、「SFXウィンドウに表示するテキスト」に貼り付けます。

- OKをクリック-OK

- 作成されたSFXファイル

- SFXファイルを開くだけ

- リンクのダウンロード/ターゲットでの実行

- コード実行の脆弱性の再現に成功しました!

アーカイブは現在、悪意のあるコードを配信する最も一般的な手段の1つであり、WinRARの担当者は、自己解凍SFXアーカイブ自体は非常に危険であると指摘しましたが、それでもこの脆弱性は、攻撃者が情報システムを侵害する追加の機会を切り開きます。

「SFXモジュールのHTML機能を制限すると、すべてのHTML機能を必要とする正当なユーザーのみが害を受け、以前のバージョンのSFXモジュール、UnRARソースコードから作成されたカスタムモジュール、独自の目的のためのコードまたはアーカイブされた実行可能ファイル。 「信頼できるソースから受信した場合のみ、SFXアーカイブかどうかにかかわらず、.exeファイルを実行するようにユーザーに再度通知することしかできません。」

デモ攻撃の例: