偽のXcodeによってコンパイルされたアプリケーションはXcodeGhostと呼ばれ、最新のデータによると、その数は数千であり、現時点ではまだ1,000以上がApp Storeにあります。 ESETウイルス対策製品は、XcodeGhostマルウェアをiOS / XcodeGhostとして検出します(F-Secure: バックドア:iPhoneOS / XCodeGhost.A 、ソフォス: iPh / XcdGhost-A 、シマンテック: OSX.Codgost )。

偽のXcodeは、このツールを最初に使用したのは中国の開発者であり、Apple開発者ポータルからダウンロードするのではなく、急流やその他の信頼できない「場所」に頼ることにしたためです。 コンパイルされた正当なアプリケーションへの悪意のあるコードの導入は、ビルド段階で実行されました。リンカーは、アプリケーションのオブジェクトコードを悪意のあるオブジェクトコードに関連付けたため、開発者にとっては完全に正当に見えますが、実際には既に悪意のあるアプリケーションになりました。 結果のアプリケーションは、開発者のデジタル証明書で署名され、正当なものとしてApp Storeに配置されました。

悪意のあるコードはXcodeGhostです。つまり、リンカが正当なアプリケーションに注入したものは、デバイスに対して破壊的な機能を実行せず、単にデバイスに関する統計を収集し、暗号化された形式で攻撃者のC&Cサーバーに送信します。 正当なアプリケーションにデータが追加された悪意のあるオブジェクトファイルはCoreServicesと呼ばれ、Xcodeフレームワークのいずれかのディレクトリに配置されていました。

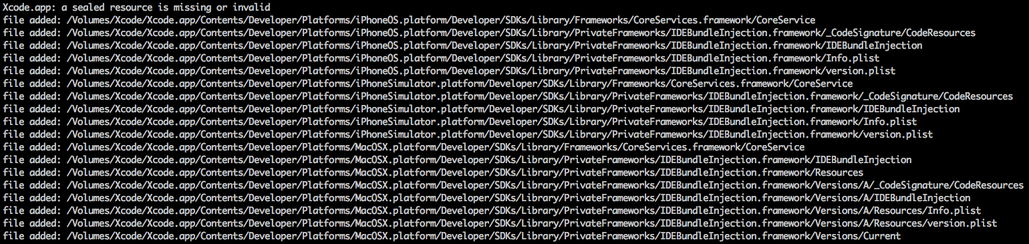

侵害されたXcode開発フレームワークに次のファイルが追加されました。

図 プログラムを悪意のあるコード(Palo Alto Networksのデータ)と正常にリンクするために必要なXcode環境に追加されたファイル。

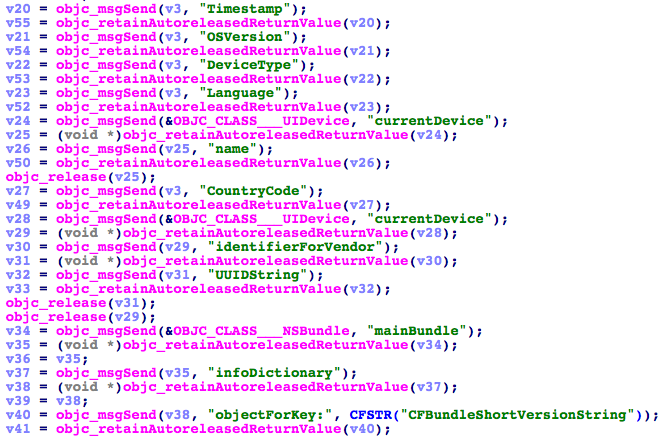

XcodeGhostは、システムに関する情報の収集のみを専門としています。

図 収集されたXcodeGhostシステム情報(Palo Alto Networksデータ)。

- データが受信された時点の現在の時刻。

- アプリケーションの名前はXcodeGhostです。

- XcodeGhostアプリケーションのバンドルID。

- デバイスのタイプと名前。

- 現在の国と言語。

- 現在のUUID。

- ネットワークのタイプ。

AppleはすでにApp Storeの悪意のあるアプリケーションからの駆除を開始しており、その中にはユーザーの間で人気のあるインスタンスがありました 。

XcodeGhostは、最も安全なOSの1つであるApple iOSに感染した最初の大規模なマルウェアまたはテクノロジーになりました。 XcodeGhost以前は、iOS向けのマルウェアの数はほとんど10でなく、すべてがジェイルブレイクを備えたデバイス向けに設計されていました。誰もがApp Storeでそれらを配布できることは言うまでもありません。 このモバイルOSの最新バージョンの高いセキュリティレベル(DEP / ASLR、サンドボックス、ルートレス、コード署名、セキュアブートチェーン、App Storeへのバインド)により、さまざまな種類のエクスプロイトやマルウェアに対してほぼ完全に侵入することができませんでした。