このノートでは、PPTP、L2TP(IPsecの有無にかかわらず)、アドレスプール、さまざまなユーザーグループ、LDAPおよびローカルデータベースから、グループ、およびWindows、Linux、OSX、IOS、Androidクライアント、およびこれらすべてをオープンソリューションでサポートする個々のユーザーの両方のシェーピングのオプション構成。

PSこのノートでは、ネットワークセキュリティの側面は影響を受けません。そうでなければ、実装に微妙なニュアンスのある巨大なドキュメントに成長します。次回、境界保護とネットワークセキュリティについて説明します。

誰も気にしない、猫へようこそ。

目次:

はじめに

サーバーでの準備作業

Accel-PPP(PPTP、L2TP)

ストロングスワン(IPsec)

フリー半径

サンバ4

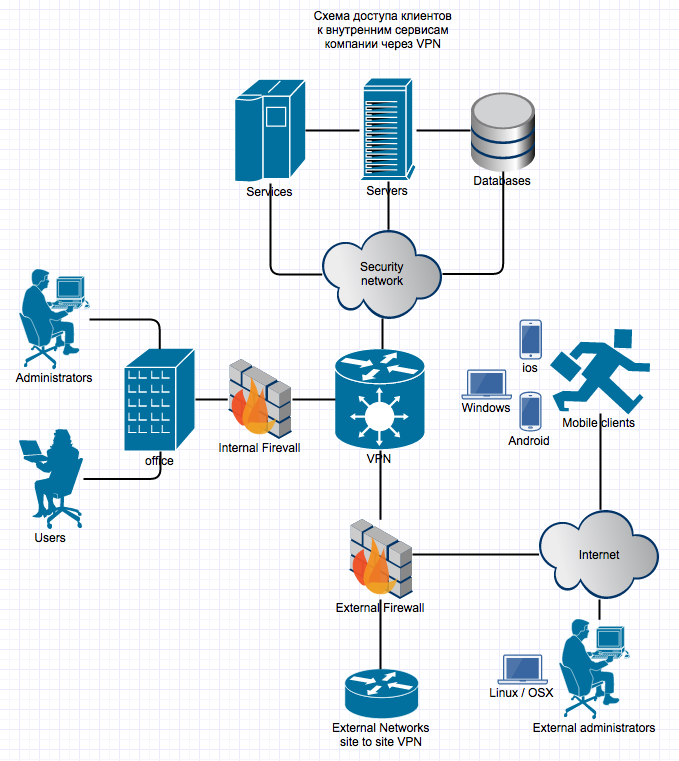

その結果、次のようなものを取得する予定です。

ネットワークには、モバイルクライアント、オフィスクライアント、重要なサービスを備えた安全なネットワークがあり、VPNを介してのみアクセス可能である必要があります。一方、オフィスクライアントとモバイルクライアントは、VPNから異なるサブネットを受け取り、リソースにアクセスするための異なる権利を持っている必要があります。いずれにせよ、オフィスの外から働いている会社の内部インフラストラクチャへの完全なアクセス権が必要な管理者もネットワーク上にいます。このスキームは、オフィスで使用可能なサーバーを持つ内部オフィスネットワークをカバーしません。 ローカル、およびVPN経由のモバイルクライアント。

サーバーのセットアップを開始します。

0)準備作業。

VPNのセットアップに直接進む前に、いくつかの準備作業を行います。

そして、最小限の構成でDebian 7をインストールしたばかりのサーバーがあります(問題ではなく、他のLinuxでも同じように動作します)。 sshまたはローカルコンソールでログインし、次の操作を行います。

正しいタイムゾーンを設定します(この例ではMSKを配置します)

mv /etc/localtime /etc/localtime_org && ln -s /usr/share/zoneinfo/"Europe/Moscow" /etc/localtime && date

このサーバーでIPv6を使用する予定がない場合は、IPv6を無効にします

echo net.ipv6.conf.all.disable_ipv6=1 > /etc/sysctl.d/disableipv6.conf

バックポートをカブに接続します(多くの問題を抱えている古代のサンバとストロングスワンを置かないように)、このために/etc/apt/sources.listに次の行を追加します。

deb http://http.debian.net/debian wheezy-backports main contrib non-free deb http://mirror.yandex.ru/debian/ wheezy-backports main contrib non-free

この段階で最低限必要なパッケージをインストールする

apt-get update apt-get install cmake make libssl-dev libpcre3-dev libnet-snmp-perl libtritonus-bin bzip2 checkinstall ntpdate

サーバーの時刻を同期します。ドメインクロックを使用するとすぐに改善されます。最も簡単なオプションは

ntpdate DC.DOMAIN.COM

/etc/resolv.confでDNSドメインサーバーを指定します

ファイアウォール設定は会社固有のものであり、ここでは公開しませんが、それに基づいて、VPNクライアントの異なるサブネットを異なる禁止と許可にバインドします。

これから

..1.99は、サーバーの外部IPです。

1)Accel-PPP-L2TPおよびPPTPを操作するためのメインサービス

プロジェクトのウェブサイトからの説明

ACCEL-PPPは、Linux用の高性能VPN / IPoEサーバーです。

他のソリューションに対する利点は、一般的なさまざまなVPNテクノロジーを単一のアプリケーションに組み合わせていることです。

VPNサービスを編成するための多くのオープンソリューションがありますが、それらはすべて1種類のVPNに焦点を当てています。PPTPのみ、PPPOEのみ、L2TPのみです。

マルチサービスVPNサーバーを起動する場合は、各アプリケーションを個別に調べて構成する必要があります。

ACCEL-PPPを使用すると、単一の構成ファイル、統合された管理と監視により、すべてをサポートする1つのアプリケーションを取得できます。

...

プロジェクトの詳細については、 こちらをご覧ください 。

他のソリューションに対する利点は、一般的なさまざまなVPNテクノロジーを単一のアプリケーションに組み合わせていることです。

VPNサービスを編成するための多くのオープンソリューションがありますが、それらはすべて1種類のVPNに焦点を当てています。PPTPのみ、PPPOEのみ、L2TPのみです。

マルチサービスVPNサーバーを起動する場合は、各アプリケーションを個別に調べて構成する必要があります。

ACCEL-PPPを使用すると、単一の構成ファイル、統合された管理と監視により、すべてをサポートする1つのアプリケーションを取得できます。

...

プロジェクトの詳細については、 こちらをご覧ください 。

このVPNは非常に不十分であり、ハブについての言及はなく、多かれ少なかれ同じnagaブランチを中心に議論されていますが、使いやすさ、安定性、機能の点でより一般的なソリューションをバイパスしていますが、歌詞で終わり、始めましょう。

サーバーにダウンロードしてスローします。

http://downloads.sourceforge.net/project/accel-ppp/accel-ppp-1.9.0.tar.bz2

解凍する

tar -xjf accel-ppp-1.9.0.tar.bz2 mkdir accel-ppp-build cd accel-ppp-build

集める

cmake -DBUILD_PPTP_DRIVER=FALSE -DLOG_PGSQL=FALSE -DNETSNMP=FALSE -DRADIUS=TRUE -DSHAPER=TRUE /root/accel-ppp-1.9.0/ make checkinstall -D

例から自動実行スクリプトを作成します。

cd ../accel-ppp-1.9.0/contrib/debian cp accel-ppp-init /etc/init.d/accel-ppp

デーモンでディレクトリを定義する

which accel-pppd

debの可能性が最も高いのは、 / usr / local / sbin / accel-pppdです。

開始ファイルで、パスを上記で取得したパスに変更します。

nano /etc/init.d/accel-ppp

自動実行に追加

insserv -v accel-ppp

ログ用のディレクトリを作成する

mkdir /var/log/accel-ppp/

接続を確認するためのアクセス権を持つファイルを作成します。 将来的には、RADIUS認証に置き換えます

touch /etc/ppp/chap-secrets

書式:

login * password ip _for発行(プールから取得する必要がある場合は、*のみ)

構成ファイル/etc/accel-ppp.confを作成します

内容

*テスト中にオプションについて可能な限りコメントしようとしました。chap-secretsのコメントを外し、 モジュールセクションの半径をコメントアウトしました。

[modules] path=/usr/local/lib64/accel-ppp # . log_file # syslog. #log_syslog # pptp l2tp # auth_mschap_v2 auth_mschap_v1 auth_chap auth_pap # CHAP-secrets radius #chap-secrets # RADIUS chap-secrets radius # IPv4 . ippool sigchld # ip-up/ip-down RADIUS CoA . #pppd_compat # . shaper # . #connlimit [core] log-error=/var/log/accel-ppp/core.log thread-count=4 [ppp] verbose=0 min-mtu=1280 mtu=1480 mru=1480 #ccp=1 check-ip=1 # . # replace - accel- , . # deny accel- #single-session=replace # MPPE (Microsoft Point-to-Point Encryption) # prefer – mppe=prefer ipv4=prefer # , 0, PPP LCP - n . lcp-echo-interval=300 # - , n . lcp-echo-failure=6 [dns] dns1=8.8.8.8 dns2=8.8.4.4 [auth] #any-login=0 #noauth=0 [pptp] bind=..1.99 echo-interval=300 echo-failure=6 verbose=0 [l2tp] bind=..1.99 #ppp-max-mtu=1300 dictionary=/usr/local/share/accel-ppp/l2tp/dictionary hello-interval=300 #timeout=60 #rtimeout=5 retransmit=3 host-name=vpn.mydomain.ru #dir300_quirk=1 #secret= verbose=0 [radius] dictionary=/usr/local/share/accel-ppp/radius/dictionary nas-identifier=cisco nas-ip-address=127.0.0.1 gw-ip-address=..1.99 auth-server=127.0.0.1:1812,Radius-Sicret acct-server=127.0.0.1:1813,Radius-Sicret server=127.0.0.1,Radius-Sicret,auth-port=1812,acct-port=1813,req-limit=0,fail-time=0 dae-server=127.0.0.1:3799,Radius-Sicret timeout=5 max-try=3 acct-timeout=600 acct-delay-time=1 verbose=0 [shaper] attr=Filter-Id #down-burst-factor=1.0 #up-burst-factor=1.0 #latency=50 #mpu=0 #time-range=1,7:00-00:59 #time-range=2,1:00-3:59 #time-range=3,4:00-6:59 #leaf-qdisc=sfq perturb 10 up-limiter=htb down-limiter=htb cburst=1375000 ifb=ifb0 r2q=10 quantum=1500 verbose=0 # IP-, : xxxx/mask (for example 10.0.0.0/8) [client-ip-range] #192.168.0.0/18 disable [log] log-file=/var/log/accel-ppp/accel-ppp.log log-emerg=/var/log/accel-ppp/emerg.log log-fail-file=/var/log/accel-ppp/auth-fail.log log-debug=/var/log/accel-ppp/debug.log #syslog=accel-pppd,daemon #log-tcp=127.0.0.1:3000 copy=1 color=1 #per-user-dir=per_user #per-session-dir=per_session #per-session=1 level=0 # , #[chap-secrets] #gw-ip-address=..1.99 #chap-secrets=/etc/ppp/chap-secrets [ip-pool] attr=Framed-Pool gw-ip-address=..1.99 10.65.16.129-254,fullaccess 10.65.17.129-254,mobila 10.65.18.129-254,office [cli] telnet=127.0.0.1:2000 tcp=127.0.0.1:2001 #password=123 #[connlimit] #limit=10/min #burst=3 #timeout=60

打ち上げ

service accel-ppp start

何か問題がある場合は、構成のログレベルを上げてログを確認します。

負荷がかかった状態で作業するには、少しのチューニングが必要です。VPN上に500未満の同時クライアントがある場合、アイテムnet.ipv4.ip_forward = 1を除き、それを行うことができます。

/etc/sysctl.confに追加します

###############################

net.ipv4.ip_forward = 1

net.ipv4.neigh.default.gc_thresh1 = 1024

net.ipv4.neigh.default.gc_thresh2 = 2048

net.ipv4.neigh.default.gc_thresh3 = 4096

net.ipv4.netfilter.ip_conntrack_max = 9548576

net.netfilter.nf_conntrack_max = 9548576

#選択的ACKとタイムスタンプをオフにする

net.ipv4.tcp_sack = 0

net.ipv4.tcp_timestamps = 0

#メモリ割り当て最小/圧力/最大

#読み取りバッファ、書き込みバッファ、およびバッファスペース

net.ipv4.tcp_rmem = 10,000,000 10,000,000 10,000,000

net.ipv4.tcp_wmem = 10,000,000 10,000,000 10,000,000

net.ipv4.tcp_mem = 10,000,000 10,000,000 10,000,000

net.core.rmem_max = 524287

net.core.wmem_max = 524287

net.core.rmem_default = 524287

net.core.wmem_default = 524287

net.core.optmem_max = 524287

net.core.netdev_max_backlog = 300000

net.core.netdev_tstamp_prequeue = 0

###############################

net.ipv4.ip_forward = 1

net.ipv4.neigh.default.gc_thresh1 = 1024

net.ipv4.neigh.default.gc_thresh2 = 2048

net.ipv4.neigh.default.gc_thresh3 = 4096

net.ipv4.netfilter.ip_conntrack_max = 9548576

net.netfilter.nf_conntrack_max = 9548576

#選択的ACKとタイムスタンプをオフにする

net.ipv4.tcp_sack = 0

net.ipv4.tcp_timestamps = 0

#メモリ割り当て最小/圧力/最大

#読み取りバッファ、書き込みバッファ、およびバッファスペース

net.ipv4.tcp_rmem = 10,000,000 10,000,000 10,000,000

net.ipv4.tcp_wmem = 10,000,000 10,000,000 10,000,000

net.ipv4.tcp_mem = 10,000,000 10,000,000 10,000,000

net.core.rmem_max = 524287

net.core.wmem_max = 524287

net.core.rmem_default = 524287

net.core.wmem_default = 524287

net.core.optmem_max = 524287

net.core.netdev_max_backlog = 300000

net.core.netdev_tstamp_prequeue = 0

###############################

適用します:

sysctl -p

/ etc / ppp / chap-secretsで指定されたユーザー名とパスワードを使用して、IPsecなしでPPTPおよびL2TPに接続しようとします。

サーバー自体では、接続されているクライアントのリストを次のように表示できます。

accel-cmd show session

accel-cmdのヘルプを読むことを強くお勧めします。これには、セッションを中断することなくユーザー認証方法をその場で変更するなど、多くの機能があります。

すべて問題なければ、次の項目に進みます

2)IPsec

それが何であるか、なぜそれが必要なのかを知るために、 ここに簡単に

インストールする

apt-get -t wheezy-backports install strongswan libcharon-extra-plugins

構成可能

nano /etc/ipsec.conf

ipsec.conf

# ipsec.conf - strongSwan IPsec configuration file config setup # strictcrlpolicy=no include /var/lib/strongswan/ipsec.conf.inc conn %default ikelifetime=1440m keylife=60m rekeymargin=3m keyingtries=1 keyexchange=ikev1 authby=xauthpsk # Dead Peer Detection (DPD) , , dpdaction=clear # DPD # dpddelay=35s # DPD # dpdtimeout=300s # . IPsec , IP- fragmentation=yes # . Windows . rekey=no # ciphersuites IKE ike=aes256gcm16-aes256gcm12-aes128gcm16-aes128gcm12-aesxcbc-sha256-sha1-modp4096-modp2048-modp1024,aes256-aes128-sha256-sha1-modp4096-modp2048-modp1024! # ciphersuites esp=aes128gcm12-aes128gcm16-aes256gcm12-aes256gcm16-modp4096-modp2048-modp1024,aes128-aes256-sha1-sha256-modp4096-modp2048-modp1024,aes128-sha1-modp1024,aes128-sha1! conn L2TP_Accel-PPP authby=psk rekey=no type=transport esp=aes128-sha1,null-sha1,md5 ike=aes128-sha-modp1024,null-sha1,md5 left=194.135.1.99 leftprotoport=17/%any # 1701 iOS right=%any rightprotoport=17/%any rightsubnetwithin=0.0.0.0/0 auto=add compress=no dpddelay=30 dpdtimeout=120 dpdaction=clear forceencaps=yes conn IPsec authby=secret rekeymargin=3m keyingtries=1 keyexchange=ikev1 leftfirewall=yes rekey=no left=XX.YY.1.99 leftsubnet=0.0.0.0/0 leftauth=psk rightsourceip=%radius rightdns=8.8.8.8 right=%any rightauth=psk rightauth2=xauth-radius dpdaction=clear dpdtimeout = 5s auto=add

次に、秘密鍵を指定します

nano /etc/ipsec.secrets

: PSK "Sicret-Test-Key"

Freeradiusとのさらなる統合のために、編集も行います

nano /etc/strongswan.d/charon/eap-radius.conf

eap-radius.conf

eap-radius { accounting = yes load = yes nas_identifier = StrongSwan # Radius secret = Radius-Sicret server = 127.0.0.1 dae { enable = yes listen = 127.0.0.1 port = 3799 secret = Radius-Sicret } forward { } servers { } xauth { } }

打ち上げ

service ipsec start

次のようなステータスを確認できます。

ipsec statusall

3)FreeRadius

*それが何であるかを知らない人のために。

標準としてインストール

apt-get install freeradius freeradius-ldap

FreeRadiusユーザーの設定を含む/etc/freeradius/clients.confファイルを修正します。ローカルAccel-PPPおよびStrongswanデーモンがあり、以下の内容は最小限です。

client localhost { ipaddr = 127.0.0.1 secret = Radius-Sicret nastype = cisco shortname = MY_TEST_VPN }

次に、起動用のプロファイルを準備します。標準プロファイルはここにあります/ etc / freeradius /サイト対応/デフォルト

、次の形式にする必要があります。

/ etc / freeradius /サイト対応/デフォルト

* LDAPとの統合が設定されるまで、ldapおよびntlm_authに関連するすべてのオプションをコメント化してから、それらのいずれかをコメント解除する必要がありますが、一度に両方ではなく、競合します。この例では、作業設定にはすでにグループが含まれています。

authorize { preprocess chap mschap ldap # ntlm_auth digest suffix eap { ok = return } files expiration logintime pap } authenticate { Auth-Type PAP { pap } Auth-Type CHAP { chap } Auth-Type MS-CHAP { mschap } Auth-Type LDAP { ldap } # Auth-Type ntlm_auth { # ntlm_auth # } digest unix eap } preacct { preprocess acct_unique suffix files } accounting { detail unix radutmp exec attr_filter.accounting_response } session { radutmp } post-auth { exec Post-Auth-Type REJECT { attr_filter.access_reject } } pre-proxy { } post-proxy { eap }

次に、ローカルユーザーのファイルと、LDAPからのさまざまなグループの設定の説明を作成します。

/ etc / freeradius / users

# , , # #perl -e 'print(crypt("testpassword","abrakadabra")."\n");' # #testuser Crypt-Password := "abA5hjwYqm1.I" testuser Cleartext-Password := "testpassword" , MS-CHAP-Use-NTLM-Auth := 0 Service-Type = Framed-User, Framed-Protocol = PPP, # IP, , Framed-Pool Framed-IP-Address = 10.65.18.12, Framed-IP-Netmask = 255.255.255.255, # , ip-pool accel-ppp Framed-Pool = "office", # . Filter-Id = "100000/100000", # , Reply-Message = "Accepted from local file" # # Idle-Timeout, Acct-Interim-Interval .. # LDAP, # remote-connection office, ip-pool accel-ppp DEFAULT Ldap-Group == "remote-connection" Service-Type = Framed-User, Framed-Protocol = PPP, Framed-Pool = "office", Filter-Id = "100000/100000" # DEFAULT Ldap-Group == "full-access" Service-Type = Framed-User, Framed-Protocol = PPP, Framed-Pool = "fullaccess" # # Filter-Id = "100000/100000" DEFAULT Ldap-Group == "mobile-access" Service-Type = Framed-User, Framed-Protocol = PPP, Framed-Pool = "mobila", Filter-Id = "100000/100000"

再起動半径

service freeradius restart

*デバッグのために、端末freeradius -Xでログ出力モードで実行できます

すべてが正常で、起動にエラーがない場合は、テストユーザーを確認します。

radtest testuser testpassword 127.0.0.1 0 Radius-Sicret

次のような回答が得られます。

Sending Access-Request of id 238 to 127.0.0.1 port 1812 User-Name = "testuser" User-Password = "testpassword" NAS-IP-Address = XX.YY.1.99 NAS-Port = 0 Message-Authenticator = 0x00000000000000000000000000000000 rad_recv: Access-Accept packet from host 127.0.0.1 port 1812, id=238, length=105 Service-Type = Framed-User Framed-Protocol = PPP Framed-IP-Address = 10.65.18.12 Framed-IP-Netmask = 255.255.255.255 Framed-Pool = "office" Filter-Id = "100000/100000" Reply-Message = "Accepted from local file"

回答にAccess-Acceptが含まれている場合、すべてが正常であり、FreeradiusとLDAPの統合の構成に進むことができます。事前にこのセクションに構成を配置し、修正する必要があります。

nano / etc / freeradius / modules / ntlm_auth

* KR.LOCの代わりに、ドメインを示す

exec ntlm_auth { wait = yes program = "/usr/bin/ntlm_auth --request-nt-key --domain=KR.LOC --username=%{mschap:User-Name} --password=%{User-Password}" }

mschap、tkを介して少し調整します。 papは安全に使用できません。

nano / etc / freeradius / modules / mschap

mschap { # use_mppe = yes # , , - yes require_encryption = no require_strong = yes with_ntdomain_hack = no ntlm_auth = "/usr/bin/ntlm_auth --request-nt-key --username=%{%{Stripped-User-Name}:-%{%{User-Name}:-None}} --challenge=%{%{mschap:Challenge}:-00} --nt-response=%{%{mschap:NT-Response}:-00}" }

そして最も重要なのは、LDAPとの直接統合

nano / etc / freeradius / modules / ldap

に減らす

*アクセス設定を独自のldapに変更することを忘れないでください。ユーザーアカウントには、ドメイン内のプロファイルを読み取る権限が必要です。

ldap { server = "10.13.205.7" # identity = "sf-test@KR.LOC" # password = "987654321" # basedn = "dc=KR,dc=LOC" # filter = "(sAMAccountName=%{%{Stripped-User-Name}:-%{User-Name}})" ldap_connections_number = 5 max_uses = 0 #port = 389 timeout = 4 timelimit = 3 net_timeout = 1 tls { start_tls = no } dictionary_mapping = ${confdir}/ldap.attrmap password_attribute = userPassword edir_account_policy_check = no groupname_attribute = cn groupmembership_filter = "(|(&(objectClass=GroupOfNames)(member=%{control:Ldap-UserDn}))(&(objectClass=GroupOfUniqueNames)(uniquemember=%{control:Ldap-UserDn})))" groupmembership_attribute = memberOf access_attr_used_for_allow = yes chase_referrals = yes rebind = yes # set_auth_type = yes keepalive { idle = 60 probes = 3 interval = 3 } }

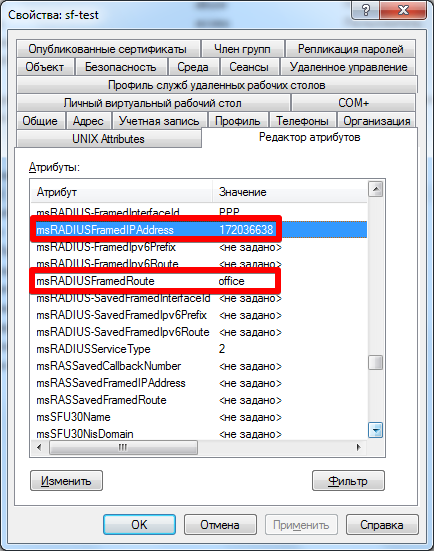

別の重要な点は、特定のユーザーの半径属性をldapドメイン属性から直接取得するには、相互の対応を構成する必要があります。これは/etc/freeradius/ldap.attrmapファイルで行われます。独自のいくつか:

replyItem Framed-IP-Address msRADIUSFramedIPAddress replyItem Framed-Pool msRADIUSFramedRoute

したがって、ユーザーのドメインでmsRADIUSFramedIPAddress個人属性を指定すると、半径を転送して、それをFramed-IP-Address属性であると見なし、類推によるプールについて、VPNを介してユーザーに明示的に発行します。

ドメイン側からは、次のようになります。

IPはIP計算機でHEXに変換する必要があります。もちろん、属性エディターを使用してldapの任意の属性を作成できますが、説明を加速するために標準のものを使用します。

*これらのオプションはsamba4の設定後に利用可能になります。/etc/freeradius/sites-enabled/defaultのldapセクションのコメントを忘れないでください。

4)SAMBA 4

*クイックリファレンス

開始するには、必要なものをすべてインストールします。

apt-get install krb5-user libpam-krb5 samba winbind libnss-winbind libpam-winbind -t wheezy-backports

Sambaの設定は/etc/samba/smb.confファイルにあります

smb.conf

*ドメイン名を自分のものに変更することを忘れないでください。

[global] obey pam restrictions = Yes log file = /var/log/samba/log.%m log level = 1 socket options = TCP_NODELAY SO_SNDBUF=8192 SO_RCVBUF=8192 encrypt passwords = yes idmap config * : range = 10000-20000 idmap config * : backend = tdb auth methods = winbind name resolve order = hosts bcast lmhosts case sensitive = no dns proxy = no netbios name = SAMBA server string = %v samba password server = DC02.KR.LOC # realm = KR.LOC client use spnego = yes client signing = yes local master = no domain master = no preferred master = no workgroup = KR debug level = 2 # ads security = ads unix charset = UTF-8 dos charset = 866 max log size = 50 os level = 0 follow symlinks = yes winbind uid = 10000-20000 winbind gid = 10000-20000 winbind enum groups = yes winbind enum users = yes

ここでwinbindを構成します(SambaがADユーザーを認識し、ローカルユーザーとして通信できるようにします)。

ファイル/etc/nsswitch.confを編集して、追加する必要があります。

passwd: compat winbind group: compat winbind shadow: compat winbind

Kerberosを構成するために残ります(SambaをActive Directoryに統合するために使用)

ファイル/etc/krb5.confをフォームに入れます

krb5.conf

*ドメインを独自のものに変更します。

[logging] default = FILE:/var/log/krb5.log kdc = FILE:/var/log/krb5kdc.log [libdefaults] default_realm = KR.LOC clockskew = 500 dns_lookup_realm = false dns_lookup_kdc = true ticket_lifetime = 324000 [realms] KR.LOC = { kdc = DC02.KR.LOC admin_server = DC02.KR.LOC default_domain = KR.LOC } [domain_realm] .kr.loc = KR.LOC [login] krb4_convert = true krb4_get_tickets = false

構成が修正され、サービスを再起動できます。

service samba restart service winbind restart

ドメインユーザーを確認します。

kinit sf-test@KR.LOC

パスワードのリクエストを受け取り、入力します。

Password for sf-test@KR.LOC:

すべてが問題ない場合、画面に出力は表示されません。すべてが表示されている場合は、設定のエラーを注意深く読んで修正してください。

私たちはすべてがあなたとうまくいっていると信じて、ドメイン内のサーバーに入ります

net join –U sf-test@KR.LOC

winbindの動作を確認します。

wbinfo -u wbinfo -g

出力には、ドメインユーザーとグループのリストが表示されます。

ドメインユーザーがローカルとして認識されているかどうかを確認するには、次のコマンドを使用できます。

id domain_user

認証モジュールの動作を確認します(ログイン/パスワード/ドメイン-当然私たちのもの)

ntlm_auth --request-nt-key --domain=KR.LOC --username=sf-test --password=123456789

OKになったので、radius configでldapまたはntlm_authモジュールのコメントを解除し(ドメイングループが不要な場合)、freeradiusを再起動し、ドメインアカウントでVPNサーバーの作業を楽しんでください。

radtest -t mschap sf-test 123456789 127.0.0.1 0 Radius-Sicret

これで、自宅でVPN接続を作成し、全体を確認できます。

5)ボーナス

メモをスクロールして、ネットワークダイアグラムをもう一度見て、IPsecのサイト間接続があることを思い出しました。VPNユーザーが他のネットワークにアクセスする必要がある場合にも便利です。これはすべてファイアウォールによって実装されますが、このためのストロングスワンの設定例以下に接続を示します。

ipsec.conf

/etc/ipsec.confで 、セクションを最後に追加します。

conn juniper forceencaps=yes dpddelay=30 # Dead peer detection - 30 - keep-alive dpdtimeout=120 # dpd 120 , # IKE alg 3DES - HASH sha1 - DH group 2 (1024) ike=3des-sha1-modp1024 # IKE lifetime 86400 seconds (24 hours) ikelifetime=86400s # IKE auth method Pre-Shared Key (PSK secret) authby=secret # IPSec type tunnel type=tunnel # - #left side (myside) left=..1.99 # OpenSWAN side leftsubnet=10.65.0.0/16 # , right=..116.5 # rightsubnet=192.168.105.0/24 # , VPN auto=start esp=3des-sha1,3des-md5 keyexchange=ikev1

おわりに

すべてが初めてうまくいき、そうでなければすぐにうまくいったことを願っています-コメントで質問してください。 間違い、タイプミス、あいまいさ、またはメモの認識を妨げる他の瞬間を見つけた場合、著者は病理学的に読み書きができません。PMでお知らせください。 お時間をありがとうございました。