今週、Stagefrightのセキュリティバグを悪用するエクスプロイトコードがリリースされました。 これらの脆弱性は、Zimperiumの研究者によって発見されました。Zimperiumは、特別に細工されたエクスプロイトを使用した攻撃について説明したブログです。

研究者は、2015年4月と5月に脆弱性の脆弱性をOS開発者に渡しました。 それ以来、Googleのスペシャリストはセキュリティの修正に取り組んでおり、その修正はパートナー(スマートフォンメーカーを含む)に引き継がれましたが、まだ問題を解決することができませんでした。

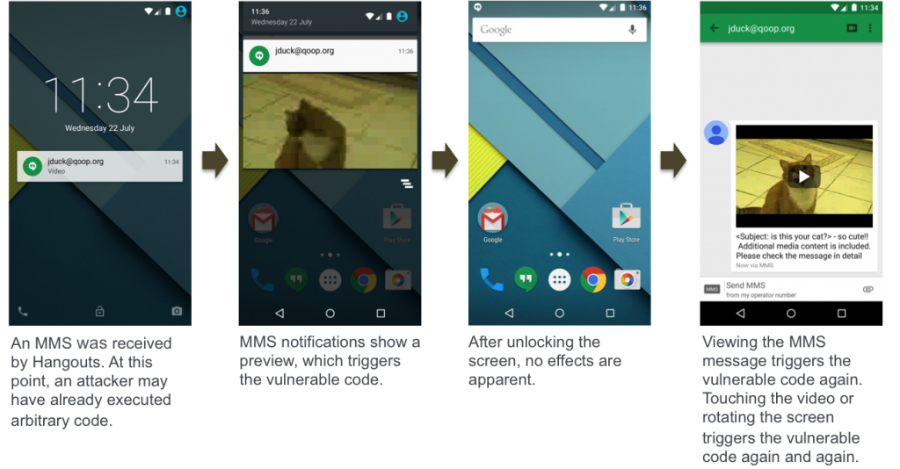

たとえば、ハングアウトとメッセンジャー用にリリースされたパッチは、悪意のあるMMSメッセージを使用してZimperiumブログで説明されている攻撃のみをブロックします。 さらに、一部のパッチは非常に標準以下であったため、攻撃者はインストール後でも脆弱性を悪用する可能性があります(例: CVE-2015-3864 )。 セキュリティ研究者によると、現在利用可能なすべてのパッチを備えたNexus 5デバイスでさえ、攻撃に対して脆弱です。

セキュリティバグの修正により、GoogleはZimperiumの研究者にProof of Concetエクスプロイトコードの延期を依頼するようになりましたが、同社は9月9日にブログに投稿しました。

PythonスクリプトはMP4形式のメディアファイルを生成し、脆弱性CVE-2015-1538を悪用し、攻撃者がデバイスにアクセスできるようにします。 その後、攻撃者はリモートで写真を撮ったり、スマートフォンのマイクから音声を聞いたりすることができます。 新しい保護メカニズムの導入により、この脆弱性はAndroid 5.0の新しいバージョンでは機能しません。

Stagefrightコンポーネントの脆弱性を発見したのはZimperiumの研究者だけではありません。 モスクワの36歳の研究者であるEvgeny Legerovも、このコンポーネントに2つのゼロデイ脆弱性を発見しました。 Googleは、Legerovによって発見された脆弱性を修正するために、パートナー向けのパッチ(1、2、3)をリリースしました。

情報セキュリティ会議で、Positive Technologiesの研究者は、 4G通信およびSIMカードのセキュリティに関する研究の結果も示しました( ハッキングされる可能性もあります )。

5月にモスクワで開催されたPositive Hack Daysフォーラムでは、モバイル通信MiTM Mobileをハッキングするコンテストも開催されました-Habréで彼のタスクのセレクションを公開しました (イベントへの訪問者の中には、デバイスのハッキングに関するメッセージを受け取りました)。 リンクは、このトピックに関するウェビナーエントリを提供します。