この記事はかなり前に考案されましたが、直接的な原因は、長年の疑念を検証できる単純な実験でした。

まず、すべての人への贈り物を目的としたパーティーからの3つのフラッシュドライブがすべて書き出され、倉庫で受け取られました。 倉庫の従業員は実験に気づかず、箱からランダムに入れられたUSBフラッシュドライブを取り出したことに特に注意します。

注意! この記事は、この製品またはその製品を中傷することを意図したものではありません。 特定の製品を示すことができるスクリーンショットのすべての場所は、慎重に塗りつけられています。 技術に関する情報は、会議での会話または(残念ながら非常にまれに判明しました)-ドキュメントから取得されました。

誰もが、リムーバブルメディアの制御されない使用が良いものにつながらないことを知っています。 感染、ファイルリーク、さらにはポートの焼損。 当然、管理者はホワイトリストを定義することにより、リムーバブルメディアの使用を合理化しようとします。 しかし、これは問題をどの程度解決しますか?

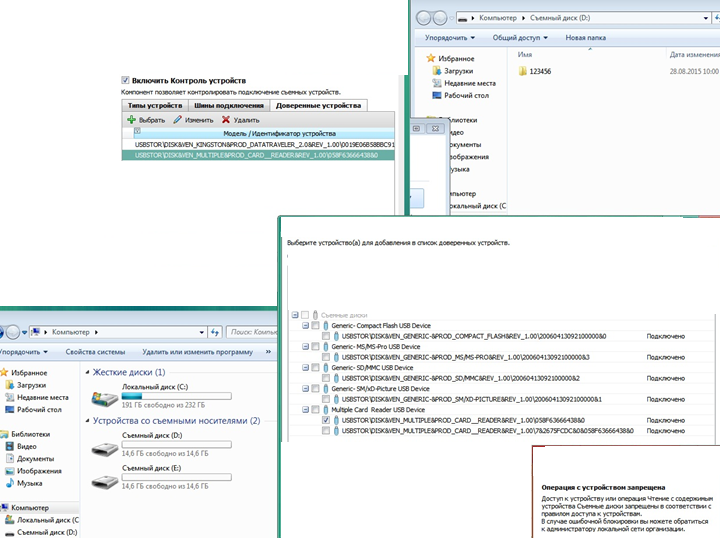

そのため、ホワイトリストを作成する機能を含むソリューションの1つをインストールします(ホワイトリストに追加する手順は説明しません。製品ごとに若干異なるため、スキップします)。

倉庫で受け取ったものから最初のフラッシュドライブを印刷して挿入します。 ホワイトリストに追加します。

2番目のフラッシュドライブを挿入します。

システムは違いを認識しません! これが信頼できるリストです。

最初のフラッシュドライブ(以前に挿入したもの)を接続してみましょう。 許可していましたが、以前に挿入したポートに2番目のフラッシュドライブが挿入されました。

ロックがあります! ホワイトリストにあるフラッシュドライブの真実のみ...

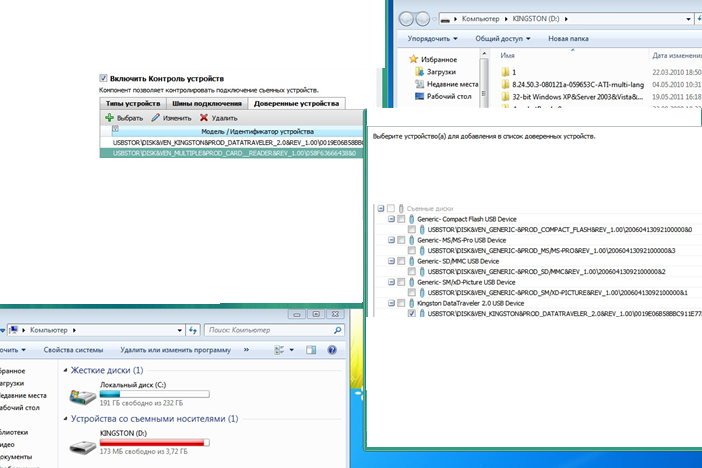

興味深いことに、2つのキングストンが見つかり、テストされました(管理者は通常、すでに気に入ったモデルを購入しますが、注文に応じて-異なる時間に)

最初のものを挿入し、ホワイトリストに追加します

2番目のキングストンを挿入します。

ロックがあります!

合計:

- このテクノロジーは機能しますが、1つのバッチ(および中国語を知っている人は1人ではないかもしれません)のデバイスが同じ方法で定義されているため、ホワイトリストを作成する前に、それぞれが一意のフラッシュドライブのバッチを必ず選択する必要があります。 そうでなければ、特定の条件下で、メディア自体の技術的なトリックに頼らずにUSBデバイスを交換できます。

- 残念ながら、フラッシュドライブのパラメーターを秘密にすることは現実的ではありません。 したがって、管理者は、挿入されたのは許可されたフラッシュドライブであり、悪意のあるフラッシュドライブではないと盲目的に信じてはなりません。 また、アクセス権を区別する必要があります(Captain Evidence。はい)。

情報セキュリティ業界では、専門家が暗号化システムのオープン性を要求する状況が生じていますが、他のすべての技術が閉じられているという事実を冷静に受け止めています。 閉鎖は理解できます-攻撃者の内部を知ることは、弱点、アーキテクチャ、および脆弱性を悪用する可能性があります。 しかし、正当化できないのは、この技術やその技術の限界を明確に説明する情報セキュリティの専門家向けのガイドラインがないことです。 ほとんどすべての会議で、セキュリティシステムに穴がたくさんあることを参加者に指で証明する必要があります。 そして、最も悲しいことは、特定の製品がファッショナブルまたは「必要な」技術を使用していないという事実について、定期的に笑いの波があるということです。

リストを調べてみましょう(これらの技術はウイルス対策で使用されていますが、何らかの理由で他の種類の製品でも同様のリストを作成できるようです)。

DNSBLデータベースに基づくスパムフィルタリング 。 1つの引用 :

一部のメール管理者は、スパム(スパムメーリングで見られるホストのブラックリスト)をフィルタリングするときに、いわゆるDNSBL(RBL)に依存しています。 したがって、DNSBLチェックをメールサーバーに追加しないでください...ホストはこれらのリストに完全にランダムに入力され、通常のホストがそこに到達しないという保証はありません(ある時点で、ウイルススパム、しかし今ではウイルスはすでに治癒しているか、より簡単ではるかにリアルです-スパマーが巻き込まれている大規模ネットワーク用の1つの外部IP)。

このようなデータベースは、ベンダー(スパム対策ソリューションプロバイダー)またはソリューションを使用するクライアントによって制御されません。 実際の状況は、誰かが送信者を偽装してベーストラップに送信する場合です(たとえば、ボットネットからのスパムの流れを整理することによって)。 前回、サマラでの同様のケースについて話されました。 DNSBLデータベースの次回の更新の結果、データベースに落ちたドメイン/アドレスへの手紙は通過を停止します。 DNSBLデータベースのすべての所有者について言うことはできませんが、彼らはまた、データベースからの削除がお金のために起こる状況について話しました。

グレーリストテクノロジーに基づくスパムフィルタリング 。 ここでは意見が異なります。 誰がそれが効果的であると言い、誰がスパム送信者が電子メールの受信の遅れを愚かに無視していると言います。 これはスパム技術による可能性があります。 ボットネットを介して送信する場合、遅延は無視できますが、特殊なサーバーを使用する場合、遅延は重大になる可能性があります。

脆弱性分析システム 。 必要なことですが、盲目的に信用することはできません。 実践が示すように、既知の脆弱性のみが知られています-すべての脆弱性がそれらによって発見されることに依存するべきではありません。 繰り返しになりますが、個人用ウイルス対策で使用される脆弱性検索システムが特別な製品のレベルに対応していることは非常に大きな疑念があります。 私は技術の説明、その限界を見たことはありません。

仮想キーボード 。 個人情報、リモートバンキングのパスワードなどを保護するための柱の1つとして宣伝されています。

仮想キーボードは、Microsoft Internet Explorer、Mozilla Firefox、およびGoogle Chromeのブラウザーで作業している場合にのみ、個人情報の傍受から保護します。 他のブラウザで作業する場合、仮想キーボードは入力された個人データを傍受から保護しません。

ブラウザの設定で[拡張保護モード]チェックボックスがオンになっている場合、WindowsストアのMicrosoft Internet Explorer 10ブラウザおよびMiscrosoft Internet Explorer 10ブラウザでは、仮想キーボードを使用できません。 この場合、カスペルスキーインターネットセキュリティインターフェイスから仮想キーボードを呼び出すことをお勧めします。

仮想キーボードは、そのようなデータの入力を必要とするWebサイトがハッキングされた場合、個人データを保護できません。この場合、情報は攻撃者の手に直接落ちるためです。

そのような制限を聞いた人はどれくらいいますか?

多くのスパイウェアには、ユーザーの個人データのその後の分析と抽出のために攻撃者に自動的に送信される画面キャプチャ機能があります。 仮想キーボードは、スクリーンショットを撮ることにより、入力された個人データが傍受されるのを防ぎます。

仮想キーボードは、DirectXテクノロジを使用してスクリーンショットを撮るのと同様に、Print Screenキーとオペレーティングシステムパラメーターで指定された他のキーの組み合わせを押してスクリーンショットを撮ることを妨げません。

2つの段落の非常に興味深い組み合わせ。 したがって、情報をキャプチャできる悪意のあるプログラムは、仮想キーボードからキーストロークを完全に削除します。

そして今、マーケティング文書からの引用:

また、安全なデータ入力を確保するために、仮想キーボードと特別なドライバーを使用して、ハードウェアキーボードのデータ入力を保護します。 その結果、キーストロークを記録するプログラム(キーロガー)とスクリーンショットを撮るプログラム(スクリーンショット)から保護されます。

パスワードマネージャー 。 パスワードをコンピューターに保存するという考え自体は悪くありませんが、そのようなプログラムには脆弱性があり、 ハッキングされる可能性があります。

クラウドアンチウイルス 。 ネットワークには、クラウドテクノロジー用の膨大な数のペインジリックが含まれています。 理解できる限り、クラウドシステムは2つの柱に基づいています。ファイル(リンク)は、多数のユーザーに問題を引き起こさず、クラウドからの評判がローカルシステムの意見よりも優先される場合、肯定的な評判を得ます 。 理論的には、未知の(検出不可能な)ウイルスがユーザーに(ボットネット経由で)拡散し、高い評価を得てから、それが目的の被害者に紹介される可能性があります-そして、ローカルアンチウイルスの意見は無視されます。 実装時にシステム管理者がファイルのレピュテーションを変更しようとした場合、これが成功するという事実ではありません。 百万のレミングスの意見。 ファイルが分析のために実験室に届くまで、自由に配布されます

テクノロジーにプラスはありますか? はい

- ウイルス対策データベースの更新間のファイルのレピュテーションを評価する機能。

- ローカルクラウドを編成する場合、このテクノロジーにより、クラウドに接続された異なるマシンで同じファイルを再確認する必要がなくなります。 実際、チェックサムはキャッシュされます。

クラウドを含む、変更管理に基づくシステム 。 チェックサム計算に基づきます。 発生時の技術は破壊的であるため、スキャン時間を短縮できますが、現在では更新は1時間ごとに、さらに頻繁に行われています。 新しいアップデートの到着時に、システムには以前に未知の悪意のあるファイルが含まれている可能性があるため、各アップデート後にファイルのチェックサムを再計算する必要があります(つまり、1時間に約1回)。これにより、システムのブレーキングが増加します。 さらに、すべての制御システムが同じというわけではありません。 プログラムを実行するパスを変更するだけで、ファイルの制御だけがバイパスされます。

状態監視に基づく製品の最大の欠点は、未知の脅威から保護できないことです。 既に実行中のマルウェアを削除することはできません。

プログラムの動作プロファイルの知識に基づくプロアクティブなシステム 。 それらは、世界中の既存のすべてのプログラムのすべてのプロファイルのデータベースに存在する必要があります(更新を考慮します-結局、古いバージョンもユーザーのために機能します)。これは、プログラムが絶えず更新されるという事実を含め、非現実的です。 これにより、特定のアクションの許可がユーザーに要求される場合があります。 ユーザーは、ウイルスアクションの要求と通常のプログラムのアクションの要求を区別できません。

ウイルス対策と企業管理および更新システムの統合 。 Microsoft Update、MMCなどのシステムを使用する 企業の制御システムとの統合により、特に、制御システムのインターフェイスを切り替えることなく、ネットワーク全体の状態を監視できます。 巨大なプラス。 しかし、ハッカーが企業管理システムにアクセスして、同じアンチウイルスを破壊し、ネットワークを保護しないままにしておくと、状況が発生する可能性があります。 これらのシステムはすべて、自己防衛システムの制御下にあるわけではなく、攻撃者によって傍受される可能性があります。

もちろん、車輪は今ではゴムです。

使用するには、Microsoft .NET Framework 4が必要です。見つからない場合は、インストールを開始します。これには少なくとも800 MBのディスク容量が必要です。

しかし、制御システムが外部ライブラリ上に構築され、ハッカーがいつでも変更できる場合、状況はどの程度安全ですか?

RBSの動作中の着信チャネルの禁止 。 リモートバンキングの傍受が悪意のあるプログラムによって実行された場合、意味がありません。

SMSによる支払いの確認 。 SMSは、たとえばフィッシングを使用して実装された悪意のあるプログラムによって変更される可能性があります。

転送中の支払いデータの保護 -データ暗号化。 すばらしいことですが、保護されたチャネルに入る前にデータを変更できることを忘れることがよくあります。ウイルスはクライアントプログラムと信頼できるチャネルの間にある可能性があります。

保護されたランタイム環境 。 悪意のあるプログラムは、保護された環境にいることを検出でき、現時点では何も問題はありません。 まあ、保護された環境自体がハッキングされる可能性があります。

再び万能薬ではありません。

仮想化システム用のウイルス対策 。

まず、ウイルス対策保護はWindowsでのみサポートされています。 Linux / Unix / ...仮想化でエージェントレスシナリオを実装するには、VMwareを待つ必要があります。 第二に、...ファイルおよび感染した仮想マシンの検疫機能が機能しません。 つまり キャッチされたマルウェアは、システム管理者によってのみ殺害、修復、またはトランペットできます。 第三に...悲しいかな-これらはすべてVMwareのAPIの機能でもあります。

記事からの引用:Eugene Kasperskyの野望、怠business、およびITビジネスにおける貪欲

最も興味深いのは、VmWare APIに基づいたシステムでは完全に不明確であることです。これらのシステムは、既知のマルウェアと戦うことができますか? 実行中のマルウェアなどを削除できますか?

システムをフォーマットすることによるウイルス保護 。 ウイルスはファイルの形であるだけではありません。

当然、セキュリティを確保するために使用されるのはこれだけではありませんが、上記のリストは結論を出すのに十分です。 万能薬は存在しません。 ジャーナリストやマーケティング担当者を盲目的に信頼することは不可能です。 ステートメントは常に確認する必要があります。 特にファッションの次の波が上がるとき。