この問題を解決するために、RouterOSに基づいて構成されたルーターを使用します。 この例では、MikroTik rb951ui(5ポート)。 プロバイダー1は、L2TPを介してポート1(ISP1)に接続されます。 StaticIPの2番目のポートプロバイダー「2」(ISP2)。 ポート3、4、5はネットワーククライアントの接続に使用されます。 ローカルネットワーク上のIPアドレスは、DHCPを介して配布されます。 IPアドレスの可用性によって、最初または2番目のチャネルの操作性を判断します。 たとえば、google.com DNSを使用すると、失敗する可能性はほとんどありません。

アクションのシーケンス。 ルータをポート3に接続し、それに応じてPCのLANインターフェイスに接続します。 winboxユーティリティを使用して、RouterOSを構成します。 MACアドレスにアクセスしてログインします。 ルーター構成インターフェースが表示されます。 (図1)

図 1. RouterOS構成インターフェイス

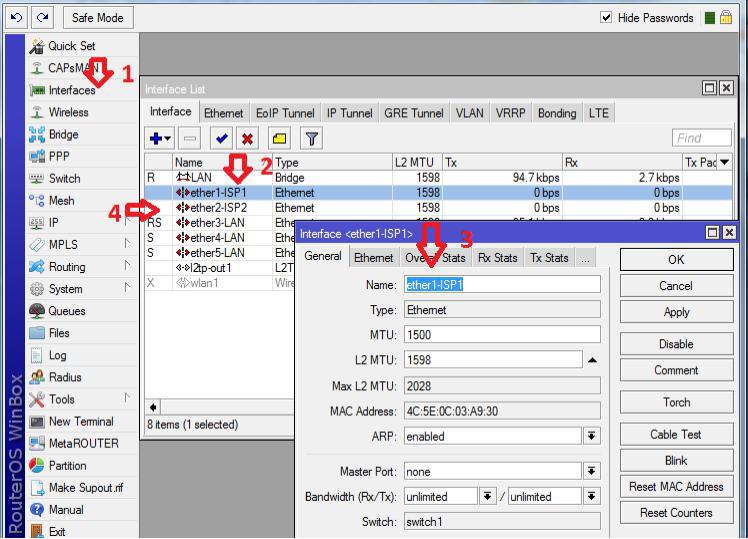

最初に行うのは、図2のプロバイダー「1」とプロバイダー「2」のインターフェースを構成することと、ポート3、4、5のLANを構成することです。

図 2.プロバイダー「1」およびプロバイダー「2」の構成

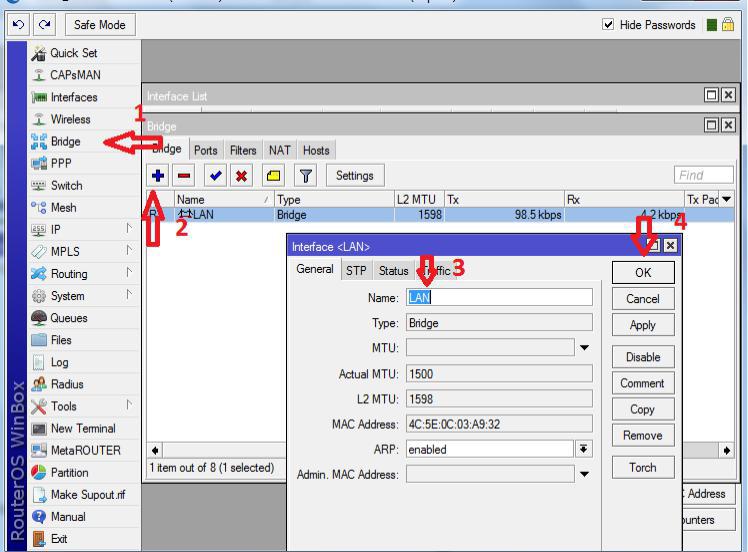

この場合、Interface-1はプロバイダー「1」に属します(ISP1は便宜上の名前です)Interface-2はプロバイダー「2」(ISP2)に属します。 LANを整理するには、メニュー項目「ブリッジ」に移動し、LANという名前のインターフェイスを追加します。 (図3)。

図 3. LAN組織

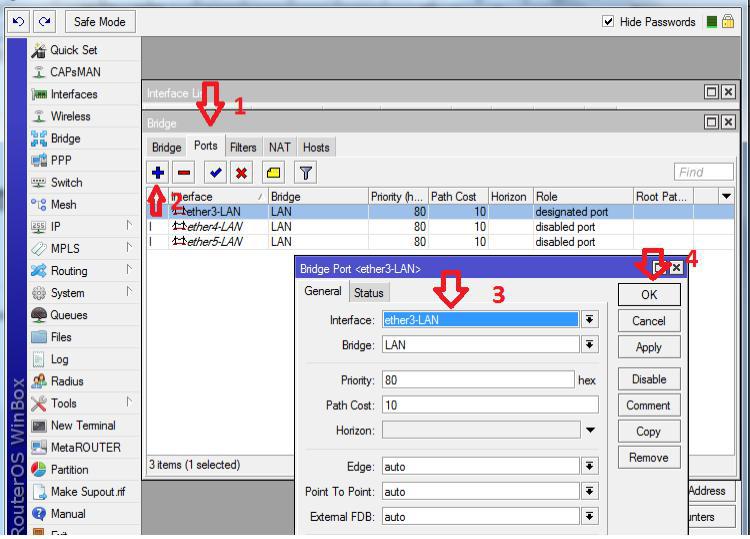

内部ネットワークに属するポートを指定します(図4)

図 4.ポートをLANに追加する

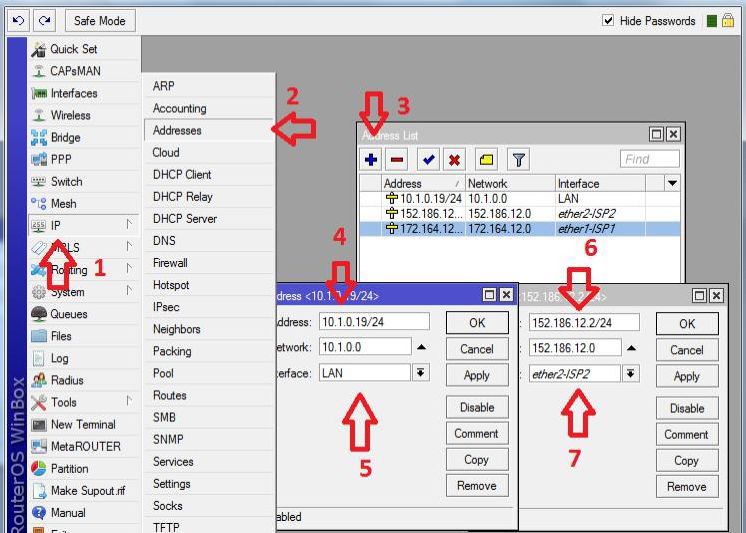

次に、プロバイダーのIPアドレスを追加し、ローカルネットワークのゲートウェイのIPアドレスを指定する必要があります(図5)。

説明:最初に行うことは、ローカルネットワークゲートウェイ(番号4、5)を追加することです。 インターフェイスはLANで示されます。 2番目-2番目のプロバイダーの静的アドレス(数字6、7)を追加します

図 5.インターフェイスのアドレスを追加する

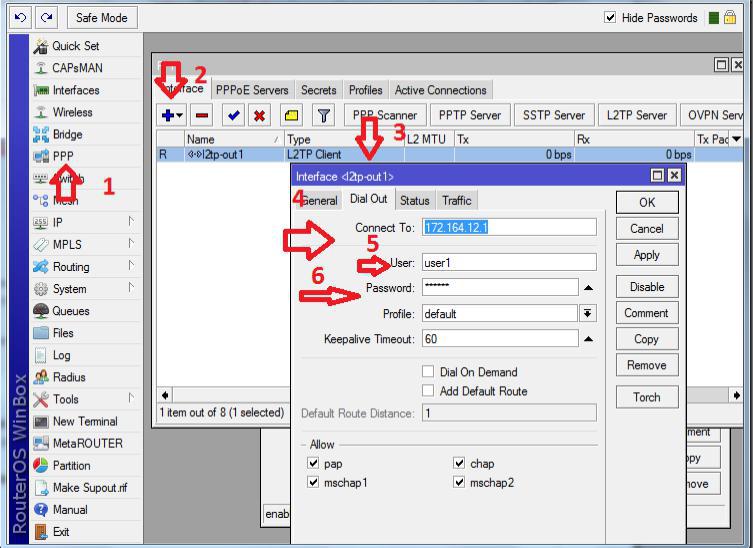

最初のプロバイダーとの接続の組織化はL2TPを介して実行されるため、L2TPクライアントを追加する必要があります(図6)

注:L2TPクライアント(数字2)を追加します。 [ダイヤルアウト]タブで適切なパラメーター、つまり、最初のプロバイダー(番号4、5、および6)によって発行されたサーバーアドレス、ユーザー名、およびパスワードを示します。

図 6. L2TPクライアントの追加

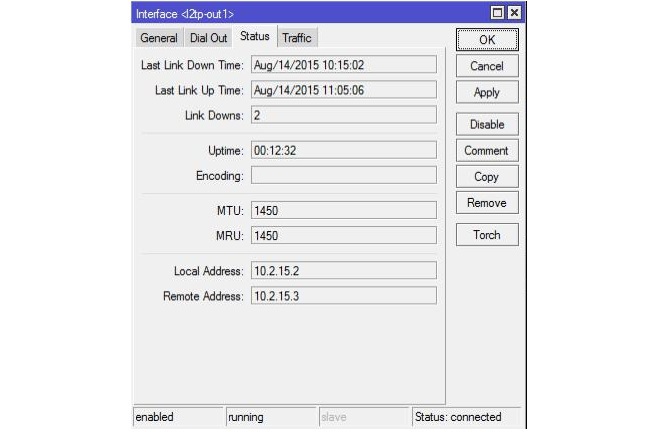

ステータスタブでクライアントを追加すると、接続が確立されます。 (図7)

図 7. L2TP接続ステータス

次に、内部ネットワーククライアントにアドレスを配布するためのDHCPサーバーを整理しましょう。 最初に行うことは、発行済みアドレスのプールを作成し(図8)、DHCPサーバー自体を構成することです。 (図9)。

図 8.発行済みアドレスのプールを作成する

図 9. DHCPサーバーの追加と構成

DHCPサーバーの説明:名前(server1)のサーバーを、前に作成したアドレスプールを持つ内部LANインターフェイスに追加します。 ネットワークで、サーバーにクライアントに送信するパラメーターを指定します。

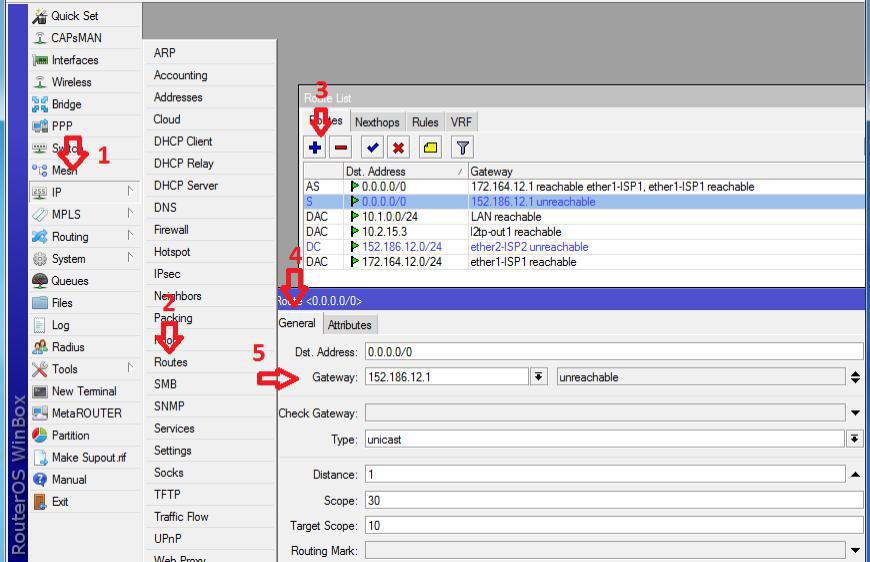

ネットワーク間のすべての相互作用はルーティングテーブルに従って実行されるため、ここで静的ルートを追加する必要があります。 RouterOSでの管理は、「ルート」メニューで実行されます。 ローカルネットワークおよびプロバイダーの内部ネットワークでのアドレス指定が動的に追加されました。 プロバイダーのゲートウェイを介してインターネットへのルート(アドレス0.0.0.0/0)を追加することは残ります。 (図10)。

図 10.静的ルートの追加

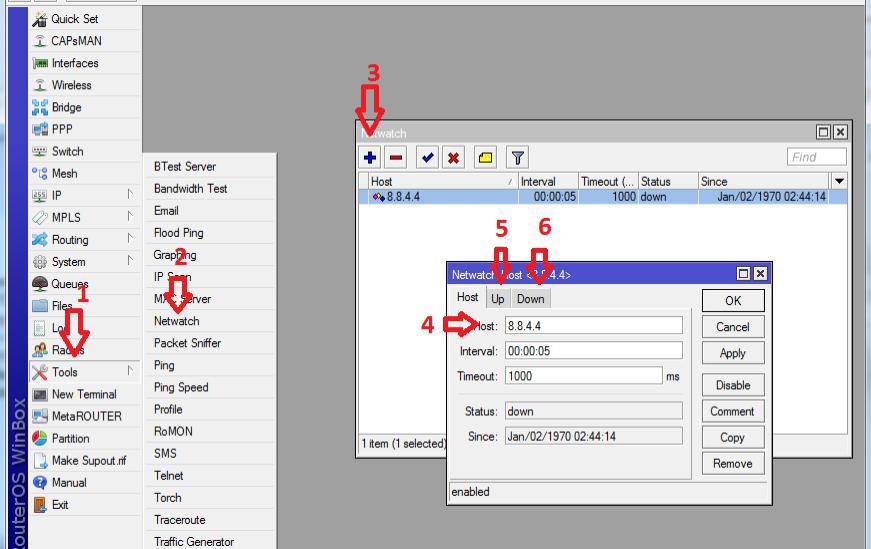

さらに、1つのチャネルにアクセスできない場合は、チャネルの切り替えを整理する必要があります。 ルーターのOSには組み込みのユーティリティ「Netwatch」があり、ICMPリクエスト(ping)を送信してネットワーク上のホストのステータスを監視し、可用性に基づいてアクションを実行できます。 最初のチャネルでIPアドレス8.8.4.4を追跡し、使用できない場合は、2番目のチャネルで機能するようにルートを切り替えます。

新しい「Netwatchホスト」を作成します。「ホスト」列には監視対象のIPアドレスを示し、「間隔」にはチェックの頻度を示します。 (図11)。

図 11.チャンネル切り替え設定

最後に、[Up]タブ(番号5)で、次のルールを記述する必要があります。

#「ISP1」というコメント(メインチャネル)でルートを有効にする

/ ip route set [コメントを検索= "ISP1"]無効= no

#コメント「ISP2」(バックアップチャネル)でルートを無効化

/ ip route set [find comment = "ISP2"] disabled = yes

[Down]タブで、次のルールを記述します。

#コメント "ISP1"(バックアップチャネル)でルートを無効化

/ ip route set [コメントを検索= "ISP1"]無効=はい

#「ISP2」というコメントでルートを有効にします(メインチャンネル)

/ ip route set [コメントを検索= "ISP2"]無効= no

通過するトラフィックのルールを設定する

組み込みのファイアウォールを使用して、すべてのトラフィックを完全に制御できます。ISP2でpingを禁止する必要があります。 このために、ターミナルウィンドウに次のように記述します。

#icmpプロトコルの使用を承認する

ip firewall filter add chain = input comment = "Permit icmp"

#ISP2経由のping 8.8.4.4を制限

ip firewall filter add action =ドロップチェーン=出力コメント=「8.8.4.4を予約済みインターネットチャネルに拒否」dst-address = 8.8.4.4 out-interface = "ether2-internet II(reserve)" protocol = "icmp"

この資料は入門書であり、2つのプロバイダーによるネットワーク管理の問題を理解することを目的としています。