WSUSを使用して、システム管理者はサーバーとワークステーションでソフトウェアの更新を調整します。 既定では、MicrosoftはWSUSに対してセキュリティで保護されていないHTTPプロトコルを使用します。HTTPSを有効にするには、管理者は多くの操作を実行する必要があります。 しかし、それらは常に実行されるとは限りません。 SSL暗号化の欠如を利用して、英国の企業Context Information Securityの専門家は、ターゲットシステムに偽の更新をダウンロードしてインストールすることができました。 このような更新は、サイバー犯罪者が悪意のあるプログラムをダウンロードし、管理者権限でアクセスするために使用できます。

研究者は、ARPスプーフィング(WPADインジェクションを使用したバリアントも可能)を使用してMITM攻撃を実行し、クライアントとWSUSサーバーの間でSOAPリクエストをインターセプトおよび変更し、更新のメタデータを変更しました。

今日、HTTPSの外部のWSUSサーバーから更新をダウンロードするWindowsベースのコンピューターは、このような攻撃に対して脆弱であり、英国の専門家は、企業がWSUSセキュリティポリシーを確認することを推奨しています。

WSUSでSSL暗号化の存在を確認するには、次のレジストリキーを調べる必要があります。

HKLM\Software\Policies\Microsoft\Windows\WindowsUpdate

WUServerは、更新サーバーのURLです。 このアドレス(たとえば、

HTTP: / /wsus-server.local: 8530

)がHTTPSで始まっていない場合、コンピューターは攻撃に対して脆弱です。

-

HKLM\Software\Policies\Microsoft\Windows\WindowsUpdate\AU

0の場合、WUServerパラメーターは無視されます。 コストが1の場合、WSUSのSSLは機能します。 他のWindows Updateレジストリキーはこちらにあります 。

管理者は、次のアドレスでWSUSグループポリシー設定を確認できます。

-

Windows Components > Windows Update > Specify intranet Microsoft update

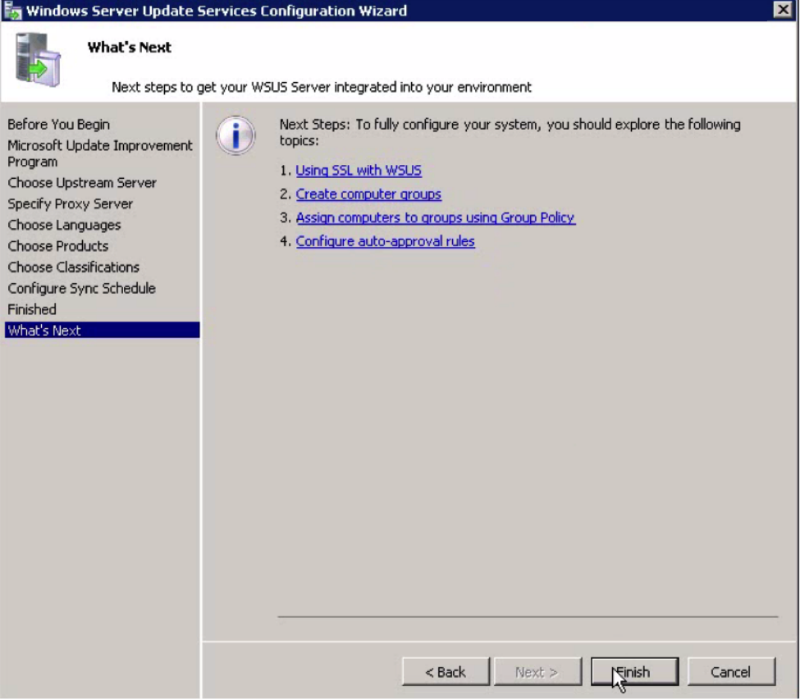

WSUS で SSLを有効にする手順は、MicrosoftのWebサイトで説明されています。

偽の更新プログラムのダウンロードを防ぐために、専門家はMicrosoftにWindows Updateに別の証明書を使用するよう助言しています。 この調査の著者が書いているように、現在、Microsoftによって署名されたファイルはすべて、更新と間違われる可能性があります。 さらに、英国の専門家は、メタデータにはハンドラタグなどの更新に関する基本情報が含まれているため、署名と更新のメタデータを推奨しています。 Microsoft証明書で署名されたタグにより、クライアントとWSUSサーバーの間に信頼できるチャネルを作成する必要がなくなります。

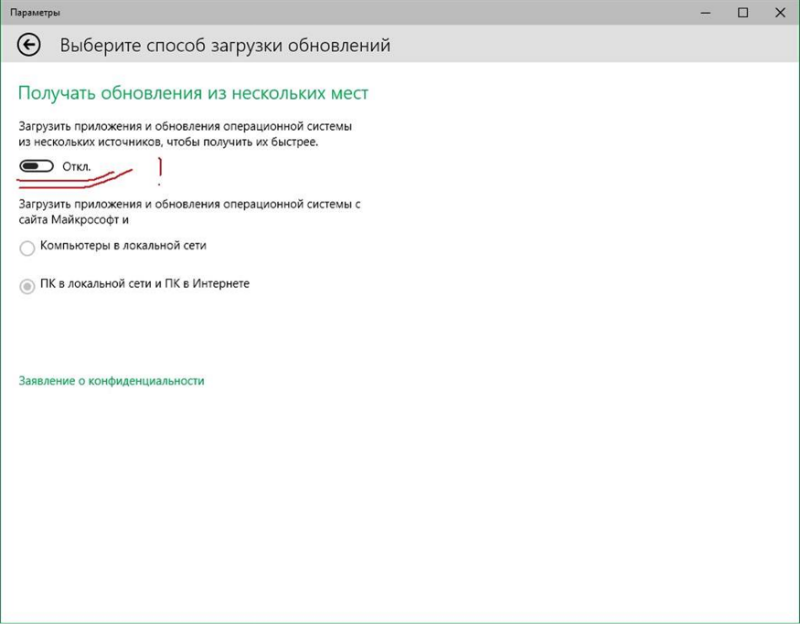

最近では、Windows Updateの独創性に関する懸念がWUDO(Windows Update Delivery Optimization)と呼ばれるWindows 10の新しいp2pシステムによって追加されました。 他のユーザーのコンピューターからWindows更新プログラムをダウンロードできます。 セキュリティ上の理由から(またはトラフィックを節約するため)ピアツーピアダウンロードを無効にするには、「更新プログラムのダウンロード方法の選択」セクション(Windows Update->詳細設定->更新プログラムのダウンロード方法の選択)から選択します。

Windows Updateを介したWindows Enterpriseの侵害調査の詳細については、 こちらをご覧ください 。