情報セキュリティ研究者は、AndroidモバイルOSのカーネルのコンポーネントの1つに、Stagefright(PDFなどのマルチメディアファイルを操作するためのライブラリ)という重大な脆弱性を発見しました。 Zimperium Labsの研究者であるJoshua J. Drakeは、 Stagefrightの問題を最初に報告しました。 さらに、TrendMicroはAndroidに深刻な脆弱性の発見を発表しました 。

舞台恐怖症

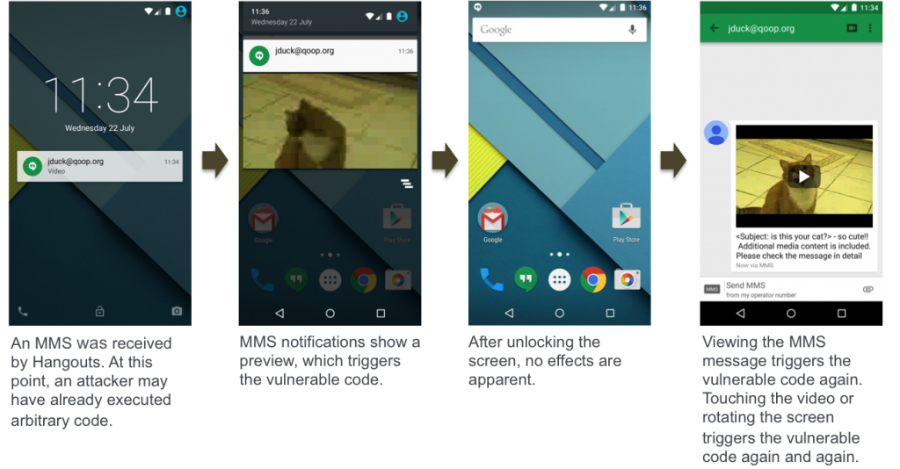

研究者は、悪意のあるMMSメッセージを使用して攻撃を実証するエクスプロイトを公開しました。その実装のためには、攻撃者は被害者の電話番号のみを知る必要があります。 同時に、ユーザーはメッセージを操作する必要さえありません(ファイルを開く、リンクをクリックするなど)。悪意のあるコードは自動的に実行されます。

ZImperiumのブログ投稿で報告されているように、ハッカーはユーザーに表示される前にメッセージ自体を削除することさえできます(この場合、スマートフォンは受信メッセージに関するアラートのみを表示します)。

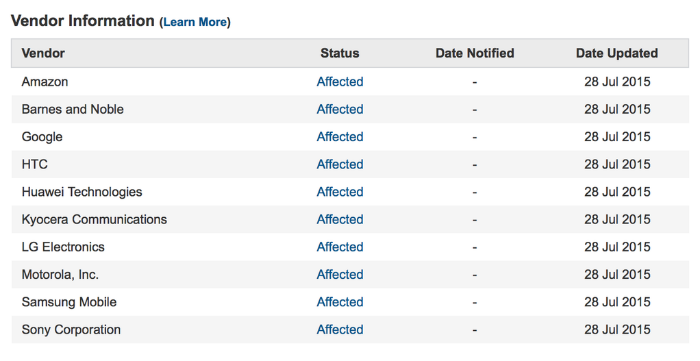

脆弱なデバイスのリスト

Drakeによると、Androidには特別なセキュリティサンドボックスが存在し、ほとんどのアプリケーションで他のプログラムのユーザーデータへのアクセスをブロックしますが、スマートフォンのオーディオストリームとビデオストリーム、および内部ストレージにアクセスするエクスプロイトを作成することができます。

脆弱性は、バージョン2.2からバージョン5.1のAndroidスマートフォンの影響を受けます(メディアによると、世界中で最大9億5,000万台のスマートフォンとタブレットが脆弱です)。

Ars Technicaによると 、Stagefrightは、Linux(Firefox OSを含む)を除くすべてのプラットフォーム上のFirefoxブラウザーにも影響します。 編集者は、問題の存在を確認したジョシュアドレイクに連絡しました。

Firefox 38をインストールした場合、Firefoxを介して攻撃を行うと、成功しなくなります。 ただし、

video width="300" height="150"

タグを使用してブラウザから悪意のあるビデオをダウンロードし、再生しない場合、悪意のあるAndroidコードがダウンロードされます。

Drakeがセキュリティ問題をStagefrightに最初に報告したことは注目に値します(8月7日にDEFCONカンファレンスで彼の発見について詳しく話す予定です)が、それを発見したのは1人だけではありません。 Forbesによれば、モスクワのEvgeny Legerovの36歳の研究者も、このコンポーネントに2つのゼロデイ脆弱性を発見しました。 Googleは、Legerovによって発見された脆弱性を修正するために、パートナー向けのパッチ(1、2、3)をリリースしました。

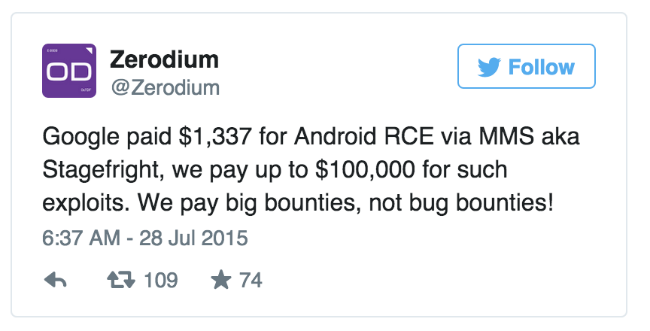

Joshua Drakeは脆弱性情報を(可能性のあるパッチとともに)Googleに渡し、会社は彼に1,337ドルの報酬を支払いました(Androidのバグ報奨金プログラムの公式起動の前にアラートが送信されました)。 脆弱性情報がエクスプロイトベンダーに渡されていた場合、研究者は10万ドル程度の金額を当てにした可能性があります。Zerodium社のTwitterで、Zerodium社は、このような脆弱性に対して十分な支払いを行う用意があると述べました:

これまでのところ、サイレントサークルブラックフォンとCyanogenファームウェアを搭載したデバイスのみがパッチを受け取っています。EvgenyLegerovによって発見された脆弱性もVulnDiscoエクスプロイトセットに追加されます (Canvas侵入テストツールを使用する政府および商業組織がアクセスできます)。 レゲロフ氏は、彼のチームが内部テストのエクスプロイトを顧客に提供しているため、機能が削減され、本格的な実際の攻撃が許可されないと記者団に語った。

Zimperiumの専門家は、AndroidユーザーがOSを最新バージョンに更新することも推奨します(パッチがいつ表示されるか、古いデバイス向けかどうかは不明ですが、Cyanogenファームウェアをインストールすることをお勧めします)、自動MMSダウンロードを無効にします(ハングアウト用)およびSMSの「デフォルト」アプリケーション)。

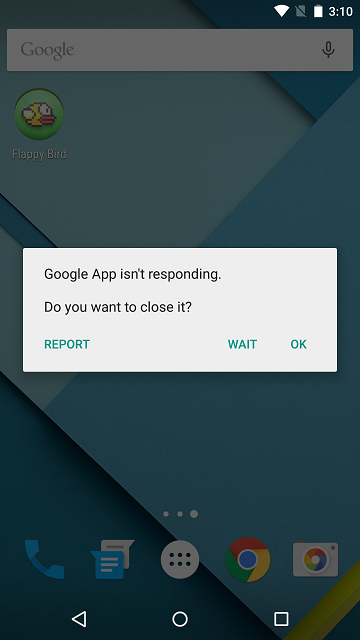

メディアサーバーへの攻撃

Stagefrightの脆弱性に加えて、TrendMicroは深刻なセキュリティエラーがAndroidで検出されたと述べています(4.3 Jelly Beanから5.1.1 Lollipopへのバージョン、つまり世界のすべてのAndroidデバイスの半分以上)。 この脆弱性の悪用は、悪意のあるアプリケーションをデバイスにインストールする(オペレーティングシステムをクラッシュさせる)か、ユーザーをサイバー犯罪者が準備したサイトにリダイレクトすることで可能です。

この脆弱性は、デバイスに保存されているメディアファイルのインデックス作成にAndroidが使用するメディアサーバーサービスで発見されました。 サービスは、 Matroskaコンテナを使用して(通常は.mkv拡張子を持つ)悪意のあるビデオを正しく処理できず、オペレーティングシステム全体のクラッシュを

frameworks/av/media/libstagefright/matroska/MatroskaExtractor.cpp

ます。

865 size_t offset = 1; 866 size_t len1 = 0; 867 while (offset < codecPrivateSize && codecPrivate[offset] == 0xff) {//codecPrivate is controlled by the mkv file 868 len1 += 0xff; 869 ++offset; 870 } 871 if (offset >= codecPrivateSize) { 872 return ERROR_MALFORMED; 873 } 874 len1 += codecPrivate[offset++]; 875 876 size_t len2 = 0; 877 while (offset < codecPrivateSize && codecPrivate[offset] == 0xff) { 878 len2 += 0xff; 879 ++offset; 880 } 881 if (offset >= codecPrivateSize) { 882 return ERROR_MALFORMED; 883 } 884 len2 += codecPrivate[offset++]; 885 886 if (codecPrivateSize < offset + len1 + len2) {//len1 or len2 maybe 0xffffffff, then integer overflow happened 887 return ERROR_MALFORMED; 888 } 889 890 if (codecPrivate[offset] != 0x01) { 891 return ERROR_MALFORMED; 892 } 893 meta->setData(kKeyVorbisInfo, 0, &codecPrivate[offset], len1);//crash in here

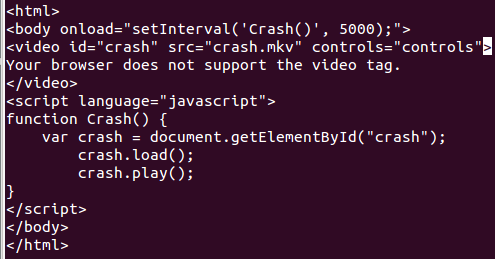

トレンドマイクロの従業員は、この脆弱性を悪用する特別なアプリケーションを作成しました。 以下のビデオは、それを使用するスマートフォンへの攻撃を示しています。

彼らはURLを使用して攻撃を再現することができました。 このために、悪意のあるビデオが埋め込まれたHTMLコードに特別なサイトが作成されました。 サイトの読み込み中に、Chromeブラウザで同じ効果が発生しました。

研究者は、モバイルデバイス用の特別な保護アプリケーションを使用して、この脆弱性から身を守ることができると言います。

情報セキュリティ会議で、Positive Technologiesの研究者は、 4G通信およびSIMカードのセキュリティに関する研究の結果も示しました( ハッキングされる可能性もあります )。

5月にモスクワで開催されたPositive Hack Daysフォーラムでは、モバイル通信MiTM Mobileをハッキングするコンテストも開催されました-Habréで彼のタスクのセレクションを公開しました (イベントへの訪問者の中には、デバイスのハッキングに関するメッセージを受け取りました)。 このトピックに関するウェビナーエントリは次のとおりです。