この記事では、エンタープライズWi-Fi Ubiquiti UniFiおよびCiscoサービス統合型ルーターを使用してゲストおよび企業のワイヤレスネットワークを構成する1つの方法について説明します。

レシピ

企業のSSIDネットワークを作成する

ゲストSSIDネットワークを作成します

単一の物理ポートでVLANを作成します

DHCP転送を構成する

ゲストVLANの分離

異なる静的IPでクライアントをリリースする

成分

ルーター:ルーターCisco 2901

コントローラーのOS:Ubuntuサーバー12.04

ソフトウェア:Ubiquiti UniFi Controller 4.6.6

スイッチ:Ubiquiti TOUGHSwitch PoE Pro

ポイント:Ubiquiti UniFi AP LR

トポロジー

クッキングシスコ

VLANデータベースを作成しましょう

あなたの裁量で使用できるVLAN ID

cisco#vlan database cisco(vlan)#vlan 1 VLAN 1 added: Name: VLAN0001 cisco(vlan)#vlan 2 VLAN 2 added: Name: VLAN0002 cisco(vlan)#vlan 3 VLAN 3 added: Name: VLAN0003 cisco(vlan)#apply APPLY completed. cisco(vlan)#exit cisco#wr

VLANを構成および作成する

ここで、 ip nat insideコマンドを使用して、クライアント用にNATをすぐにネイルします。

cisco#conf t cisco(config)#interface vlan 1 cisco(config-if)#ip address 172.16.1.1 255.255.255.0 cisco(config-if)#ip nat inside cisco(config-if)#ip virtual-reassembly in cisco(config-if)#ip tcp adjust-mss 1452 cisco(config-if)#exit cisco(config)#interface vlan 2 cisco(config-if)#ip address 172.15.1.1 255.255.255.0 cisco(config-if)#ip nat inside cisco(config-if)#ip virtual-reassembly in cisco(config-if)#ip tcp adjust-mss 1452 cisco(config-if)#exit cisco(config)#interface vlan 3 cisco(config-if)#ip address 172.17.1.1 255.255.255.0 cisco(config-if)#ip nat inside cisco(config-if)#ip virtual-reassembly in cisco(config-if)#ip tcp adjust-mss 1452 cisco(config-if)#exit cisco(config)#exit cisco#wr

DHCPを構成および作成する

172.16.1.1/24ネットワーク管理に使用します。つまり、ポイントがIPを受け取り、コントローラーをノックします。 172.15.1.1/24ゲストに配布し、ネットワーク172.17.1.1.1 / 24を企業のデバイスに提供します。 この例では、DNSサーバーYandex:77.88.8.8 Google:8.8.4.4。を使用しています。 リースパラメータは、クライアントにIPを発行する日数を示します。

cisco#conf t cisco(config)#ip dhcp pool Vlan1 cisco(dhcp-config)#import all cisco(dhcp-config)#network 172.16.1.0 255.255.255.0 cisco(dhcp-config)#default-router 172.16.1.1 cisco(dhcp-config)#dns-server 77.88.8.8 8.8.4.4 cisco(dhcp-config)#lease 8 cisco(dhcp-config)#exit cisco(config)#ip dhcp pool Vlan2 cisco(dhcp-config)#import all cisco(dhcp-config)#network 172.15.1.0 255.255.255.0 cisco(dhcp-config)#default-router 172.15.1.1 cisco(dhcp-config)#dns-server 77.88.8.8 8.8.4.4 cisco(dhcp-config)#lease 1 cisco(dhcp-config)#exit cisco(config)#ip dhcp pool Vlan3 cisco(dhcp-config)#import all cisco(dhcp-config)#network 172.17.1.0 255.255.255.0 cisco(dhcp-config)#default-router 172.17.1.1 cisco(dhcp-config)#dns-server 77.88.8.8 8.8.4.4 cisco(dhcp-config)#lease 1 cisco(dhcp-config)#exit cisco(config)#exit cisco#wr

DHCPサーバーを支援します

IPアドレスを正しく配布するには、すべてのVLANでip helper-address-DHCPサーバーを明示的に指定することが望ましいです。

cisco#conf t cisco(config)#interface vlan 1 cisco(config-if)#ip helper-address 172.16.1.1 cisco(config-if)#exit cisco(config)#interface vlan 2 cisco(config-if)#ip helper-address 172.15.1.1 cisco(config-if)#exit cisco(config)#interface vlan 3 cisco(config-if)#ip helper-address 172.17.1.1 cisco(config-if)#exit cisco(config)#exit cisco#wr

サービスIPアドレスの発行を除外します

cisco#conf t cisco(config)#ip dhcp excluded-address 172.15.1.1 172.15.1.3 cisco(config)#ip dhcp excluded-address 172.16.1.1 172.16.1.3 cisco(config)#ip dhcp excluded-address 172.17.1.1 172.17.1.3 cisco(config)#exit cisco#wr

インターフェイスを構成する

VLANを作成してDHCPを構成したら、これらのネットワークを特別な方法で配布するルーターのポートを構成する必要があります。 この例では、プライマリVLAN 1のGigabitEthernet 0/0ポートを設定し、プルVLAN 2およびVLAN 3を有効にします。

この例では、GigabitEthernet 0/0インターフェイスを使用しています。少なくとも2つのポートがあると想定しています。1つはインターネットGigabitEthernet 0/1にアクセスするため、もう1つは企業有線ネットワーク用のポート(GigabitEthernet 0/2など)です。

cisco#conf t cisco(config)#GigabitEthernet 0/0 cisco(config-if)#switchport trunk encapsulation dot1q cisco(config-if)#switchport mode trunk cisco(config-if)#switchport trunk allowed vlan 1,2,3 cisco(config-if)#switchport trunk native vlan 1 cisco(config-if)#no shutdown cisco(config-if)#exit cisco(config)#exit cisco#wr

これで、GigabitEthernet 0/0ポートを接続すると、コントローラーとポイントが172.16.1.0/24ネットワークを受信し、VLAN2とVLAN3がオンデマンドで使用されます。

ナットを締めます

すべてのネットワークのメインポートを構成したので、今度はゲストネットワークアクセス(VLAN2)を拒否して近隣ネットワークに移動します。

この例では、有線企業ネットワーク192.168.0.0 255.255.255.0がGigabitEthernet 0/2でハングします

cisco#conf t cisco(config)#access-list 110 deny ip 172.15.1.0 0.0.0.255 192.168.0.0 0.0.0.255 cisco(config)#access-list 110 deny ip 172.15.1.0 0.0.0.255 172.16.1.0 0.0.0.255 cisco(config)#access-list 110 deny ip 172.15.1.0 0.0.0.255 172.17.1.0 0.0.0.255 cisco(config)#access-list 110 permit ip any any cisco(config)#exit cisco#wr

このアクセスリスト110をVLAN2に釘付けします

cisco#conf t cisco(config)#interface vlan 2 cisco(config-if)#ip access-group 110 in cisco(config-if)#exit cisco(config)# cisco#wr

クライアントを異なる外部IPでルーティングします

プールを使用する外部IPを通過するクライアントを指定するため

ISPによって発行された3つの外部IPアドレスがあるとします:100.100.100.101、100.100.100.102、100.100.100.103、1つのゲートウェイ100.100.100.1

構成例

interface GigabitEthernet0/0 switchport trunk native vlan 2 switchport mode trunk no ip address ! interface GigabitEthernet0/1 ip address 100.100.100.101 255.255.255.0 ip nbar protocol-discovery ip nat outside ip virtual-reassembly in duplex auto speed auto ! interface GigabitEthernet0/2 ip address 192.168.0.0 255.255.255.0 ip access-group 109 in ip nat inside ip virtual-reassembly in ip tcp adjust-mss 1452 duplex auto speed auto ! ip route 0.0.0.0 0.0.0.0 100.100.100.1 ! access-list 109 permit ip 192.168.0.0 0.0.0.255 any access-list 110 deny ip 172.15.1.0 0.0.0.255 192.168.0.0 0.0.0.255 access-list 110 deny ip 172.15.1.0 0.0.0.255 172.16.1.0 0.0.0.255 access-list 110 deny ip 172.15.1.0 0.0.0.255 172.17.1.0 0.0.0.25 access-list 110 permit ip any any

したがって、192.168.0.0ネットワークのクライアントはIP 100.100.100.101を介して世界に行き、ゲストワイヤレスネットワーク172.15.1.0のクライアントはIP 100.100.100.102を介して世界に行き、クライアントはIP 100.100.100.103を介して世界に行きます。

企業のワイヤレスネットワークからのクライアント用に追加のアクセスリスト108を作成しましょう。

cisco#conf t cisco(config)#access-list 108 permit ip 172.17.1.0 0.0.0.255 any cisco(config)#exit cisco#wr

アクセスリスト108をVLAN3に固定します

cisco#conf t cisco(config)#interface vlan 3 cisco(config-if)#ip access-group 108 in cisco(config-if)#exit cisco(config)# cisco#wr

有線ネットワークをセットアップするときに、自分でアクセスリスト109を作成したと想定されます。

それで、3つのアクセスリストがあります、行きましょう。

プールを作成します( ネットマスクはISPが発行したものに厳密に対応する必要があります )

cisco#conf t ip nat pool OFFICELAN 100.100.100.101 100.100.100.101 netmask 255.255.255.0 ip nat pool WIFIGUEST 100.100.100.102 100.100.100.102 netmask 255.255.255.0 ip nat pool WIFICORP 100.100.100.103 100.100.100.103 netmask 255.255.255.0

プールへのアクセスリストを破った

cisco#conf t cisco(config)#ip nat inside source list 109 pool OFFICELAN overload cisco(config)#ip nat inside source list 110 pool WIFIGUEST overload cisco(config)#ip nat inside source list 108 pool WIFICORP overload cisco(config)#ip nat inside source route-map nonat interface GigabitEthernet0/1 overload cisco(config)#exit cisco#wr

この時点で、Ciscoルーターの構成は完了です。

調理コントローラー

サーバーをコントローラーの下に置き、 Ubiquiti UniFi Controller 4.6.6ソフトウェアをインストールします。インストールプロセス、選択したOSについては説明しません。Ubuntuサーバー12.04をインストールし、コントローラーにIP 172.16.1.3を割り当てました。

基本設定

コントローラー172.16.1.3の Webインターフェースを開きます:8443

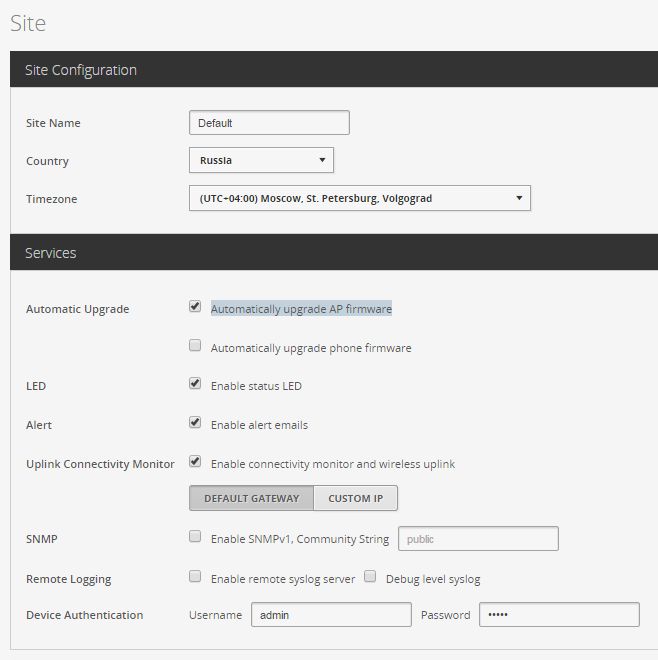

1. [設定]-> [サイト]に移動します

私たちは一言で言います-APファームウェアを自動的にアップグレードし、残りは試してみてください:

2. [設定]-> [コントローラー]に移動します

IPアドレスをコントローラーに書き込みます(これはいわゆるinform ipです)

Daw a put- コントローラをL2ネットワークで検出可能にする

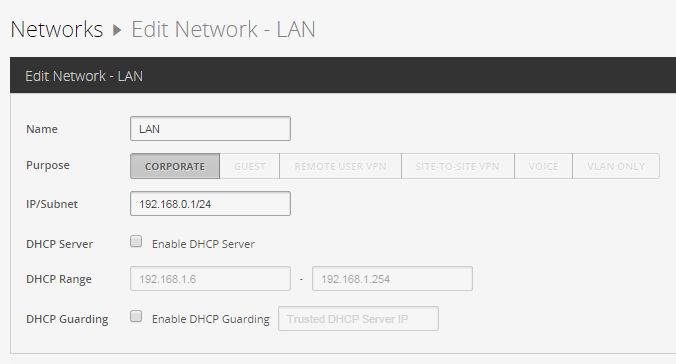

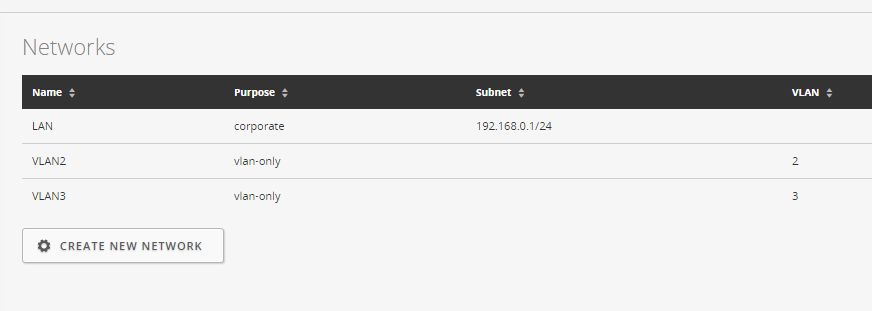

3. [設定]-> [ネットワーク]に移動します

デフォルトのネットワークを選択し、編集します。たとえば、企業ネットワークを示します-192.168.0.1/24

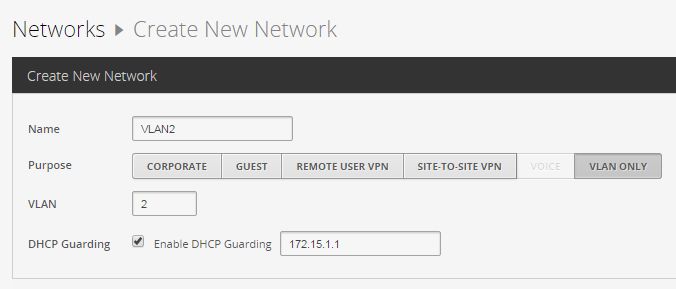

3.1 VLAN2を作成する

新規ネットワークの作成-> VLANのみ

[ DHCPガーディングを有効にする] チェックボックスをオンにして 、VLAN2にDHCPサーバー172.15.1.1を指定します

3.2 VLAN3を作成-(すべて同じ)

新規ネットワークの作成-> VLANのみ

[ DHCPガーディングを有効にする] チェックボックスをオンにして 、VLAN3にDHCPサーバー172.17.1.1を指定します

VLANをSSIDに固定します

トリックの最後の瞬間に来ました-ここで、VLAN2、VLAN3をゲストおよび企業ネットワークに固定します

[設定]-> [ワイヤレスネットワーク]に移動します

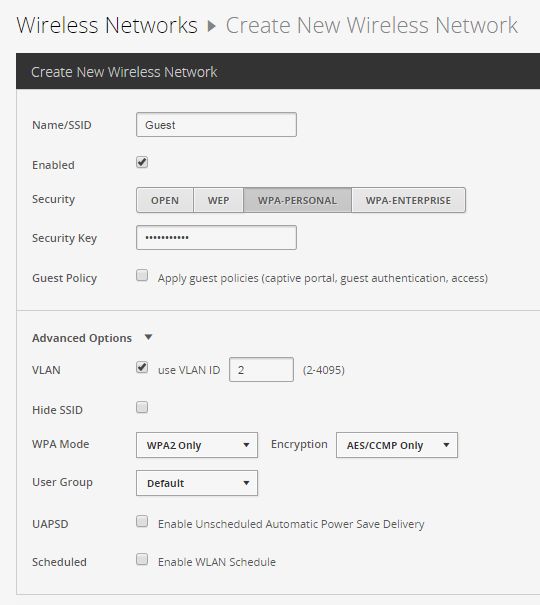

次のパラメーターを使用してゲストネットワークを作成します。

名前/ SSID:ゲスト

セキュリティ:WPA-PERSONAL

セキュリティキー:パスワード

詳細オプション->

VLAN-VLAN ID 2を使用

WPAモード:WPA2のみ

暗号化:AES / CCMPのみ

ユーザーグループ:デフォルト

次のパラメーターを使用して企業ネットワークを作成します。

名前/ SSID:Corp

セキュリティ:WPA-PERSONAL

セキュリティキー:パスワード

詳細オプション->

VLAN-VLAN ID 3を使用

WPAモード:WPA2のみ

暗号化:AES / CCMPのみ

ユーザーグループ:デフォルト

まとめ

これでUbiquiti UniFi Controllerの基本構成が完了し、アクセスポイントは172.16.1.1/24ネットワークからIPアドレスを受け取り、ゲストワイヤレスネットワークに接続するクライアントはIPアドレス172.15.1.1/24を受け取り、外部IP 100.100.100.102でオンラインになります、Corpネットワークに接続するクライアントは100.100.100.103の外部IPでオンラインになり、172.17.1.1 / 24を受け取ります。 オフィスの従業員は、100.100.100.101の外部IPでオンラインになります。 また、ゲストが自分以外のすべてのプライベートネットワークへのアクセスを拒否しました。 パスワードなしでゲストネットワークを使用することもできます-これはオプションの条件です。 このトポロジは、ニーズに応じて異なる場合があります。たとえば、冗長ネットワークを削除できます172.16.1.1/24 ...良い週末を!

PS綴りの間違いを見つけた場合は、PMにご連絡ください