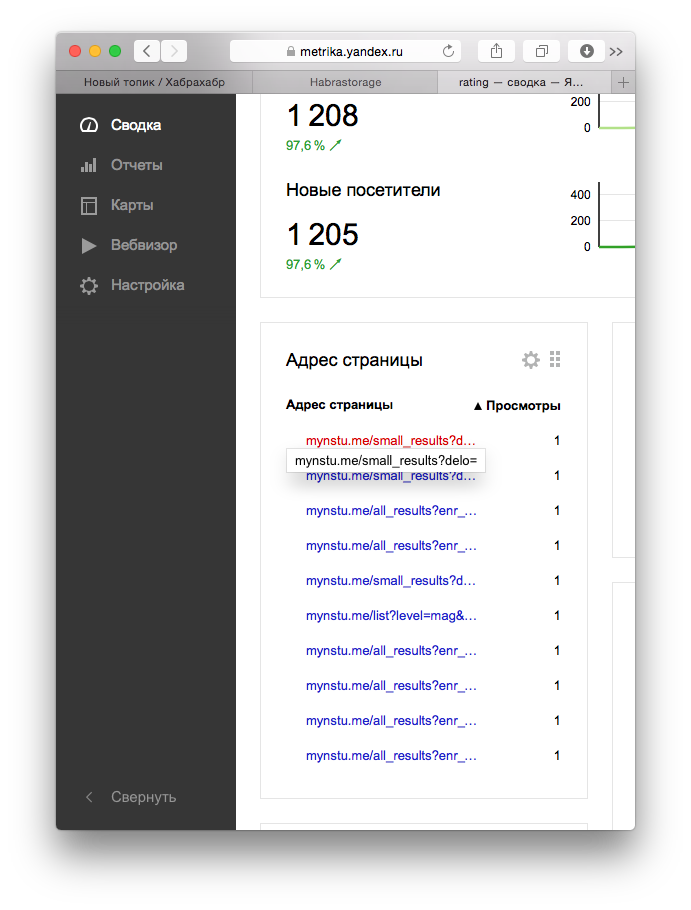

かつてYandex.Metricaの統計を見ていて、人々がサイトを訪れたリクエストを確認したいと考えていました。 ひどいものは見なかったようです。 しかし、まだここにデータがあります。

昇順で要求の表示を選択した後、何か面白いものが見えました。 つまり、Habrachiansが残したGETリクエストと同じXSS脆弱性は、明らかに狙われていたサービスではなく、Yandex.Metricaプラットフォームで機能していました。

最終的にYandex.Metricaで見たもの:

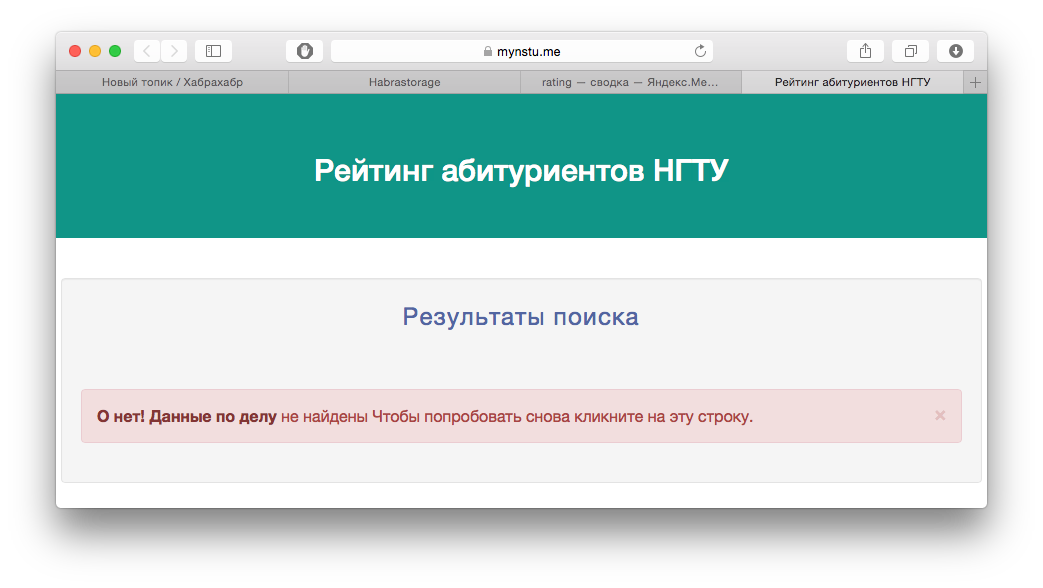

頭を少し傷つけたので、何がどこにあるのかを確認することにしました。 私がこれらのリクエストを見なかったとき、サプライズは際限がありませんでした。 しかし、文字通り1分後に、これらのリクエスト-パラメーターが空のリクエストは脆弱なリクエストであることに気付きました。 実際には、以下に示されています。

しかし、あなたは尋ねます、彼らは空です、何が彼らの中にあり、どのように見えるか。 それらをクリックするだけで、間違ったデータを言っているというエラーが表示されるページに移動します。 実際、これは次のとおりです。

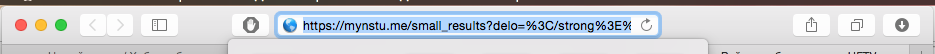

そして、その運命的な要求は次のとおりです。

https://mynstu.me/small_results?delo=%3C/strong%3E%3C/a%3E%3Cscript%3Ealert('antoha%20privet')%3C/script%3E

結論

かなり短い記事で申し訳ありませんが、Yandex.Metricaプラットフォームでの興味深い仮定と、これが悲しい結果につながる可能性があることを警告したかっただけです。 注意してください!

PS

厳密に判断しないでください! 私はあなたを助けたいだけです。 そして、私のサービスを壊さないでください。

PPS 脆弱性は07.17.15にクローズされました。