調査の過程で、攻撃を完了して16文字の一般的なセッション値を解読するには、約75時間のアクティブな攻撃が必要であり、その後94%のケースで目的の値を取得できることがわかりました。

連中は、AlFardanからの古い攻撃を改善しました。これは、Cisco FluhrerとMcGrewからの研究者分布の構築と使用に基づいており、日本の研究者の分布バリアントであるIso部隆典、大東俊弘、渡辺雄平、森井正勝、およびそれらを組み合わせたものです。 ベイズ確率を見つけるには、目的のCookieの横にあるテキストが必要です。

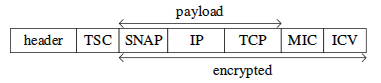

HTTPSでの攻撃の組織化に十分な問題がある場合、Wi-Fiの場合、数値はより現実的です:ネットワークでのアクティブな攻撃は1時間で済み、その後、ユニキャストトラフィックの送信に使用される使用済み一時キー(ペアワイズ一時キー、PTK ) 攻撃は、TKIPフレームに暗号的に弱い認証が存在するため、大幅に簡素化されます。 ポイントは定期的に(通常は1時間ごとに)このキーを変更する必要がありますが、ほとんどのポイントは、ブロードキャストトラフィックの送信に使用されるキー(グループワイズ一時キー(GTK))のみを更新します。 いずれにせよ、正しく機能しているポイントでさえ脆弱です。 攻撃の所要時間は、キーの更新に要する時間よりも少し短くなります。

RC4暗号は、Windows XPやInternet Explorer 6や7などの古いOSやソフトウェアをサポートする必要があるため、HTTPSプロトコルで依然としてよく使用されます。WPA2-TKIP暗号化は、Wi-Fiを介したワイヤレスデータ送信に広く使用されています。

この脆弱性から身を守るには、サーバー側でRC4暗号サポートを無効にする必要があります。 レガシーソフトウェアとの互換性を維持する必要がある場合は、RC4ではなく3DES暗号を使用します。 興味深いことに、数年前はLucky 13やBEASTなどのブロック暗号に関連する攻撃のために、誰もが3DESをオフにしてRC4に切り替えましたが、今では反対のことをしなければならないようです。 しかし、最も正しいオプションは、両方を無効にすることです。

Wi-Fiユーザーは、アクセスポイントの設定でWPA2-AES(またはWPA2-CCMP)暗号の使用を指定するだけです。 すぐにこれを行うことをお勧めします この攻撃の可能性は、aircrack-ngなどのユーティリティですぐに現れる可能性があります。

すべてのあなたのバイアス:WPA-TKIPおよびTLSのRC4を破る -攻撃の説明を含む詳細なPDF。