実際に何が起こったかについてのいくつかの言葉。 2014年11月21日金曜日、ソニーの幹部は、ソニーのITインフラストラクチャが「大規模な爆撃」を確実に回避するために一定の金額を支払うよう求める書簡を受け取りました。 この手紙は重要ではなく、多くのマネージャーにとってスパムになりましたが、2014年11月24日、すでに月曜日の朝に職場に到着したソニーの従業員はモニターで次の写真を見ました。

同社のコンピューターおよびITサービスのほとんどは機能していませんでした。 いくつかの情報源によると、今後数日間、ソニーの従業員は職場のコンピューターを使用せず、ペンと紙で作業しました。 この攻撃の過程で(攻撃の潜在段階は数か月から1年に発展したと考えられています)、数百万ドルでソニーからデータが漏れました(一部の推定によると、合計100テラバイト)。 その後、ハッカーはまだ公開されていないいくつかの新しい映画と、従業員の個人データを含む大量の機密情報をアップロードしました。 さまざまな推定によると、この攻撃によるおおよその累積損害額は約1億ドルでした。

これはどのように起こり、そして最も重要なのは、なぜですか?

Sony Entertainmentの攻撃に関与するマルウェアは、 Destover Trojanと呼ばれます。 これは、ハードドライブからデータを削除し、MBRを必要な方法で上書きできるワイパータイプのマルウェアです。 さまざまなワイパーを使用したこのような攻撃の波は、2012年以降中央アジアで一掃され(サウジアラムコへの攻撃、30,000台を超えるコンピューターでのデータ破壊、カタリラスガスへの攻撃など)、これまでのところソニーとの注目の物語で終わりました。

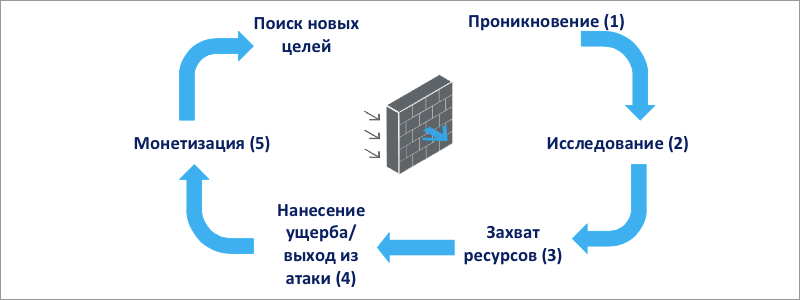

専門家によると、攻撃者は明らかに、このトロイの木馬をネットワーク内のコンピューターに配布し始める前に、Sony Entertainmentの内部ネットワークへのフルアクセスを取得しました。 下の図に示す古典的な攻撃スキームに従って行動しました。

攻撃ライフサイクル:

- 侵入(浸透)は、ハッカーが今回ソニーネットワークに最初に参入した方法については特定されていません(少なくとも公開されていません)。 3つのバージョンが期待されています-インサイダーヘルプ、古典的なフィッシング、またはバックドアのその後の組織によるWebサービスの脆弱性の悪用。 最終的に、ハッカーは管理者権限でSonyネットワークにアクセスできるようになりました。

- 研究 -さらにハッカーは、Sony EntertainmentのネットワークとITリソースのマップを作成し、アカウント名と管理者パスワード、アクセス証明書などを受け取りました。

- リソースのキャプチャ -ハッカーはリソースマップとそれらにアクセスするために必要なすべての資格情報を手に入れて、会社のリソースにマルウェアを展開し、同時にソニーのインフラストラクチャから貴重なデータを盗み取り/削除し始めました。

- 損傷と攻撃の終了 -この段階で、リソースにインストールされたワイパーは会社のハードドライブ上のデータを上書きし、痕跡を消しました。

- 収益化-ハッカーは、ソニーエンターテイメントの役員に身代金を提供して、ITインフラストラクチャの破壊と機密情報の開示を防ぐことにより、攻撃を収益化しようとしました。 拒否後、ハッカーは盗まれた機密データをパブリックネットワークに拡散し始めました。

質問は未解決のままです-ソニーのような大規模で有名な会社でこれが初めて起こるのはなぜですか? 専門家によると、Sonyの重要なセキュリティ問題の1つは、セキュリティシステムが事後対応ベースで構築され、その後のインフラストラクチャの監査が示すように、潜在的な脅威が時間通りに認識および防止されなかったことです。 3年で3番目の注目を集めるハックは、ソニーがネットワークセキュリティ構造の何かを変更し、明らかにプロアクティブな処理と脅威の防止に焦点を当てる必要があることを明確に述べています。

近年のソニーの事例やその他のハッキングやデータ漏洩の事例は、新たな脅威に対抗するために、企業は従来のセキュリティ技術の既存の欠点を排除する次世代ネットワークセキュリティツールに投資する必要があることを自信を持って確認しています。 たとえば、次世代ファイアウォール(NGFW)は、主に、従来のステートフルFWがhttpトラフィックなどのアプリケーショントラフィックの脅威を検出できないことに対応するために作成されました。 さらに、NGFWの重要な機能は、トラフィックを識別して特定のユーザーに関連付ける機能です。

GARTNERはNGFWを次のように定義します:次世代ファイアウォール(NGFW)は、組み込みの侵入防止システムやインテリジェントな処理を含む、アプリケーションレベルのトラフィックを検査およびブロックする機能を備えた、ディープパケットインスペクション(ポート/プロトコルを超えて)を実行するデバイスです外部システムとの統合に基づくトラフィック。 同時に、NGFWは、1つのソリューションでIPSと統合されていない通常のファイアウォールを含む、隔離された侵入防止システム(IPS)またはIPSと混同しないでください。 この定義を簡単にまとめると、 NGFWはアプリケーションレベルのトラフィック制御、統合された侵入検知システム、およびトラフィックユーザーIDの識別を備えたデバイスです。

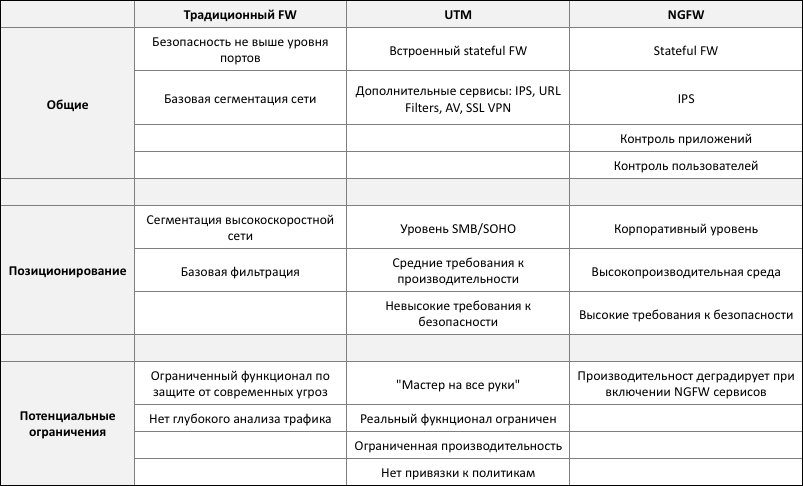

一部では、NGFWコンセプトの出現により「deja vu」効果が発生し、NGFWとUTM(Unified Threat Management)コンセプトには類似性があり、最近では一般的です。 これらは非常によく似たアプローチであり、1つのデバイスで同時に複数のタイプの脅威に対する保護を効果的に組み合わせようとします。 ただし、これらのデバイスクラスを一意に分離し、従来のステートフルファイアウォール(以下、単にFW)から分離できるようにする大きな違いがあります。 以下の表は、FW、UTM、NGFWなどのデバイスの主なパラメーターと位置をまとめたものです。

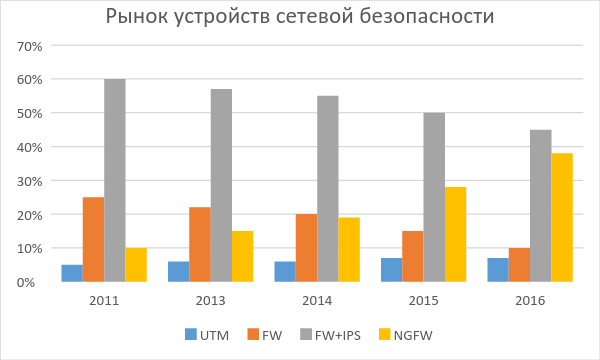

したがって、UTMとNGFWは、さまざまなタイプのタスクを解決するために設計されたさまざまなクラスの機器です。 GARTNERが予測するように、ネットワーク保護を提供する従来のデバイスの時間は、それらを新しいタイプのデバイスであるNGFWに置き換えることに徐々に費やされています。

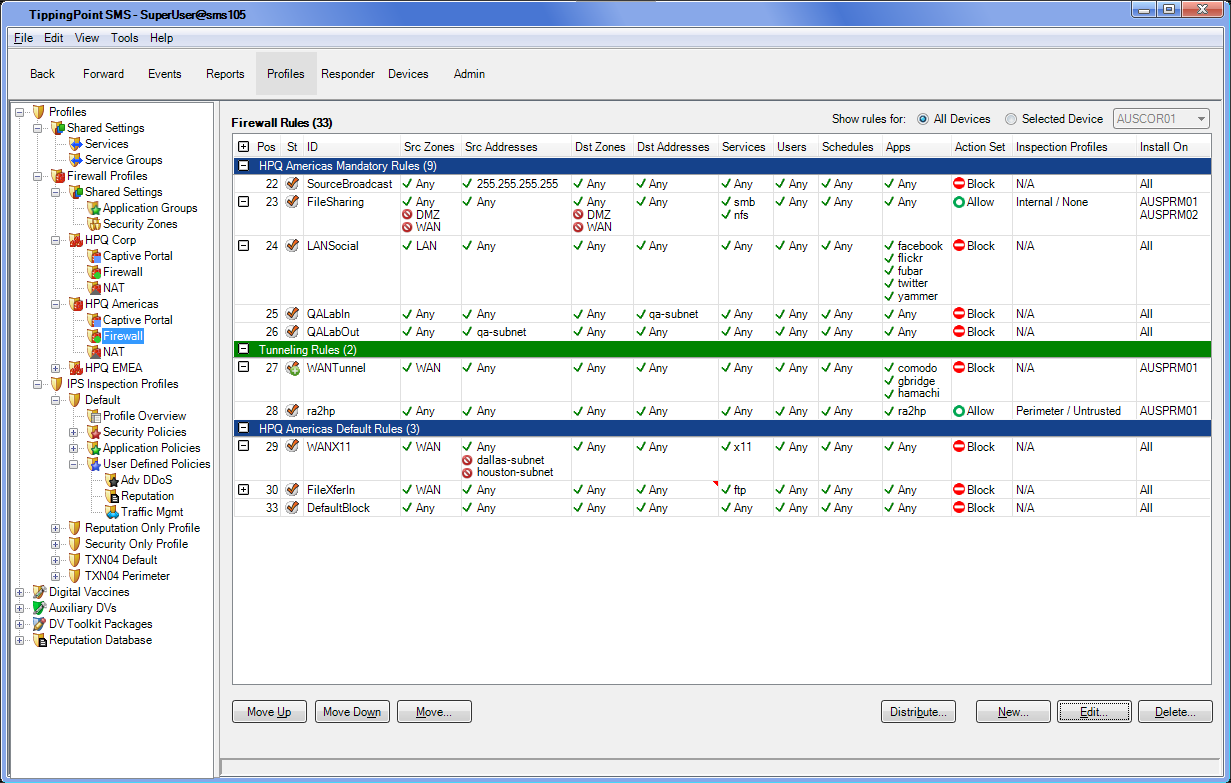

2013年、HPはHP TippingPoint次世代ファイアウォール(NGFW)のリリースを発表しました。 HP NGFWは、上記の概念に基づいて構築され、ソリューションのネットワーク効率、信頼性、およびスケーラビリティに関する最新の要件を考慮して、ネットワークセキュリティの観点からさまざまな規模の企業のニーズを満たすように設計されています。 NGFWはNGIPSプラットフォームに実装され、7ナイン(99.99999%の稼働時間)の信頼性でネットワークアプリケーションを識別および制御できるため、複雑なネットワークの脅威の実装による企業の潜在的なリスクを軽減できます。 さらに、HP TippingPoint製品(NGIPSなど)を既にインストールしているユーザーや、多数のNGFWを展開する予定のユーザーにとって、このような企業は、ネットワークセキュリティを管理するためにセキュリティ管理システム(SMS)に基づいた単一の集中コンソールを使用すると便利です。

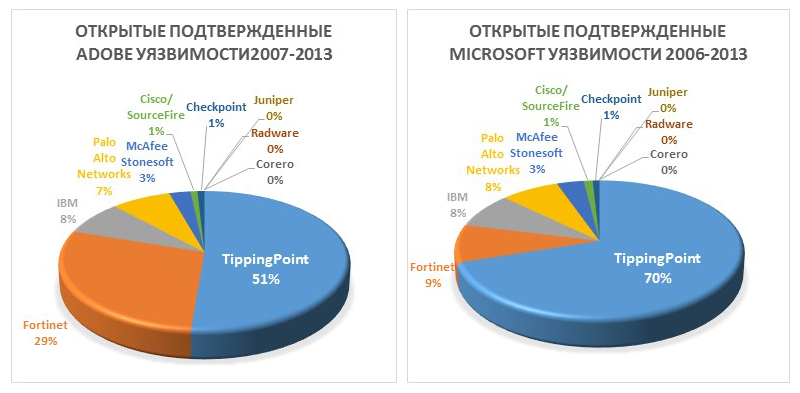

HP NGFWソリューションの注目すべき機能は、さまざまなメーカーのソフトウェアの脆弱性を検索し、それらをカバーする関連アップデートをリリースする構造(DVLabs)がHPに存在することです。 今日のDVLabsの仕事に関する簡単な統計:

- 8,200+のすぐに使用可能なフィルター

- 週に約20個の新しいフィルター

- 12番目のフィルターはすべてZero Dayフィルターです

- 2014年にリリースされた379個のゼロデイフィルター

- 50日間のゼロデイフィルターを使用した脆弱性の事前のカバレッジ

- 10%アプリケーションフィルター

- 推奨設定では、フィルターの40%がデフォルトで実行されています。

- 3,000人の研究者がHP Security Research Zero Dayに参加

外部の専門家によるフィルター開発への参加により、真に高品質のフィルターを開発できます。 根本原因に焦点を当てることにより、このフィルターを使用すると、事前定義されたテンプレート攻撃を通じて漏れる脅威を特定できます。 さらに、フィルターは、その使用がソリューションの全体的なパフォーマンスに最小限の影響を与えるように構築されています。

アプリケーショントラフィックの処理に関して、HP TippingPoint NGFWは、アプリケーションタイプのレベルとさまざまなサブタイプのレベルの両方でトラフィックを制御できます。 同時に、HPは企業環境に関連する主要なビジネスアプリケーションに焦点を当てています。 以下のグラフは、このポリシーが成果を上げていることを示しています。HPはこの分野のリーダーです。

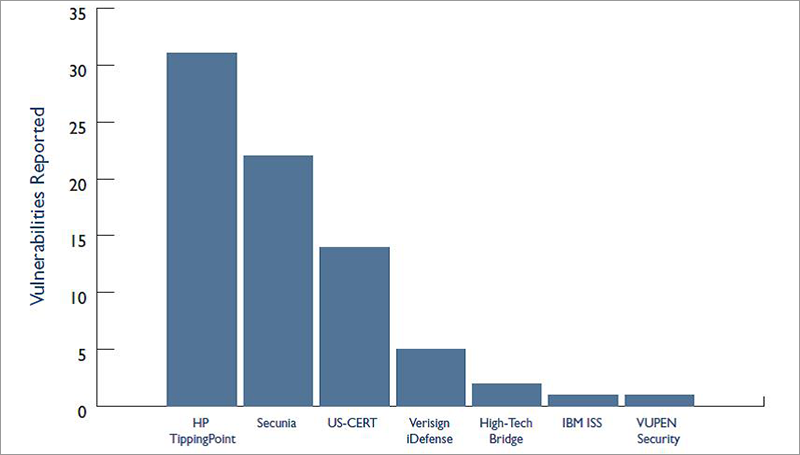

ゼロデイイニシアチブ(ZDI)プログラムについて、それが何であり、なぜそれが重要であるかについていくつかの言葉を言ってみましょう。 ゼロデイでは、エクスプロイトはサプライヤにまだ知られていないソフトウェアの脆弱性であり、サプライヤがそれを認識して修正しようとする前にハッカーによって悪用される可能性のあるセキュリティホールです。 脆弱性を悪用する試みは異なり、マルウェア/スパイウェアをインフラストラクチャに導入する試み、ユーザー情報へのアクセスの試みなどが含まれます。 脆弱性が知られるとすぐに、攻撃者と開発者の間で競争が始まります。攻撃者と開発者は、対応するソフトウェアをより迅速にリリースします。 そして、このレースのハッカーは、さまざまな理由で勝つことがよくあります(開発会社の慣性、ユーザーが適切なパッチをすぐにインストールしないなど)。 ZDIプログラムにより、HPはこのレースで主導権を握り、攻撃者が脆弱性を発見して実装する前に脆弱性を検出して解決するよう積極的に行動しようとします。 記事の冒頭で説明したSonyの事例を思い出して、ZDIを使用することで企業の積極的な防衛戦略を実装するのに非常に役立つ可能性があり、おそらく最新の攻撃がそのような壊滅的な結果をもたらさないことを示唆します。

このプログラムは、情報セキュリティ研究の範囲を大幅に拡大し、闇市場に侵入する脆弱性の数を大幅に削減しました。 ZDIプログラムの結果、HPは以下の図に示すように、主要な脆弱性レポーターとして認識されています。

HP NGFW製品についてもう少し読んでください。 現在までに、主にパフォーマンスが異なる5つの異なるデバイスモデルが販売されています。 次の表に、簡単な仕様と推奨される用途のデバイスを示します。

| 支店/小規模ネットワーク | 企業ネットワーク | データセンター |

| HP NGFW S1050F | HP NGFW S3010F / S3020F | HP NGFW S8005F / S8010F |

| 1RU

| 2RU

| 2RU

|

| 500 Mbps

| 1-2 Gbps

| 5-10 Gbps

|

| 1秒あたり1万の新しい接続

| 1秒あたり20Kの新しい接続

| 1秒あたり5万の新しい接続

|

| 25万個の競合化合物

| 500K / 1Mの競合化合物

| 10M / 20Mの競合化合物

|

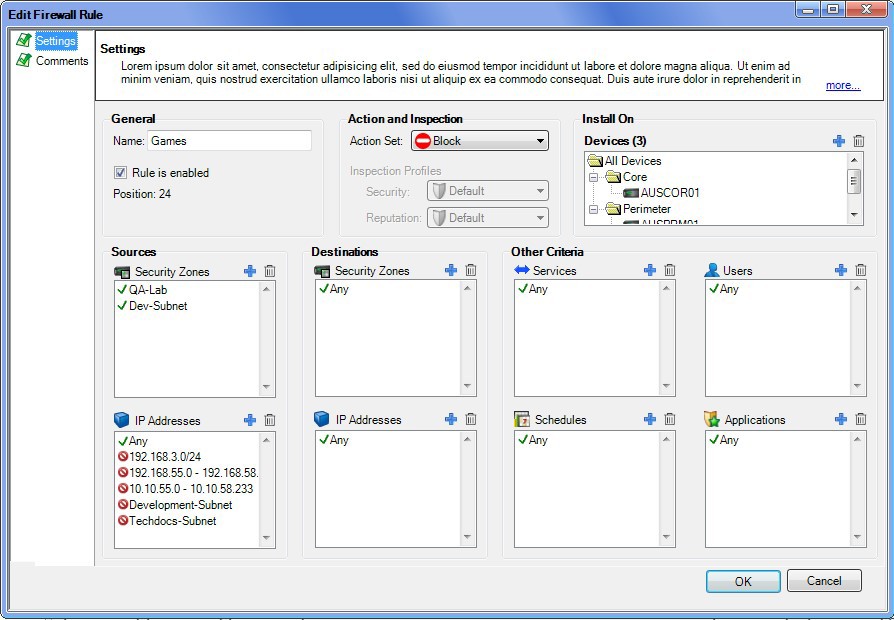

NGFWの主要な機能的特徴を以下に要約します。

- インストール、設定、管理が簡単:

- 数分でインストール。

- 推奨されるIPS設定を使用して「設定して忘れる」。

- 直感的なWebベースのインターフェイス。

- SMSを使用した集中管理:

- 1つのコンソールでNGFWとIPSを管理します。

- IPSおよびNGFWポリシーの再利用。

- 迅速で便利なレポート。

- 便利なイベント分析。

- RBACベースのアクセス。

- 8,000以上の定義済みフィルター

- 実装された攻撃ではなく、脆弱性に焦点を当てる

- セキュリティ研究への大規模な投資。

- 組み込みの高信頼性(7ナイン)IPS

- ポリシーのサイズはパフォーマンスに大きく影響しません

- フォールトトレランス(アクティブ/パッシブモードでの作業のサポート)

続けてくれてありがとう。