見知らぬ人から機密情報を隠す方法は?

最も簡単なのは暗号化することです。

インターネットおよびイントラネットでは、SSL / TLSがデータの暗号化を制御します。

兵士は眠っています、サービスはオンです。

ただし、逆のことを行う必要がある場合があります-傍受したトラフィックを復号化するためです。

これは、アプリケーションのデバッグと疑わしいネットワークアクティビティのチェックの両方に必要になる場合があります。

または、SSL / TLSの動作を調査するために(明らかに、悪意のあるターゲットについては説明しません)。

WiresharkでSSL / TLSトラフィックのダンプをどのように、またどのような条件下で解読できますか?

それを理解してみましょう。

SSL / TLSプロトコルの原則を一般的に理解していれば、復号化の処理ははるかに簡単になります。 SSL / TLSの単純化されたバージョンを検討し、最も重要な点のみを強調します。

通常、SSL / TLSでの暗号化されたデータの交換の開始前に、接続を確立するプロセス、 ハンドシェイク (SSLハンドシェイク)が行われます。

ハブに関する記事で、SSL / TLS接続を確立するプロセスを詳細に説明しています( HTTPS接続の最初の数ミリ秒 ) thevar1able

この段階では、認証と他のアクションに加えて、2つのパーティ(アプリケーション)は共通のセッションキー( 対称 )に同意します。 ネゴシエーション後、キーはアプリケーション間で転送されたデータを暗号化および復号化するためにアプリケーションによって使用されます。

しかし、安全でない通信チャネルを介して通信する場合、当事者はどのようにして同じセッションキーに同意しますか?

これにはさまざまなアルゴリズムがあります。 インターネットで最も一般的に使用されているのは、 RSA (最も人気のある)と一時的なDiffie-Hellman (DHE / ECDHE)です。

SSL / TLS接続が確立されると、セッションキーネゴシエーションアルゴリズムがサーバーを選択します。

選択は、クライアントがサポートするアルゴリズムのリストから選択され、クライアントはそれをサーバーに渡します。

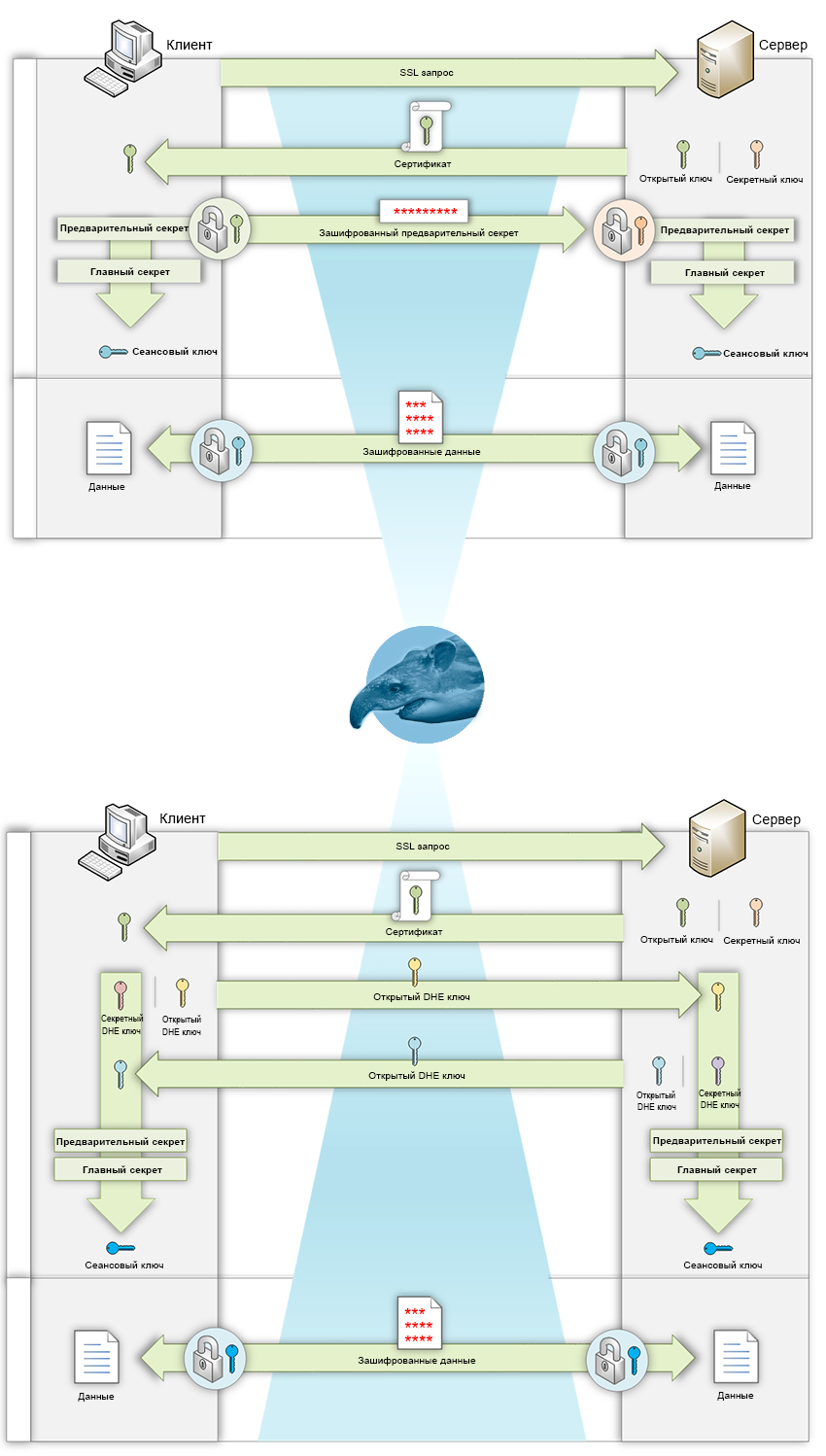

以下の図は、RSAおよびDHE / ECDHEのケースでセッションキーを調整するプロセスと、傍受されたSSL / TLSトラフィックでスニファー(Wireshark)が見る情報を示しています。

接続が確立された時点での最初のケース(RSAキーネゴシエーション)では、クライアントは乱数、プリマスターシークレットを生成します。 サーバーから証明書で受け取った公開鍵で暗号化します。

暗号化された形式でサーバーに送信します。 サーバーは、その秘密鍵を使用して暫定秘密を復号化します。 さらに、同じ予備的な秘密を持っている両当事者は、それをメインの秘密に変換し、それからすでに共通のセッションキーを作成します。

非対称暗号化アルゴリズム (RSA)では、公開キーで暗号化されたデータは秘密にしか解読できません。 同時に、公開キーと秘密キーは特定の数学的な方法で相互接続する必要があります。これらはキーペアです。

2番目のケース(DHE / ECDHEキーネゴシエーション)では、すべてが少し異なります。

新しい接続の確立時に、クライアントとサーバーはランダムな一時的な(一時的な)Diffie-Hellmanキーのペアを生成します。

ペアは公開鍵と秘密鍵で構成されます。 当事者は公開鍵を交換します。

次に、クライアントとサーバーは、プライベートおよび受信した公開キーを使用して、予備シークレット、マスターシークレット、および共有セッションキーを作成します。

このアルゴリズムでは、サーバーの永続的な秘密鍵(RSA / DSA / ECDSA)は暗号化に関与せず、公開DH鍵の署名にのみ使用されます。 説明は非常に一般的で、ハブに関する記事に詳細情報があります ( HTTPSが接続セキュリティを保証する方法:すべてのWeb開発者が知っておくべきこと ) zavg 。

これでもう少し明確になるかもしれません。

クライアントとサーバーがセッションキーをネゴシエートするときにRSAアルゴリズムを使用する場合、それらの間でインターセプトされたトラフィックは常にサーバーの秘密キーを使用して復号化できます。

実際には、SSL / TLS接続が確立されると、クライアントは予備秘密の暗号化された値をサーバーに送信します。

予備シークレットはサーバーシークレットキーで解読され、セッションキーが計算されます。

データは、受信したセッションキーによって解読されます。

DHE / ECDHEアルゴリズムを使用し、秘密サーバーキーを持っている場合、SSL / TLSトラフィックデータを復号化することはできません。

接続時には、DHキーの公開値のみが送信されます。

セッションキーの計算に必要な秘密のDHキーは、クライアントとサーバーのRAMにあり、接続が完了すると破棄されます。

Diffie-Hellman(DHE / ECDHE)はかないキーマッチングアルゴリズムは、 Perfect Forward Secrecy (PFS)をサポートします。

もちろん、別の選択肢があります。

サーバーの秘密鍵なしでSSL / TLSトラフィックを復号化するのに適しています。また、DHE / ECDHE、RSAなどが使用されている場合にも適しています。

SSL / TLS接続が確立されると、クライアントとサーバーのRAMには、オープンシークレット、予備値、および主要値が設定されます。

秘密をメモリから引き出してディスクに保存した場合、将来的にはそれらを使用してデータを復号化することもできます。

もちろん、これは必ずしも簡単ではなく、かつて傍受されたトラフィックを解読することはできません。

次に、実際にシークレットサーバーキーまたはセッションシークレットを使用して、WiresharkでSSL / TLSトラフィックを復号化する方法を見てみましょう。

Wireshark +サーバー秘密鍵

実際、ここではすべてが比較的単純です。

WiresharkでクライアントからサーバーにSSL / TLSトラフィックのダンプを読み込み、サーバーの秘密キーを接続して解読します。

もちろん、クライアントとサーバーがRSAアルゴリズムを使用してセッションキーをネゴシエートしたことを最初に確認する価値があります。

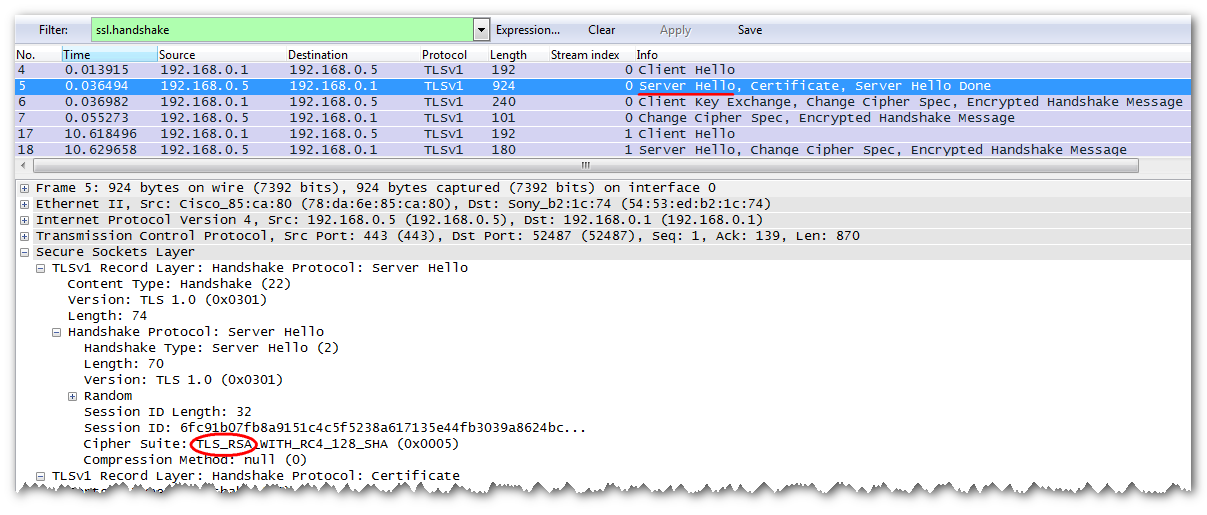

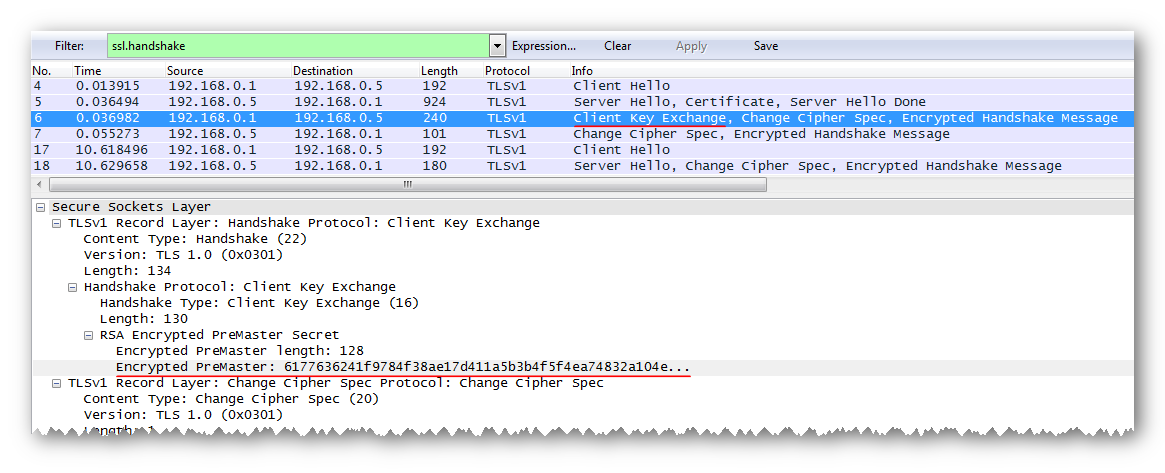

これを行うには、SSL / TLS接続の初期化を検索します(フィルター「ssl.handshake」)。

Cipher Suiteの Server HelloメッセージのサーバーがRSAアルゴリズムを示していることを確認します。

クライアントの応答メッセージ(クライアントキー交換)には、セッションの予備シークレットの暗号化された値(暗号化されたPreMaster)があります。

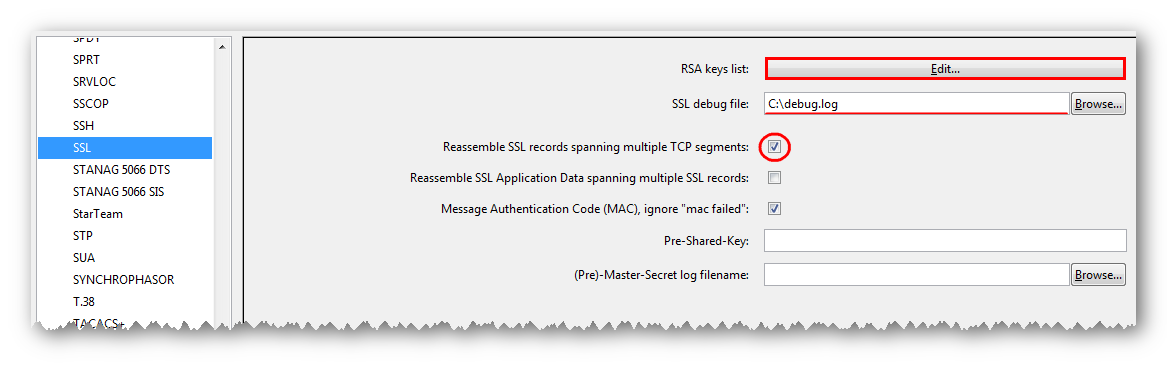

Wiresharkの設定を実行します。

左側の[編集]-> [設定]メニューで、プロトコル(プロトコル)のリストを含むブランチを開き、[SSL]を選択します。

「複数のTCPセグメントにまたがるSSLレコードを再構築する」フラグの設定を確認します。

[SSLデバッグファイル]フィールドで、デバッグ情報を含むログへのパスを指定します(復号化の結果が記録され、問題の解析時に役立つ場合があります)。

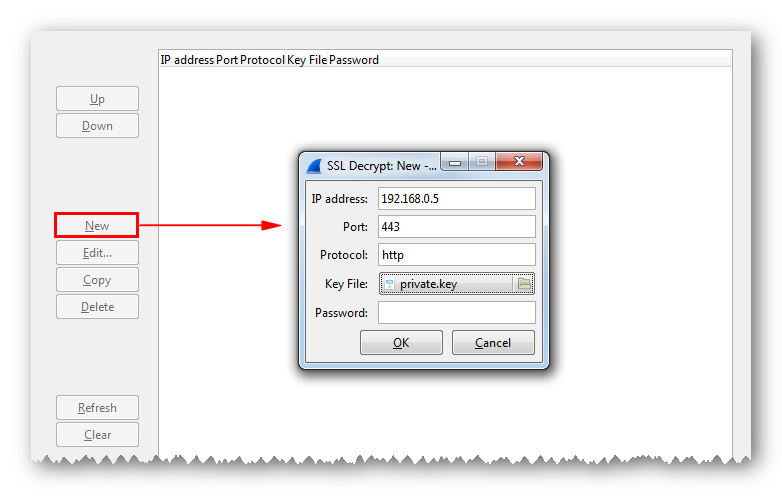

[RSAキーリスト]フィールドで、[編集]ボタンをクリックします。

表示されるウィンドウで、[新規]ボタンをクリックして、フィールドに入力します。

• IPアドレス -IPv4またはIPv6形式のSSLサーバーのIPアドレス

• ポート -SSLサーバーのポート番号(httpsの場合は通常443)

• プロトコル — SSL暗号化を使用するプロトコルの名前(httpなど)。 不明な場合は、データを指定します

• キーファイル -サーバーの秘密キーファイルへのパス( PEMまたはPKCS#12ファイル形式)

• パスワード -PKCS#12秘密鍵がパスワードで保護されている場合のみ記入

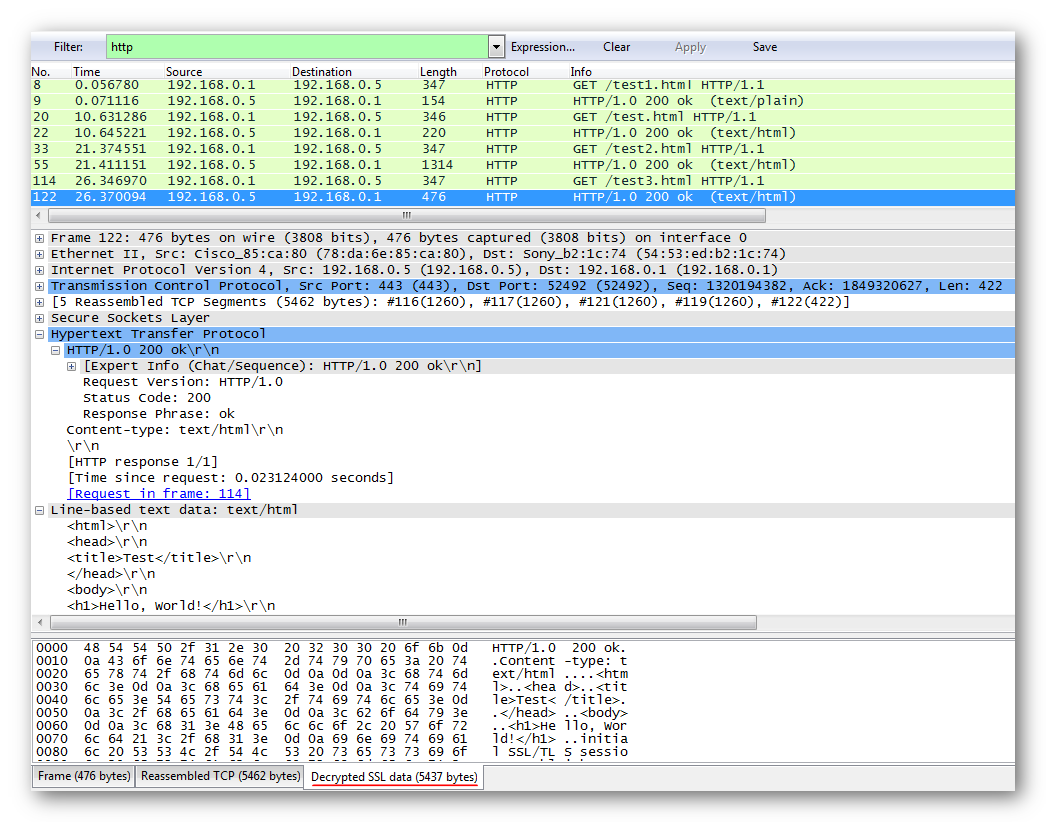

設定を確認し、復号化されたトラフィックの表示をお楽しみください。

便宜上、フィルターを通じてアプリケーションレベルのトラフィック(httpなど)のみが表示されます。

また、開いている情報は、ウィンドウの下部にある「復号化されたSSLデータ」タブで利用できます。

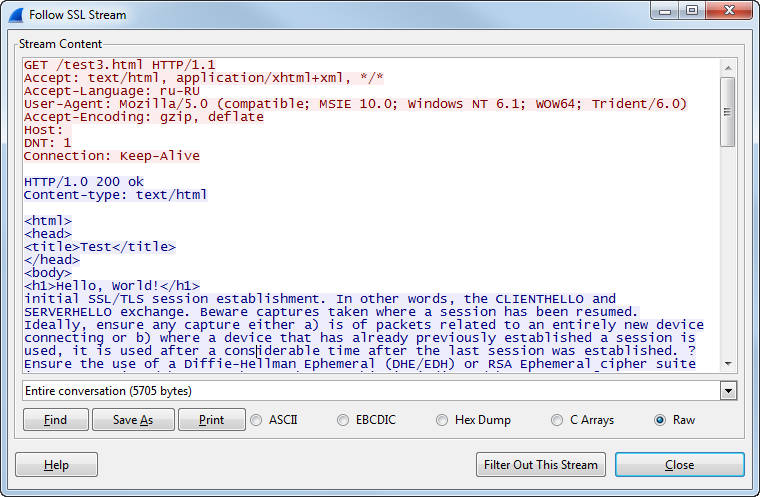

または、SSL / TLSセッションから任意のパケットを選択し、マウスの右ボタンを押して、リストで「SSLストリームに従う」を選択します。

選択した接続から復号化されたデータのストリームを取得します。

Wireshark +セッションシークレット

サーバーのシークレットキーに加えて、よく知られているセッションシークレットを使用してWiresharkのデータを解読できます。

シークレットサーバーキーをお持ちでない場合、またはサーバーがPFS対応のセッションキーネゴシエーションアルゴリズム(DHE / ECDHE)を選択した場合に適しています。

セッションの秘密はどこでどのように入手できますか?

- Wiresharkは、ダウンロードしたSSL / TLSトラフィックのダンプから予備シークレットをエクスポートすることをサポートしています。

Wireshark、[ファイル]メニュー-> [SSLセッションキーのエクスポート]

もちろん、これの前に、サーバーの秘密鍵でトラフィックを復号化する必要があります。

非常に重要な機能。

実際、Wiresharkはトラフィックを復号化された形式で保存する方法を知りません。

サーバーの秘密鍵を危険にさらすことなく、復号化されたトラフィックを他の誰かに転送する必要がある場合があります。

この問題を解決するには、通常どおり、サーバーのシークレットキーでトラフィックを復号化し、そこからすべてのSSL / TLSセッションシークレットを別のファイルにエクスポートします。

その後、秘密ファイルのみを使用してトラフィックを再復号化することが可能になります。

- 一部のアプリケーションには、ディスクに秘密を保持する機能が組み込まれています。

そのようなアプリケーションの顕著な例は、ChromeおよびFireFoxブラウザーです。

両方の作業で、 NSS暗号化モジュールを使用して、ファイルへの秘密のロギングを可能にします。

ログの形式は次のとおりで、最初の2つのオプションに対応しています。

機能の詳細な説明は、ハブに関する記事( WiresharkのブラウザーからTLSトラフィックを簡単に復号化する方法 ) ValdikSSにあります。

Javaプログラムでは、秘密はSSLログデバッグから取得できます( Toplvionはログを使用してJavaアプリケーションのTLSトラフィックをデコードします )。

または、jSSLKeyLogを介したWireshark形式( SSLセッションキーをWiresharkのファイルに記録するJavaエージェントライブラリ )

- その他のオプション。

サードパーティのユーティリティを使用して、クライアントまたはサーバーのRAMでセッションシークレットをインターセプトします。

そして今-秘密がWiresharkにアップロードされる方法と形式について。

セッションシークレットは、特定の形式のプレーンテキストファイルで1行ずつ示されます。

3つの可能な行形式があります。

- RSAセッション鍵合意アルゴリズムを使用したSSL / TLSセッションの場合

RSA <16進暗号化されたプリマスターシークレット> <16進プリマスターシークレット>

<hex encrypted pre-master secret>-セッションの予備シークレットの暗号化された値(ClientKeyExchangeメッセージの暗号化されたPremasterフィールド)

<hex pre-master secret>-予備シークレットの解読された値

- DHE / ECDHEセッション鍵合意アルゴリズムを使用したSSL / TLSセッションの場合

CLIENT_RANDOM <hex client_random> <hex master secret>

<hex client_random>-ランダムなクライアント番号(Client Helloメッセージのランダム)

<hex master secret>-セッションのメインシークレットの値

- 「openssl s_client」でのマスターキー出力のサポート

RSAセッションID:<hexセッションID>マスターキー:<hexマスターシークレット>

<hex session id>-セッション識別子(Server HelloのセッションIDフィールドまたはClient Helloのセッションチケット)

<hex master secret>-セッションのメインシークレットの値

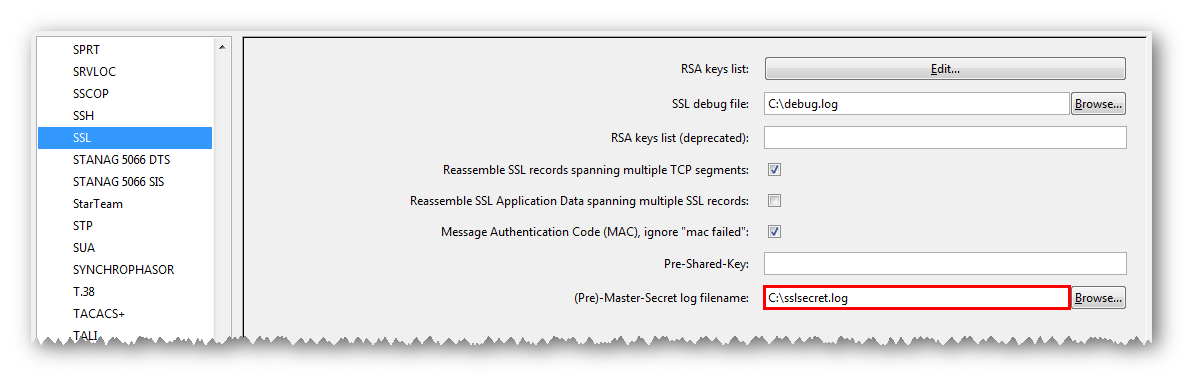

そして今、私たちはWiresharkに秘密ファイルを含め、SSL / TLSトラフィックを解読します。

Wiresharkの設定は、前のセクションで指定した設定に似ています。

「RSAキーリスト」のSSLプロトコル設定で何も指定する必要がないことを除きます(SSLサーバーパラメーターとその秘密キー)。 「(Pre)-Master-Secret log filename」フィールドにのみ、シークレットを含むファイルへのパスがあります。

設定を確認し、復号化されたトラフィックを確認します。

おわりに

提供される情報がすべての人にとって興味深いものになることを願っています。

WiresharkでSSL / TLSトラフィックを計画または既に分析している人。

すべての関連リンク:

Wireshark-サメの飼いならし

TLS babayota_kun とは

thevar1able のHTTPS接続の最初の数ミリ秒

HTTPSによる接続セキュリティの確保:すべての zavg Web開発者 が知っておくべきこと

Wireshark ValdikSSの ブラウザーからTLSトラフィックを簡単に復号化する方法

Toparvion ログを使用したJavaアプリケーションのTLSトラフィックの復号化

jSSLKeyLog-SSLセッションキーをWiresharkのファイルに記録するJavaエージェントライブラリ

公開鍵暗号システム

RSA

Diffie-Hellmanプロトコル

完全な秘密