6月は、ロシアのウイルス対策ソフトウェア市場の2人のリーダーの妥協に関するニュースが豊富であることが判明しました。 これらの物語の最初の話は、カスペルスキー自身が語ったものであり、Duqu Betレポートを呼び出すユーモアがなく、まるで攻撃者のイスラエルの起源を暗示しているかのようではありません。 しかし、2日前に同じトピックでより深刻な資料が登場しました。Interceptは、Snowdenの別の啓示を公開しました。

これらの文書によると、英国のGCHQ は 、アンチウイルスによるインテリジェンスサービスの検出を防ぐためにLC製品を研究しました。 また、アメリカのNSAは、セキュリティソフトウェアがユーザーのコンピューターで受け取る高いアクセス権のおかげで、ユーザーを監視するために、ウイルス対策の脆弱性を探していました 。

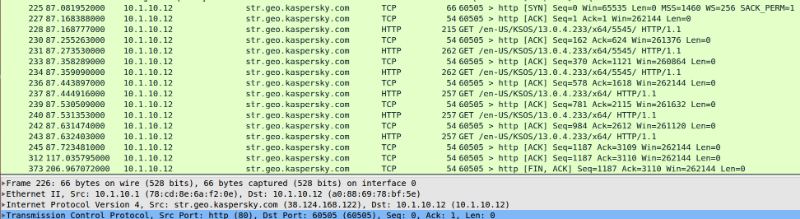

特に、NSAハッカーは、HTTP要求のヘッダーのUser-Agent行で、ウイルス対策クライアントからLCサーバーに送信されるユーザーデータを傍受できることを発見しました。 Intersept は 、1か月前にKaspersky Small Business Security 4でこの機能をテストし、「トラフィックの一部は暗号化されていましたが、ホスト構成とインストールされたソフトウェアに関する詳細情報は保護なしでKasperskyサーバーに送信された」と主張しています。 証拠として、スクリーンショットが提供されます(写真はクリック可能です):

Interseptマガジンは、昨日6月22日にこのデータを公開しました。 そして翌日6月23日に、Google(Project Zero)の研究者チームがESET NOD32アンチウイルスのより深刻な脆弱性に関するレポートを公開しました。 この脆弱性により、攻撃者はエミュレータをだまして、実行可能コードをチェックするために使用する可能性があります。 この攻撃により、ESETがインストールされているコンピューター上のファイルを読み取り、変更、削除したり、他のプログラムをリモートでインストールしたり、周辺機器(カメラ、マイク)にアクセスしたり、すべてのシステムアクティビティを記録したりできます。

この脅威は、ESETのすべてのバージョンと、ESETを実行しているすべてのプラットフォーム(Windows、Mac、OS X)に影響します。 同時に、研究者が強調するように、この脆弱性の悪用にはユーザーの参加は必要ありませんが、ESETスキャナーに与えられる高いシステム権限を使用します-つまり、自己推進型ワーム(たとえば、電子メールワーム)を作成するための理想的な候補です。 このレポートには、動作するルートエクスプロイトの例と、ブラウザーを介したESETへの攻撃を示すビデオが含まれています。

6月22日にリリースされたESETパッチで脆弱性を閉じることができます。その前に、ESETのすべてのスキャン(スケジュール、リアルタイム、および手動)を無効にすることで攻撃を回避できます。 また、このGoogleからの研究者の公開はパッチのリリース後に行われましたが、この穴のリリースは東ヨーロッパのウイルス対策に対する一般的なキャンペーンのために何らかの形で「特別に作られた」ようです。