以前に、攻撃者が国営のDuquマルウェアの新しいバージョン(Duqu2、Duqu.B)を使用したこの悪意のあるキャンペーンと、AV製品によるこのマルウェアのその他の検出について書きました。 指定されたドライバーは小さく(27,448バイト)、侵害されたシステムのNDISレベルでネットワークトラフィックを操作するために攻撃者によって使用されます。

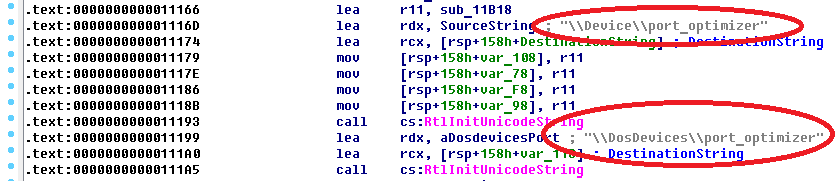

図 デバイスオブジェクトの名前と、悪意のあるドライバーがシステムに作成するシンボリックリンク(感染インジケーター)。

既にドライバーのインポートに関する情報(ndis.sys)から、NDISレベルでのネットワークトラフィックの処理に特化されていることがわかります。

図 インポートされたWin64 / Duqu.AC関数の一部。

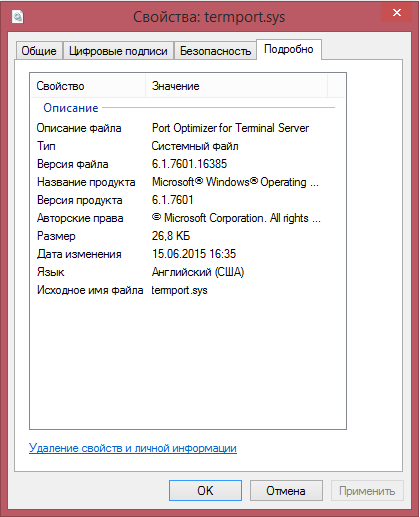

図 Win64 / Duqu.ACの有効なデジタル署名。 侵害された証明書はまだ有効でした。

図 悪意のあるファイルのプロパティ。

デジタル証明書の盗難は、有名なStuxnetワームを配布するためにDuqu2を別の悪意のある企業に広める悪意のあるキャンペーンに関連しており、そのドライバーもデジタル署名され、証明書はJMicronとRealtekからも盗まれました。 悪意のあるドライバーにデジタル署名をデジタルで提供することは、そのようなドライバーが64ビットバージョンのWindowsに確実に読み込まれるようにする100%のソリューションです。

指定されたドライバーには次のフィンガープリントがあります。

MD5: 92e724291056a5e30eca038ee637a23f

SHA1: 478c076749bef74eaf9bed4af917aee228620b23

SHA256: bc4ae56434b45818f57724f4cd19354a13e5964fd097d1933a30e2e31c9bdfa5