脆弱性はWebブラウザMicrosoft Internet Explorer、Mozilla Firefox、Google Chrome、Apple Safariの影響を受けます。 現時点では、脆弱性はIEでのみ修正されており、更新プログラムMS15-055がリリースされています。 他のブラウザは、OpenSSLフリーウェアパッケージと同様に、更新を期待しています。 この脆弱性は、OS X、iOS、Androidにも関連しています。

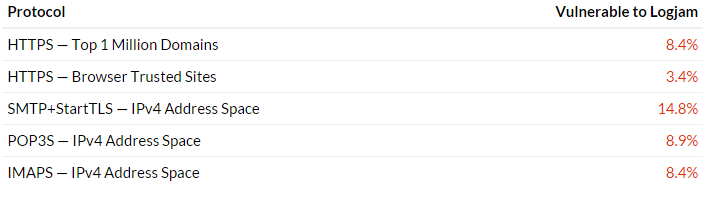

図 脆弱なシステムの統計。

この脆弱性は、強力な暗号の輸出に制限を課す特別な米国法( クリントン政権中に米国政府によって義務付けられた輸出制限)のため、FREAKと同じ理由で可能になりました。 つまり、米国外でTLSを使用する場合、その強度は特に低下する可能性があります。

クライアントとサーバーの間に接続を確立するとき、攻撃者はこのプロセスに介入し、512ビットキーの弱い暗号を使用して静かにサイドを切り替えてから、トラフィックの復号化を試みることができます。

エンドユーザーとエクスポート暗号をサポートするDiffie-Hellman対応サーバーとの間の接続を監視する能力を持つ攻撃者は、暗号化された接続をダウングレードするトラフィックに特別なペイロードを注入して、非常に弱い512ビットキーマテリアルを使用できます。

システム管理者が必要とするアクションと修正は、 weakdh.org/sysadmin.htmlにあります。

追加します。 研究へのリンク。

logjam攻撃

weakdh.org

不完全な前方秘密:Diffie-Hellmanが実際に失敗する方法 [PDF]

weakdh.org/imperfect-forward-secrecy.pdf

Logjam:最新のTLS脆弱性の説明

blog.cloudflare.com/logjam-the-latest-tls-vulnerability-explained

Logjamは、安全な通信プロトコルに影響を与える最新のセキュリティ欠陥です

www.symantec.com/connect/blogs/logjam-latest-security-flaw-affect-secure-communication-protocols

HTTPSクリッピング攻撃は何万ものWebおよびメールサーバーを脅かす

arstechnica.com/security/2015/05/https-crippling-attack-threatens-数万のWebおよびメールサーバー