はじめに

はじめに、ハッククエストのRatazana CTFについて簡単に説明します。 これは、キルギスタンのビシュケクに駐在員事務所を持つCIS(情報セキュリティセンター)の専門家によって組織されました。 これは、最初によく組織されたハッククエストです。 それはシンプルで興味深いものであり、いわゆる出発点として機能した可能性が高い(いわば、主催者は参加者のレベルを調査したかった)。

クエストについて簡単に

クエストの伝説によると、VideoCorpは製品ソースコードのリークに直面しました。その結果、EvilCorpはVideoCorpよりも以前に非常によく似たバージョンのソフトウェアをリリースしました。 ほくろを見つけて証拠を集める必要がありました。 クエスト全体が7日間行われました。 クエストには8つのミッションがあります。 それでは始めましょう!

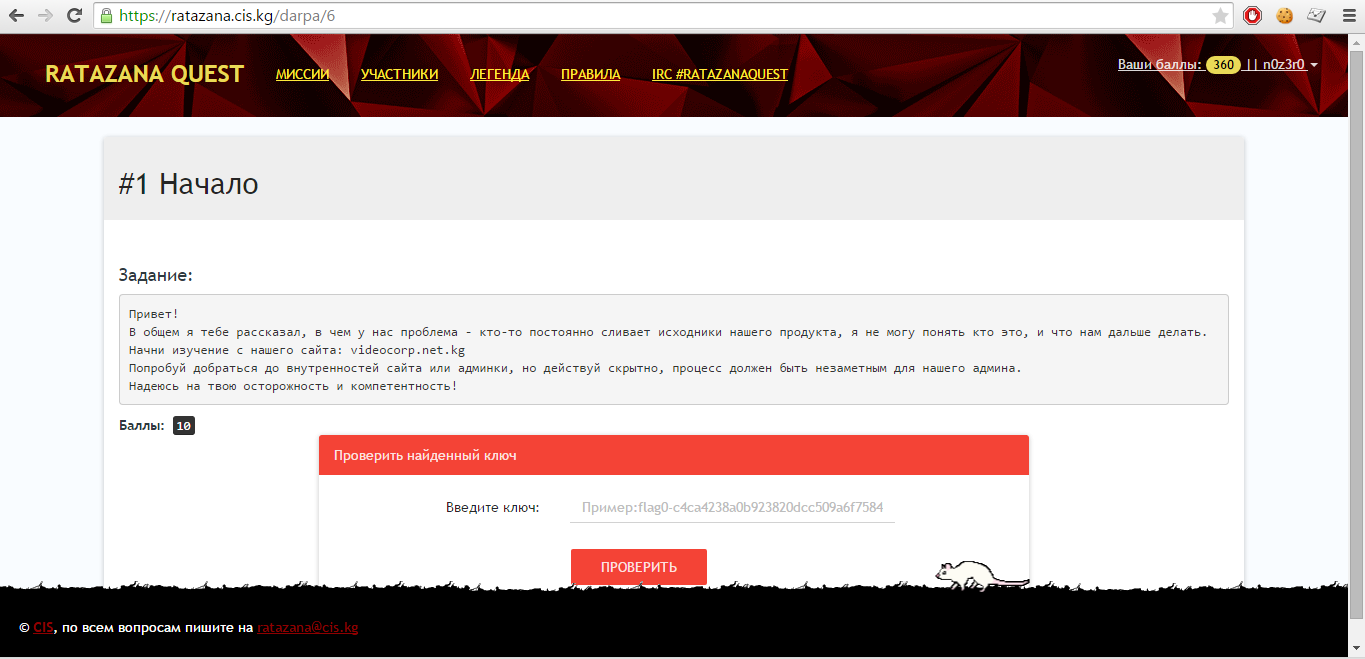

#1開始

最初のミッション

ここではすべてがシンプルで、細部への注意だけが必要です。 通常どおり、これは起こりますが、特定のカテゴリのユーザーがユーザー名に一致するパスワードを選択します。これは最初のケースで使用します。 「ニュース」タブに移動し、そこにmanager01ユーザーがログインしているのを確認します。覚えておいてください。これは便利です。 次に、管理者ログインフォームにアクセスする方法を探します。

ウェブサイトニュースページ

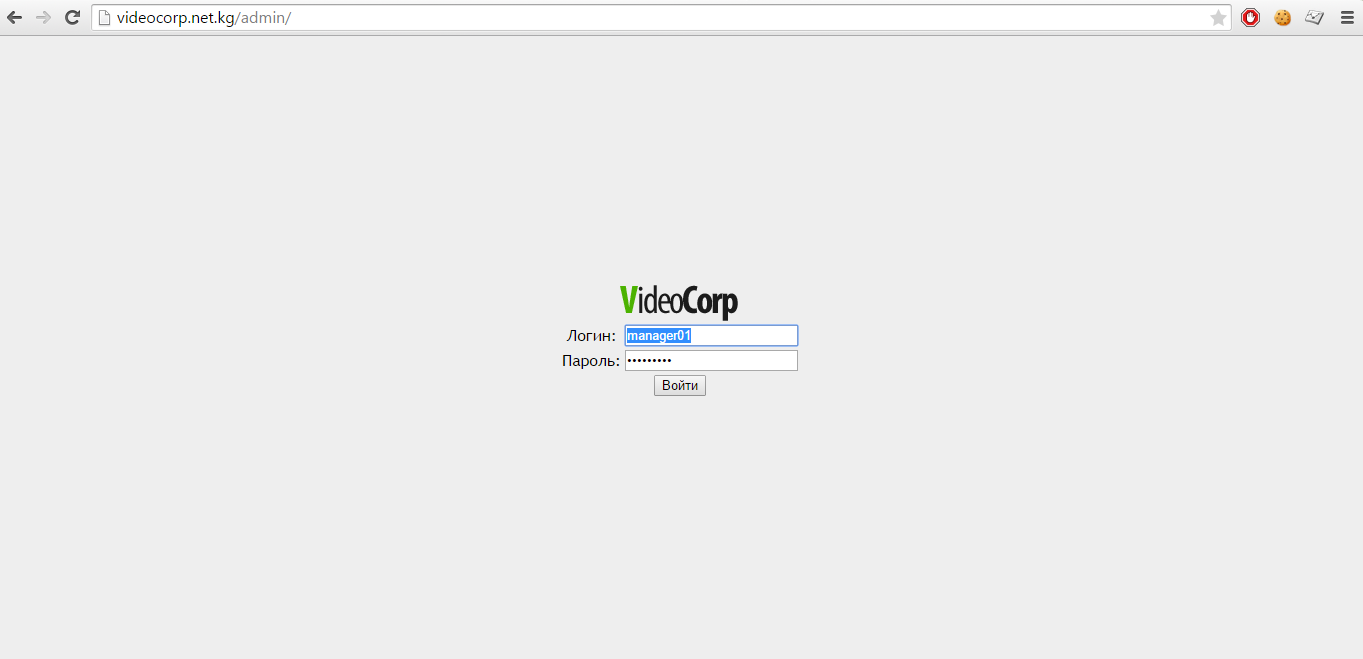

Trite / admin /これで、ニュースを公開したマネージャーのログインを使用できます。

ログインmanager01を入力し 、それに応じて、パスワードが同じであると仮定します!

管理者ログインフォーム

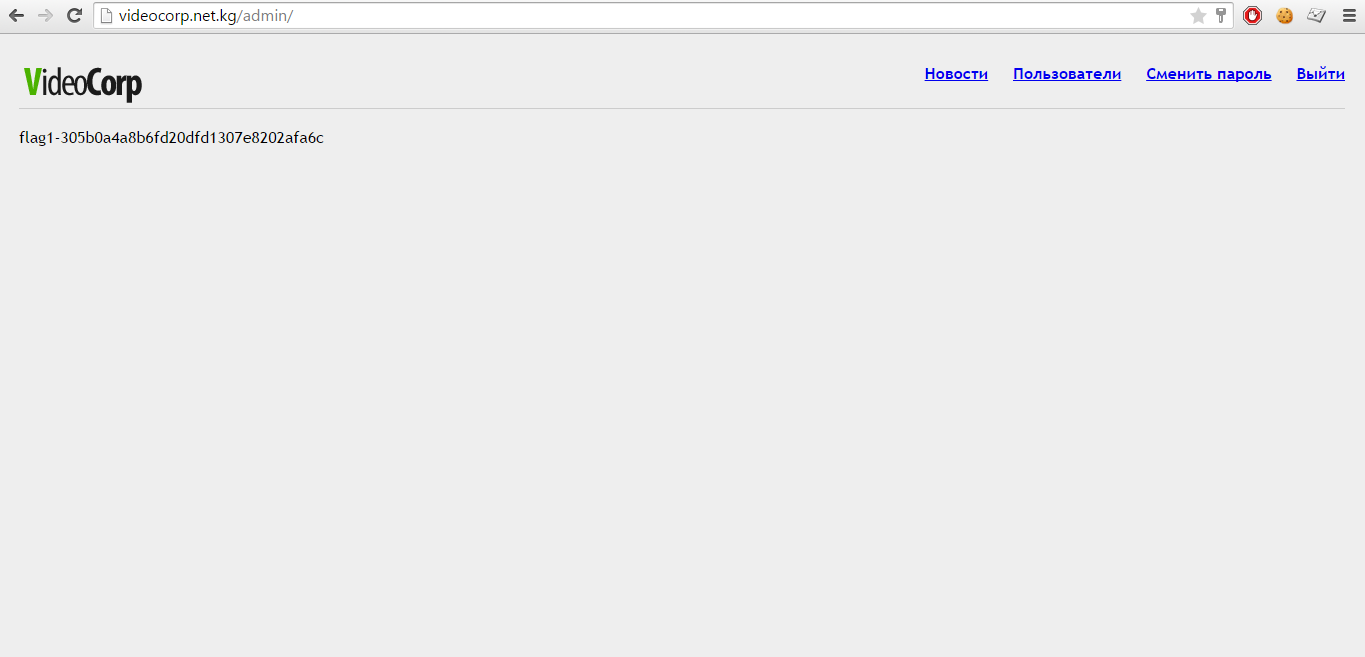

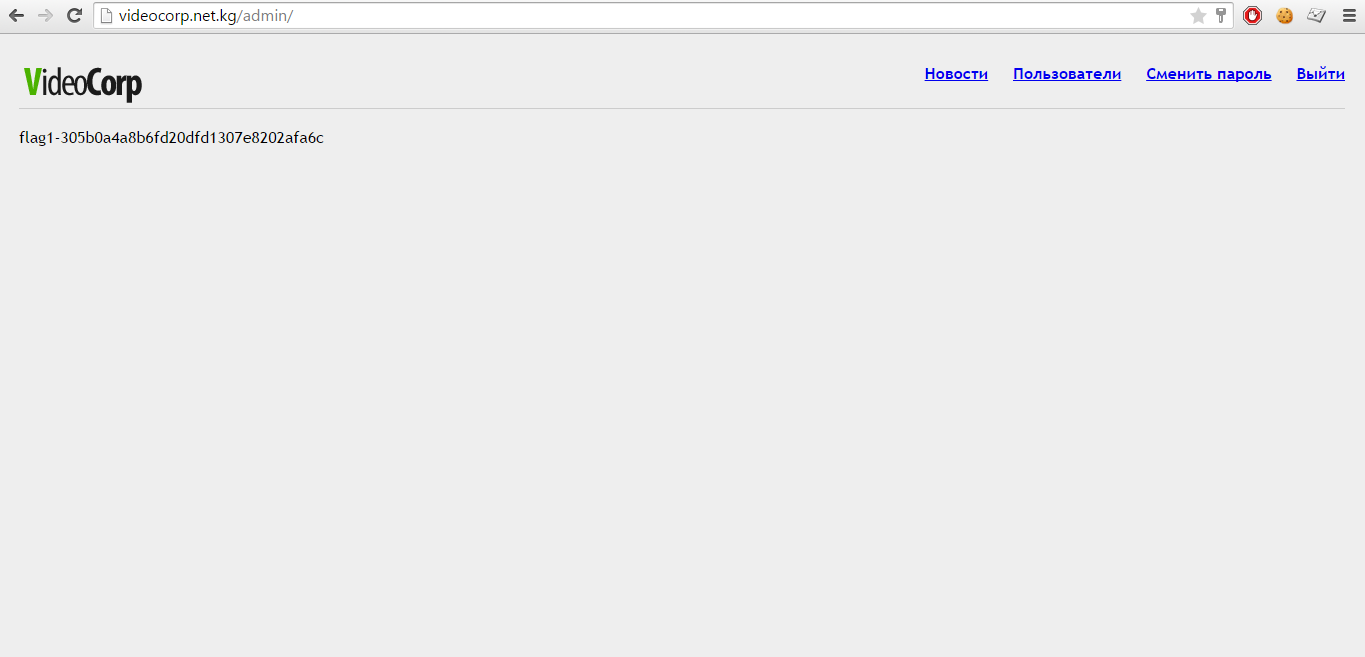

そして見よ! 私たちは管理領域にいます! そして報酬として、私たちは最初の旗を得ます。 これで、2番目のミッションを続行できます!

最初のフラグを取得する

#2スタッフ

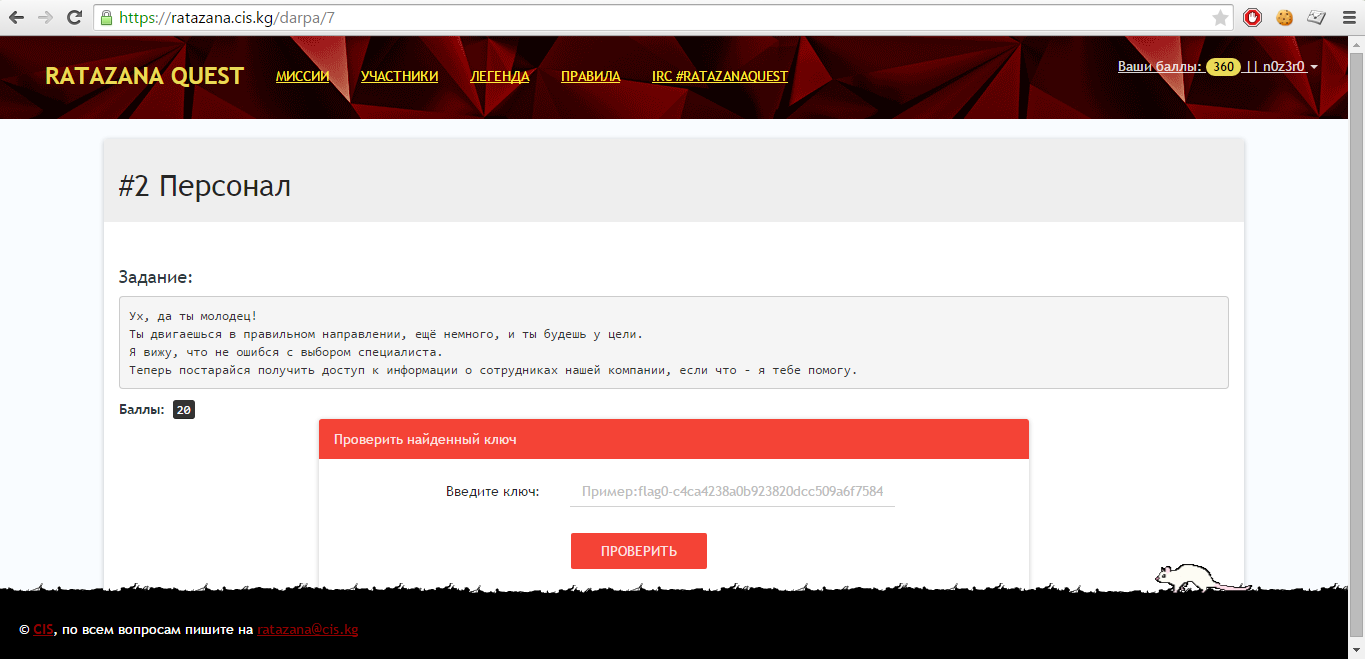

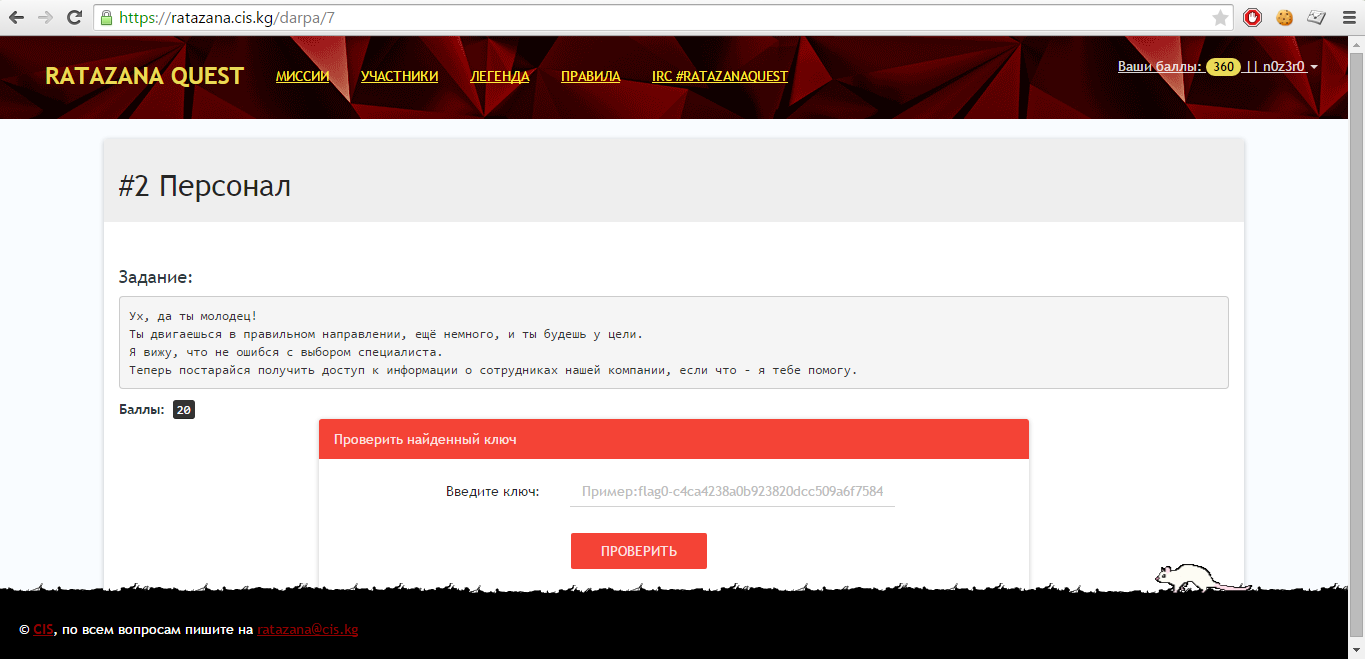

したがって、2番目のミッションでは、スタッフに関する情報を取得する必要があります。

第二の使命

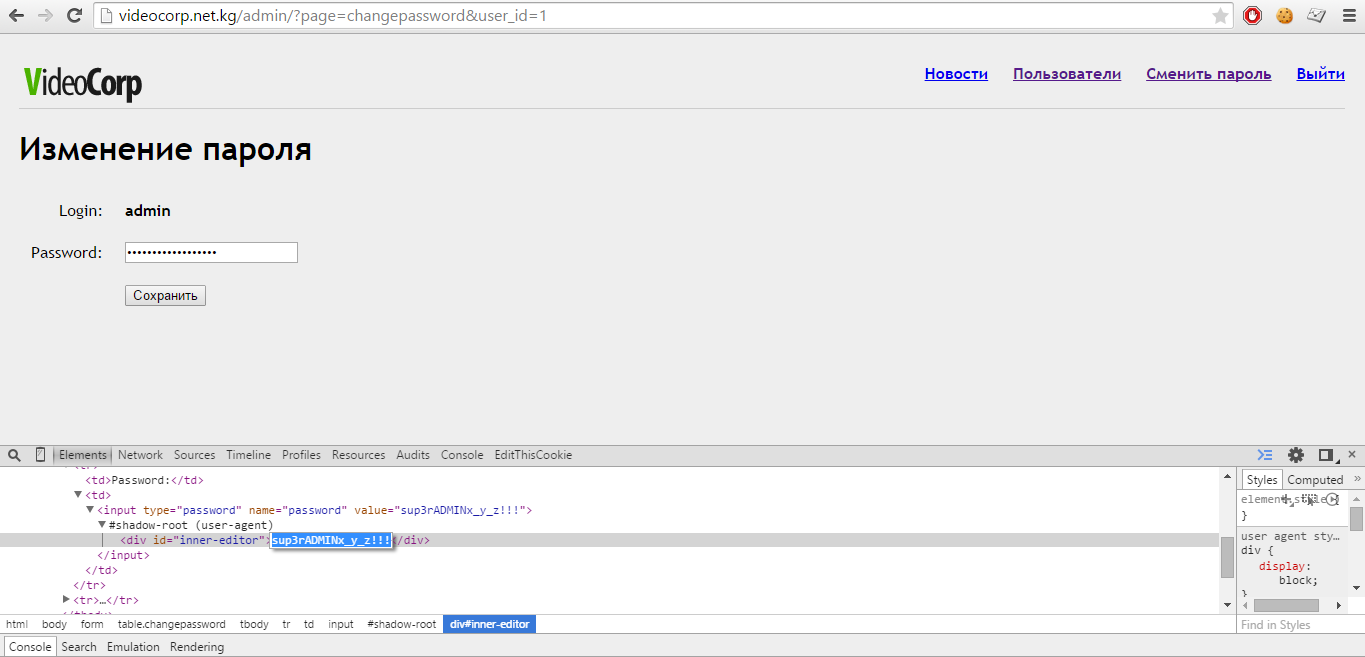

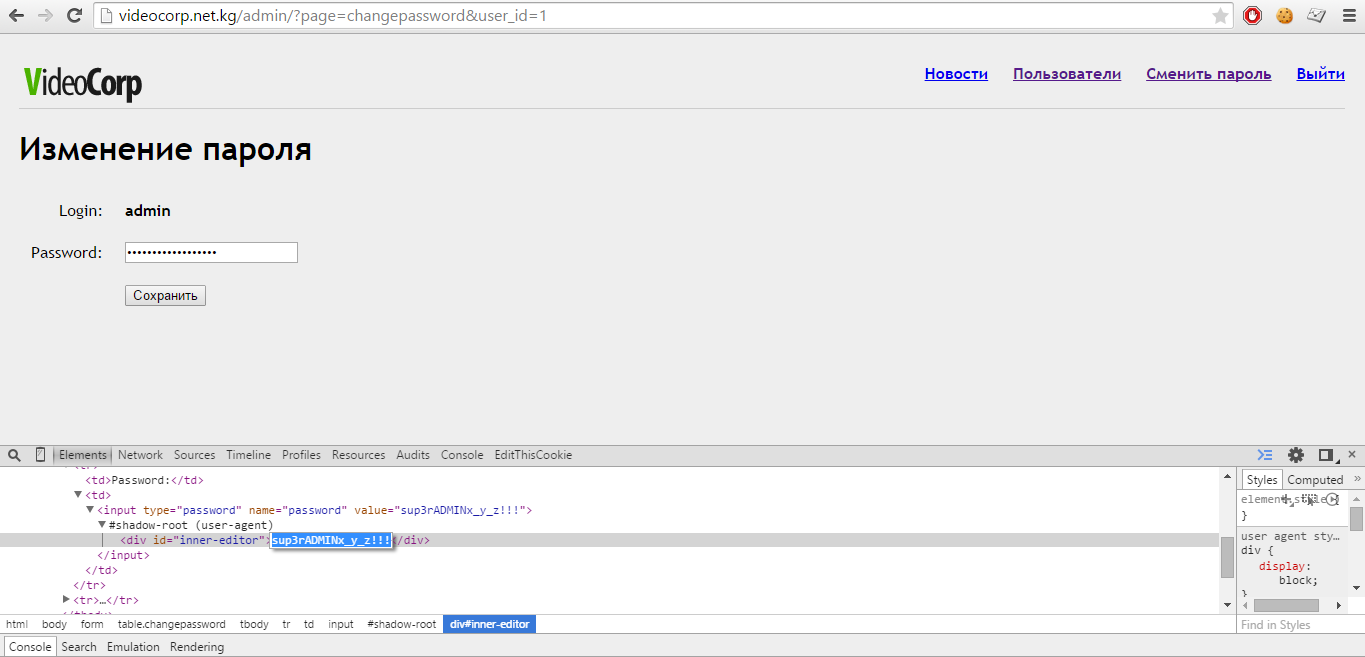

だから、私たちは管理領域にいて、従業員に関する情報を取得する準備ができています。 しかし、私たちはメニューに失望を待っています、「従業員のリスト」という項目がありますが、残念ながら、十分な権利がないため、私たちはそれを使用できません。 しかし、「パスワードの変更」メニューに注目が集まっています。 それをクリックして、ユーザー名とパスワードを確認してください。 URLには興味深いパラメーターがあり、これも注目を集めています 。これはuser_id = 3です。 パスワードを変更するためのフォームが表示されたら、たとえば値を1に変更すると1に変更される場合に何が表示されるかを確認したいと思います。

パスワード変更フォーム

値3を1に変更してEnterキーを押すと、manager01ログインの代わりに、adminログインが表示され、パスワードフィールドにもadminのデータベースからの値が入力されているように見えます。 しかし、ドットが表示されるため、パスワードを視覚的に見ることはできません。

しかし、HTML要素を見ることができます。 そして、何が表示され、管理者パスワードが表示されます! ええ、今日はとてもラッキーです。

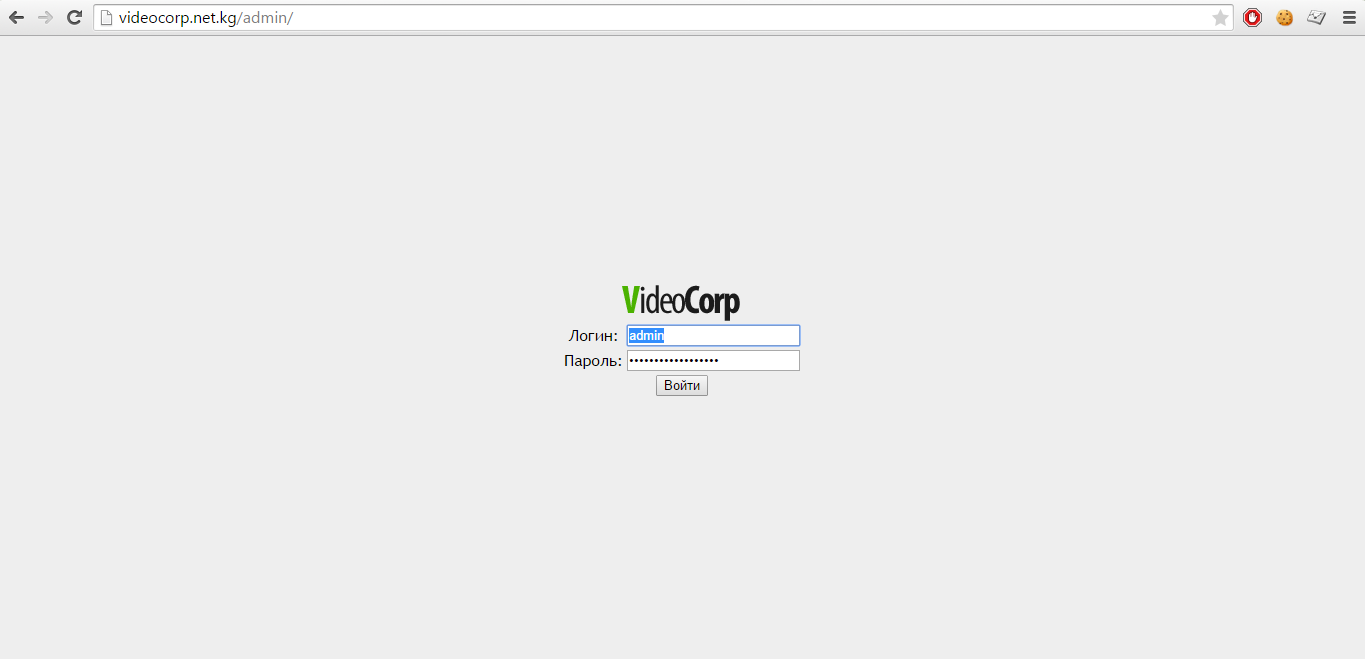

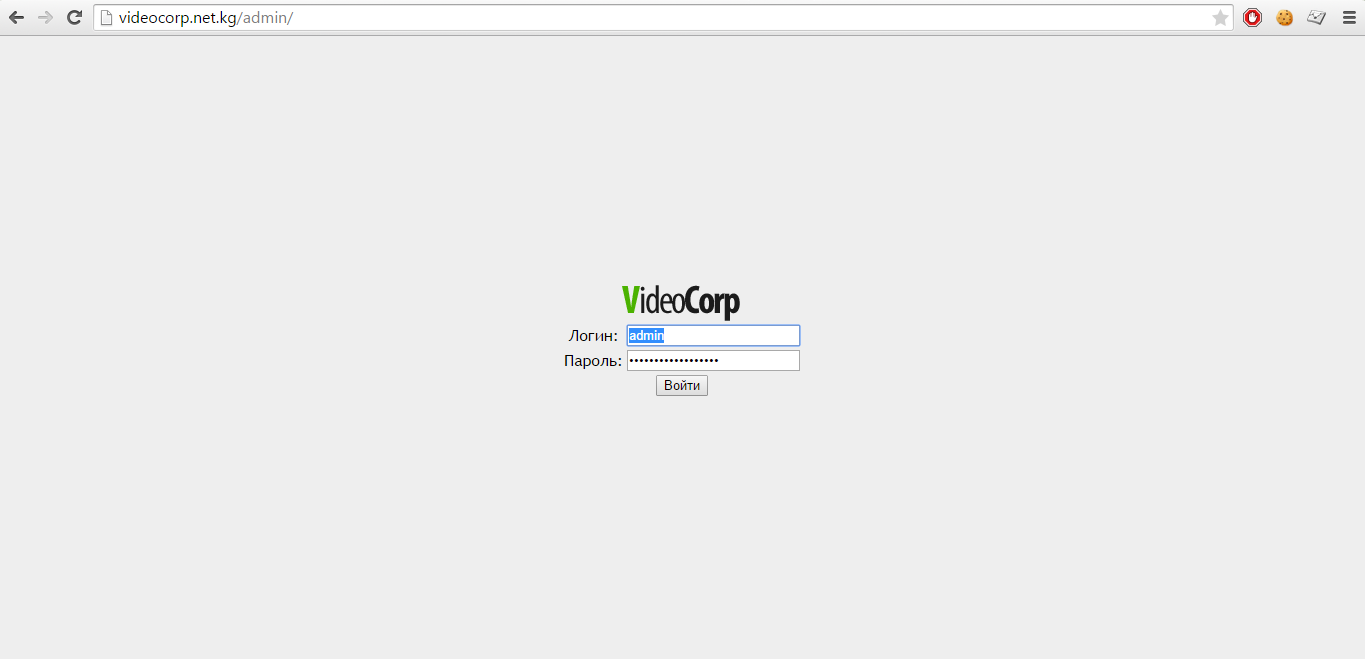

マネージャーアカウントからログアウトし、管理者としてログインする必要があります。

管理者パスワードを取得するプロセス

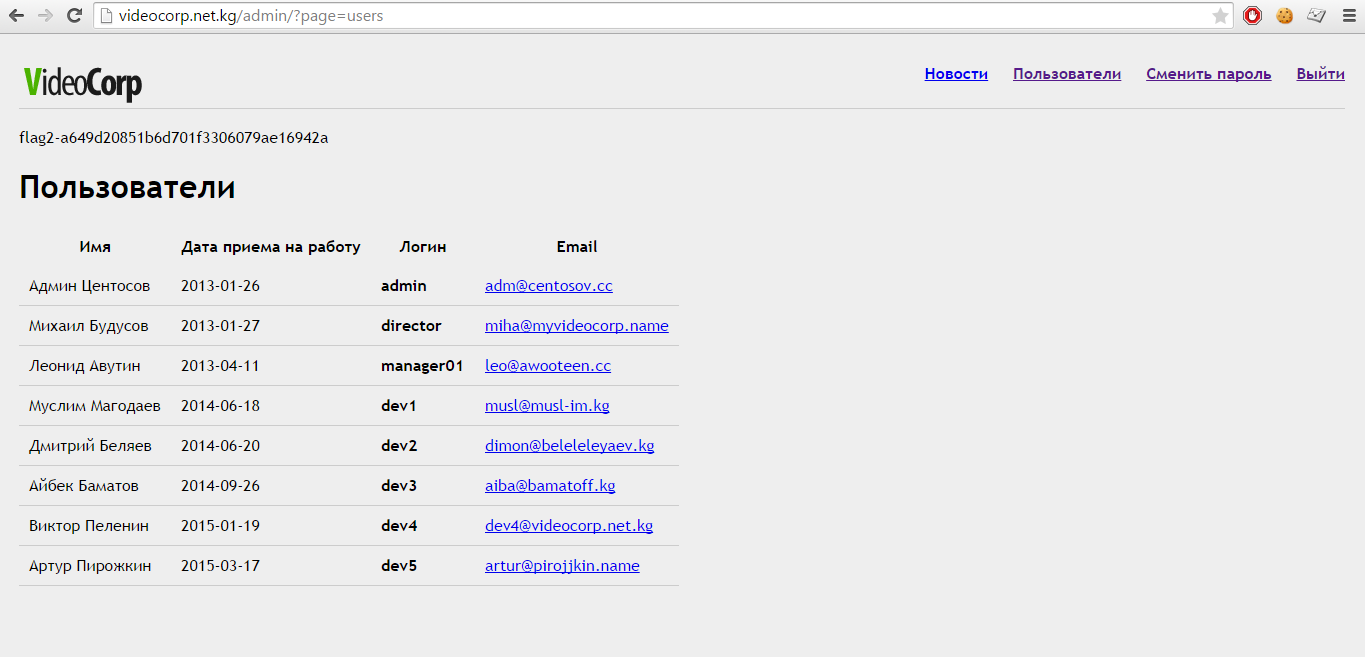

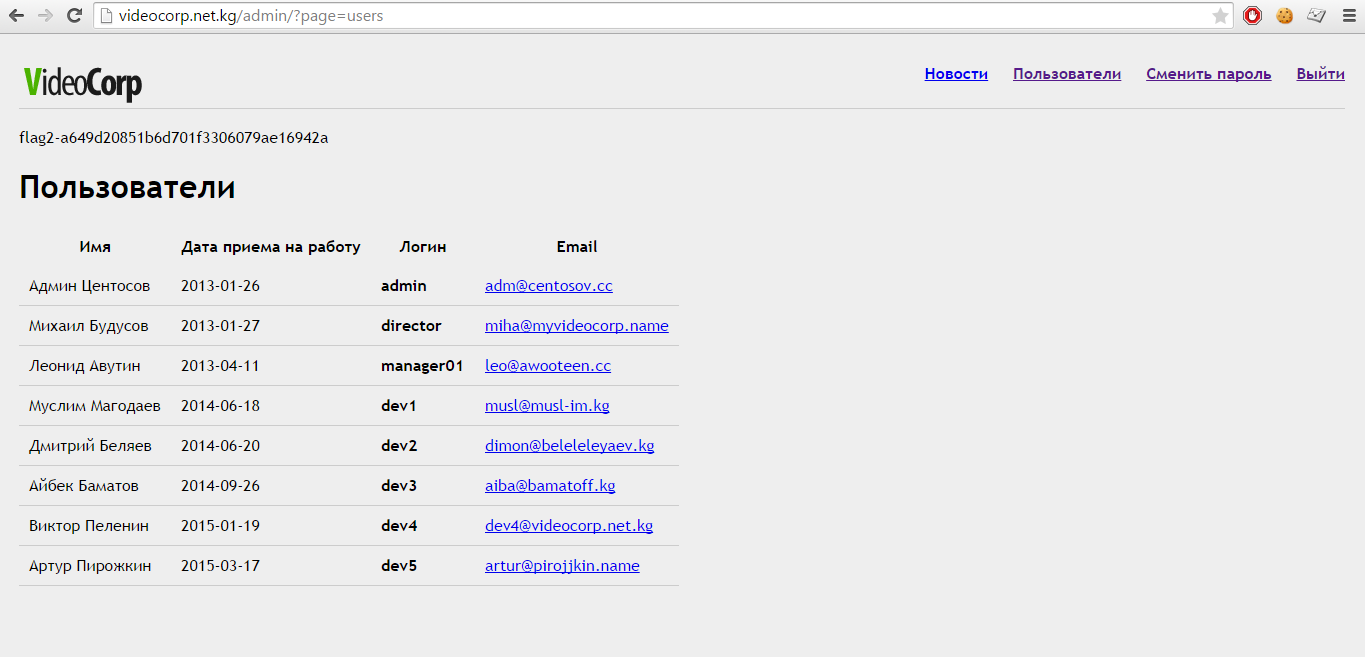

管理者の下に行き、従業員のリストのフォームに行きます。 そして、報酬として、2番目のフラグを取得します!

管理者ログイン

従業員リストフォーム

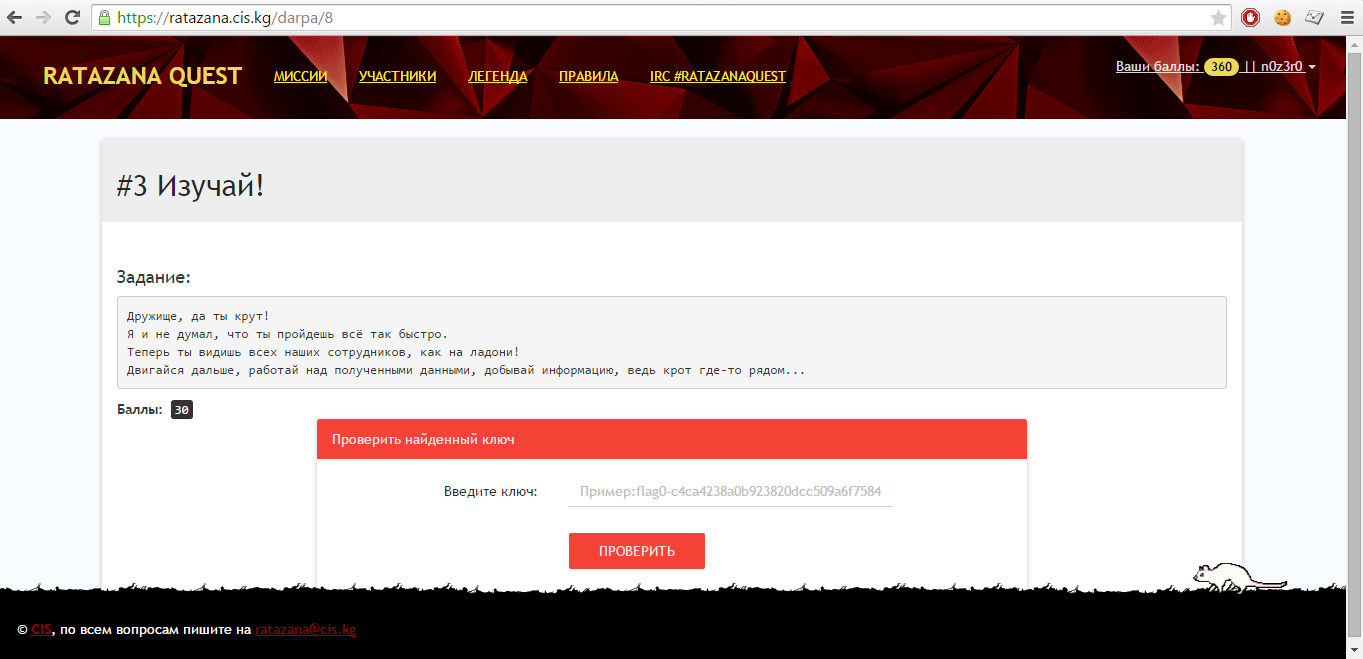

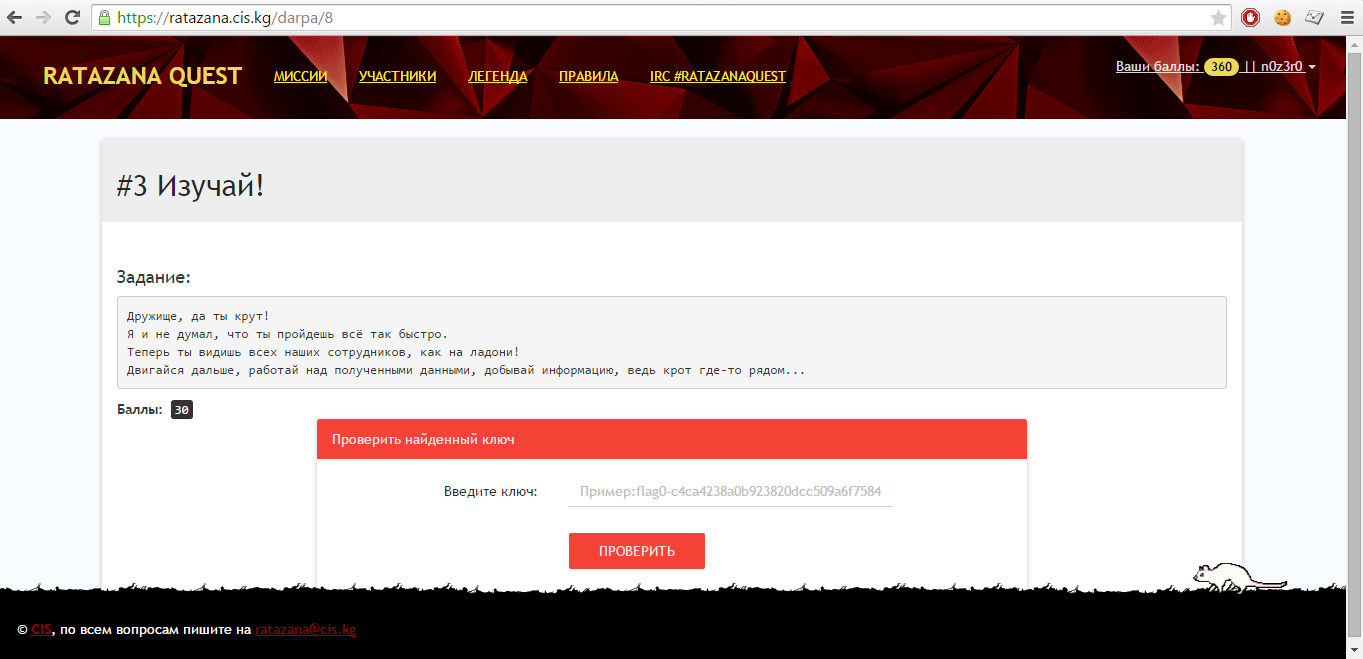

#3研究

このミッションでは、従業員のリストを調べて、次に進むべき場所について結論を出す必要があります。

第三の使命

一般的に、従業員のリストには電子メールと氏名、および雇用日がありますが、ここに質問がありますが、これから私たちにとって何が得られるのでしょうか。 一見便利なものはありませんが、従業員のメールのリストを見てください。 dev4ログイン下の従業員を除いて、ほぼすべてが異なるドメインにあります(チェック時、ミッション時には存在していません)。

dev4の従業員と興味深いリスト

結局のところ、このユーザーのメールは現在のドメインにあることがわかります。 ええ、あなたは言う! ここで掘る場所です。 そしてこれが正しい方向です。 ドメイン名videocorp.net.kgの前にメールを追加すると、メールサービスとそのWebインターフェイスに到達すると想定するのは簡単ではありません。

ただし、ユーザー名とパスワードがメールにアクセスできると想定しているため、 まずdev4パスワードを確認する必要があります。

adminに似たdev4パスワードを取得する

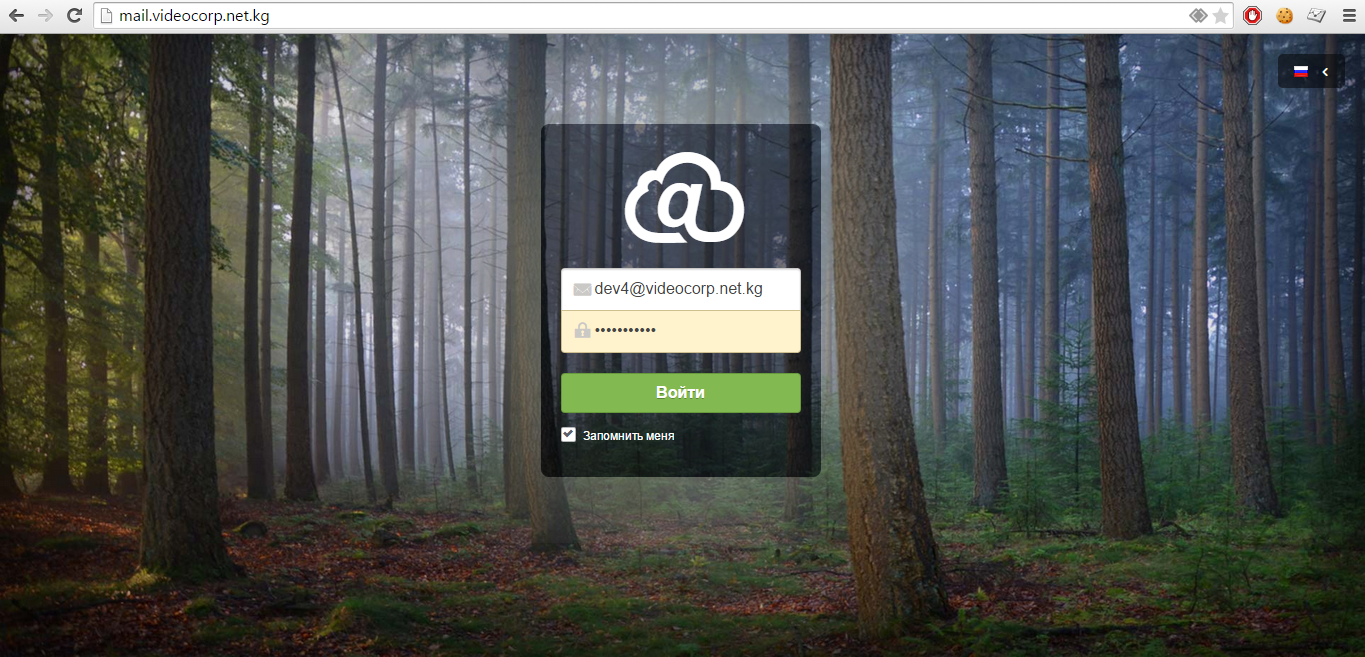

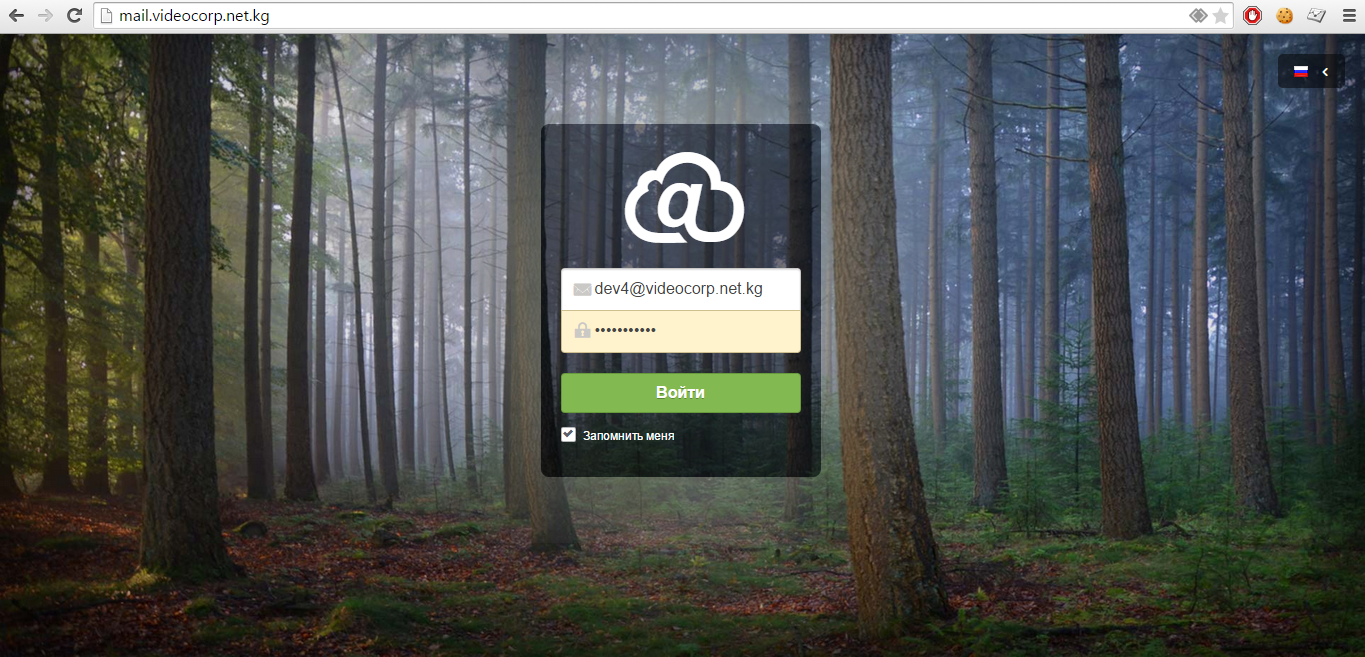

次に、 mail.videocorp.net.kgサービスの電子メールにアクセスします

メールサービスのログインフォーム

ログインdev4@videocorp.net.kgおよびパスワードとしてdev4メールを入力し、HTMLからパスワード変更ページを取得してEnterキーを押し、 dev4メールボックスに正常に入力します

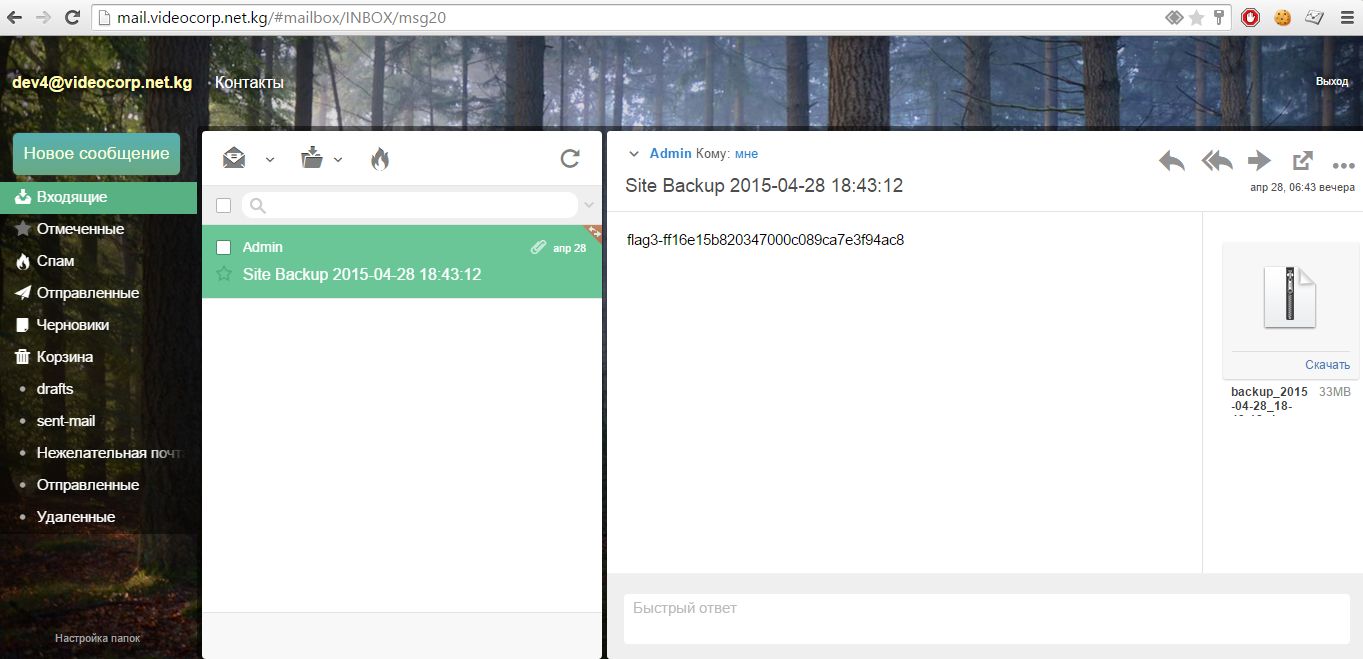

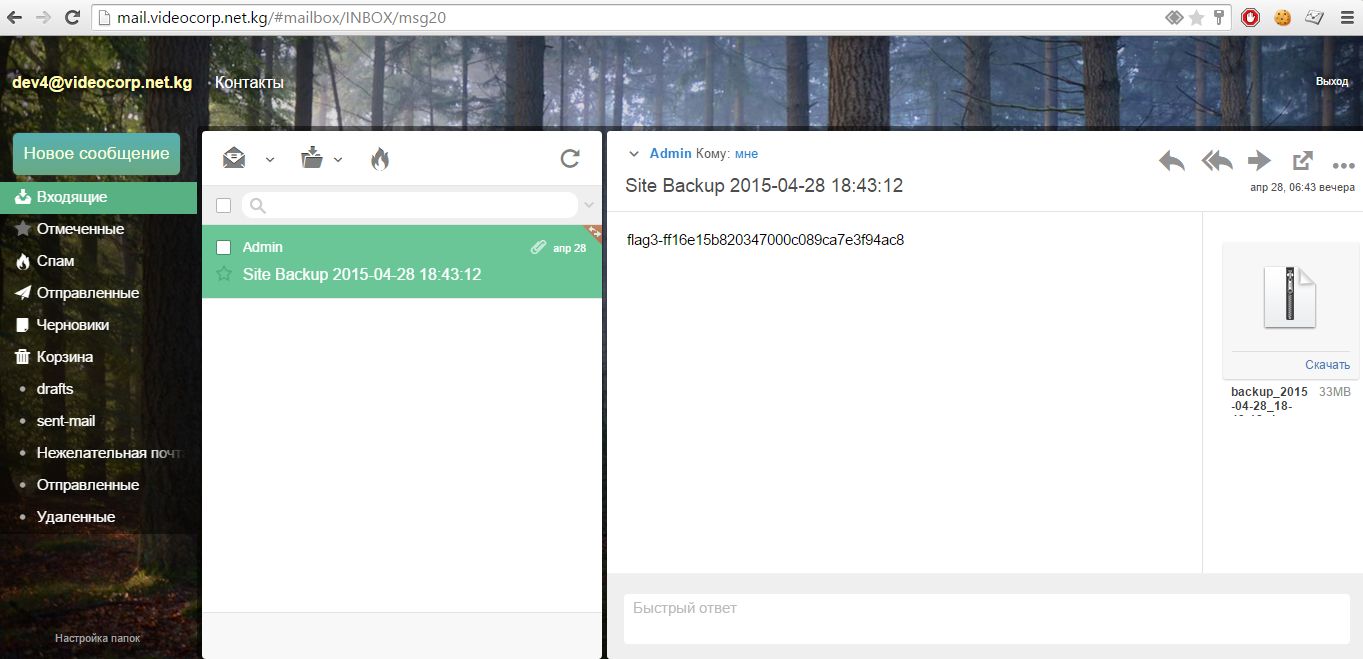

メールボックスインターフェイスとサードフラグ

#4バックアップ

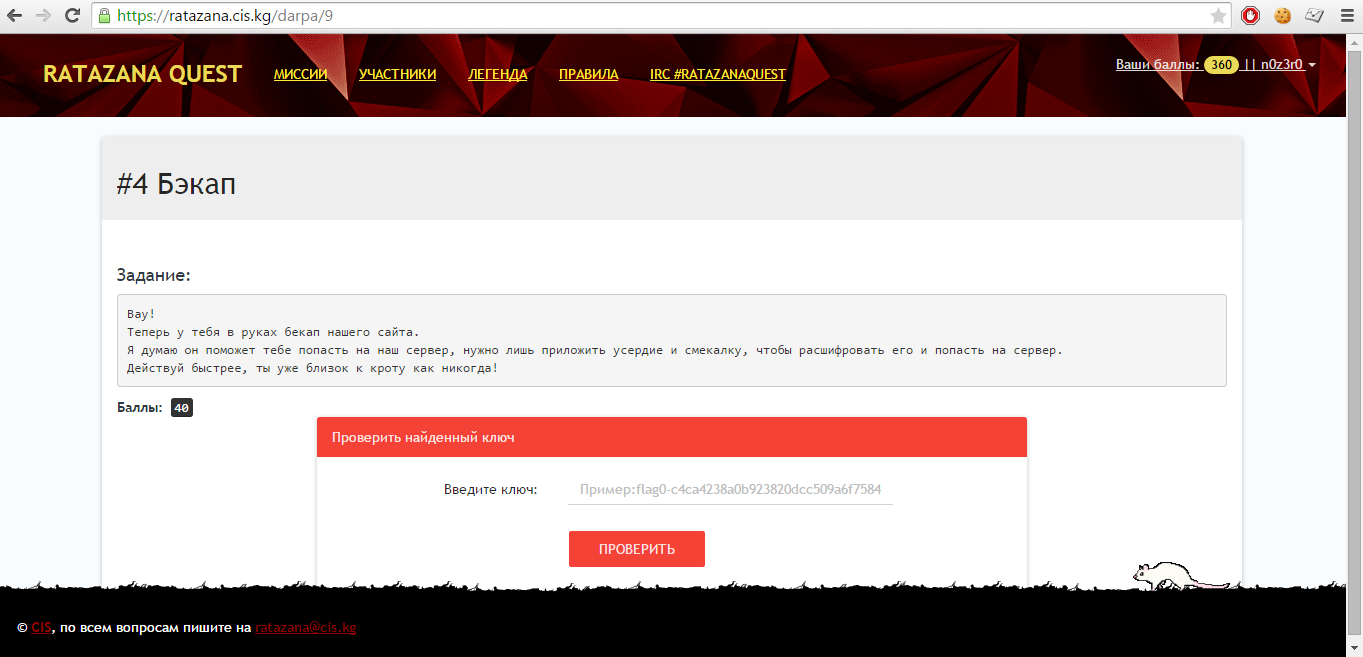

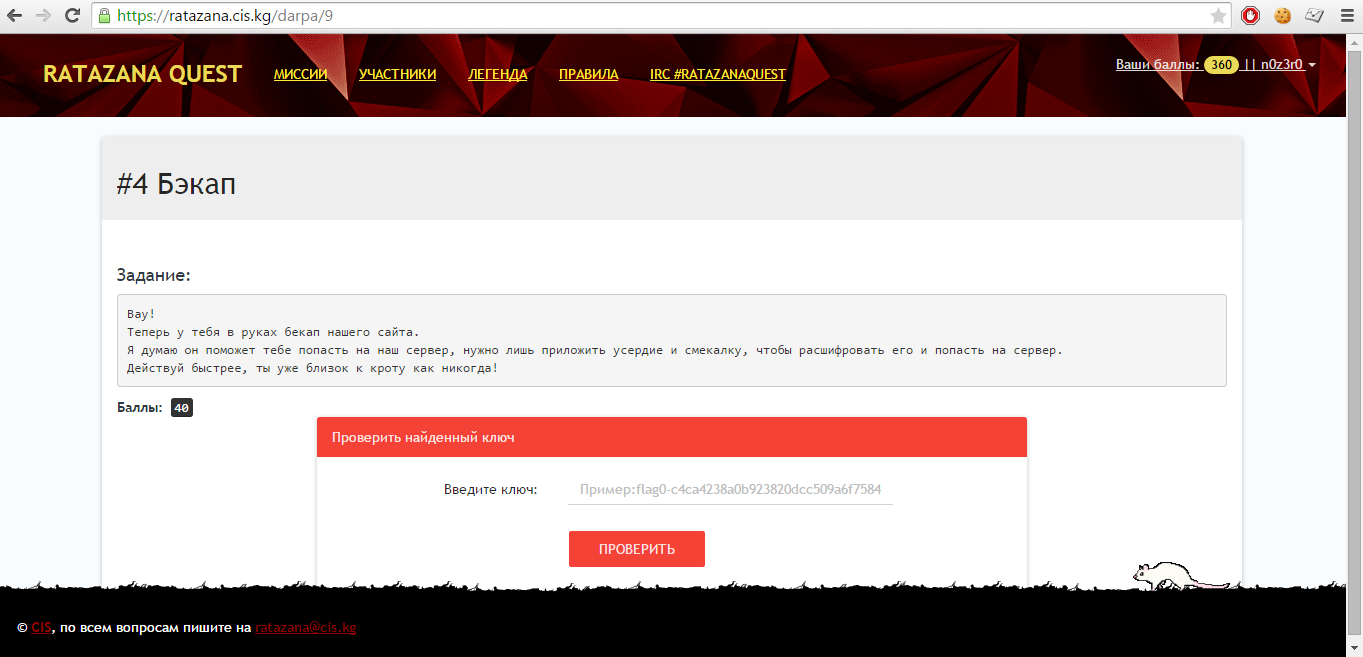

このミッションでは、何らかのバックアップを使用して必要なデータを取得する必要があることを示唆しているようです。

第4のミッション

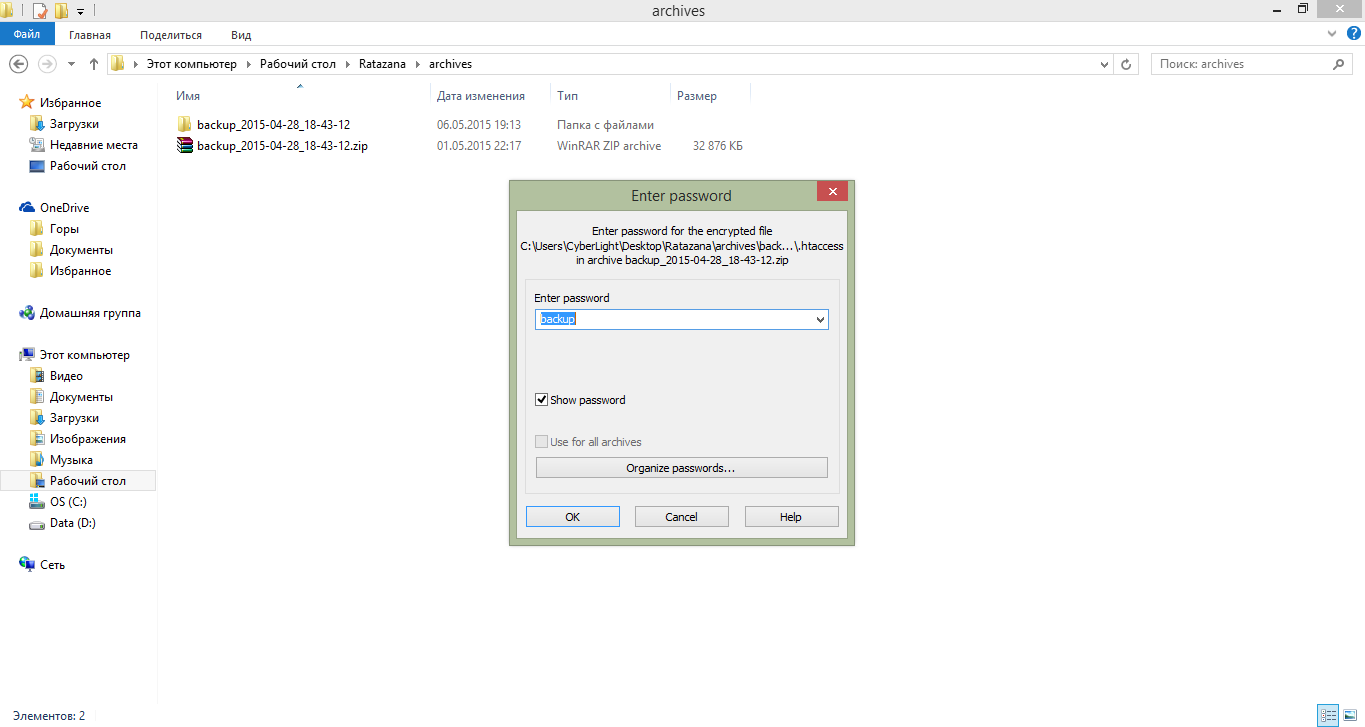

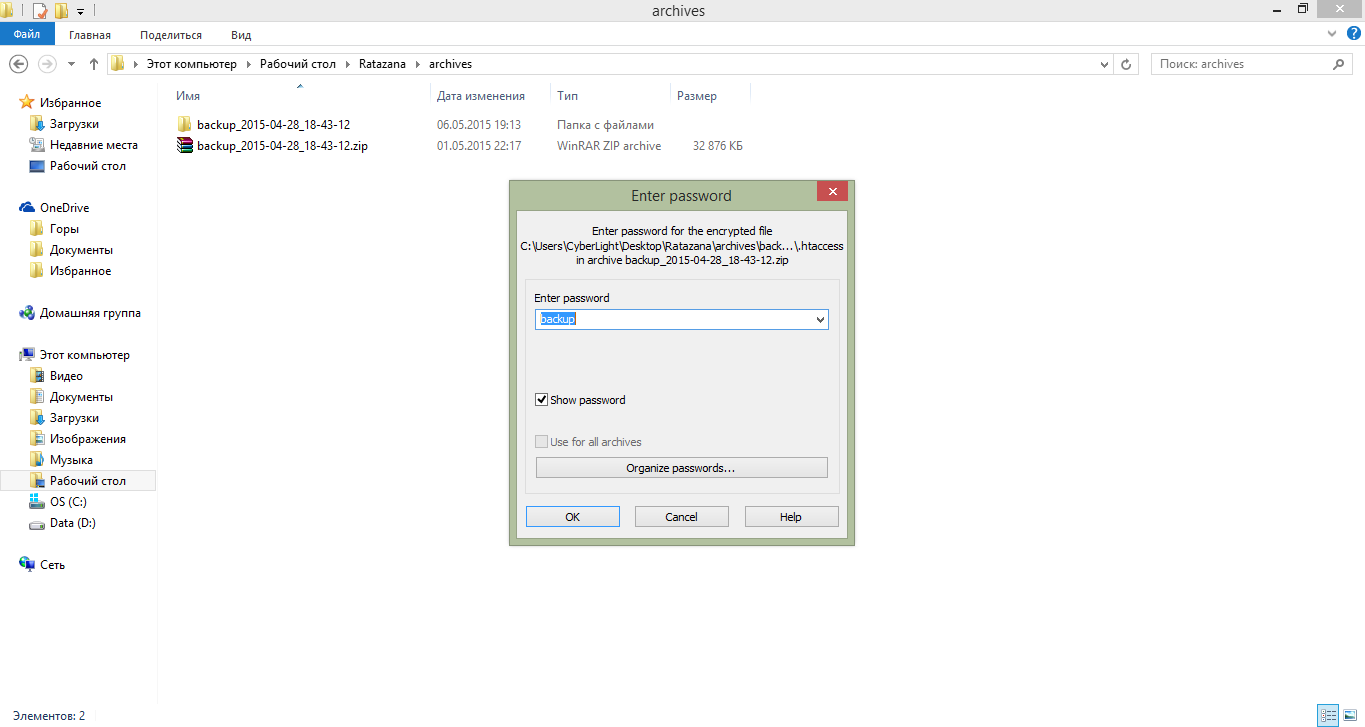

一般に、私たちはすでにdev4メールボックスにいます。この手紙には、バックアップと呼ばれる何らかのアーカイバーがあることがわかります。 すぐにダウンロードして解凍しようとすると、驚いたことに、アーカイブはパスワードで保護されています。

レターでのバックアップ

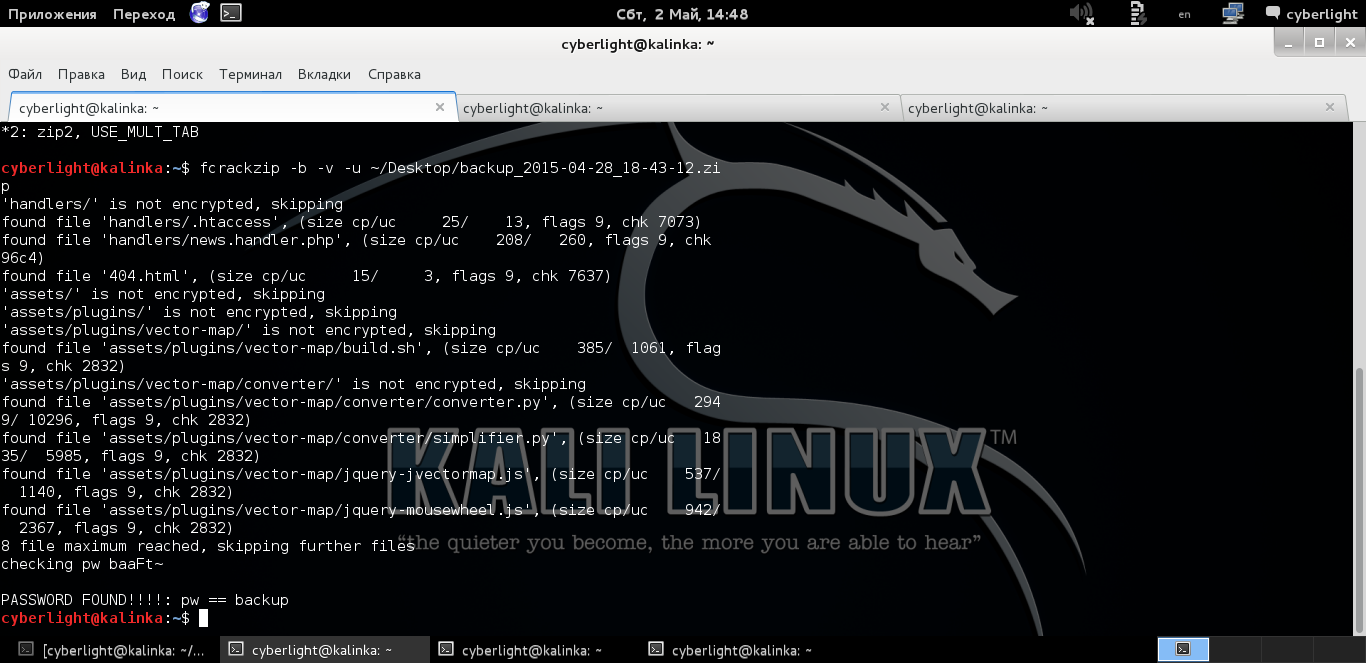

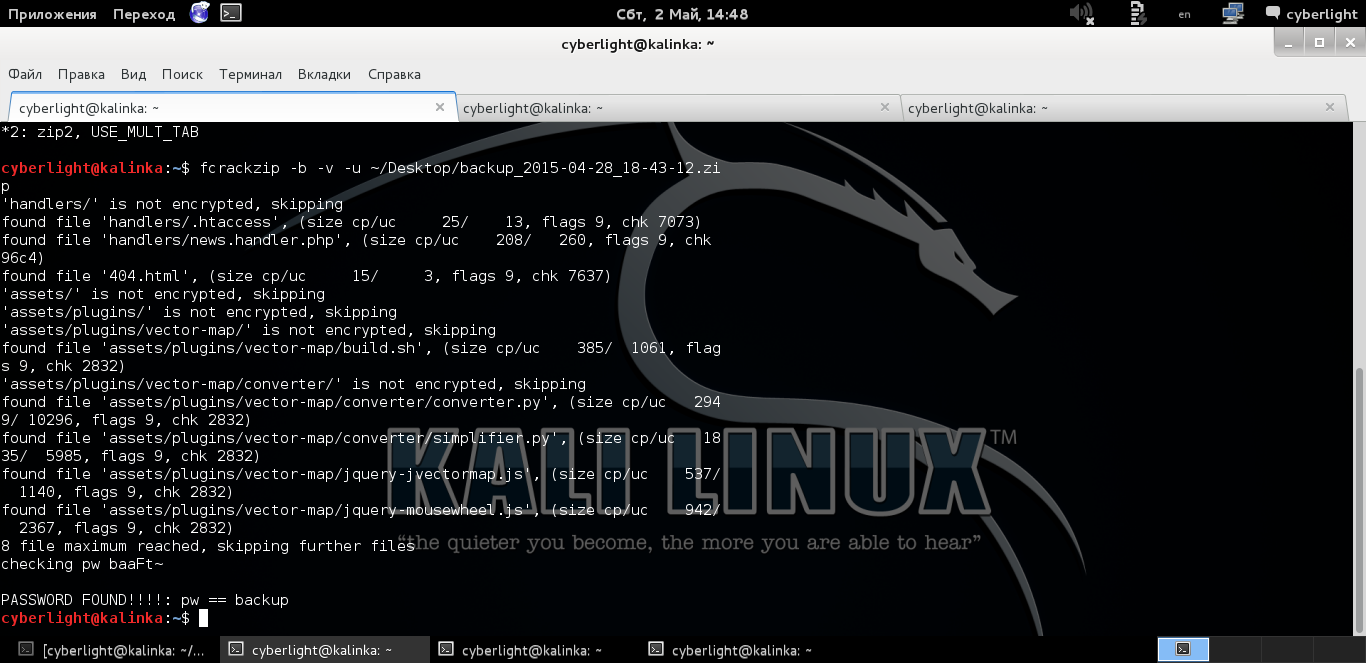

最初に頭に浮かぶのは、 fcrackzipを使用してパスワードをリセットすることです。 うーん、やってみましょう。 必要なすべてのツールがあり、バックアップアーカイブでfcrackzipを実行するため、Kali Linuxを使用して仮想マシンに移動します(実際、すべてがより一般的であり、ファイル名の一部としてパスワードを設定できるかどうかを確認する価値がある場合は、ブルートは必要ありませんが、私は長い道のりを歩んだ)。

fcrackzipを使用したBruteforceアーカイブパスワード

パスワードは文字bで始まるため、後で判明したように、パスワードのブルートフォースは長くはありませんでした。5分間待機した後、パスワードが知られるようになりました。 パスワードとして、ファイル名の一部、特に「バックアップ」が使用されました

次のパラメーターを使用してfcrackzipを実行しましたfcrackzip -v -b -u path / to / archive_file.zip

パスワードを使用して、アーカイブのコンテンツにアクセスできます!

パスワードを入力し、アーカイブを解凍します

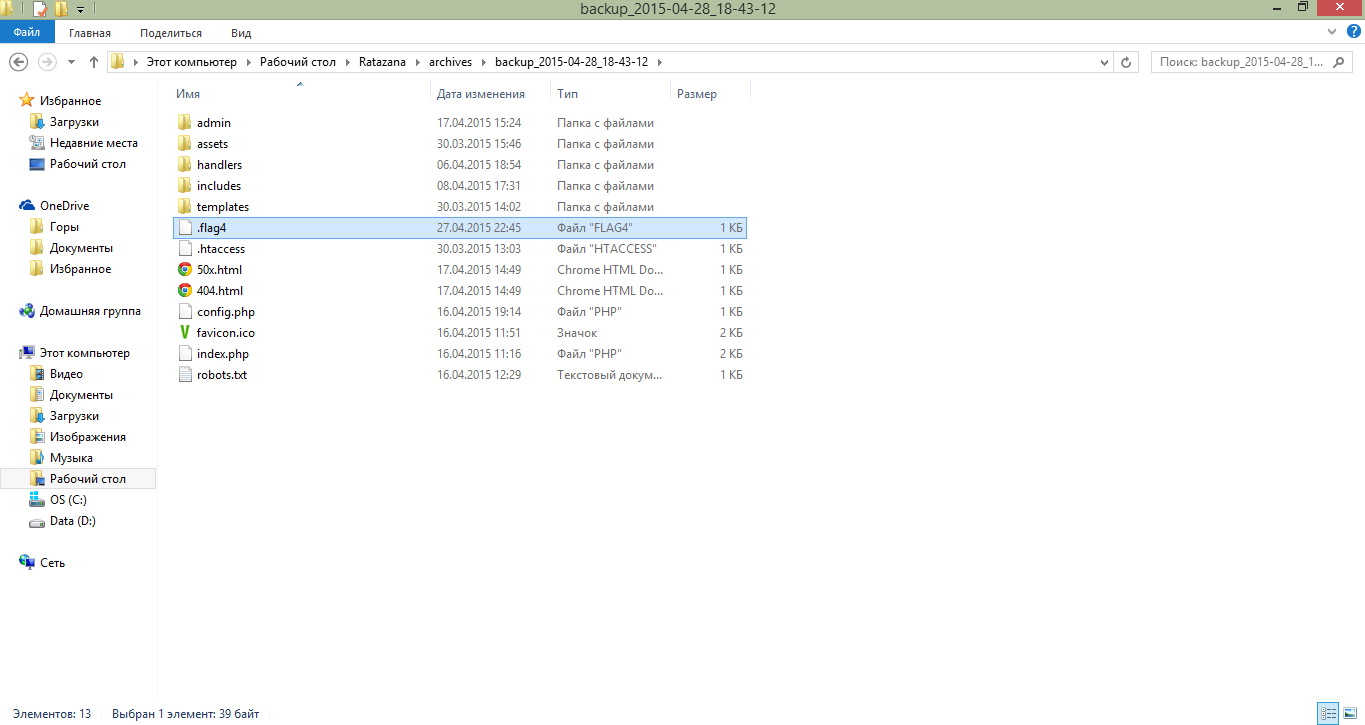

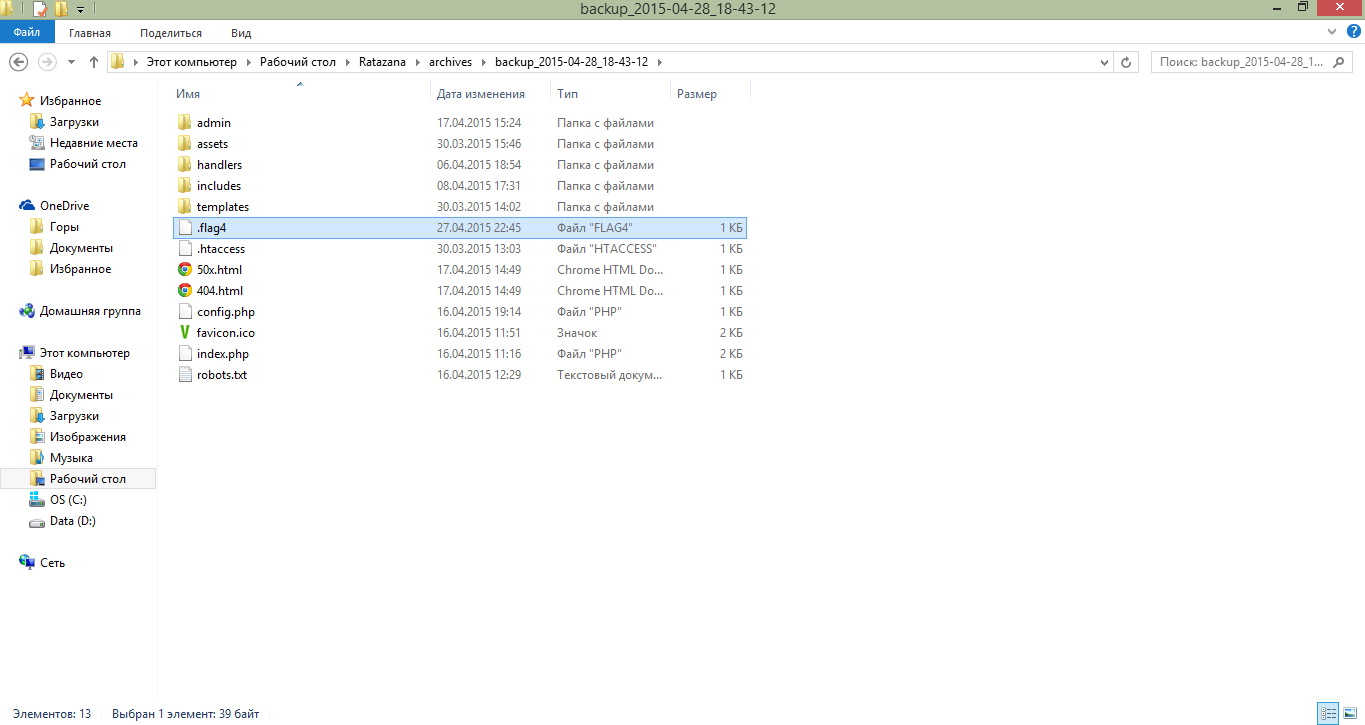

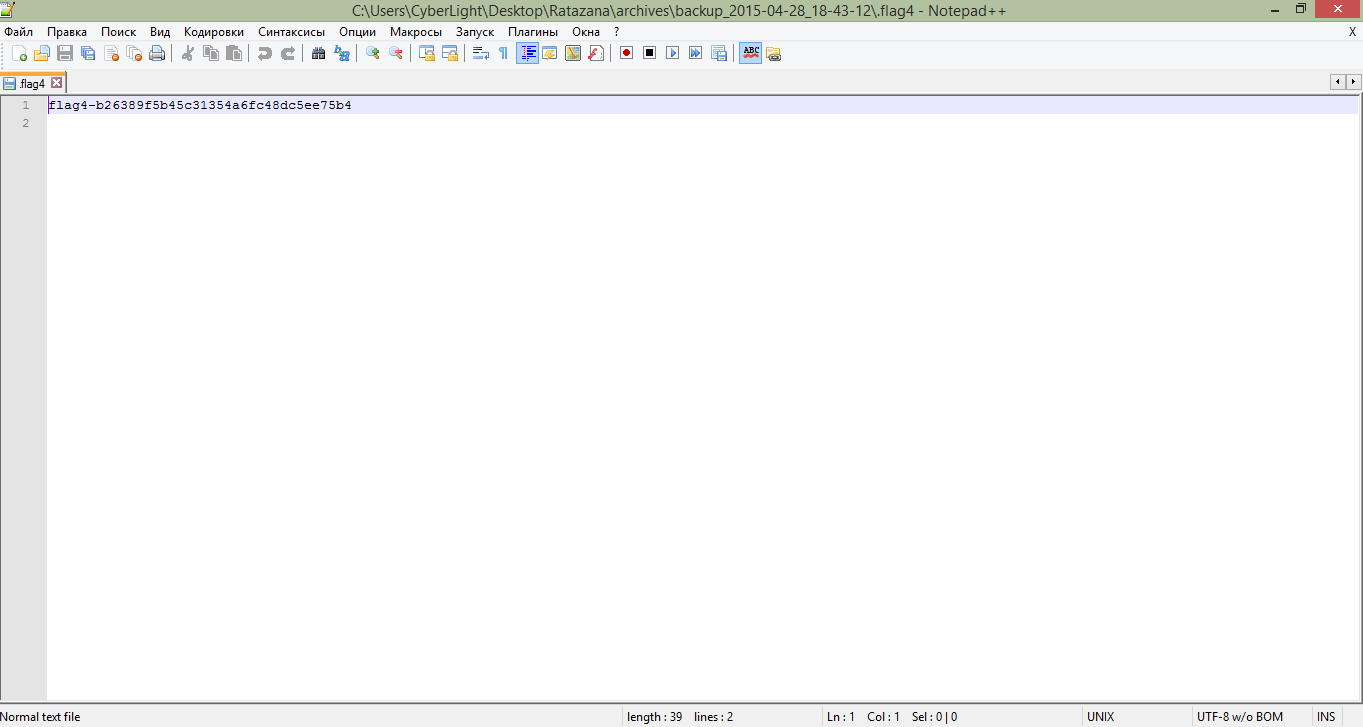

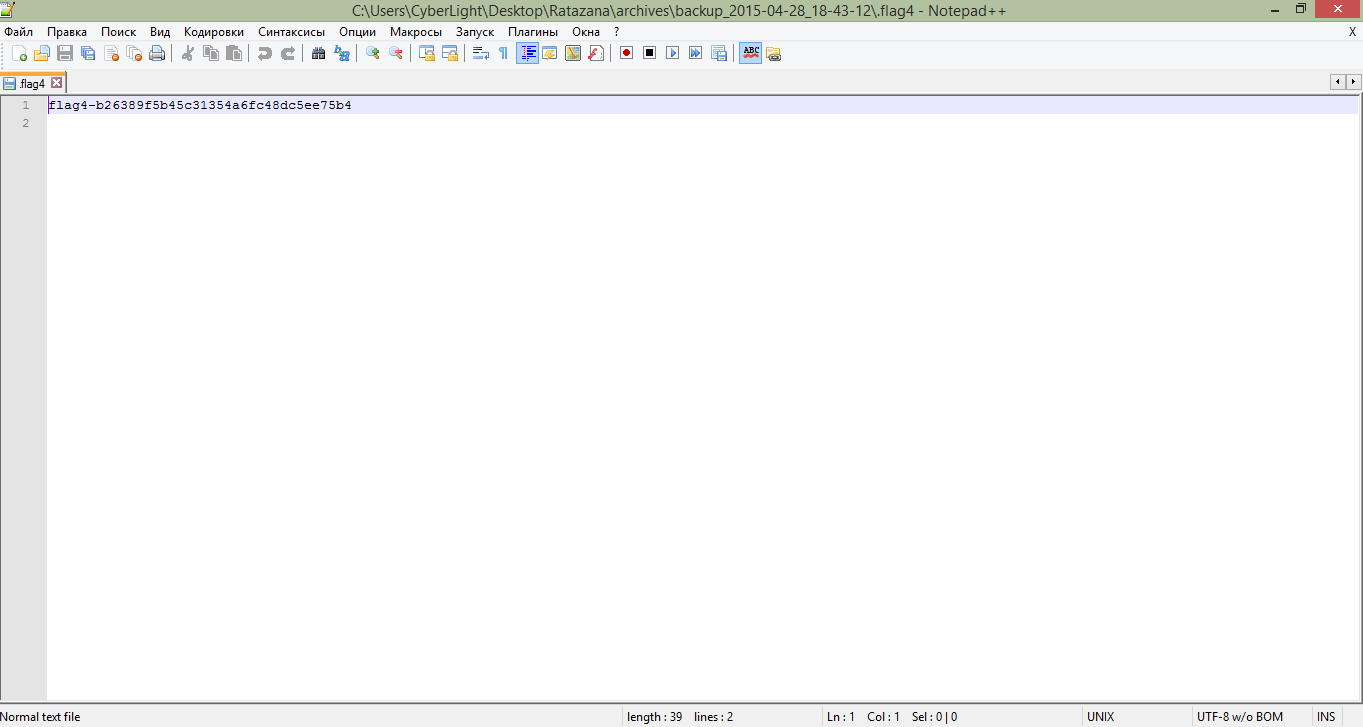

次に、内容を見て、報酬として4番目のフラグを取得します

フラグ付きのアーカイブコンテンツ

4番目のフラグ

#5サーバーに行きます!

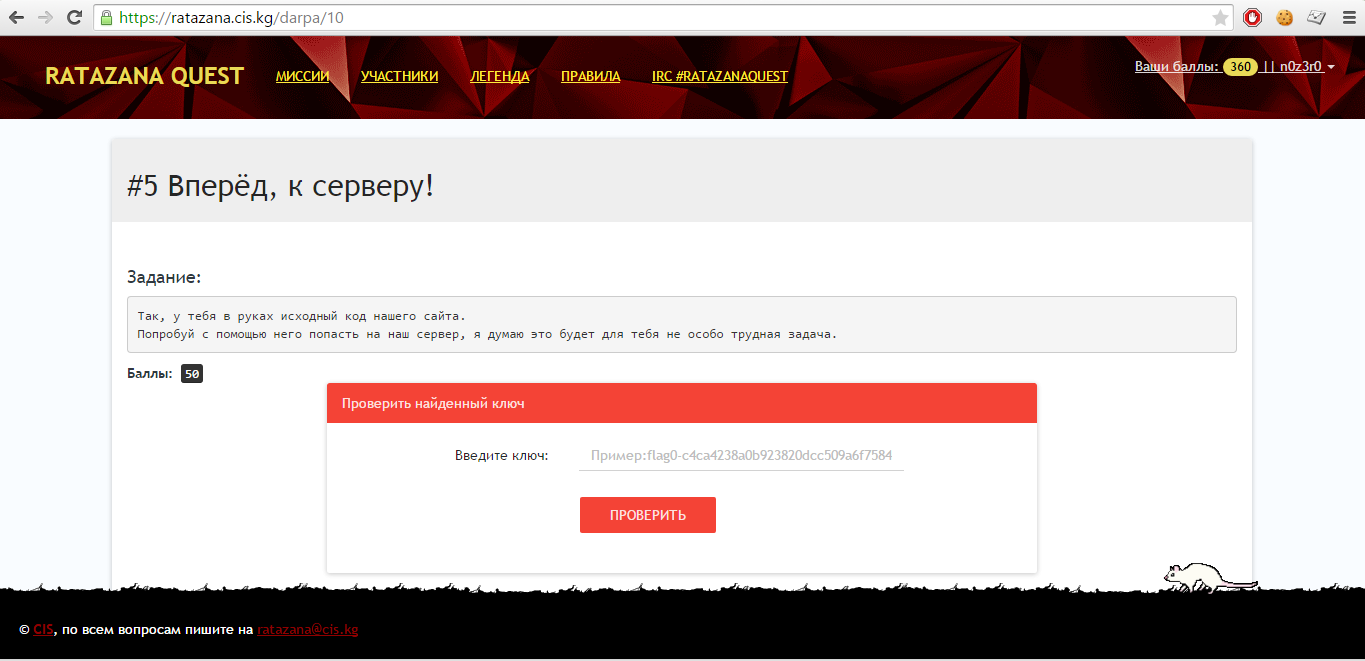

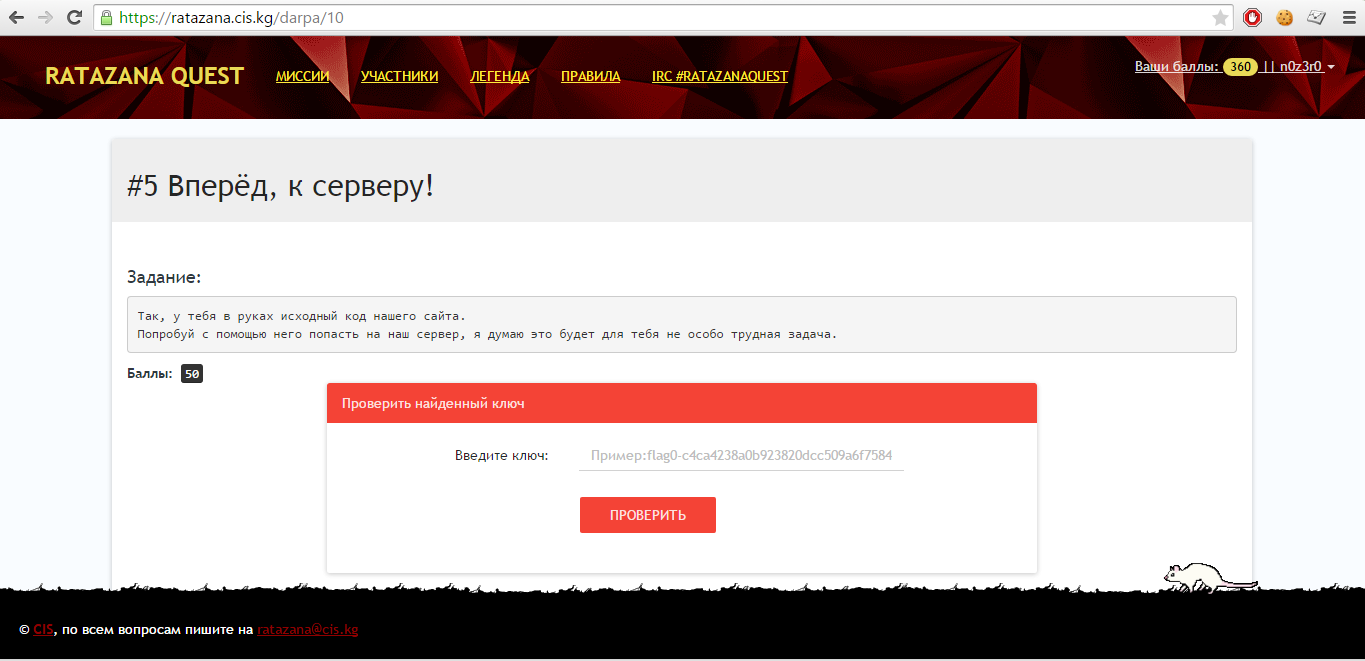

このミッションでは、サイトのソースコードがあることを示唆しているようで、サイトから情報を引き出すことができます。 うーん、ソースの調査を始めましょう。

5番目のミッション

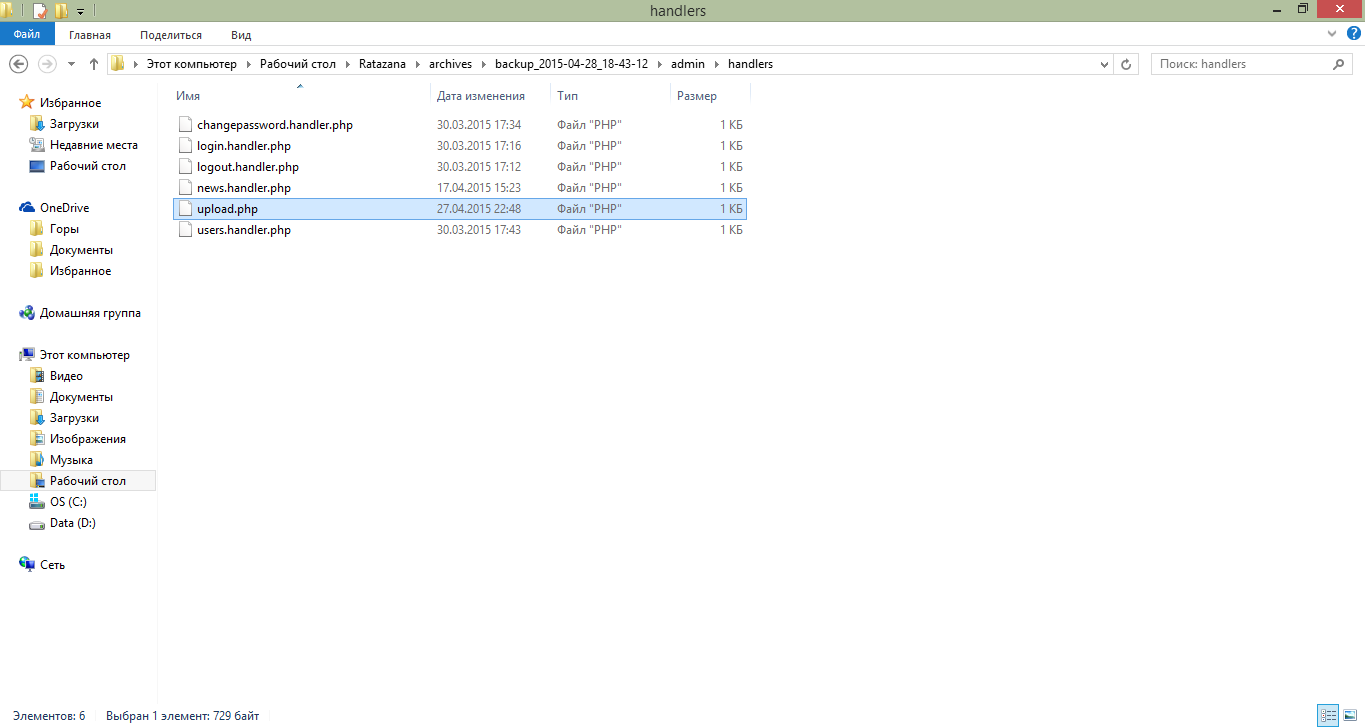

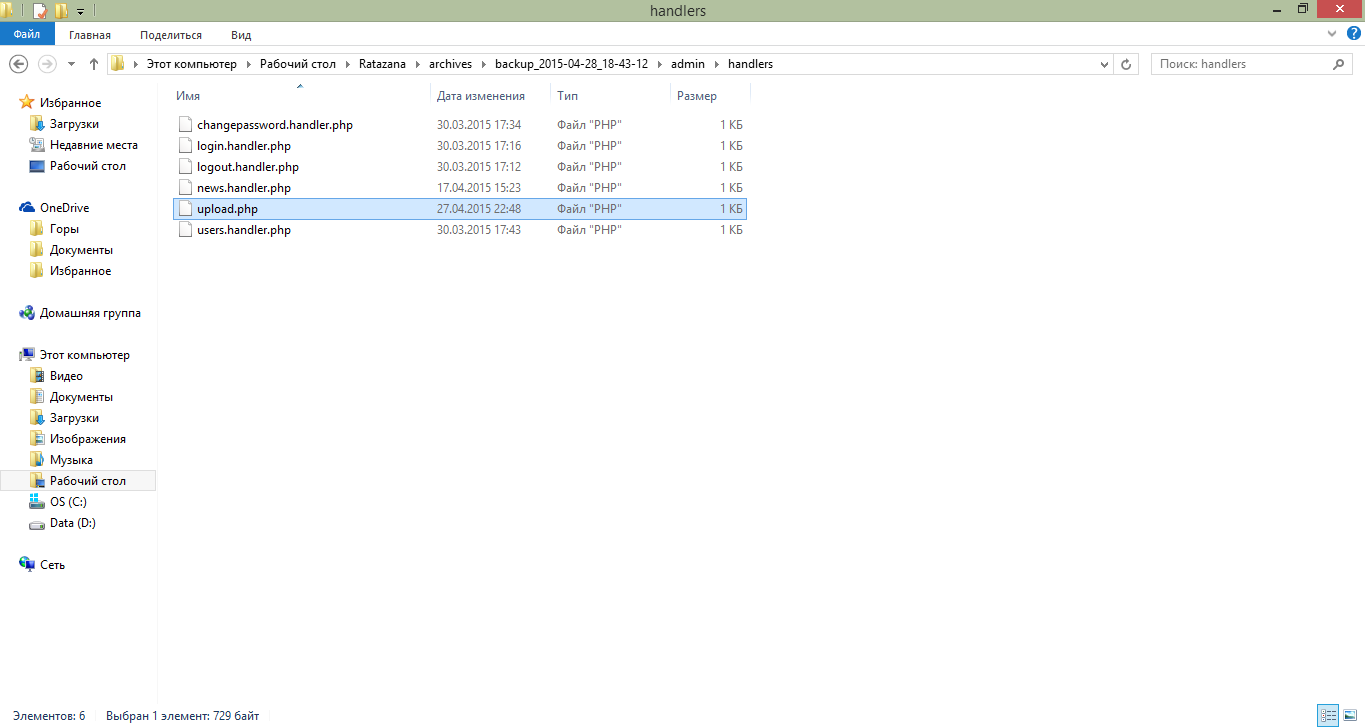

一般に、アーカイブの内容を見て、表示されているものを分析します。 また、データベースにアクセスするためのパスワードがあるため、config.phpが非常に興味深いなど、いくつかのフォルダーがありますが、今は必要ありません。 思考は脳内で生成されます。サイトを貫通する多少論理的な方法はファイルをアップロードする何らかの形式であるため、シェルのアップロードについて話しているようです。 この機能を担当するファイルを検索します。 そして、しばらくの間、 upload.phpファイルがどのように目を引くかを掘り下げなければなりませんでした

管理者/ハンドラーフォルダーの内容

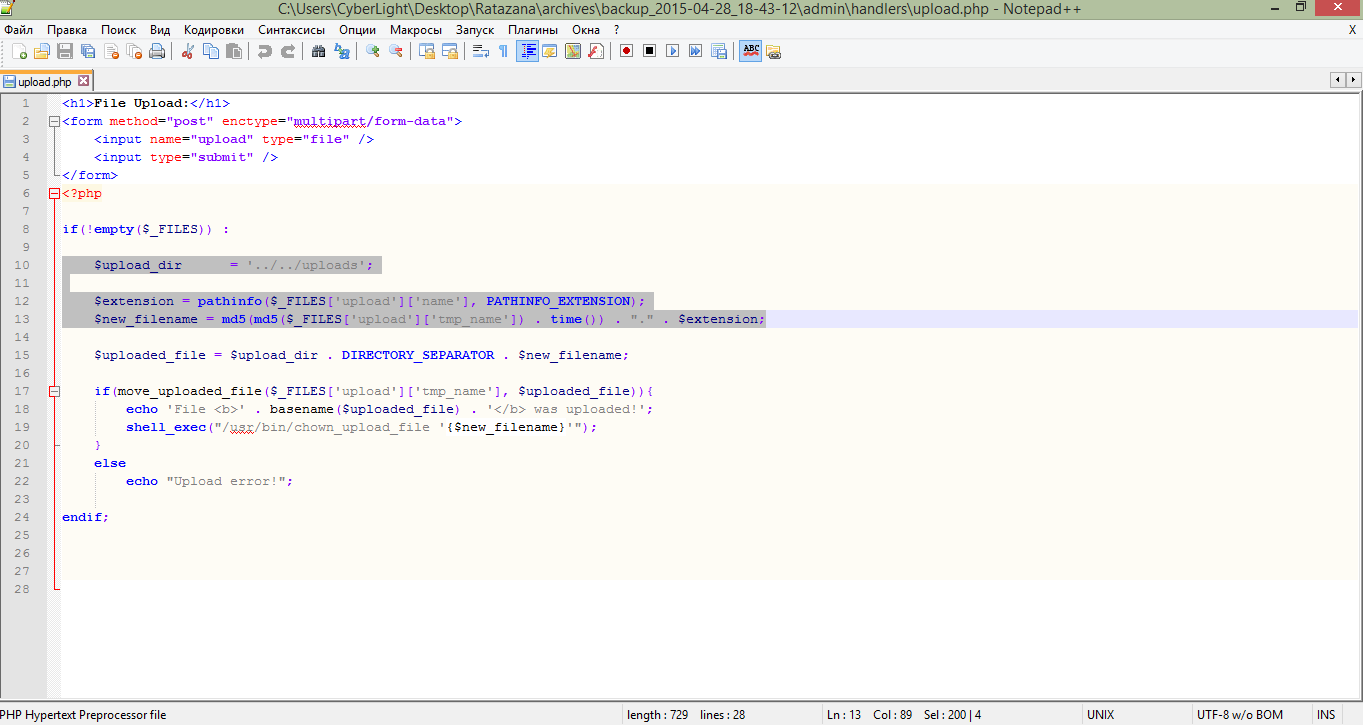

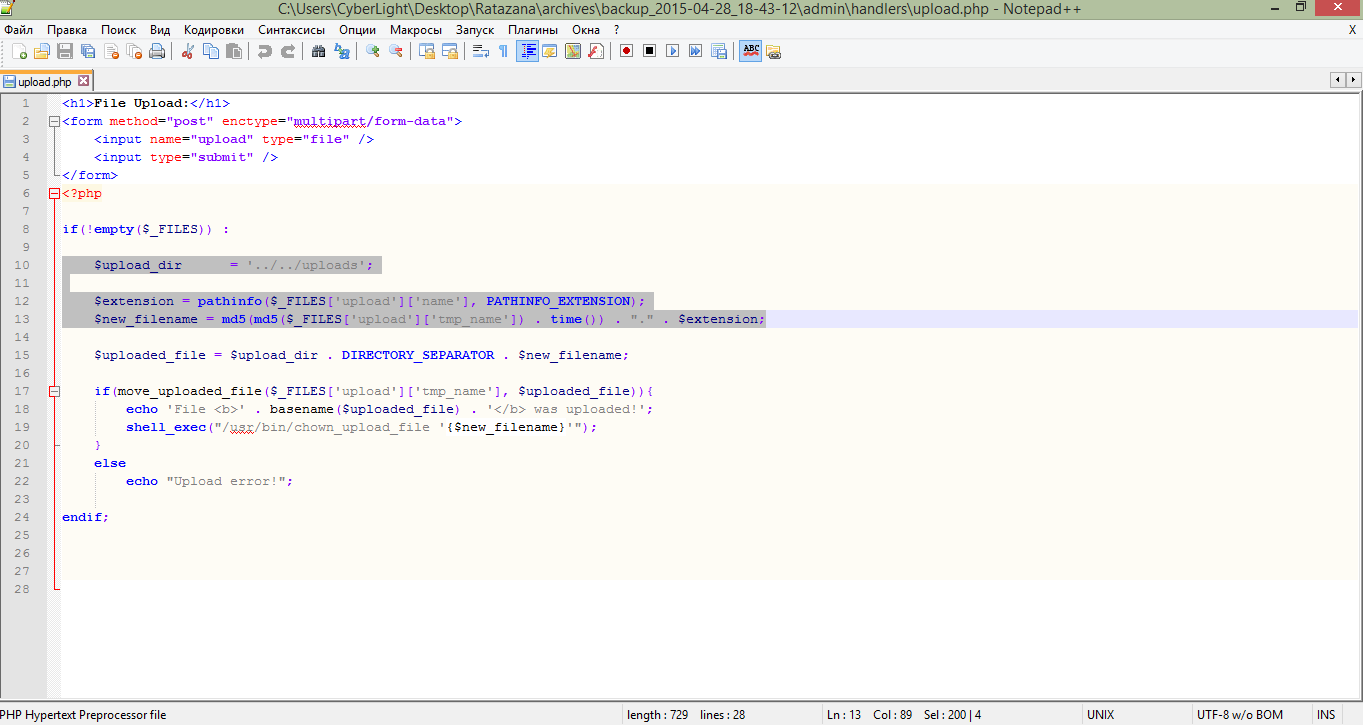

彼のコードを見てみましょう! 正直なところ、悪魔はこのファイルを書いてこのディレクトリに置いた。

upload.phpファイルの内容

一般的に、ファイルの構成をチェックすることはなく、これが正しい方法であることは間違いありません。 ファイルをアップロードすると、その名前のみがMD5ハッシュに変更されますが、これは問題ではなく、ファイル名が表示されます。 同時に、元の拡張子(phpなど)は変更されません。 だから! 今度はシェルでいっぱいにします。

シェルとして、私はシンプルで便利なシェルを選択しました。そのコードはgithubにあります。 このシェルは、私が本当に気に入ったアンチウイルスによって起動されません。 このシェルのリポジトリへのリンクはこちらですgithub.com/b374k/b374k

これで、サイトでupload.phpにアクセスする方法がわかりました。 videocorp.net.kg/admin/handlers/upload.phpを紹介し、現在、視線には、私たちのシェルの処罰されていない厚かましいファイルのアップロードのページが表示されます。

シェルローディングフォーム

シェルを埋めてください! そして、はい、私はほとんど忘れていました、upload.phpのソースから、シェルがアップロードされるフォルダを知っています、このフォルダはサイトのルートにあります、すなわち シェルへのアクセスは、次のvideocorp.net.kg/uploads/a987eqwdiasuyq86we78q6e78qe6.phpになります

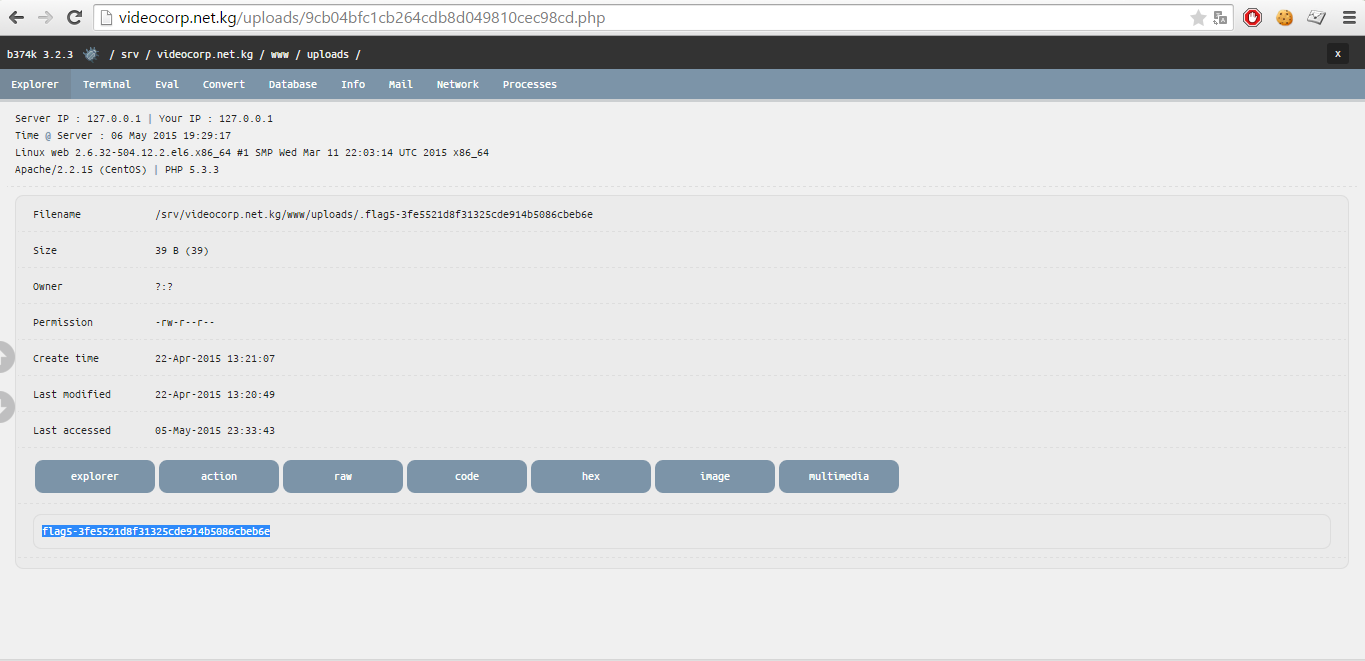

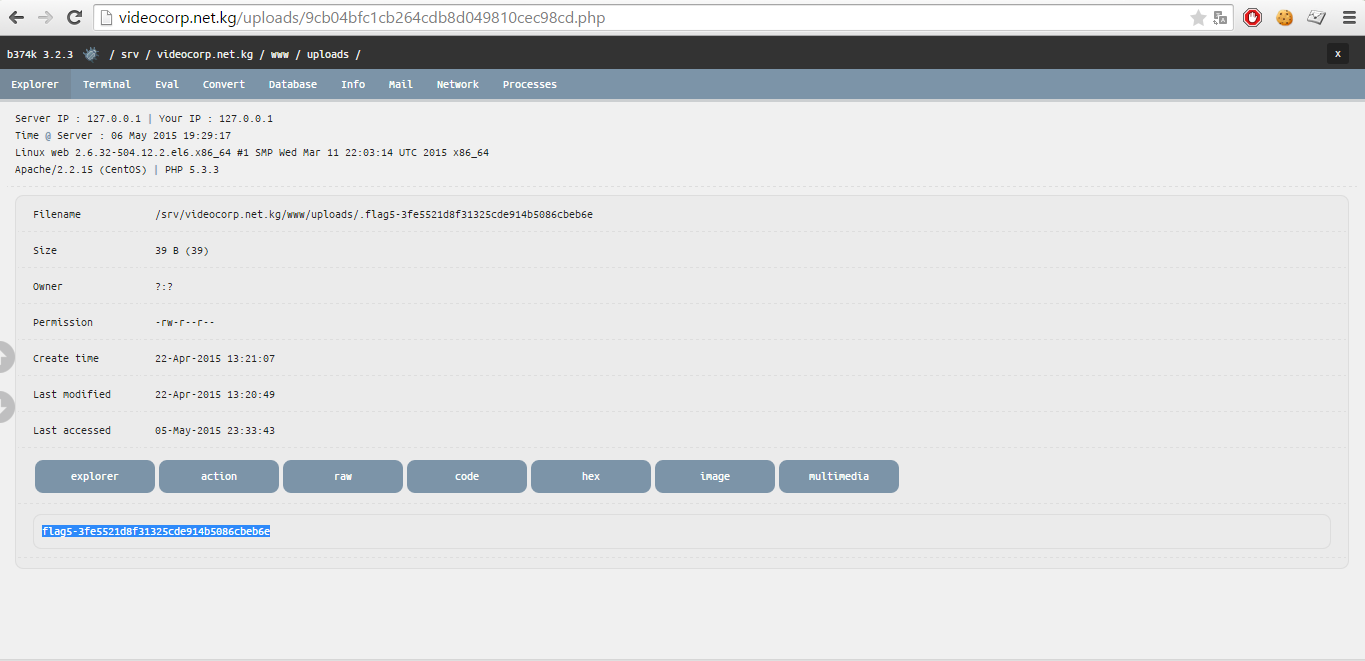

シェルを埋め、そのインターフェイスを入力すると、5番目のフラグのファイルがすぐに注意を向けられます!

フラッディングシェルを介して表示される5番目のフラグファイル

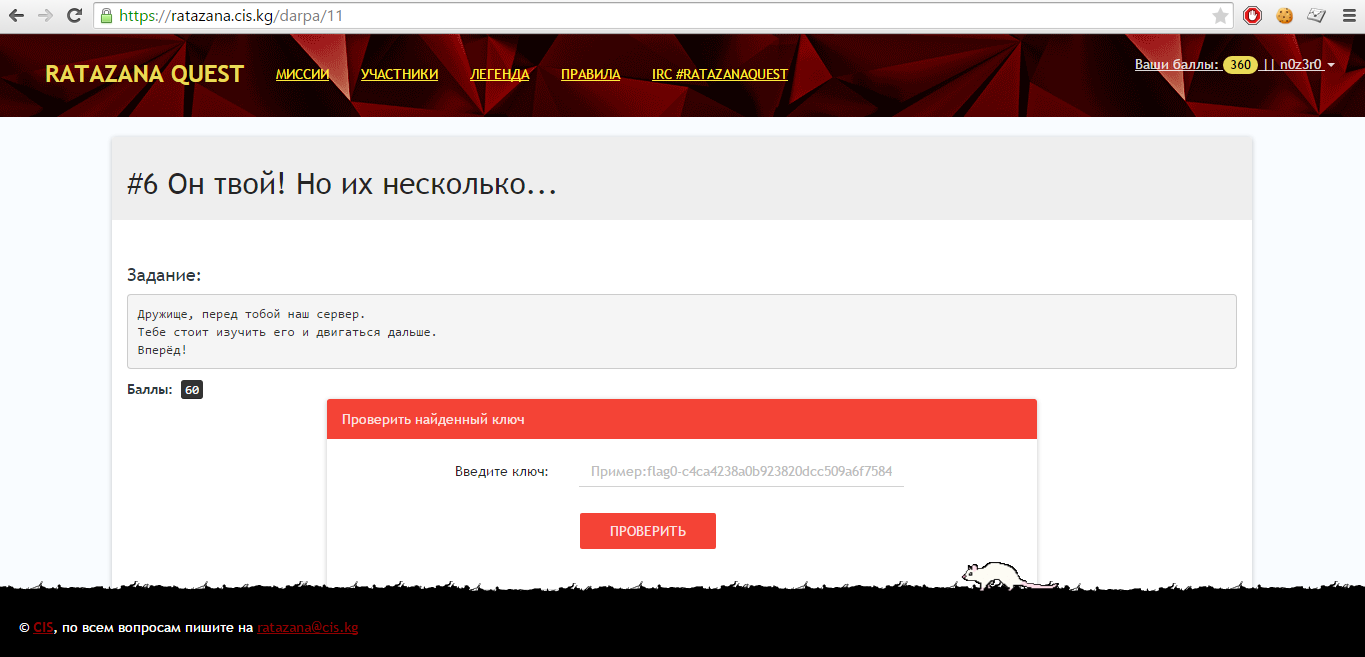

#6彼はあなたのものです! しかし、それらのいくつかがあります...

このミッションでは、彼らは手がかりを見つけて、モルが誰であるかをすぐに見つけることができることを私たちにほのめかします。 そして、私たちは先に進むことを可能にする興味深いデータを求めてサーバーを研究することを提案されます。

第六の使命

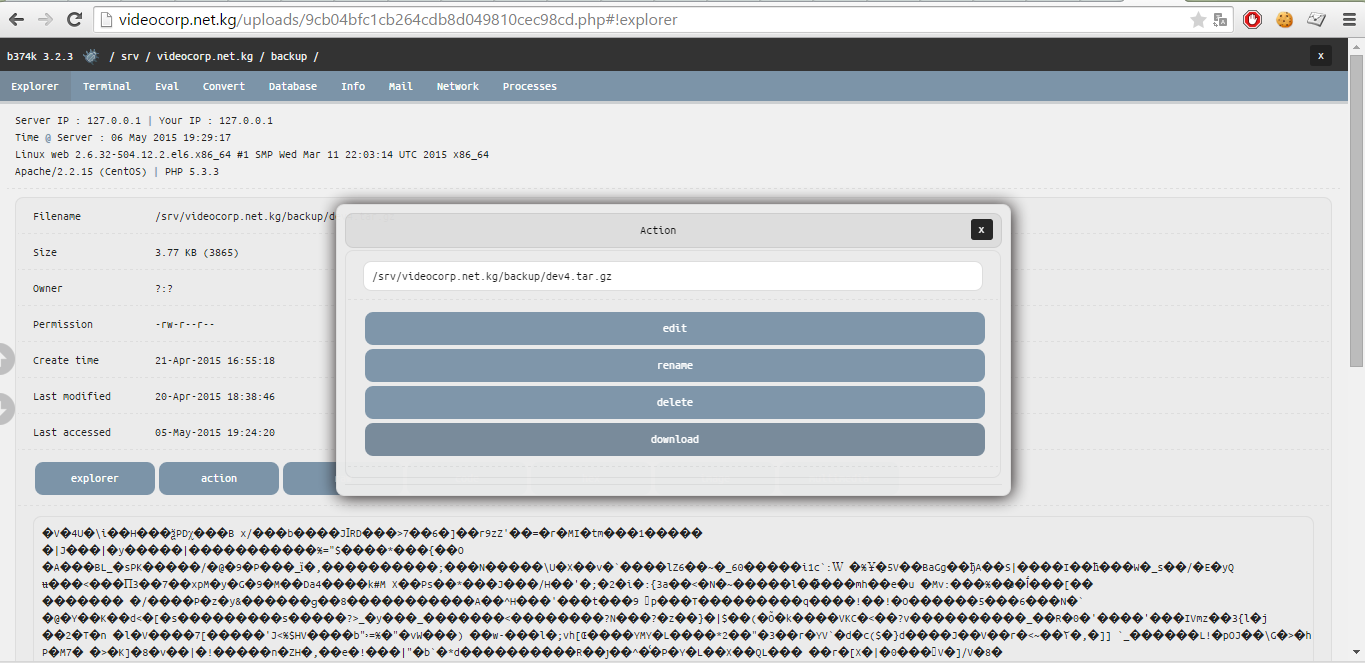

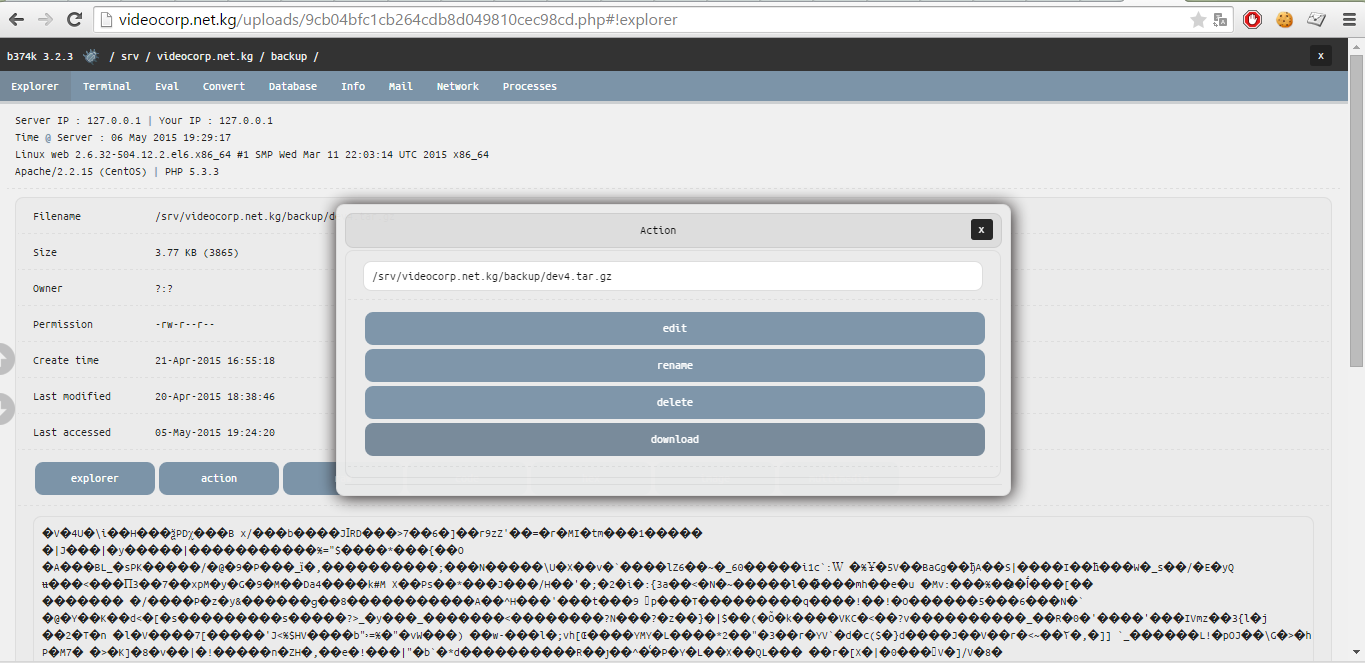

一般的に、シェルを介してサーバーのコンテンツにアクセスできます。 ここで、注意して必要なデータを見つける必要があります。 さて、フォルダーを調べて、サイトのソースと親フォルダーを少し見ると、バックアップフォルダーにdev4.tar.gzという興味深いファイルがあります。

ファイルの場所dev4.tar.gz

私たちはそれをダウンロードして、そこに何があるかを調べ始めます。 Shelはアクションを備えたクールなダイアログを提供し、メニューを使用してファイルをダウンロードします。

アーカイブのダウンロードプロセス

次に、解凍して内容を確認します。

dev4.tar.gzアーカイブの内容

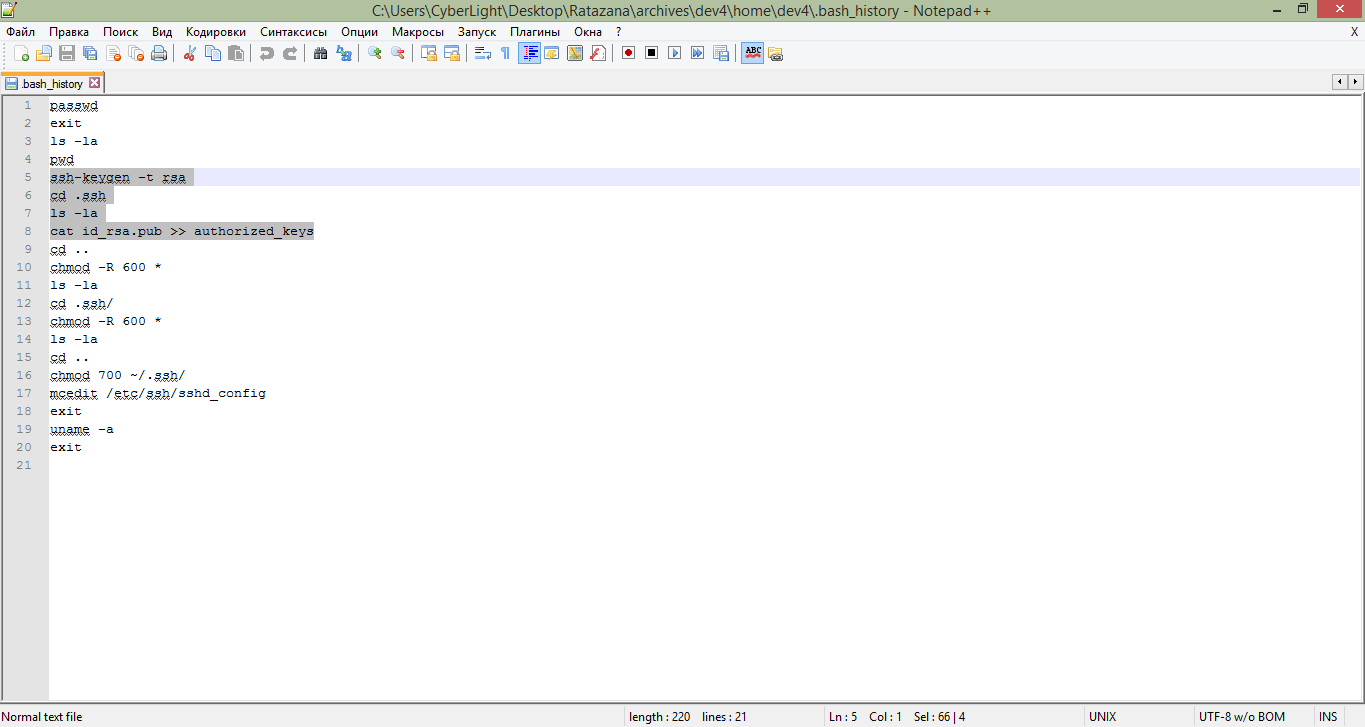

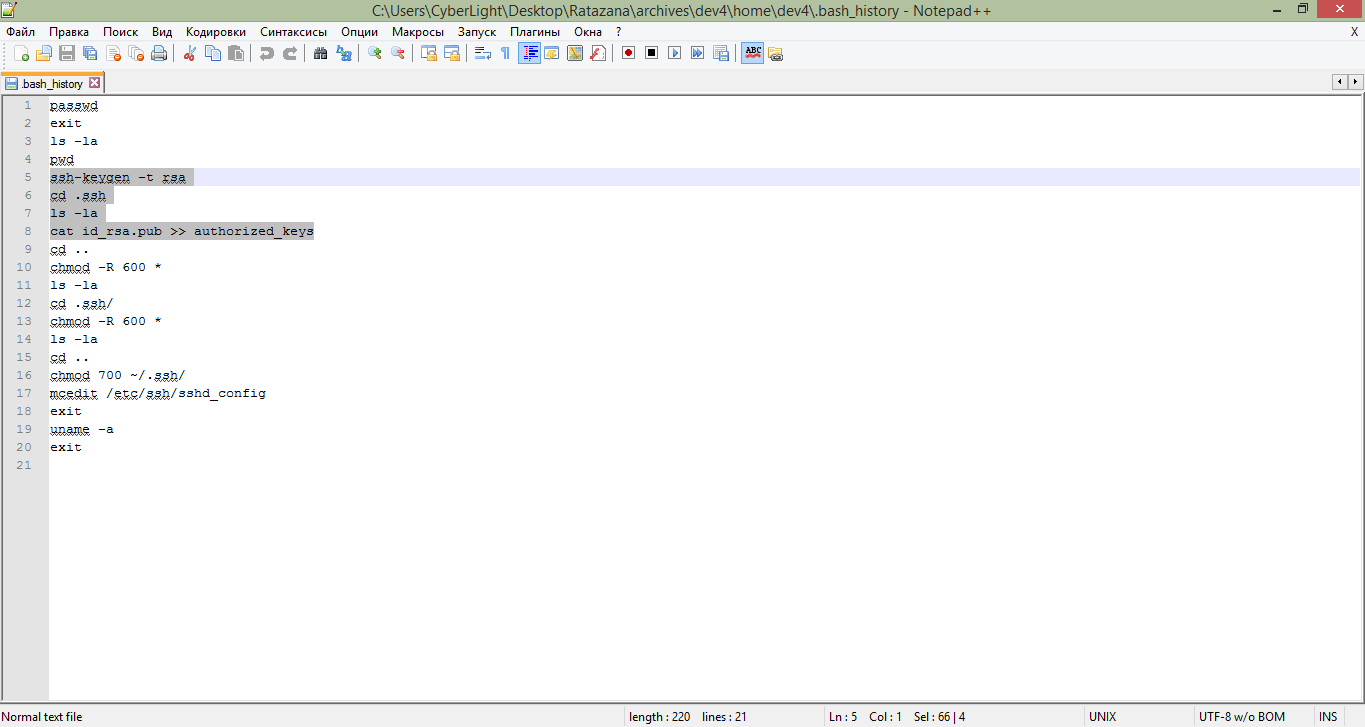

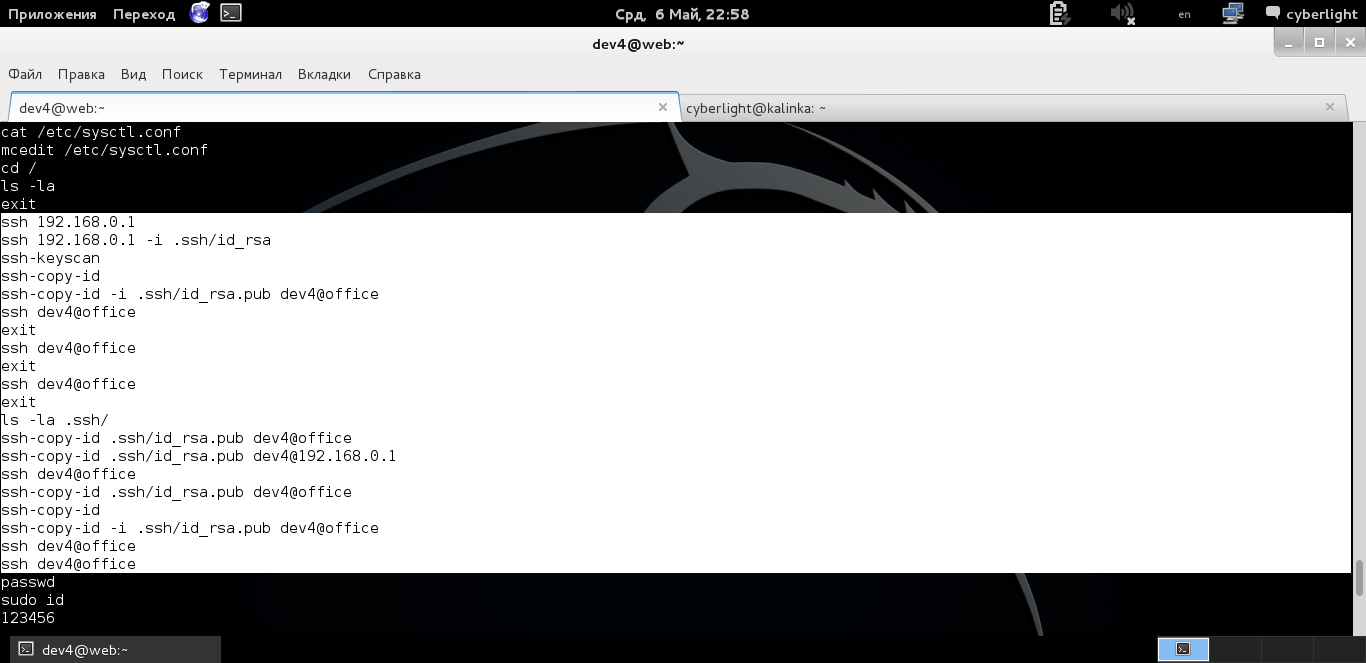

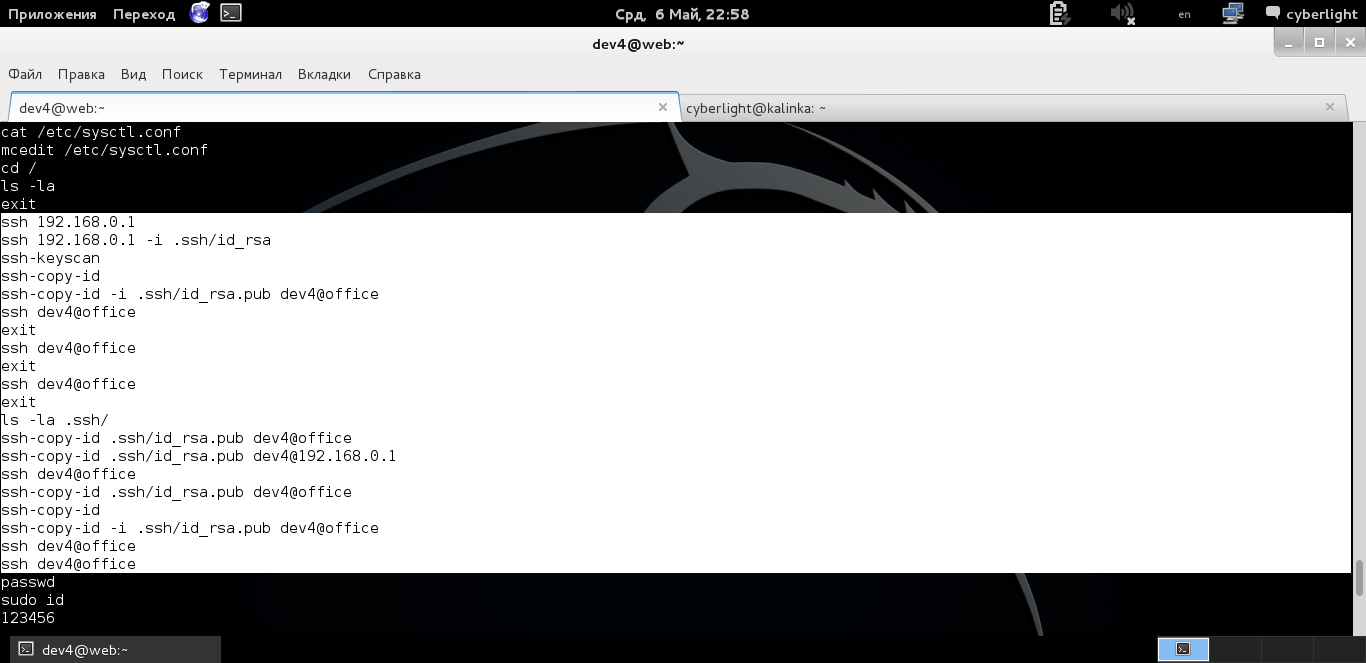

ファイルのセット全体から、 .bash_historyファイルと.sshフォルダーは非常に興味深いものです。 .bash_historyでは、もちろん、実行されたコマンドの履歴を見ることができます。これは、sshキーが生成され、 authorized_keysがこのキーに追加されたことを示します。つまり、このキーでssh経由でアクセスできます

コンテンツ.bash_history

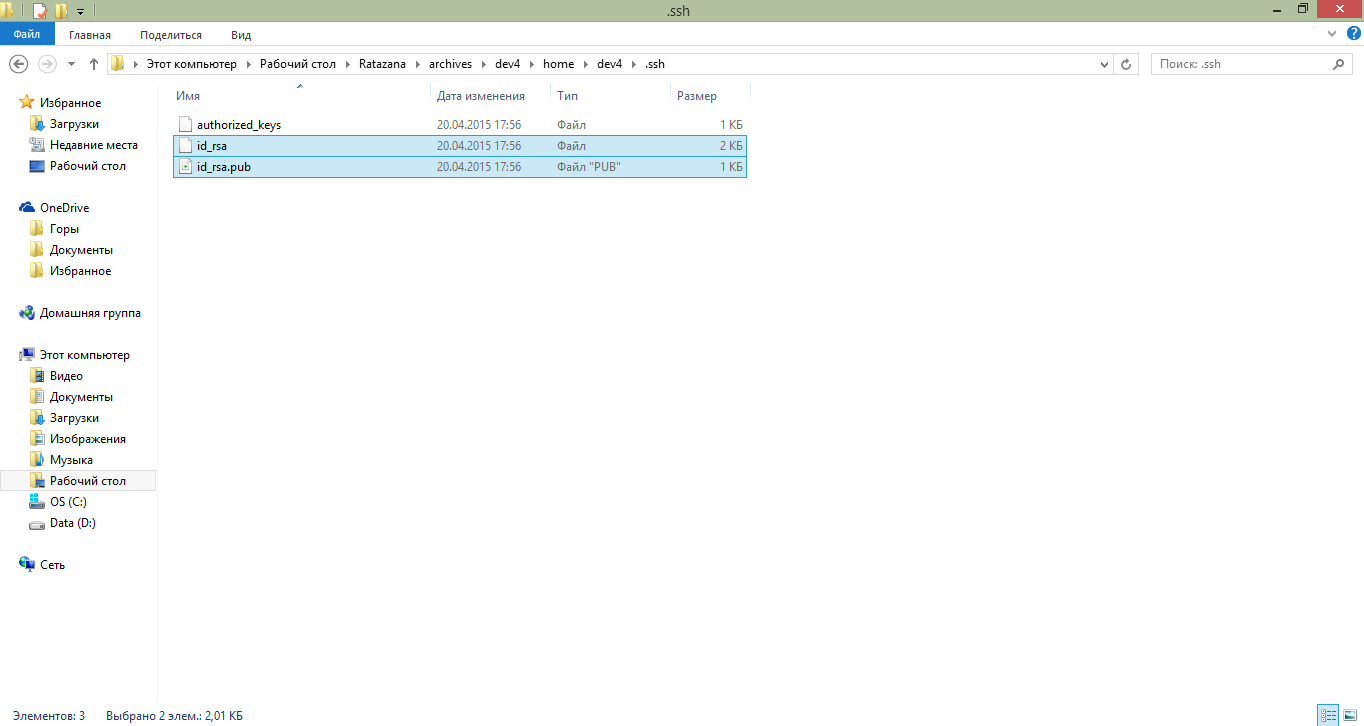

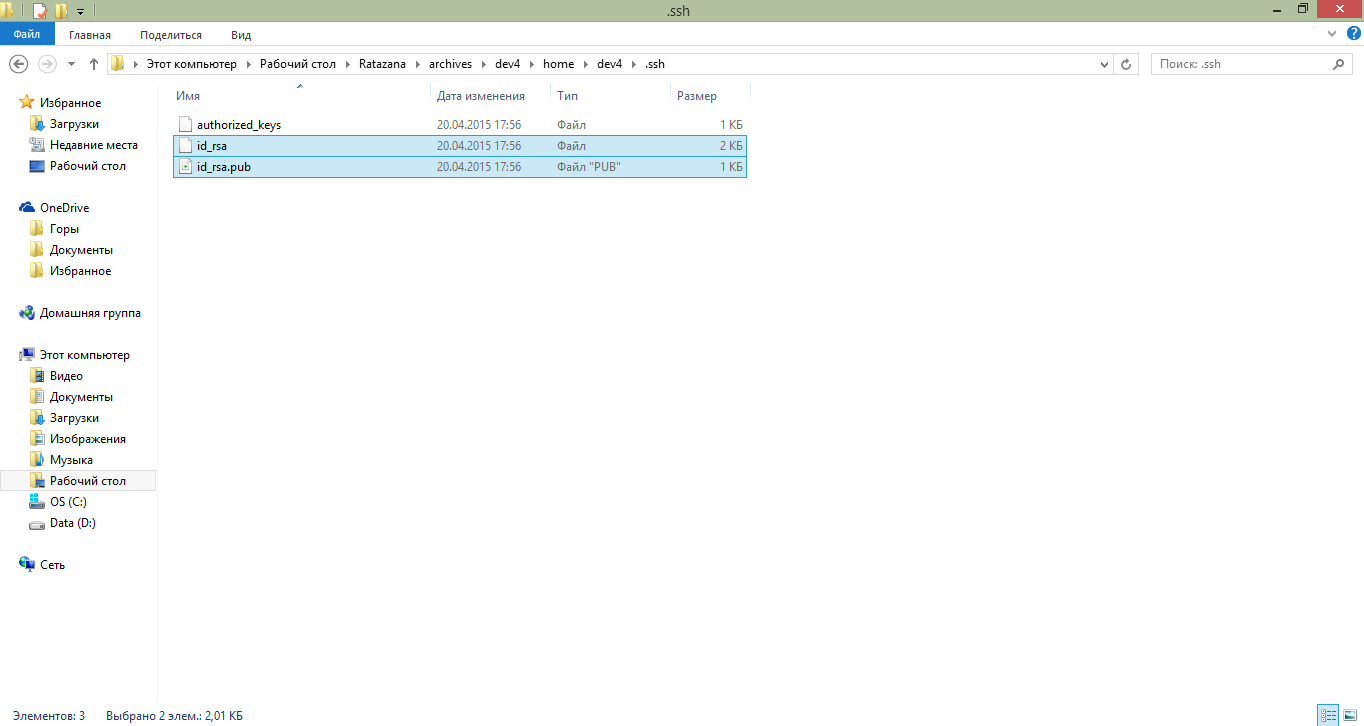

一般に、プライベートおよびパブリックsshキーを取得し、 .sshフォルダー内に構成を作成します

アーカイブの秘密鍵と公開鍵

最初のタスクを完了している間でも、nmapの助けを借りて、2つの開いているポート80と22があることがわかりました。

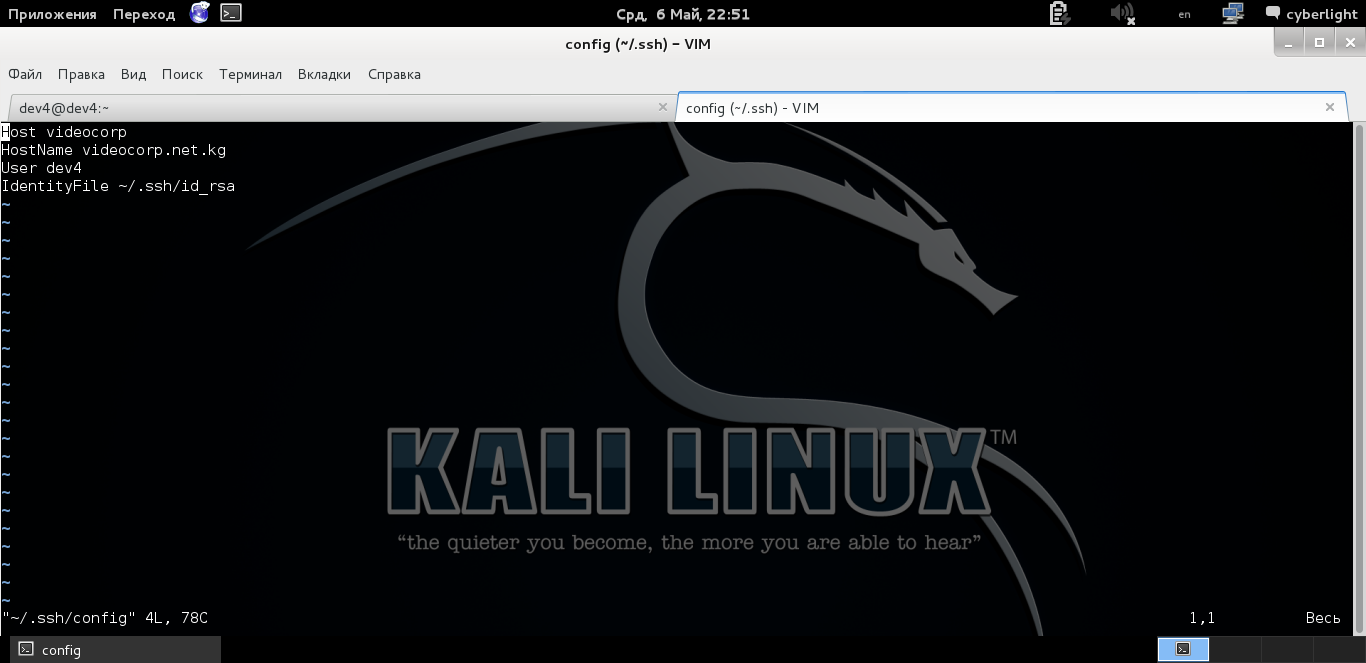

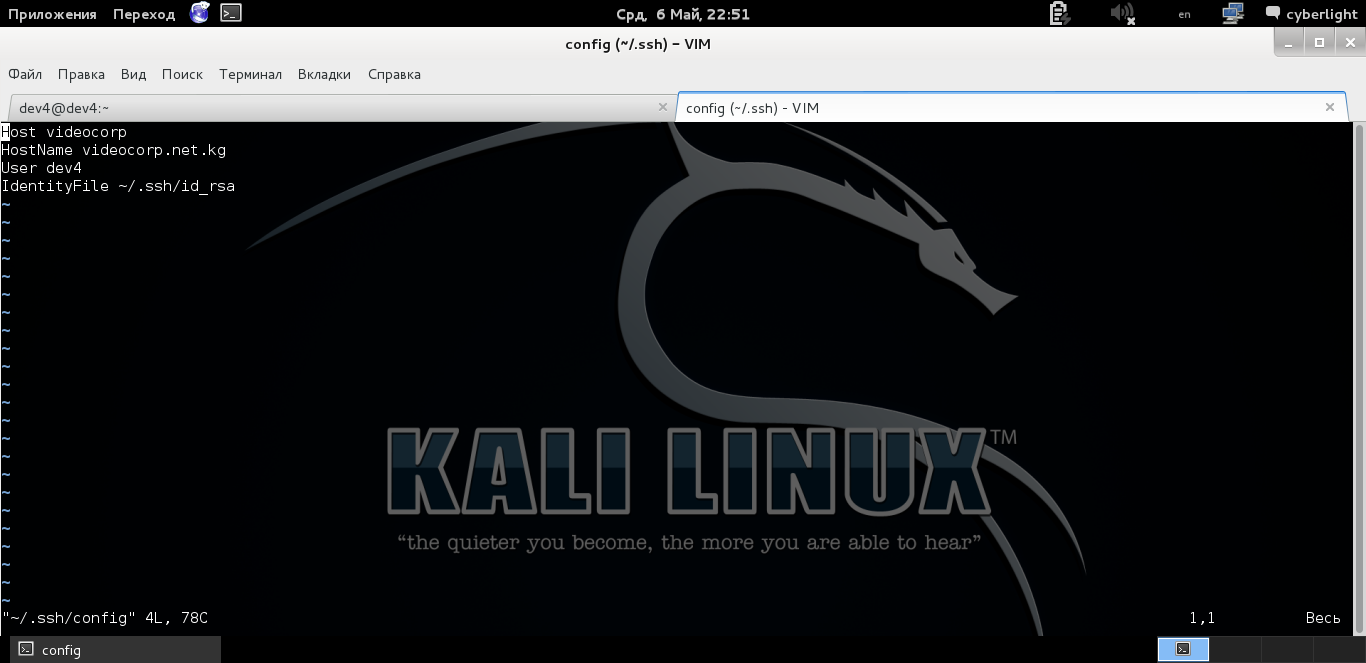

.sshフォルダー内の構成ファイルの内容

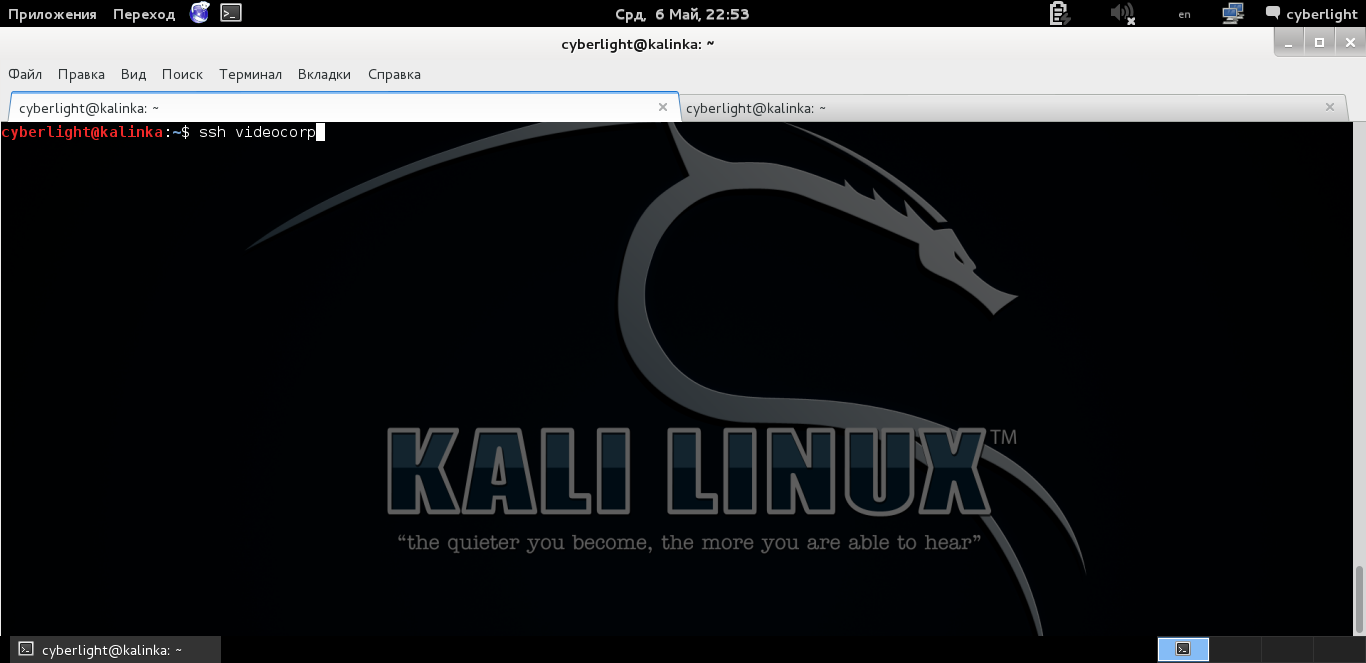

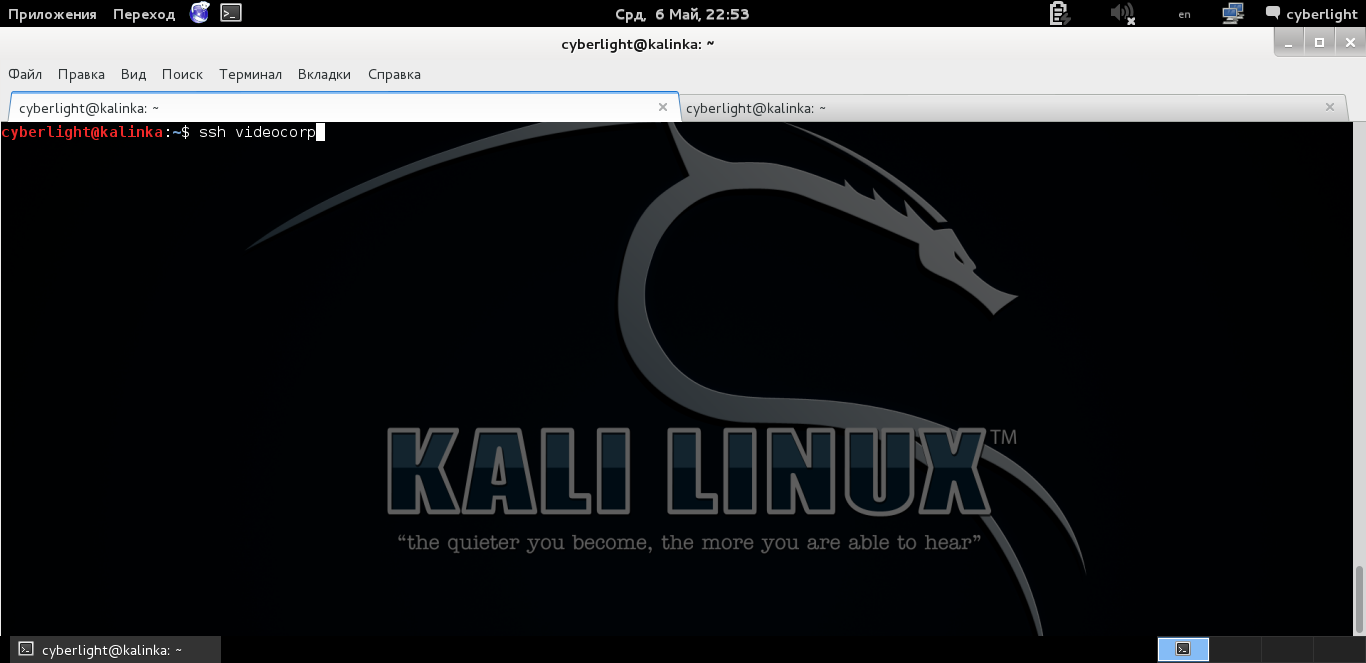

構成を作成した後、 ssh videocorpコマンドを使用してssh経由で接続しようとします

便利にsshコマンドを入力します

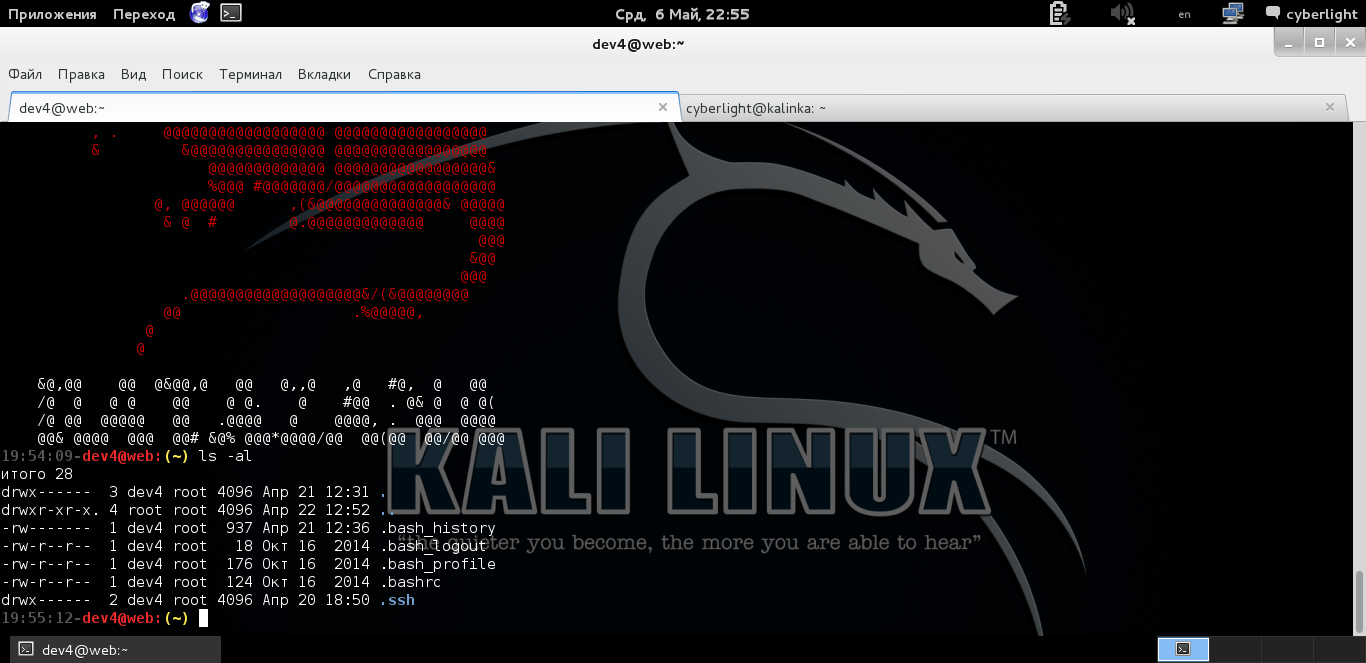

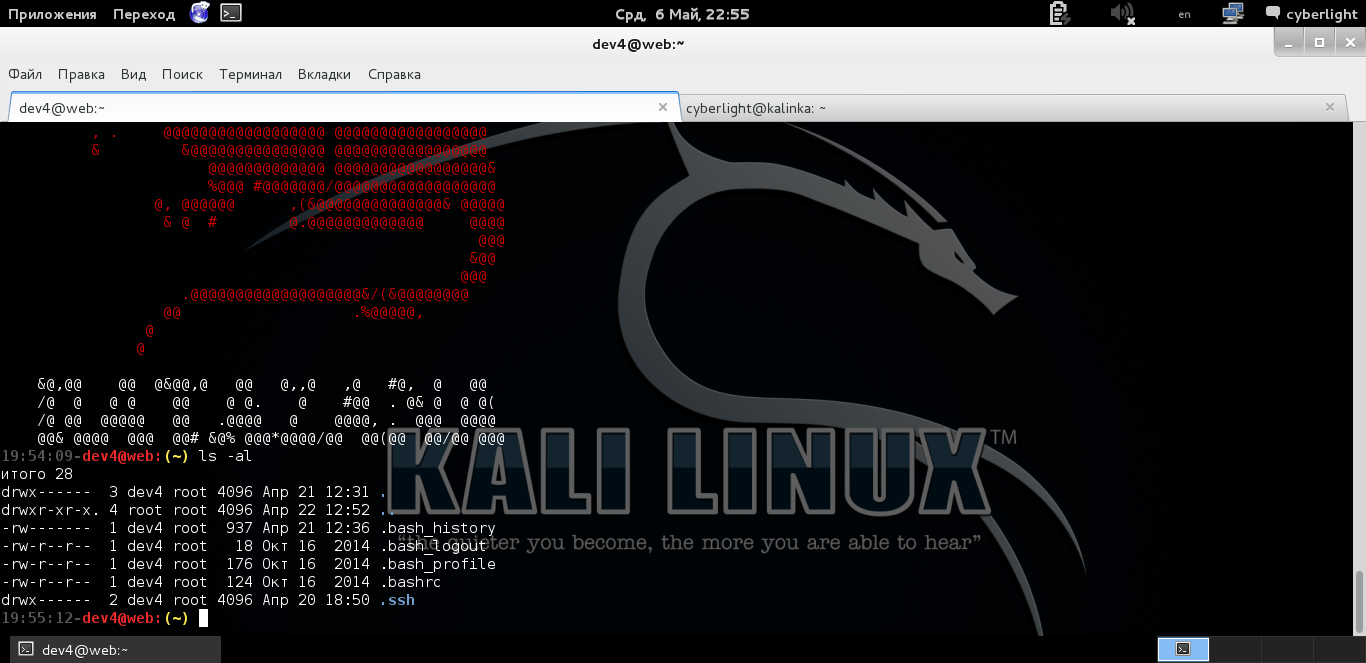

そして、そうそう! ssh経由でサーバーに接続できました

こんなかわいいネズミが私たちを歓迎します

そのため、サーバー上にいますが、これまでのところフラグはありません。

ssh経由でログインするときに配置されているフォルダーの内容

しかし、その後、再び役立つ.bash_historyが再びあります。 それを開いて見ます。

.bash_historyファイルの内容

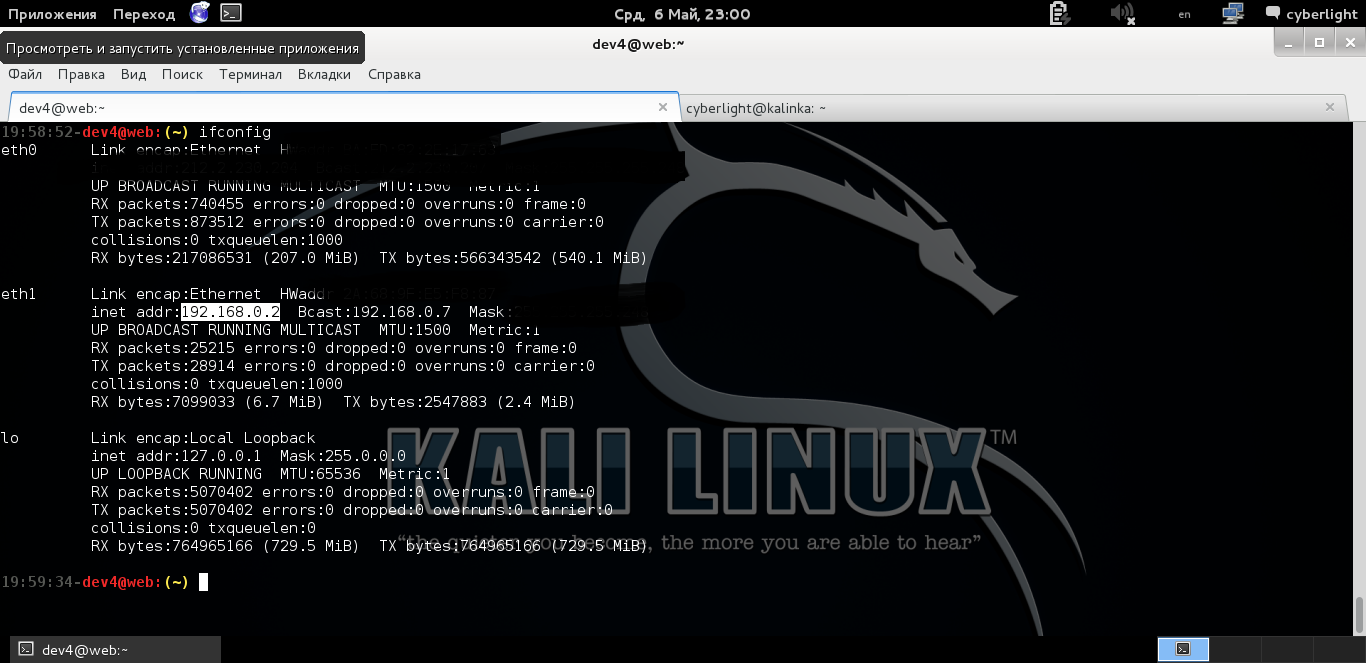

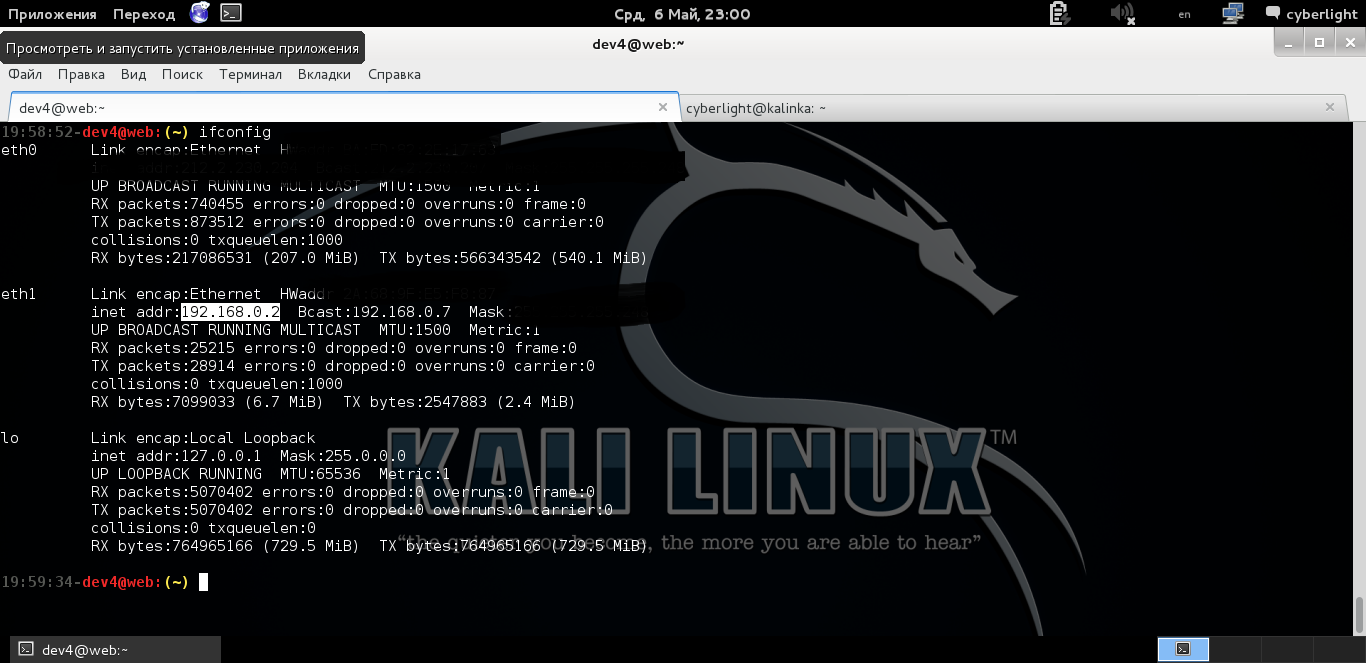

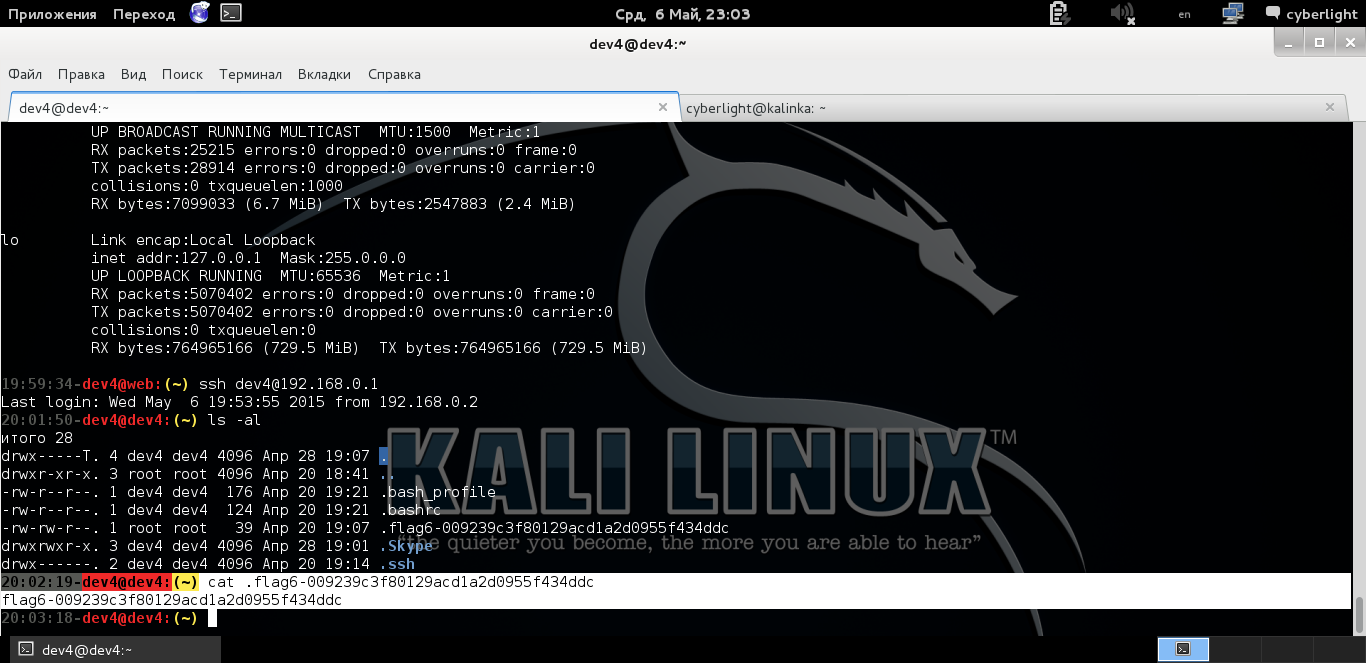

内容から、sshキーがIP 192.168.0.1のマシンにインストールされたことがわかります。 ええ、それが私たちに与えてくれ、そしてそれが私たちに次のことを与えてくれるのです。私たちが手に入れたマシンのIPアドレスを知る必要があります。 ifconfigコマンドを入力すると、IP 192.168.0.2のマシン上にいることがわかります。

ifconfigコマンドの出力

したがって、 ssh dev4@192.168.0.1コマンドを使用して、0.1マシンを自由に入力できます。

それで、0.1台の車に行きます。 私たちは周りを見回し、報酬として第6フラグを取得します。

6番目のフラグを取得する

シックスフラッグコンテンツ

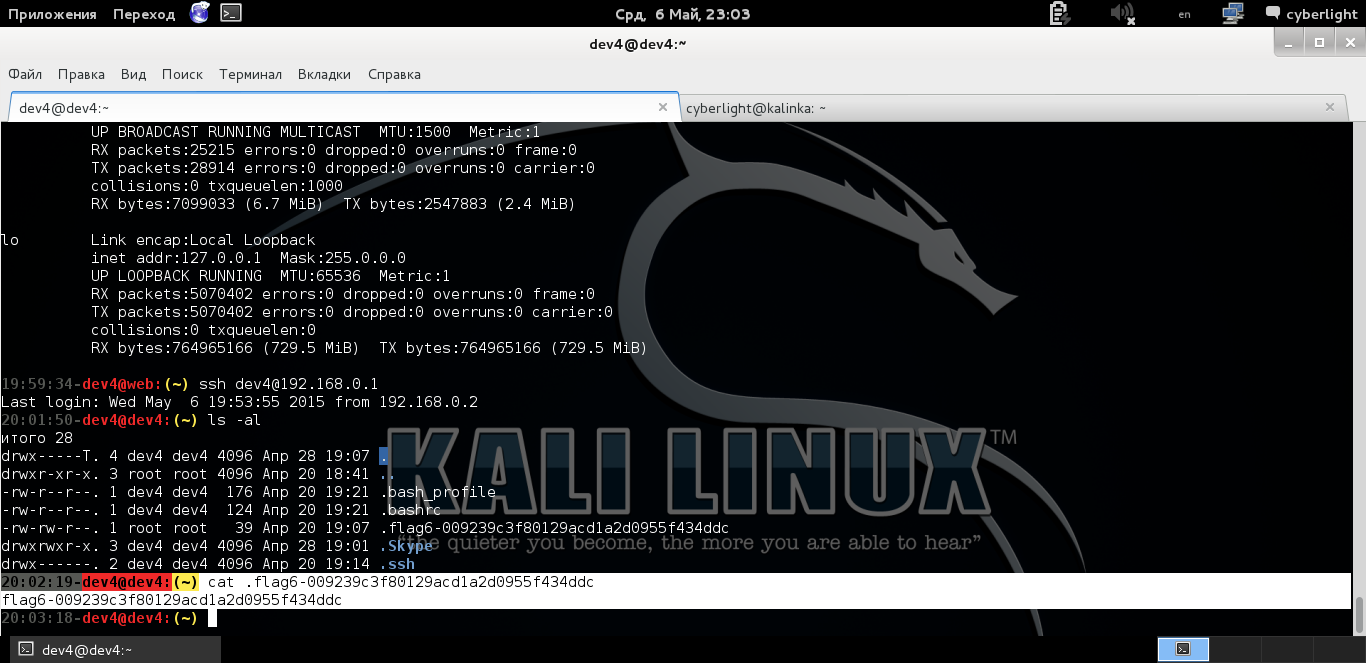

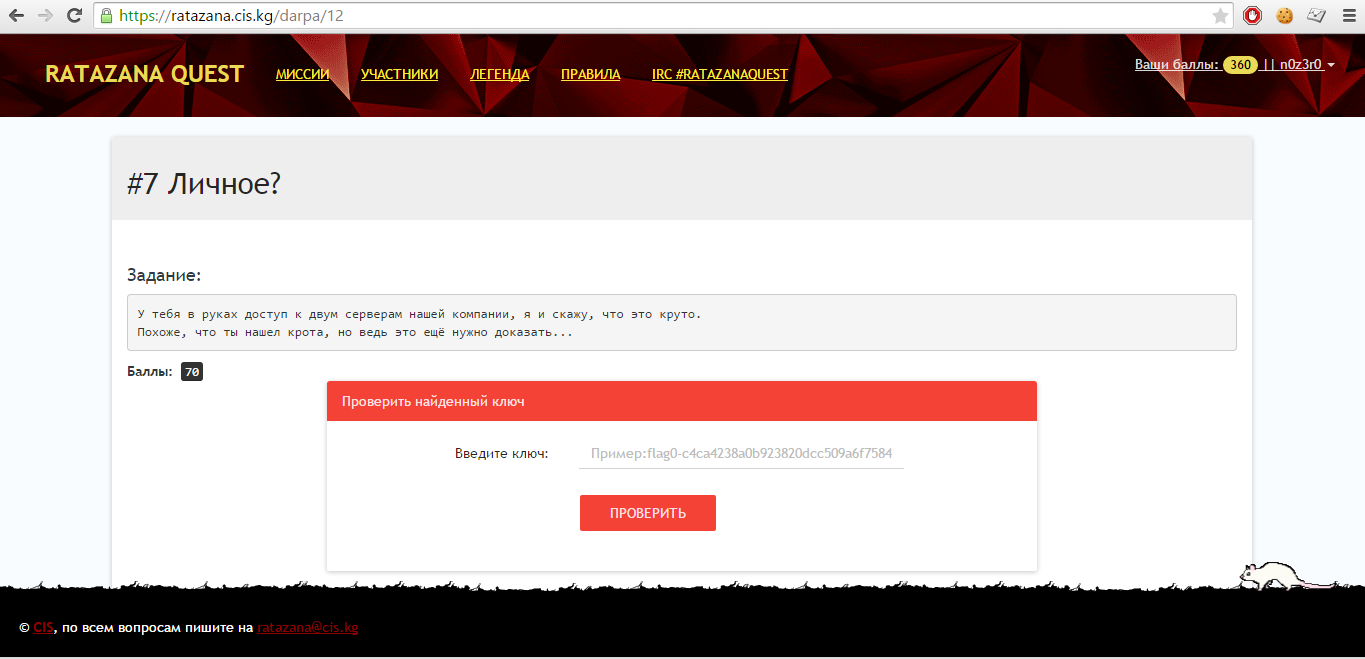

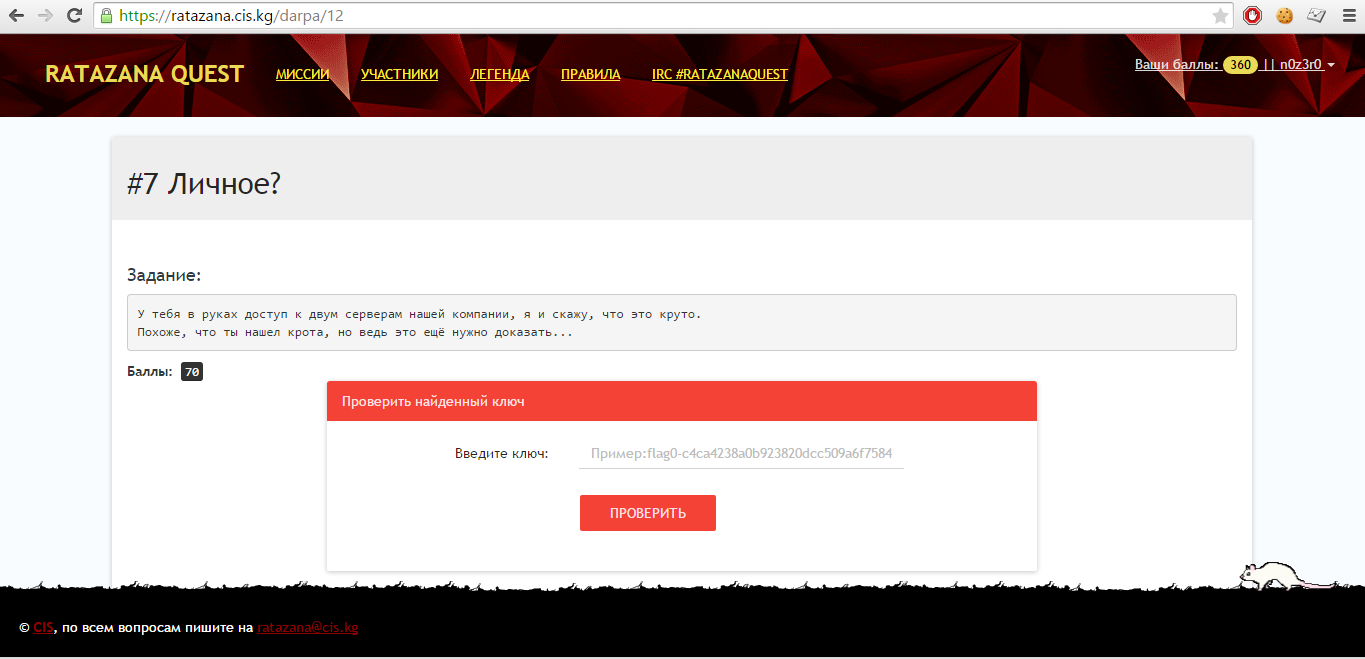

#7パーソナル?

このミッションでは、ユーザーdev4の汚れた洗濯物と個人データを詳しく調べる必要があります

第七ミッション

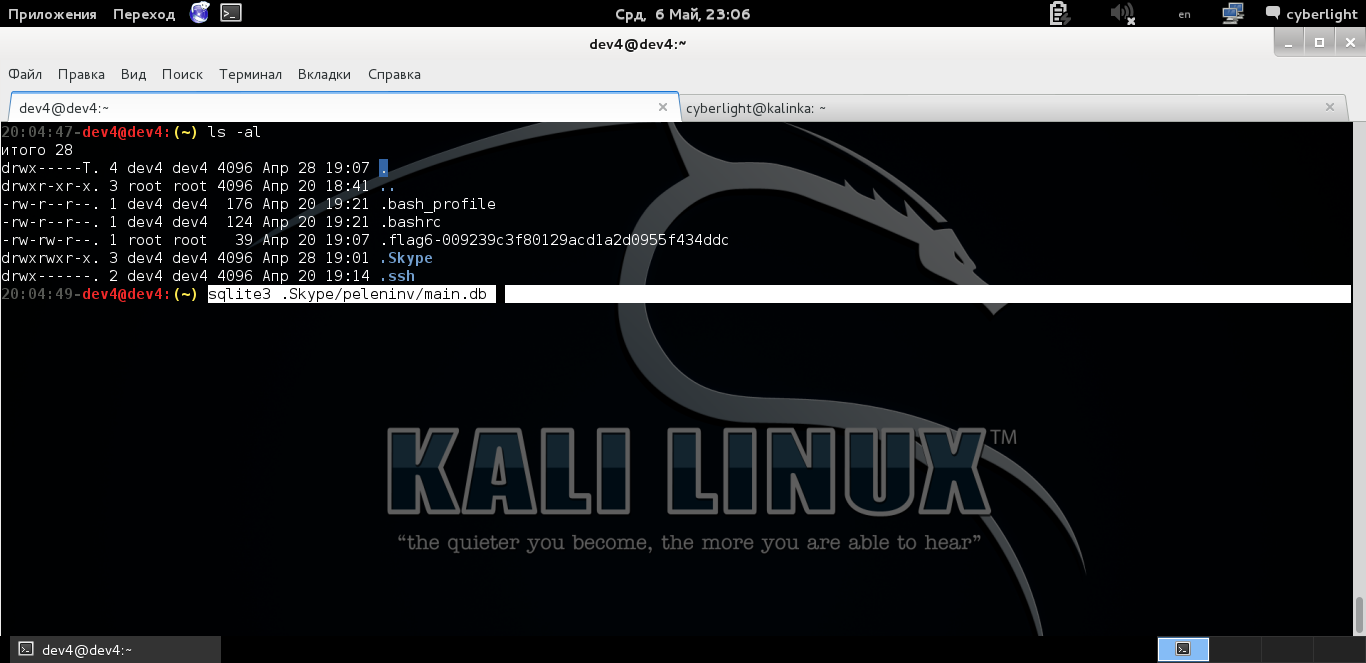

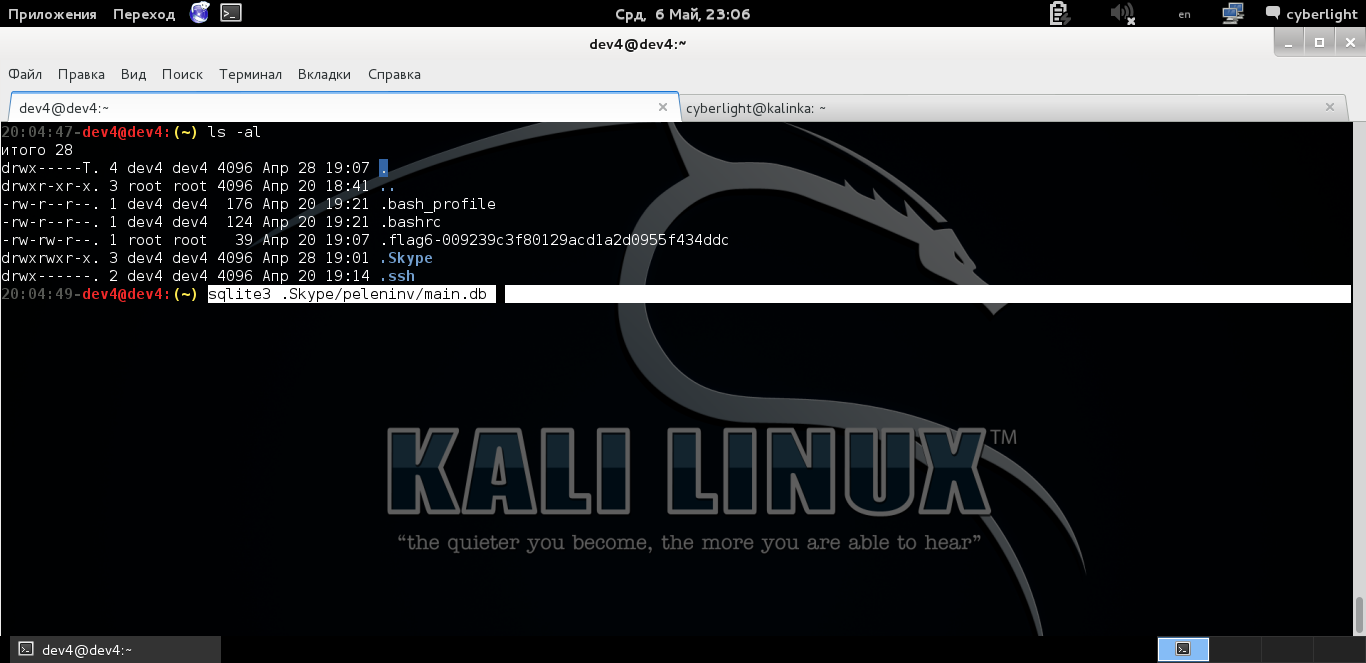

ですから、dev4開発者の作業用マシンを使用しており、フォルダーに表示される興味深いものはもちろん、興味深いものを見つけることができる.Skypeフォルダーに惹かれています。 そこにあるものを見てみましょう、そして、ニックネームpeleninvの下に現在のユーザーのmain.dbがあります

興味のある.Skypeフォルダー

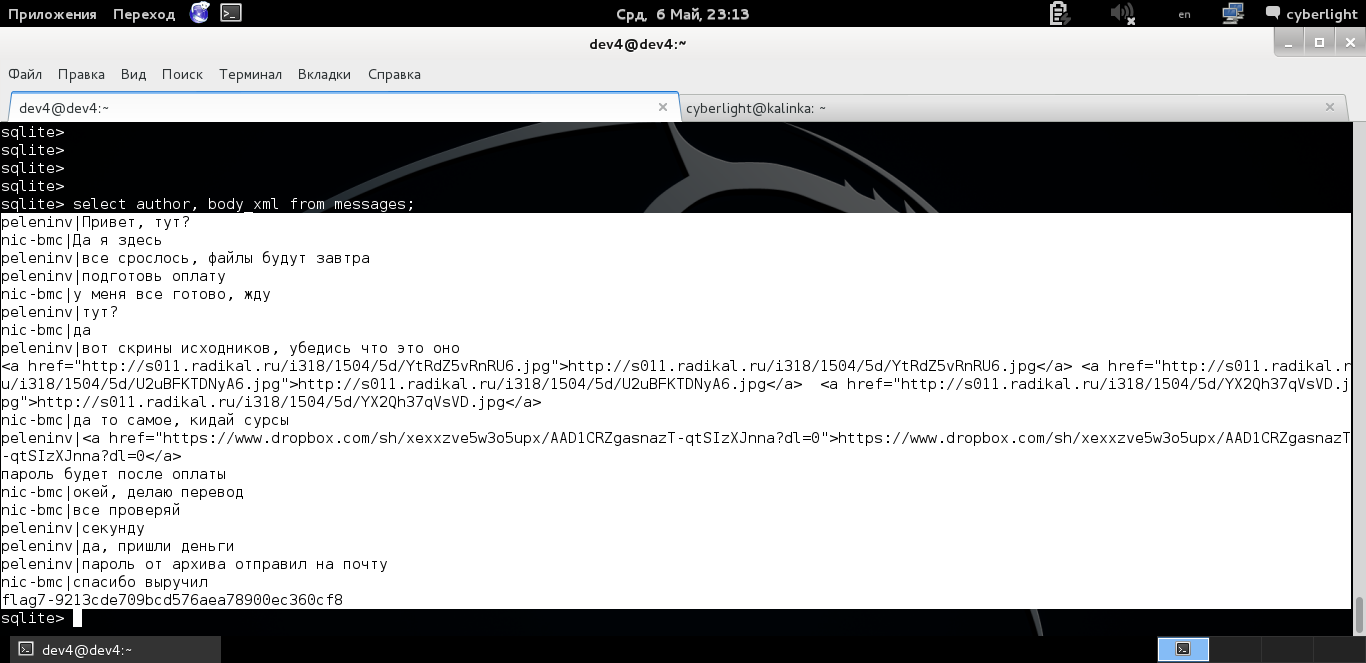

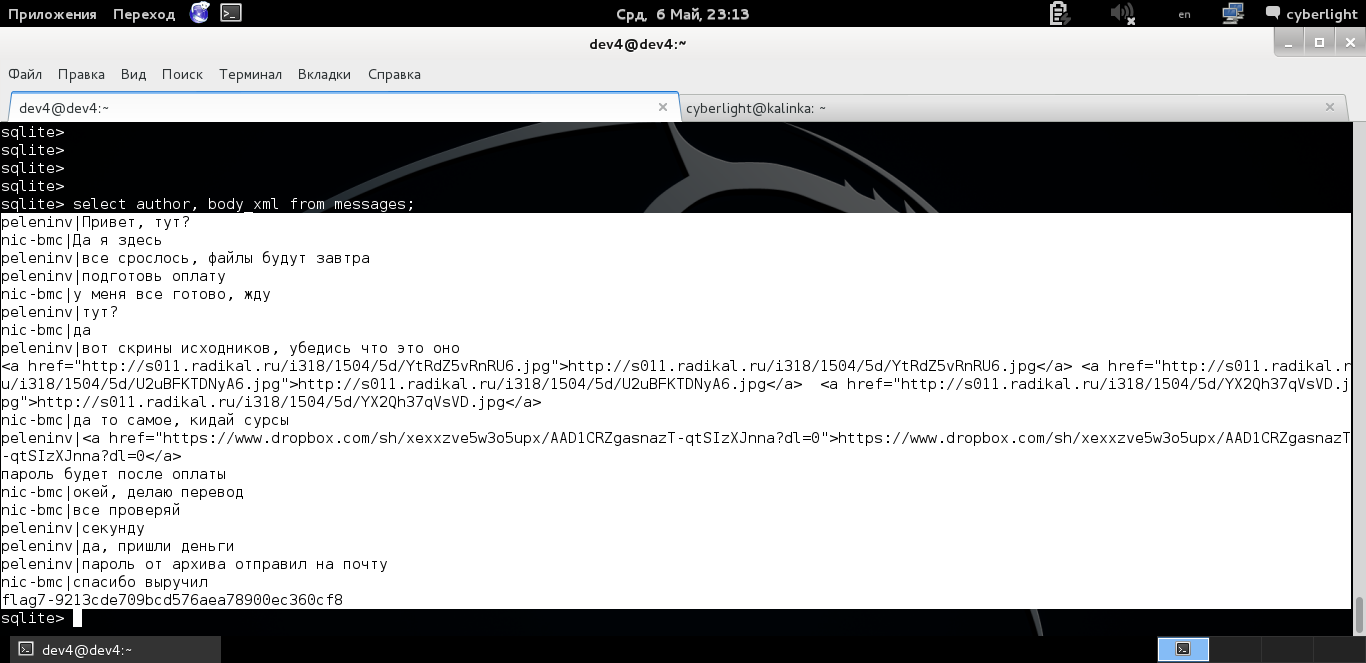

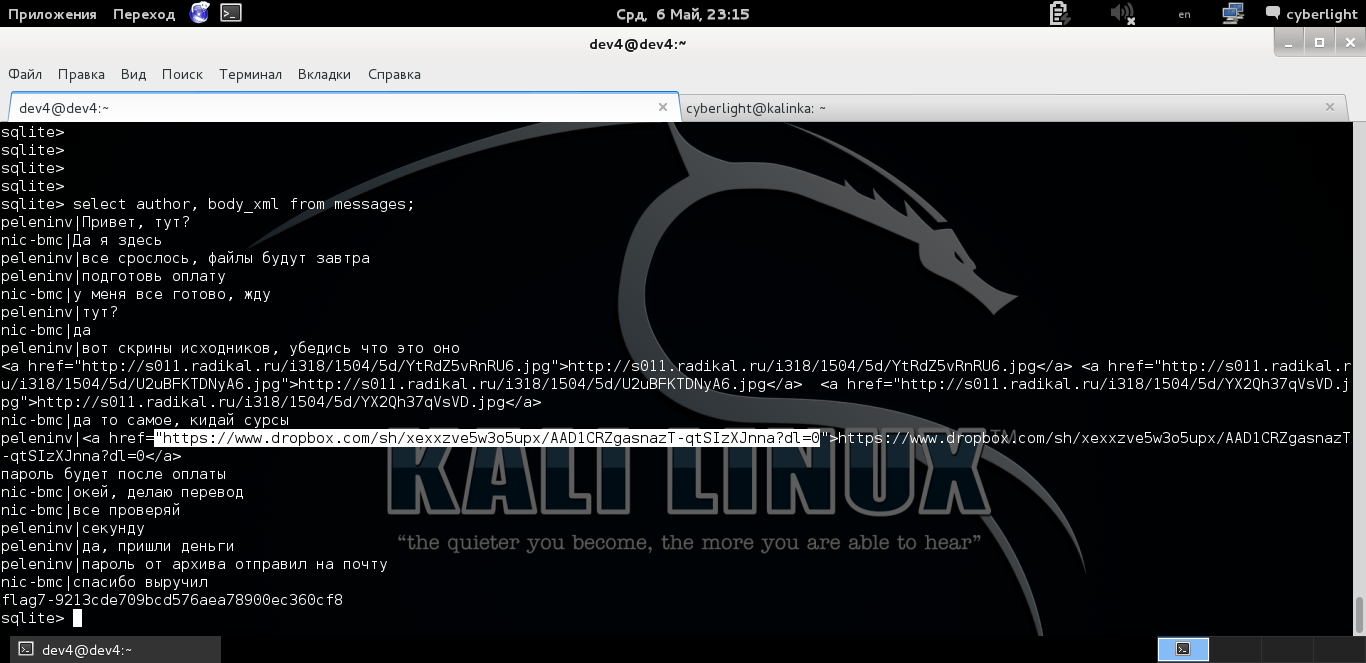

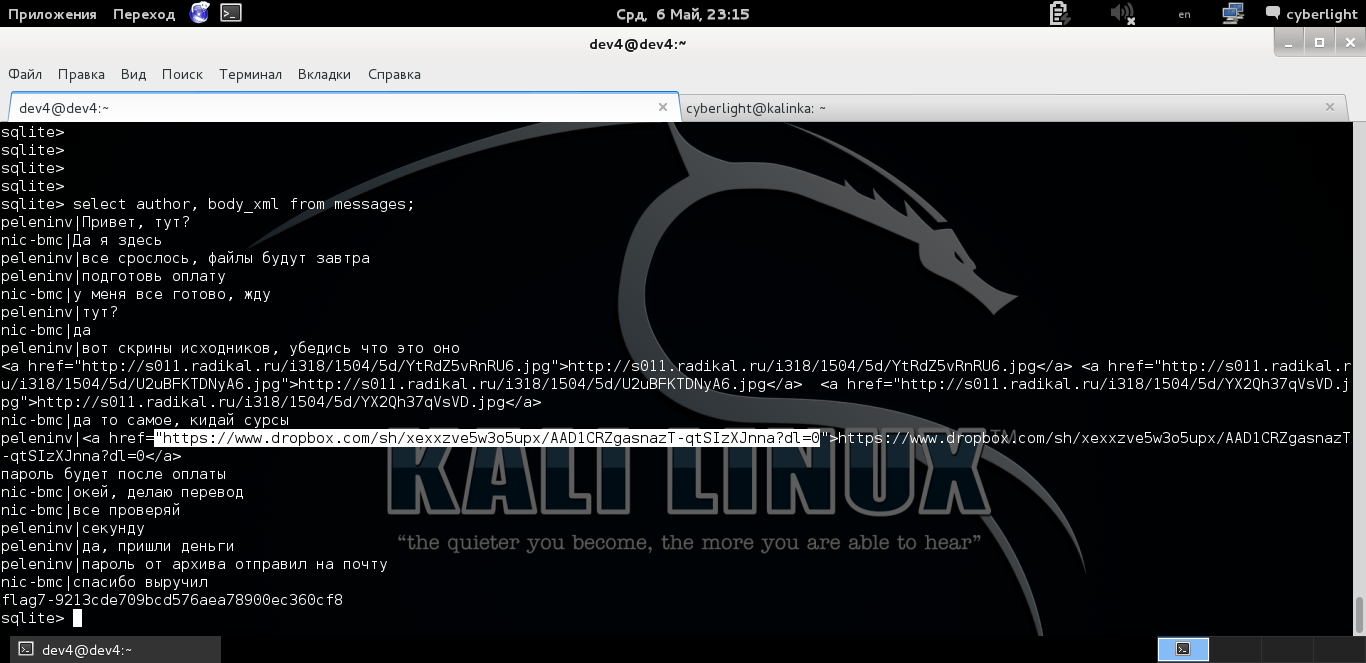

これはsqliteデータベースであることがわかっているため、これを開いてデータを読み取ることができます。 やりましょう!

main.dbファイルが存在するパス

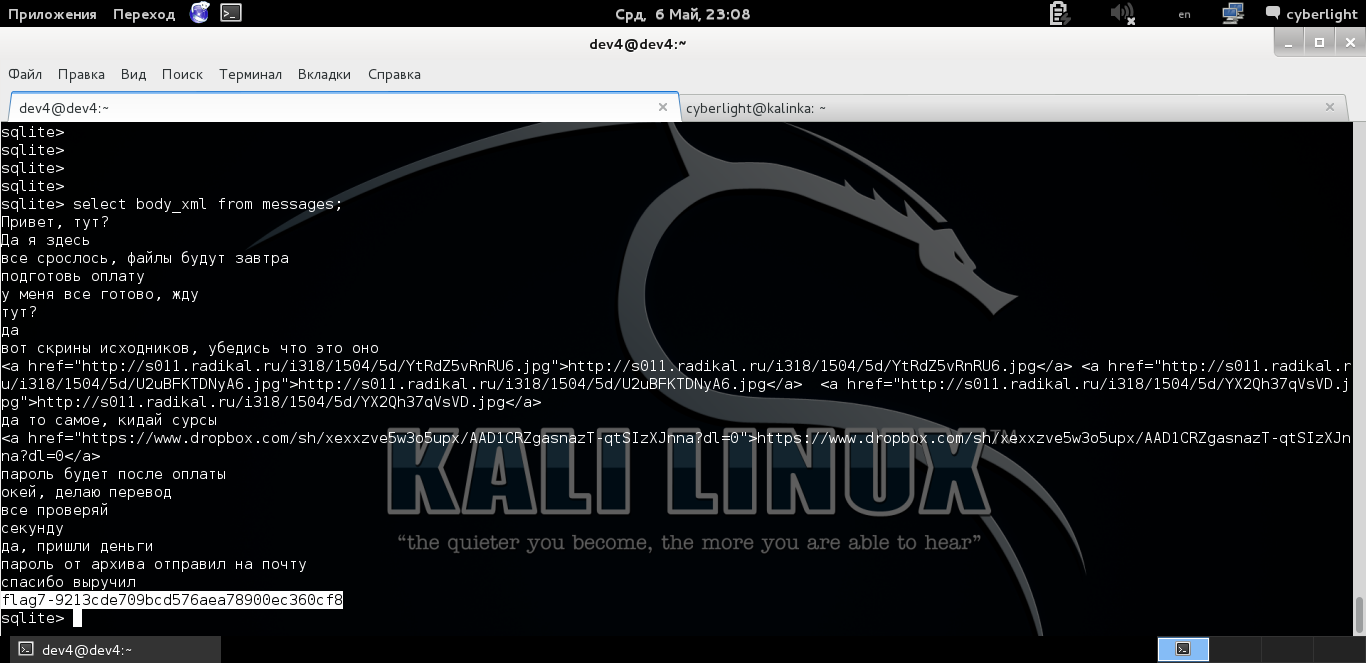

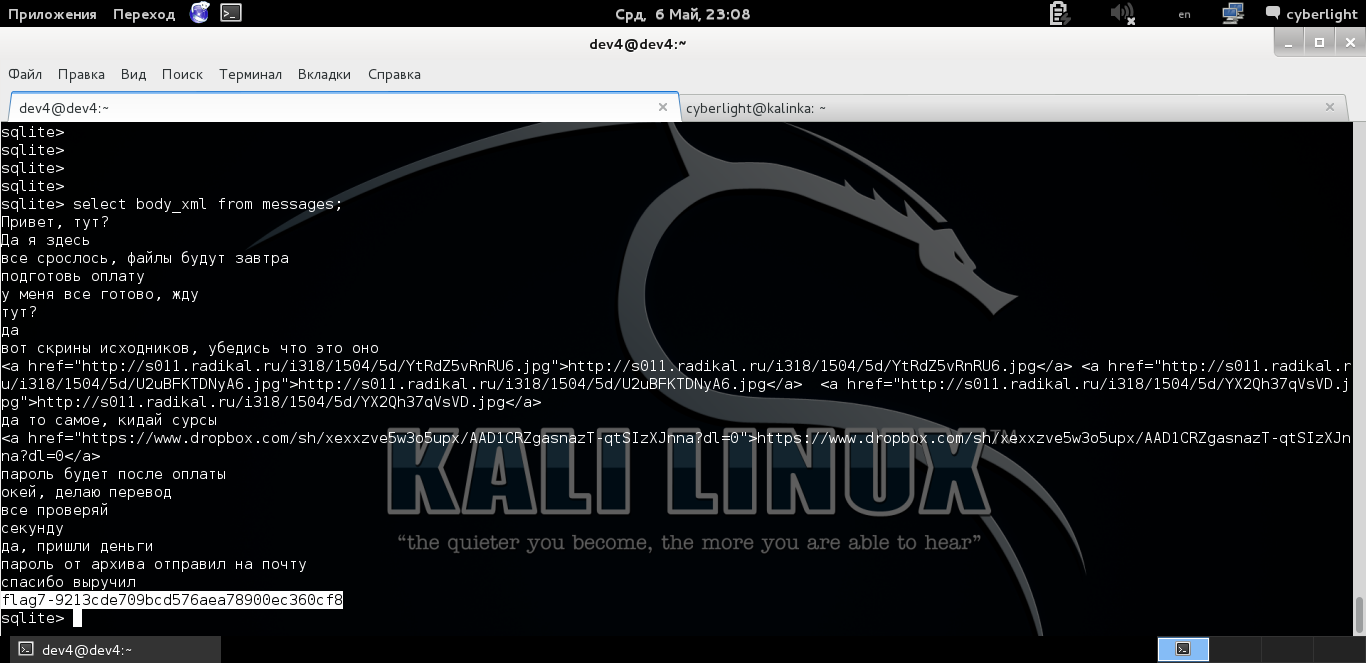

詳細を説明しすぎないようにするには、Skypeデータベーステーブルの構造を知る必要があります。 興味のあるテーブル、 Messagesには、ユーザー間のメッセージに関するデータが含まれており、 必要なメッセージコンテンツの列はbody_xmlです

メッセージからクエリselect body_xmlを実行します。 それが私たちの目に見えるものです

スカイプでの対応

メッセージを注意深く見ると、dev4がいくつかのソースを転送し、そのためのお金を受け取っていることがわかります。

すぐに報酬として、7番目のフラグを取得します。 そして、私たちにとって、ほくろが誰であるかが明らかになります-これはもちろんdev4です!

アカウントテーブルからdev4の対話者を計算し、彼のデータを受け取ります。

特定のソースに関する顧客データ

ニックネームとの対応は、同じテーブルから、リクエストに別の作成者フィールドを追加して、より読みやすい対応を取得できます。

含まれるニックネームとの対応

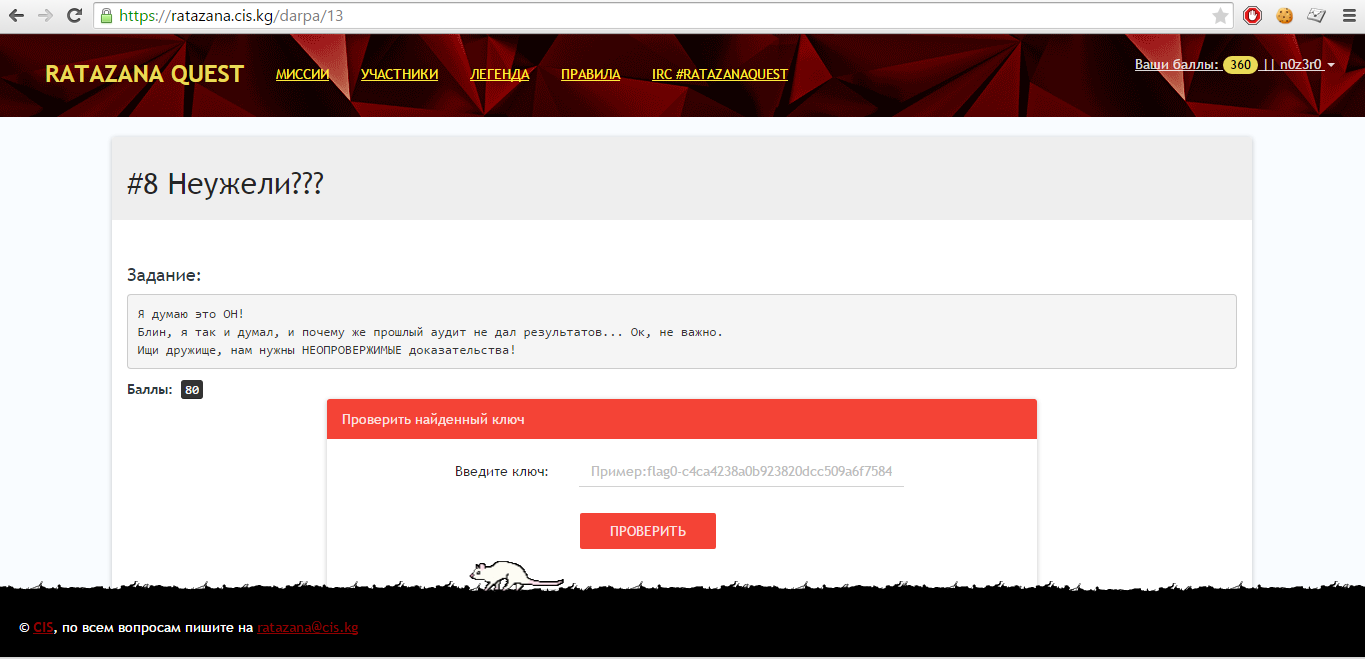

#8本当に???

したがって、このミッションでは、ソースを取得し、これらがvideocorp製品のソースであることを確認する必要があります。

8番目の最終ミッション

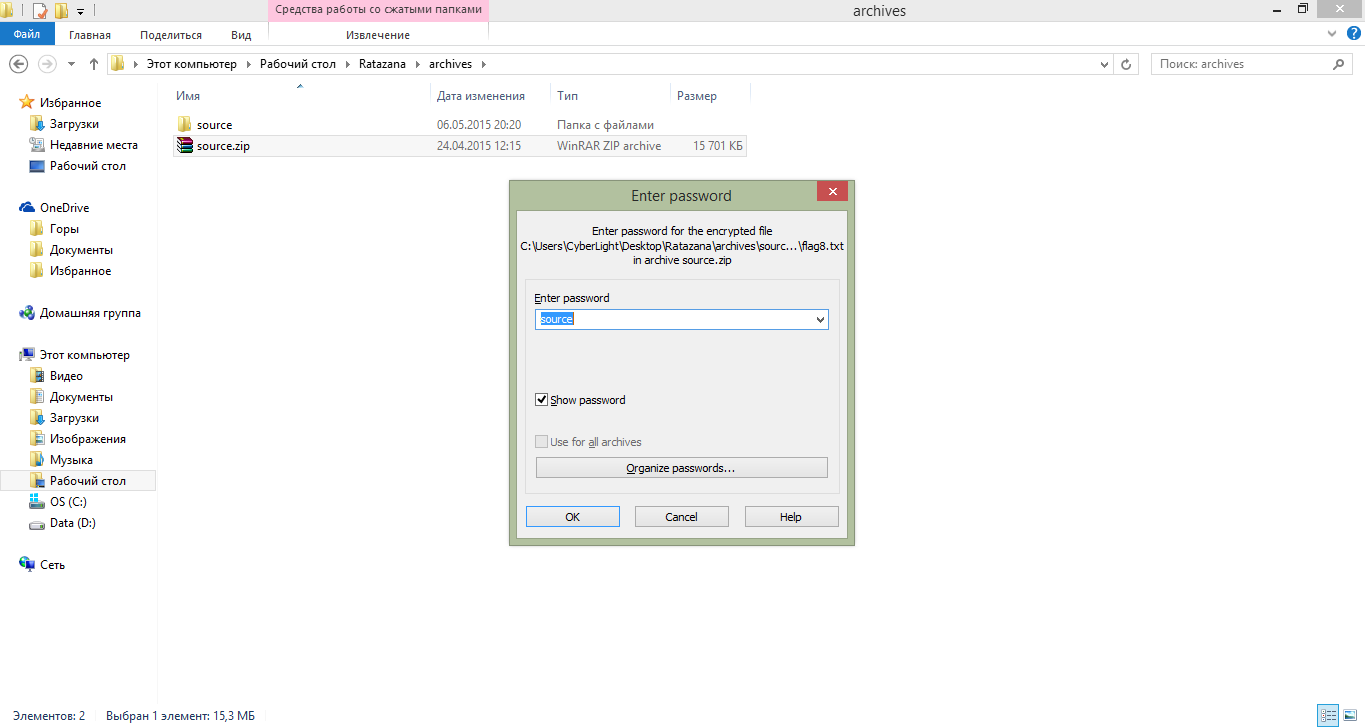

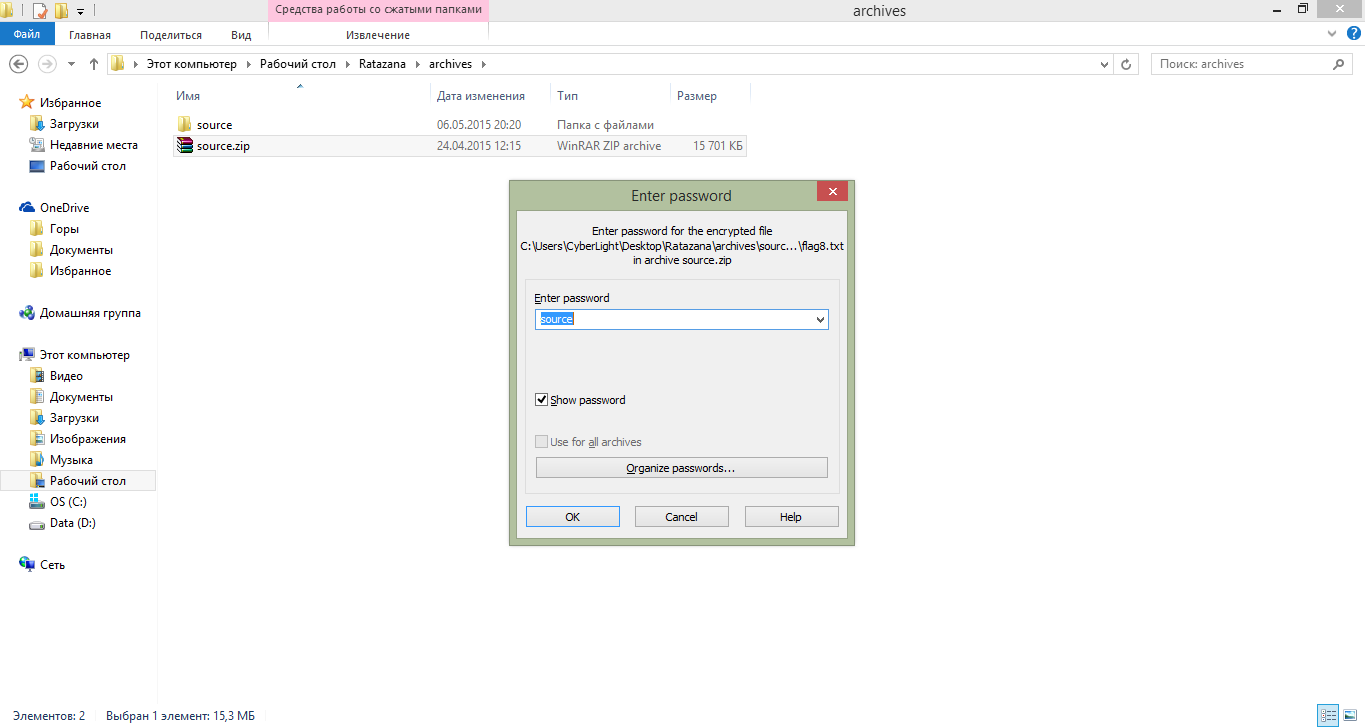

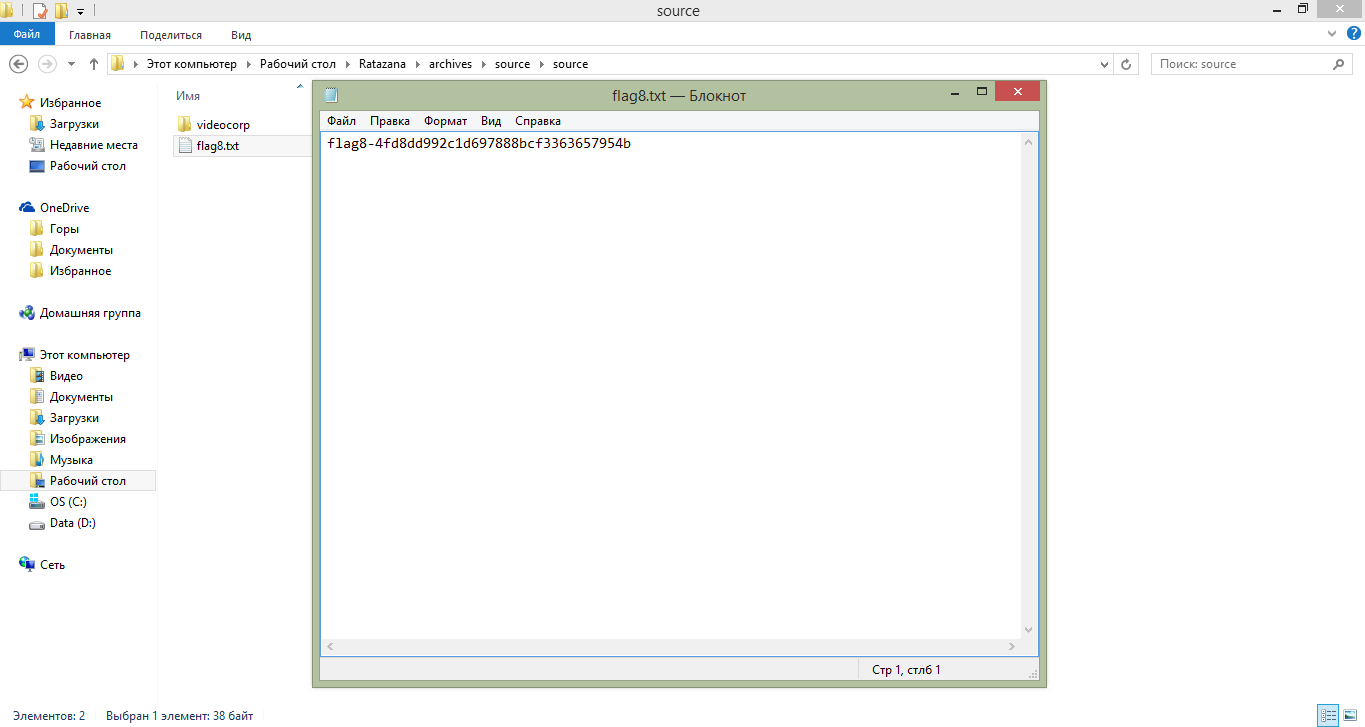

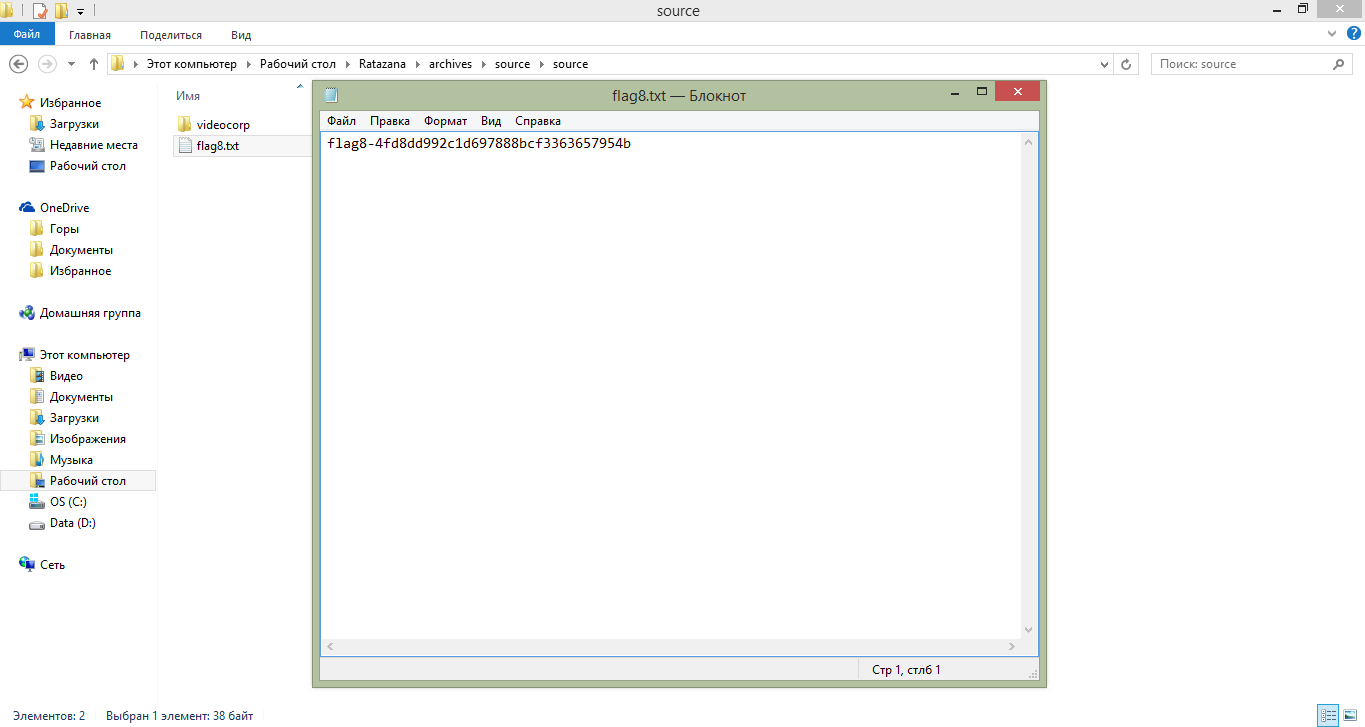

彼らが言うように、証拠はまだないので、通信からのリンクを使用してdropboxからソースをダウンロードし、これらがリークによってvideocorpに損失を引き起こしたソースであることを確認する必要があります

そのため、ソースをダウンロードしてください。もちろん、アーカイブは再びパスワードで保護されているため、パスワードが不足しているという問題に直面しています。 通信から、パスワードが顧客に郵送されたことが明らかです。 しかし、顧客のスカイプのプロファイルからの実際のメールはないため、ここでもまた野bruさや工夫があります。

対応リンク

アーカイブをダウンロードした後、アーカイブの名前と同じパスワード、つまり、 単語ソースをパスワードとして使用します

ソースパスワードを使用してソースアーカイブを解凍する

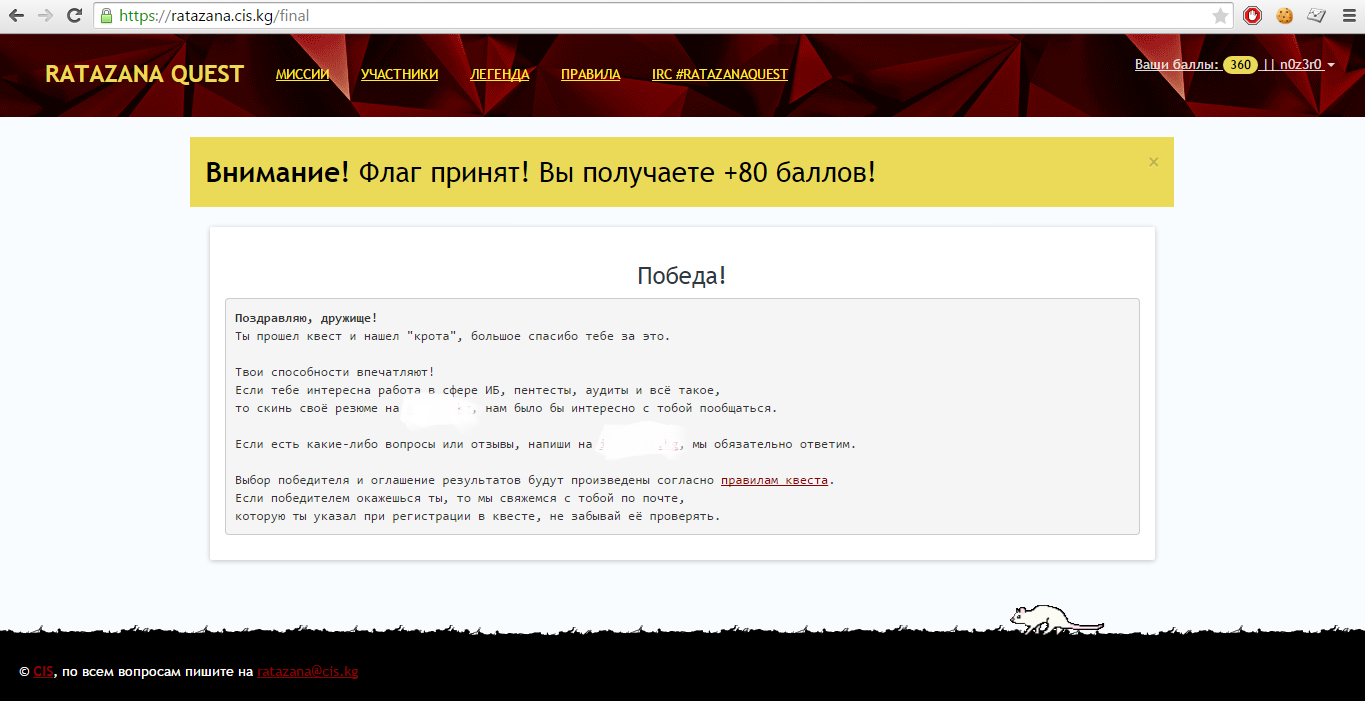

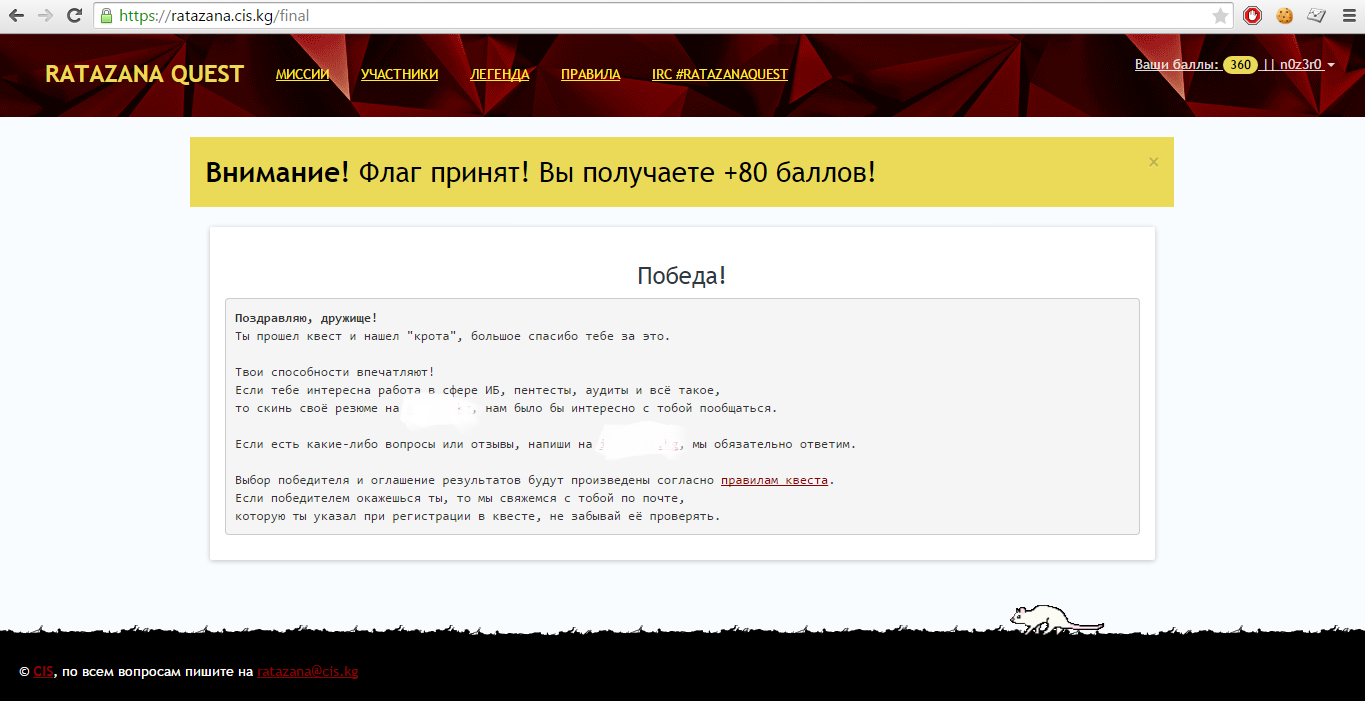

その結果、報酬として8番目のフラグを受け取り、これらがvideocorp製品のソースコードであることを確認します。 ほくろを発見し、反論できない証拠があります。

8番目の旗

最終パート

このハッククエストは非常に簡単かつ自然に完了しました。 ミッションフォームに8番目のフラグを入力して送信した後、ミッションが正常に完了したことを祝福します。 よくできました!

おめでとうと狩り

一般的に、私はコンテストが好きでした、それは簡単で面白いです。 これは、キルギスタンで行った最初のCTF形式のハッククエストです。 主催者に感謝します! すぐにもっと難しくて面白いクエストが増えることを願っています!

ご清聴ありがとうございました! 面白かったと思います。