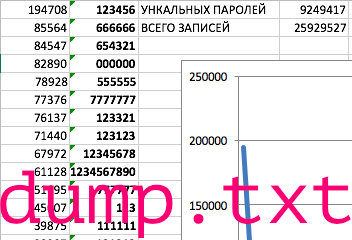

開始する

私は趣味があります-インターネットやその他の「ゴミ」にマージされたデータベースを収集します。 「おいしいもの」を探してRGhostを探し回ることに決めました。 多くの場合、ファイルホスティングサイトでは、ログインとパスワードがネストされたものに接続する手順を見つけます。 今回は、偶然にも、ログインとパスワードのペアが美しく配置された700 MBのテキストファイル「dump.txt」に出会いました。 最初は動揺していました。「おそらく、これらはすべてアクセス可能で、一緒に収集され、最近ではYandex、Mail、Googleのアカウントをマージしました」と思いました。 しかし、いや...発見を少し勉強したので、私はst然としていました。

ダイヤルアップの場合:IBコミュニティの前夜、Yandexの9月5日の1,260,614アドレス、9月8日のMail.ruの4,425,522アドレス、および9月10日のGmail.comの4,661,763アドレスの合併のニュースから爆発しました。 3つのサービスからの合計10 347 899アドレス。 それらのすべては、明らかに、ボットネットから取得され、スプラッシュを行いました-怠け者がそれについて記事を書いていないことを除いて。

そして今、私の目の前には、ロシアの1つの電子メールサービスからの25,929,527のペアのユーザー名とパスワードのファイルがありました。 それから私は衝撃を受けました。 2,500万のアカウント、非常に複雑なパスワードを持つアカウント。 これは、非常に大きな電子メールプロバイダーのデータベース内で、すべてがオープンな(または難読化されていない)フォームに配置されることを意味します。 結局、たとえば、パスワード「18101547481590210」または「y4_F37TRf-2U-k」からのハッシュはねじれていません。 友人、異なるサービスに同じパスワードを使用しないでください。 実践が示すように、非常に多くの場合、大規模なサイトの所有者でもユーザーを十分に気にかけず、パスワードを平文でデータベースに保存します。

クレジットがこのメールプロバイダーからのものであることをどのように見つけたのでしょうか? もちろん、少し分析してからですが、すべての順序についてです。

ドレインはどこから来ますか?

ブルータスの辞書を書いている情報セキュリティの専門家なら誰でも、この質問にすぐに答えると思います。 もちろん、パスワードの頻度リストをトップ100にまとめたので、間違いなくサービスの名前が見つかります。 はい、悲しいことに、しかし、人々はまだパスワードとしてサービスの名前を入れます。 たとえば、アドビのマージされたパスワードのトップ100には、adobe123、adobe1、adobeadobeのインスタンスがあります。 最後の、いわゆる「おかしな」ものは、登録システムが単に「adobe」をパスワードとして受け入れなかったようです。 したがって、私たちの場合、上位100個のパスワードから59番目に、必要な@ SERVICENAME @が見つかりました。

トップパスワード

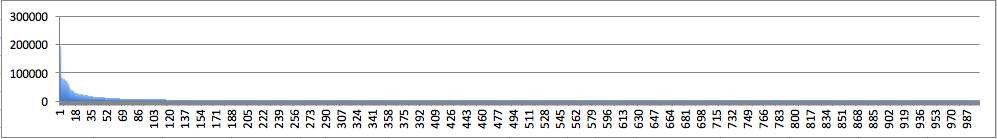

そのような基盤を持って、私はさらに効果的なブルートのために最も一般的に使用されるパスワードのリストを作成することにしました。 このリストがロシア語の電子メールサービスに最適であることが明らかです。 ただし、それでも有用です。 頻度リストを作成し、最も効果的なブルートに最適なパスワードの数は何ですか? この質問に答えるために、ヒストグラムを作成しました。 上位1000個のパスワードで振り回す:

上位200個のパスワードの後、使用回数はわずかです。

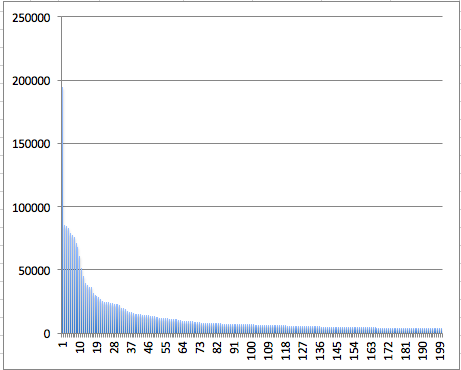

上位200個のパスワードの棒グラフ:

繰り返しになりますが、トップ50以降、パスワードの使用頻度は低いままです。 上位50個のパスワードの棒グラフ:

次に、上位50個のパスワードを使用した場合の有効性を、上位100個のパスワードと比較しました。 上位50個のパスワードのリストを使用する場合、6.98%の確率でパスワードを推測し、上位100個のパスワードを使用する場合、8.72%の確率になります。 ブルートタイムが2倍に増加すると、効率は1.74%だけ増加します。 主観的には、上位50個のパスワードのリストで十分だと思われました。

今年の

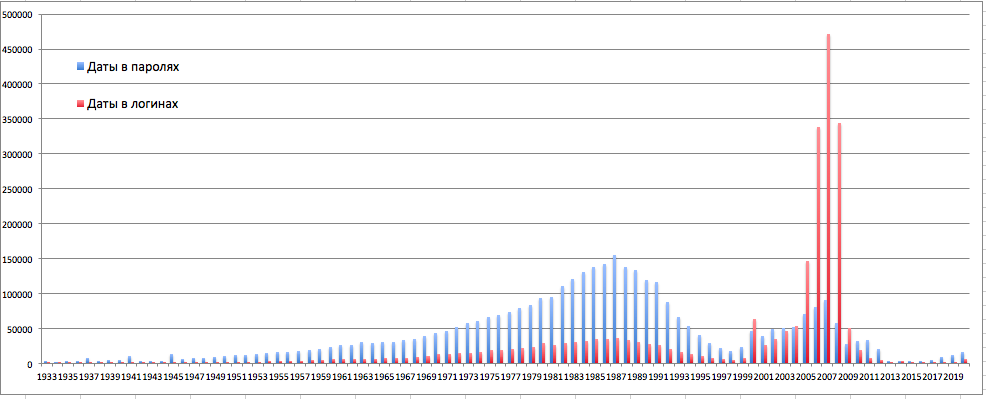

それからそれは私にとって興味深いものになりました、このベースはどの程度関連していますか? いつ充填が始まり、いつ漏れましたか? この質問に対する答えを提供します。 同じログインパスワードからこの情報を取得できると想定しました。 パスワードとログインを正規表現(19 **または20 **)で強調表示し、ヒストグラムをプロットしました。

チャートを見ることで何が言えますか? 1987年がサービスのユーザーの間で最も頻繁に生まれる年であることは明らかです。 人口統計との相関を見つけることもできます:

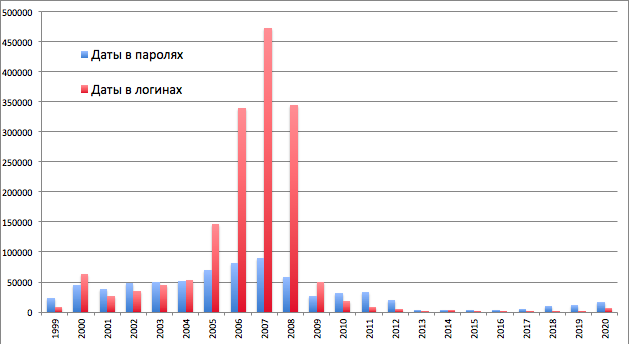

1999年から2020年までの期間を見てみましょう。

ユーザーがログインで登録日をしばしば示すという仮定から、2007年の日付でログインの最大数があり、2008年の日付でわずかに少なく、2009年の日付ではるかに少ないことがわかります。 国民の年間成長率を考えると、2008年半ばに基地が満杯になった(つまり合併した)と結論付けることができます。 1999年頃に基地が満杯になったと仮定することもできます。

エンディング

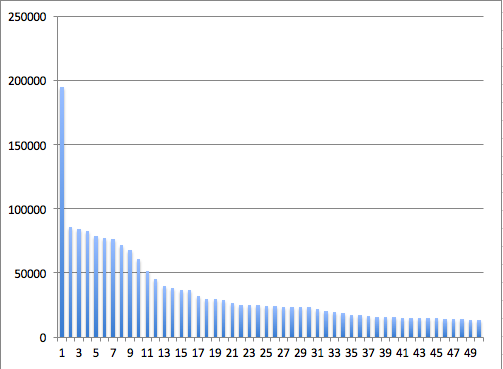

ユーザーは、パスワードを「強化」するために「123」や「1」などの語尾を好むことが知られています。 私はついにこれを確信することにしました。

パスワードの上位50の末尾の棒グラフ:

末尾が「1」と「123」のみを確認し、特別な条件下で確認するのが理にかなっていることが経験的に理解できます(そしてヒストグラムで確認できます)。 たとえば、高い確率で、ユーザーはパスワードに終わりがあると言えます。 または、たとえば、上位10,000個のパスワードの試行に失敗した場合は、末尾が「1」と「123」の上位100個のパスワードを確認できます。 また、エンディングを含むパスワード辞書をコンパイルする場合、「password123」、「qwerty1」などのエンディングが辞書パスワードに追加されることが最も多いことを念頭に置く必要がありますが、「19411945123」はめったにありません。 後者の場合、これがパスワードの「ルート」ではなく「エンド」であることは必ずしも明確ではありません。

わかりやすくするために、「123」と「1」で終わるパスワードを使用する人は1%で、パスワードの上位50個の末尾のリストにある末尾を使用する人は5%だけです。 一般に、末尾にパスワードを追加して確認することは、ほとんどの場合、次に頻繁に使用されるパスワードを確認することほど効果的ではありません。

興味深い事実

1. 周波数辞書の有効性。 興味深いことに、パスワードの0.00054%(50個)だけがアカウントの6.98%をクラックできます! 強いでしょ?

2. 名前 トップ100のパスワードにmarina(60番目)、nikita(86番目)、natasha(98番目)の名前が含まれていたことに非常に驚きました。 なぜこれらの名前が正確に? マリーナ、ニキータ、ナターシャは、他の人よりも自分のIBについて気にしません。 一般的に、これは私にとって謎のままです。

3. 弱いパスワード 。 パスワード「1」と「123」が上位50個のパスワードで見つかったため、登録中に任意のパスワード長が許可されたようです。 もちろん、それらは現代のサービスのブルートのためにリストに追加されるべきではありません、そのようなパスワードは現在ほとんどどこでも禁止されています。

4. 1941-1945。 日付付きのパスワードのヒストグラムには、1937、1941、1945の3つのピークがあります。

ロシア人にとって、大勝利のこれらの日付は心に非常に近いため、パスワードでそれらを示します。 この国とロシアのユーザーの愛国心を嬉しく思いました。 よくやった!

5. 1937年に何が起こったのですか? 既知の日付? そして私はしません。 彼は今年どんな出来事が起きたかを探して頭を割った。ロシア人にとっては、彼は第二次世界大戦の時代と並んで立っている。 Googleも助けにならなかった。 どうしたの? NumPad-eでダイヤルするのに便利な組み合わせだと思いました。 8246、2846などで同様のピークが見つかりました。 しかし、コメントでは、 アントン-Kとbobermaniacは回想しました-もちろん、 大恐怖がありました。 ソルジェニツィンはこのことについて、グアラグ諸島で非常に詳細に書いています。 読むことをお勧めします。 テロは1937〜1938年に限定されませんでしたが、この期間は例外的でした。

6. マリンについて。 StopDesignとilrandirのリクエストで、「marina」という名前のアカウントに関する詳細な統計を追加します。

25929527 93547 "marin" Casing- ( 93547): 1593 (1.7 %) "marina" 95 (0.1 %) "Marina" 42 (0.04 %) c "MARINA" 7 (0.007%) "marina" Suffle-Casing- ("mArINA", "MaRiNa", "MARINa") 658 (0.7 %) /marina\d+/ ("marina43") 43 (0.05 %) /Marina\d+/ ("Marina51236") 18 (0.02 %) /MARINA\d+/ ("MARINA8734") 651 (0.7 %) "marina" ("marinaiii", "17marina77", "Hrayr & Marina") 9314 "marin", "marina"

おわりに

この事件の後、私に明らかになったのは、大衆に流れ込む情報は興味深いもののほんの一部にすぎないということです。 はるかに興味深いグローバルなことは、一般の人の目に見えないところで起こります。 おそらく今、あなたのアカウント情報は、モニターと5つのVPNの後ろに座っているオレンブルクの太鼓腹な男によってマージされており、メールのパスワードを変更するよう強引に申し出られた場合にのみこれを疑います。 そして、もしそうなら。

ボーナス

そして最後に、2008年のロシアの電子メールサービスの上位100個のパスワードを投稿しました(@ SERVICENAME @-サービス自体の名前)。

TOP 100パスワード

123456

666666

654321

000000

555555

7777777

123321

123123

12345678

1234567890

777777

123

111111

121212

12345

112233

123456789

159753

987654321

123654

999999

222222

gfhjkm

1234567

qazwsx

qwerty

987654

333333

1234

1111111

asdasd

131313

zxcvbn

789456

159357

1

888888

147258

asdasd123

111

asdfgh

11111111

111222

777

zxcvbnm

qwertyuiop

098765

1111

1q2w3e

0987654321

88888888

7654321

147852

123789

444444

ghbdtn

123qwe

12344321

@ SERVICENAME @

マリーナ

010203

qwertyu

5555555

1111111111

666

147258369

123123123

101010

135790

252525

789456123

パスワード

サムスン

55555

1q2w3e4r

232323

qqqqqq

555

1986

1985

1984

1234554321

1987

qweasd

666999

ニキータ

159951

qazwsxedc

1983

456123

87654321

134679

999999999

142536

212121

11111

1982

ナターシャ

11223344

124578

666666

654321

000000

555555

7777777

123321

123123

12345678

1234567890

777777

123

111111

121212

12345

112233

123456789

159753

987654321

123654

999999

222222

gfhjkm

1234567

qazwsx

qwerty

987654

333333

1234

1111111

asdasd

131313

zxcvbn

789456

159357

1

888888

147258

asdasd123

111

asdfgh

11111111

111222

777

zxcvbnm

qwertyuiop

098765

1111

1q2w3e

0987654321

88888888

7654321

147852

123789

444444

ghbdtn

123qwe

12344321

@ SERVICENAME @

マリーナ

010203

qwertyu

5555555

1111111111

666

147258369

123123123

101010

135790

252525

789456123

パスワード

サムスン

55555

1q2w3e4r

232323

qqqqqq

555

1986

1985

1984

1234554321

1987

qweasd

666999

ニキータ

159951

qazwsxedc

1983

456123

87654321

134679

999999999

142536

212121

11111

1982

ナターシャ

11223344

124578