このマルウェアの最初の調査は、Communications Security Establishment Canada(CSEC)によって行われ、このマルウェアはBabarと名付けられました。 その後、複数のマルウェア研究者もその分析に取り組みました。 そのうちの1つはMarion Marschalek(Cyphort)で、この悪意のあるプログラムの分析に関する2つのレポートを公開しました[ 1 ] [ 2 ]。

別の研究が、ウイルス対策会社G DATAの研究者の1人によって発表されました 。 私たちの研究では、Babarの開発の背後にあった同じ組織によって作成された別の同様の悪意のあるプログラムの分析を公開しています。 このマルウェアはキャスパーと呼ばれます。

Casper自体は2014年4月にシリア政府機関に対して使用されました。それをインストールするには、攻撃者はAdobe Flash Playerソフトウェアの0dayエクスプロイトを使用しました。 このエクスプロイトは、シリア政府が所有するWebサイトに投稿されました。 キャスパーは、感染したコンピュータで長期間気付かれることのない、よく開発された偵察ツールです。 また、さまざまなベンダーのAV製品に対抗するコードも含まれています。

異なるパッカーによってパッケージ化されたマルウェアのサンプルが2つ見つかりました。 最初のサンプルはドロッパーで、別の実行可能ファイル(コア)をディスクにフラッシュします。ディスクは、再起動するたびにシステムにロードされます。 2番目は、コアコンポーネントをメモリにロードするDLLライブラリです。 この場合、コアコンポーネントもDLLファイルであり、その名前はCasper_DLL.dllです。

スポイト

ドロッパー実行可能ファイルは「domcommon.exe」と呼ばれ、そのコンパイル日は2010年6月18日です。PEファイルのヘッダーにあるこのコンパイル日は偽物である可能性があります。

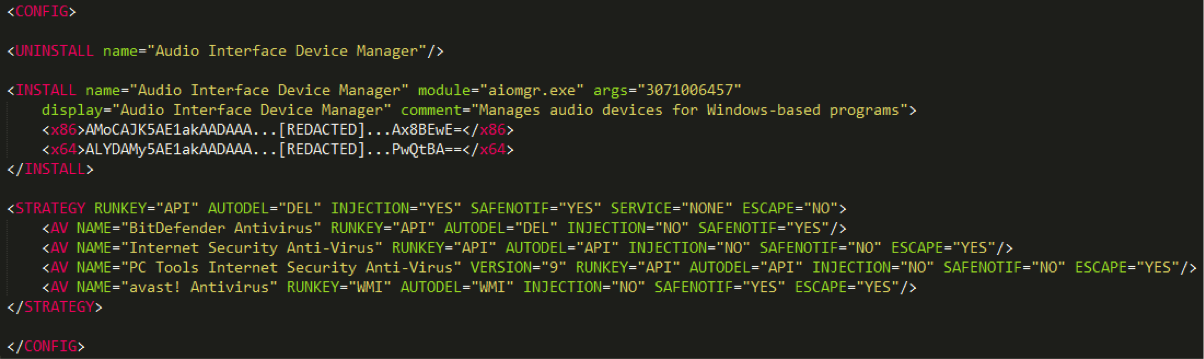

悪意のあるプログラムにはXML形式の構成ファイルがあり、RC4アルゴリズムとハードワイヤード16バイトキーを使用してドロッパーによって解読されます。 ドロッパーは、暗号化を解除する前に、チェックサムを計算してキーを含むメモリ領域の整合性をチェックします。 そのような操作は、その整合性を検証するために実行されます。 以下のスクリーンショットは、復号化された構成ファイルを示しています。

図 復号化されたCasperドロッパー構成ファイル。

ドロッパー実行可能ファイルは、構成ファイルのセクションを定義するSTRATEGYタグを分析することにより、XML構成ファイルの使用を開始します。 このタグは、システムにインストールされているアンチウイルス製品に応じて、悪意のあるプログラムの動作を設定します。 ドロッパーは、 WMIクエリ「SELECT * FROM AntiVirusProduct」を使用してシステムで起動されたウイルス対策製品のリストを受け取り、製品名が「displayName」フィールドから抽出されます。 構成ファイルのこのセクションには、アンチウイルス製品のリストが含まれている場合があり、各アンチウイルス製品はAVタグによって識別されます。 この場合、悪意のあるプログラムは一連のアクションを実行して製品を無効にすることができます。

STRATEGYセクションにウイルス対策製品のリストがない場合、STRATGYタグの引数として指定されているデフォルトのアクションが、システムで検出されたウイルス対策製品に適用されます。 さらに、ウイルス対策製品のマルウェア動作ポリシーは、「strategy.xml」と呼ばれる別の構成ファイルで設定できます。

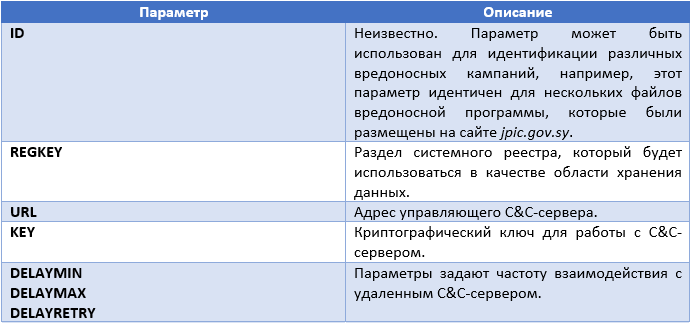

既に示したように、ドロッパーの動作とペイロードは、構成ファイルで指定されたパラメーターによって設定されます。 一部のタグまたはセクションでは、悪意のあるプログラムの実行可能コードが適切なアクションを実行する方法と、そのケースを説明しています。 次の表に、このようなパラメーターの例を示します。

STRATEGYセクションで提供される機能の範囲は、Casperの作成者がさまざまなウイルス対策製品の動作に関する詳細な調査を実施したことを示しています。 構成ファイルのスクリーンショットは、すべてのAVタグのINJECTIONパラメーターがFALSEに設定されていること、およびSTRATEGYタグでTRUEに設定されているセクション全体が設定されていることを示しています。 これは、これら4つを除くシステムで検出されたすべてのウイルス対策製品について、そのプロセスでの実行可能コードの実装が実行されることを意味します。 3つのウイルス対策製品では、ESCAPEパラメータがYESに設定されていることに注意してください。 これは、これらのアンチウイルス製品が存在する場合、ドロッパーがマルウェアをシステムにインストールすることを単に拒否することを意味します。

AVタグにリストされているウイルス対策製品のリストによれば、これらは、Casperの作成者が感染したコンピューターで見つけることを期待している製品であると想定できます。 AVタグに存在する可能性のあるVERSIONパラメータは、悪意のあるコードでは使用されません。 マルウェア作成者は、必要なウイルス対策製品のバージョンをキャプチャできます。 悪意のあるコードによるウイルス対策ソフトウェアバイパスメカニズムの実装で、このような精度が観測されることはほとんどありませんでした。

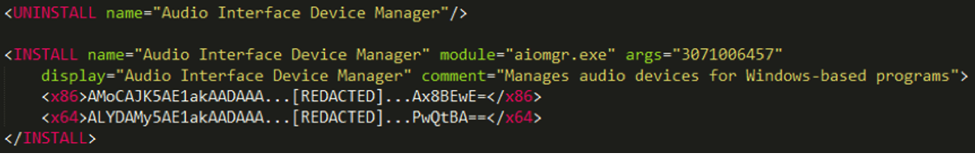

ESCAPEパラメーターがNOに設定されている場合、つまりドロッパーが正常に作業を続行できる場合、構成ファイルから次の一連の命令の分析に進みます。

図 ドロッパー構成ファイルの一部。

最初のこのようなコマンドは、悪意のあるコードに、既にインストールされている他のCasperインスタンスをシステムから削除するように指示します。 UNINSTALLタグには、Windowsレジストリにあるnameパラメーターが付随します。 明らかに、作者はマルウェアモジュールの名前に「Audio Interface Device Manager」という名前を付けることで、マルウェアモジュールの起動を隠すことを望んでいました。 システムから悪意のあるプログラムの既存のコピーを削除するメカニズムは、2つの段階で構成されています。 各ステージは、対応する起動メカニズムをクリーンアップします。

- スケジュールされたタスクが存在する場合、システムから削除されます。

- 悪意のあるプログラムエントリがレジストリに存在する場合、削除されます。

次に、ドロッパーはペイロードをシステムにインストールします(INSTALLセクション)。 このセクションでは、ペイロードの2つのバージョン、32ビットシステム用(x86タグ)と64ビットシステム用(x64タグ)の2つのバージョンを規制しています。 INSTALLセクションは、システムにペイロードを設定する1つまたは2つの方法で使用されます。 Windows 7+の場合、悪意のあるプログラムの生存は、スケジュールされたタスクメカニズムによって保証されます。それ以外の場合、既知のレジストリキーが使用されます。

HKLM \ソフトウェア\ Microsoft \ Windows \ CurrentVersion \ Run

引数としてのINSTALLタグには、システムにインストールされるペイロードに渡すことができる引数が含まれています。 この引数の正確な意味は、ペイロードの適切な動作にとって重要です。 この方法で渡された引数は、メモリ内の悪意のあるプログラムに必要な動的ライブラリ関数を見つけるために使用されます。 この値に誤りがある場合、ペイロードはコードを正常に実行できません。

実行を完了する前に、ドロッパーはAUTODELパラメーターで指定されたメソッドを使用してシステムから自身を削除します。 この時点では、ペイロードはシステムでまだ実行されていません。次回の再起動後に実行されます。

ペイロード

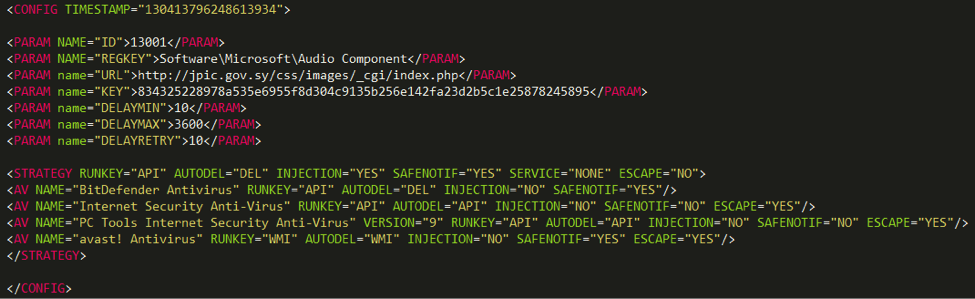

Casperペイロードの実行は、ドロッパーと同様、XML構成ファイルに基づいており、初期段階で復号化されます。

図 ペイロード構成ファイル。

構成ファイルは、2014年4月7日月曜日午後9時27分5秒(GMT)に対応するタイムスタンプで始まるため、悪意のあるプログラムの実行可能ファイルのコンパイルに関するレポートの冒頭のタイムスタンプは、ほとんどの場合偽物であり、真実ではありません。

PARAMタグのセットは、ペイロード実行可能コードへの指示を示します。

ペイロード実行可能コードは、感染したコンピューターの一意の識別子(ID)を生成し、UIDタグを使用して構成ファイルの最後に挿入します。 その後、構成ファイルはRC4アルゴリズムを使用して暗号化され、レジストリキーに保存されます。

構成ファイルの一部の機能は、私たちが観察したCasperファイルのペイロード実行可能コードでは使用されません。 これは、いわゆるTIMETOLIVEパラメーターに適用されます。 システム内でのキャスパーの「ライフタイム」。その後、彼はそこから自分自身を削除します。 DELAYED_STARTパラメーターは、ペイロードコードがその基本機能を実行する前に耐えなければならない待機時間を指定します。 ペイロード構成ファイルには、ドロッパー構成ファイルにあるものと同様のSTRATEGYセクションが含まれています。

C&Cサーバーとの相互作用

ペイロードは、C&Cサーバーと対話できます。 以下に示すように、サーバーからの指示はXML形式で提供される場合があります。

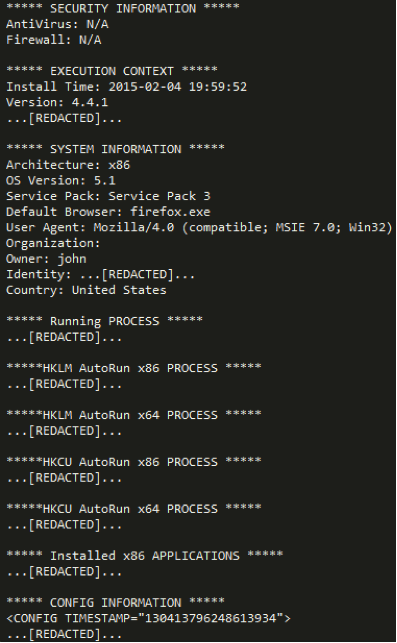

SYSINFOコマンドは、システム情報をリモートサーバーに送信するようボットに指示します。 情報は、いくつかのセクションを含むレポートの形式で送信されます。 サンプルレポートをスクリーンショットに示します。

図 ボットがリモートサーバーに送信するシステム情報。

明らかに、このレポートのセクション名を説明する必要はありません。 レポート自体はボットバージョン4.4.1によって生成されます。 レポートは「perfaudio.dat」ファイルに保存され、base64アルゴリズムで暗号化された後、そのコンテンツはHTTPプロトコルのPOSTリクエストの本文でリモートC&Cサーバーに送信されます。

C&Cサーバー要求には、PREFという名前のCookieも提供されます。このCookieには、感染したコンピューターのUID、構成ファイルID、ボットバージョン、および「R」記号が添付されます。これらはすべてbase-64アルゴリズムで暗号化されます。 シンボルとして、別のアクションも実行できます-「G」。 実行可能ファイルの分析により、この場合のサーバーはPNG画像ファイルをボットに送信できることが示されました。 この画像ファイルは通常のPNG形式ですが、画像の代わりにXML構成ファイルが含まれています。 このファイルはそこから抽出され、その命令がボットによって実行されます。

SYSINFOコマンドに加えて、CasperはCOMMANDタグを次の意味で解釈できます。

- EXEC。ローカルパス上のコンピューターで別のプログラムを実行するために使用されます。

- SYSTEM。Windowsコマンドラインで命令を実行するために使用されます。

悪意のあるプログラムは、実行する実行可能ファイルをボットに示すタグを処理することもあります。

マルウェアBabar、Bunny、Casper間の通信を確立する最良の方法は、実行可能コードとそれらが使用するアルゴリズムの異常なセクションを検出することです。 比較のために、いわゆる別の悪意のあるプログラムを含めることができます。 NBOT(別名TFC)。 NBOTと上記のマルウェアの間の一般的な接続の存在は、研究者のMarion MarschalekがBabar に関するレポートで確立したものです。 以下は、これらのマルウェアの一般的な機能のリストです。

- Casperは、これらの関数の名前の特別なハッシュを使用して、Windows API関数への呼び出しを隠します。 ハッシュ計算アルゴリズムは、ROLアルゴリズムとXORアルゴリズムの組み合わせです。 同時に、NBOTはこの目的のために同じアルゴリズムを使用します。 Babarは同様のアプローチを使用しますが、計算アルゴリズムは異なります。

- キャスパーは、BOT、Babar、NBOTと同じ方法(WMI API)でアンチウイルス製品の実行に関する情報を受け取ります。 これらすべての悪意のあるプログラムは、ウイルス対策製品の名前の最初の単語からSHA-256ハッシュを計算しますが、これはまさに、Casperがどこでも使用しないメカニズムです。

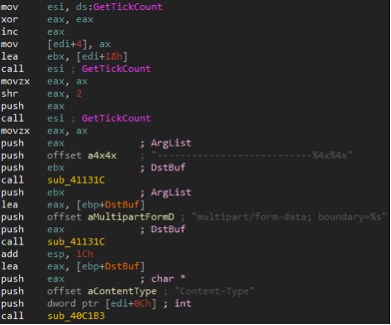

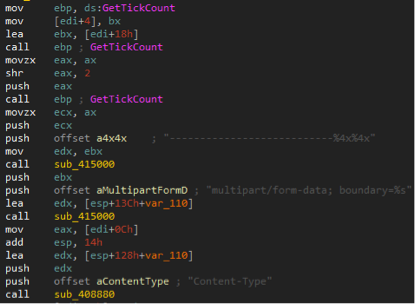

- Casperは、有名なAPI関数であるGetTickCountによって値が生成される特別な形式の文字列を使用してHTTP要求を整理するときに、特別な区切り文字を使用します。 以下のスクリーンショットに示すように、NBOTサンプルにも同様のコードが存在します。

- Casperは、次のパターンに一致するWindowsコマンドを実行して、システムからドロッパーを削除します。

cmd.exe / C FOR / L %% i IN(1,1、%d)DO IF EXIST EXIST“%hs”(DEL“%hs”&SYSTEMINFO)ELSE EXIT

一部のNBOTインスタンスでは、同様のコマンド構文を見つけることができます。

cmd.exe / C FOR / L %% i IN(1,1、%d)DO IF EXIST EXIST“%s”(DEL“%s”&PING 127.0.0.1 -n 3)その他終了 - CasperはIDパラメーターを「13001」に設定し、Babarサンプルはこの値を「12075-01」に設定します。 さらに、2009年にCSECによって検出された1つのマルウェアは同じ識別子を使用し、「08184」に設定されています( CSECプレゼンテーションのスライド8を参照)。

これらの機能はどれも明確な結論を下すのに十分ではないことに注意してください。同時に、バニー、ババール、NBOT、およびキャスパーが1つのグループまたは組織によって開発されたという高い確率で述べることができます。 。

おわりに

私たちのテレメトリデータは、これらのサイバー攻撃の被害者とされるすべての人がシリアに存在し、さらに、ウェブサイトjpic.gov.syへの訪問者であったことを示しています。 このサイトは侵害されたと言われ、ユーザーはこのサイトからエクスプロイトキットページにリダイレクトされました。 実際、フィッシングメッセージなど、他の場所からマルウェアをインストールするようにユーザーをリダイレクトできます。 ただし、この正当なサーバー(jpic.gov.sy)にエクスプロイト、Casper実行可能ファイル、およびC&Cコンポーネントが存在することはよく知られています。

悪意のあるコンテンツ(いわゆるストレージ領域)を配置するために、Webサイトまたはそのサーバーがハッキングされたと想定できます。 このような攻撃モデルには、攻撃者自身にとって少なくとも2つの利点があります。まず、シリアのサーバーにファイルを配置すると、シリアの領土にアクセスしやすくなります。この国では、インターネットからの切断があり、攻撃者はユーザーの安定した感染に関心があります。 第二に、このような状況は、サイバー攻撃の発信元の検出に関心のある法執行機関自身の努力を誤解させる可能性があります。

同じ組織またはハッカーグループがBunny、Babar、Casperの背後にいると確信しています。 CSECプレゼンテーションで公開されたBabarマルウェアの詳細な分析は、このグループがサイバースパイツールにとって新しいものではないことを示しました。 ゼロデイエクスプロイトの使用は、Casperの作者が非常に専門的なグループに属していることを示すもう1つの指標です。 最後に、シリア市民に対する攻撃の具体的な焦点は、攻撃者の地政学的な関心を示しています。

ただし、特定の国の著者を示す証拠はキャスパーファイルに見つかりませんでした。 特に、CSECがBabarの場合に発見したように、彼女のフランス出身の証拠は見つかりませんでした。